Creare manualmente incidenti in Microsoft Sentinel

Importante

La creazione manuale degli incidenti, che usa il portale o App per la logica, è attualmente disponibile in ANTEPRIMA. Vedere le Condizioni per l'utilizzo supplementari per le anteprime di Microsoft Azure per altre condizioni legali applicabili alle funzionalità di Azure disponibili in versione beta, in anteprima o non ancora rilasciate nella disponibilità generale.

La creazione manuale degli incidenti è disponibile a livello generale usando l'API.

Microsoft Sentinel è disponibile al pubblico nel portale di Microsoft Defender, nella piattaforma operativa di sicurezza unificata. Per altre informazioni, vedere Microsoft Sentinel nel portale di Microsoft Defender.

Con Microsoft Sentinel come soluzione SIEM (informazioni di sicurezza e gestione degli eventi), le attività di rilevamento e risposta delle operazioni di sicurezza sono incentrate sugli incidenti che si esaminano e si aggiornano. Questi incidenti hanno due origini principali:

Vengono generati automaticamente quando i meccanismi di rilevamento operano sui log e sugli avvisi inseriti da Microsoft Sentinel dalle origini dati connesse.

Vengono inseriti direttamente da altri servizi di sicurezza Microsoft connessi (ad esempio Microsoft Defender XDR) che li hanno creati.

Tuttavia, i dati sulle minacce possono provenire anche da altre origini non inserite in Microsoft Sentinel da o gli eventi non registrati in nessun log, ma possono comunque giustificare l'apertura di un'indagine. Ad esempio, un dipendente potrebbe notare una persona sconosciuta che esegue attività sospette correlate agli asset informatici dell'organizzazione. Questo dipendente potrebbe chiamare o inviare un messaggio di posta elettronica al centro operazioni per la sicurezza (SOC) per segnalare l'attività.

Microsoft Sentinel consente agli analisti della sicurezza di creare manualmente incidenti per qualsiasi tipo di evento, indipendentemente dall'origine o dai dati, in modo da non trascurare l'analisi di questi tipi insoliti di minacce.

Casi d'uso comuni

Creare un incidente per un evento segnalato

Questo è lo scenario descritto nell'introduzione precedente.

Creare incidenti da sistemi esterni

Creare incidenti in base agli eventi dei sistemi i cui log non vengono inseriti in Microsoft Sentinel. Ad esempio, una campagna di phishing basata su SMS potrebbe usare i temi e le personalizzazioni aziendali dell'organizzazione per prendere di mira i dispositivi mobili personali dei dipendenti. È possibile analizzare un attacco di questo tipo ed è possibile creare un incidente in Microsoft Sentinel in modo da avere una piattaforma per gestire l'indagine, raccogliere e registrare le prove, e registrare le azioni di risposta e mitigazione.

Creare incidenti in base ai risultati della ricerca

Creare incidenti in base ai risultati osservati delle attività di ricerca. Ad esempio, durante la ricerca di minacce nel contesto di una particolare indagine (o autonomamente), è possibile che si verifichino prove di una minaccia completamente non correlata che richiede una propria indagine separata.

Creare manualmente un incidente

Esistono tre modi per creare manualmente un incidente:

- Creare un incidente usando il portale di Azure

- Creare un incidente usando App perla logica di Azure, usando il trigger di incidenti di Microsoft Sentinel.

- Creare un incidente usando l'API di Microsoft Sentinel tramite il gruppo di operazioni Incidenti. Consente di ottenere, creare, aggiornare ed eliminare incidenti.

Dopo l'onboarding di Microsoft Sentinel nella piattaforma operativa di sicurezza unificata nel portale di Microsoft Defender, gli incidenti creati manualmente non verranno sincronizzati con la piattaforma unificata, anche se possono comunque essere visualizzati e gestiti in Microsoft Sentinel nel portale di Azure e tramite App per la logica e l'API.

Creare un incidente usando il portale di Azure

Selezionare Microsoft Sentinel e scegliere l'area di lavoro.

Nel menu di spostamento di Microsoft Sentinel selezionare Incidenti.

Nella pagina Incidenti, selezionare + Crea incidente (anteprima) dalla barra dei pulsanti.

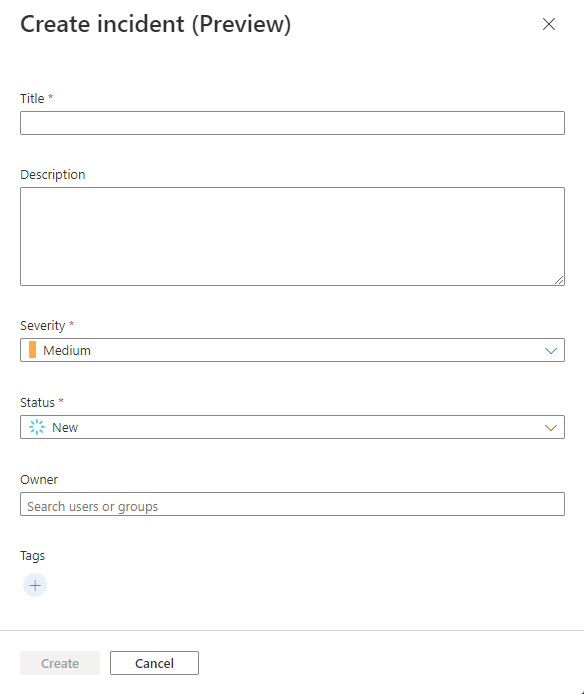

Il pannello Crea incidente (anteprima) verrà aperto sul lato destro della schermata.

Compilare i campi nel pannello di conseguenza.

Title

- Immettere un titolo scelto per l'incidente. L'incidente verrà visualizzato nella coda con questo titolo.

- Obbligatorio. Testo libero di lunghezza illimitata. Gli spazi verranno tagliati.

Descrizione

- Immettere informazioni descrittive sull'incidenti, inclusi i dettagli come l'origine dell'incidente, le entità coinvolte, le relazioni con altri eventi, gli utenti che ne sono stati informati e così via.

- Facoltativo. Testo libero contenente fino a 5000 caratteri.

Gravità

- Scegliere una gravità dall'elenco a discesa. Sono disponibili tutti i livelli di gravità supportati da Microsoft Sentinel.

- Obbligatorio. Il valore predefinito è "Medio".

Stato

- Scegliere uno stato dall'elenco a discesa. Sono disponibili tutti gli stati supportati da Microsoft Sentinel.

- Obbligatorio. Il valore predefinito è "Nuovo".

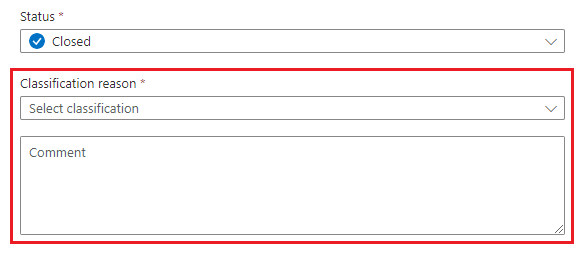

- È possibile creare un incidente con stato "Chiuso" e quindi aprirlo manualmente in seguito per apportare modifiche e scegliere uno stato diverso. Se si sceglie "Chiuso" nell'elenco a discesa, verranno attivati i campi motivo di classificazione in cui selezionare un motivo per la chiusura dell'incidente e aggiungere commenti.

Proprietario

- Scegliere tra gli utenti o i gruppi disponibili nel tenant. Iniziare a digitare un nome per cercare utenti e gruppi. Selezionare il campo (fare clic o toccare) per visualizzare un elenco di suggerimenti. Scegliere "Assegna a me" nella parte superiore dell'elenco per assegnare l'incidente a se stessi.

- Facoltativo.

Tag

- Usare i tag per classificare gli incidenti e per filtrarli e individuarli nella coda.

- Creare tag selezionando l'icona a forma di segno più, immettendo testo nella finestra di dialogo e selezionando OK. Il completamento automatico suggerisce i tag usati nell'area di lavoro nelle due settimane precedenti.

- Facoltativo. Testo libero.

Selezionare Crea nella parte inferiore del pannello. Dopo alcuni secondi, l'incidente verrà creato e verrà visualizzato nella coda degli incidenti.

Se si assegna uno stato di incidente "Chiuso", non verrà visualizzato nella coda fino a quando non si modifica il filtro di stato per visualizzare anche gli incidenti chiusi. Per impostazione predefinita, il filtro è impostato per visualizzare solo gli incidenti con stato "Nuovo" o "Attivo".

Selezionare l'incidente nella coda per visualizzarne i dettagli completi, aggiungere segnalibri, modificarne il proprietario e lo stato e altro ancora.

Se per qualche motivo si cambia idea dopo aver creato l'incidente, è possibile eliminarlo dalla griglia della coda o direttamente all'interno dell'incidente stesso.

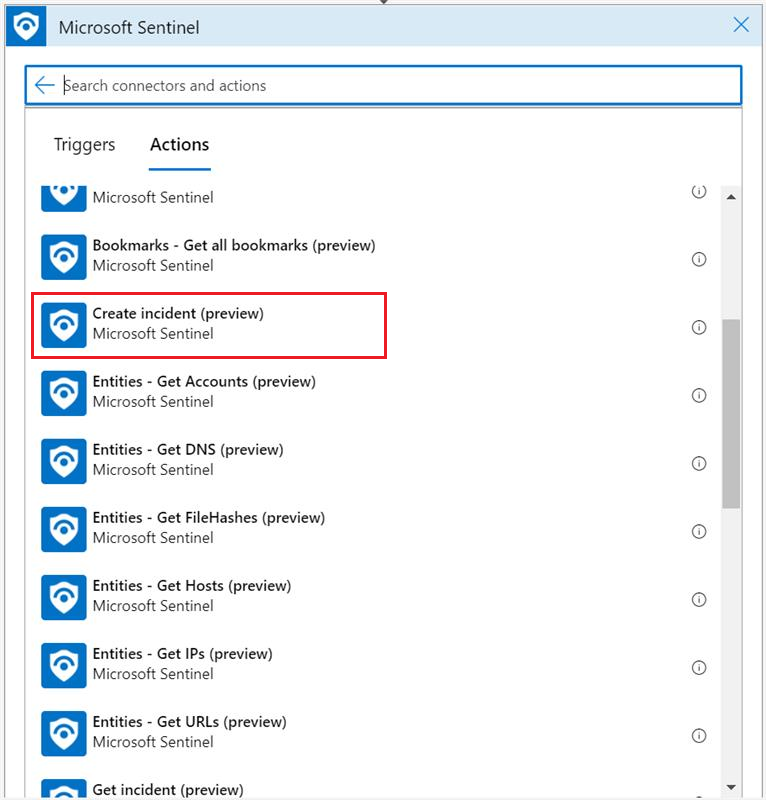

Creare un incidente usando App per la logica di Azure

La creazione di un incidente è disponibile anche come azione di App per la logica nel connettore di Microsoft Sentinel e quindi nei playbook di Microsoft Sentinel.

È possibile trovare l'azione Crea incidente (anteprima) nello schema del playbook per il trigger dell'incidente.

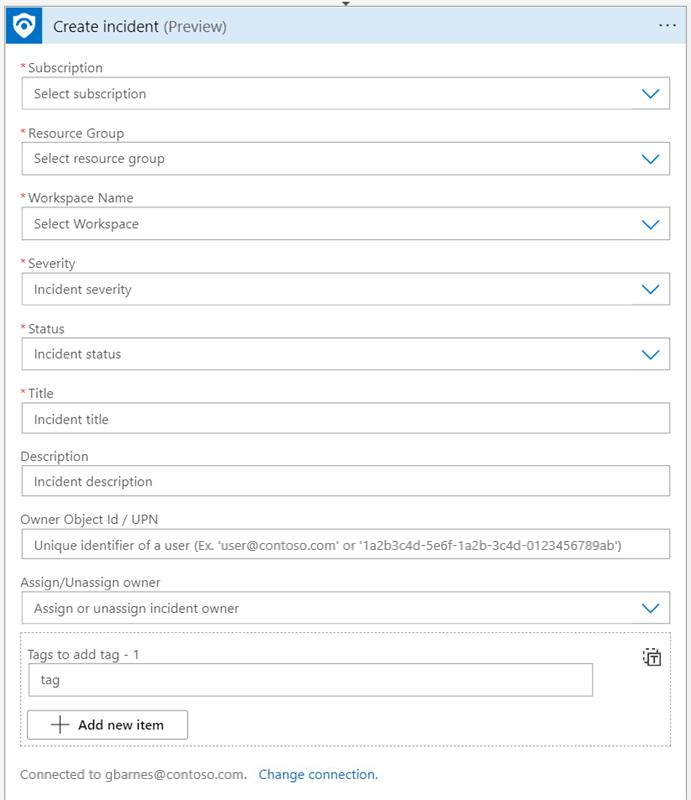

È necessario specificare i parametri come descritto di seguito:

Selezionare Sottoscrizione, Gruppo di risorse e Nome dell'area di lavoro dai rispettivi elenchi a discesa.

Per i campi rimanenti, vedere le spiegazioni precedenti (in Creare un incidente usando il portale di Azure).

Microsoft Sentinel fornisce alcuni modelli di playbook di esempio che illustrano come usare questa funzionalità:

- Creare un incidente con Microsoft Form

- Creare un incidente da una casella di posta elettronica condivisa

È possibile trovarli nella raccolta di modelli di playbook nella pagina Automazione di Microsoft Sentinel.

Creare un incidente usando l'API di Microsoft Sentinel

Il gruppo di operazioni Incidenti consente non solo di creare, ma anche di aggiornare (modificare), ottenere (recuperare), elencare ed eliminare gli incidenti.

Viene creato un incidente usando l'endpoint seguente. Dopo aver effettuato questa richiesta, l'incidente sarà visibile nella coda degli incidenti nel portale.

PUT https://management.azure.com/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.OperationalInsights/workspaces/{workspaceName}/providers/Microsoft.SecurityInsights/incidents/{incidentId}?api-version=2022-07-01-preview

Di seguito è riportato un esempio di come si presenta il corpo di una richiesta:

{

"etag": "\"0300bf09-0000-0000-0000-5c37296e0000\"",

"properties": {

"lastActivityTimeUtc": "2019-01-01T13:05:30Z",

"firstActivityTimeUtc": "2019-01-01T13:00:30Z",

"description": "This is a demo incident",

"title": "My incident",

"owner": {

"objectId": "2046feea-040d-4a46-9e2b-91c2941bfa70"

},

"severity": "High",

"classification": "FalsePositive",

"classificationComment": "Not a malicious activity",

"classificationReason": "IncorrectAlertLogic",

"status": "Closed"

}

}

Note

Gli incidenti creati manualmente non contengono entità o avvisi. Pertanto, la scheda Avvisi nella pagina degli incidenti rimarrà vuota fino a quando non si correlano gli avvisi esistenti all'incidente.

La scheda Entità rimarrà vuota, poiché l'aggiunta di entità direttamente agli incidenti creati manualmente non è attualmente supportata. (Se si correla un avviso a questo incidente, le entità dell'avviso verranno visualizzate nell'incidente.)

Gli incidenti creati manualmente non mostreranno neppure nessun Nome di prodotto nella coda.

La coda degli incidenti viene filtrata per impostazione predefinita per visualizzare solo gli incidenti con stato "Nuovo" o "Attivo". Se si crea un incidente con stato "Chiuso", non verrà visualizzato nella coda finché non si modifica il filtro di stato per visualizzare anche gli incidenti chiusi.

Passaggi successivi

Per altre informazioni, vedi: