Creare automaticamente eventi imprevisti dagli avvisi di sicurezza Microsoft

Gli avvisi generati nelle soluzioni di sicurezza Microsoft connesse a Microsoft Sentinel, ad esempio Microsoft Defender for Cloud Apps e Microsoft Defender per identità, non determinano automaticamente la creazione di incidenti in Azure Sentinel. Per impostazione predefinita, quando si connette una soluzione Microsoft a Microsoft Sentinel, tutti gli avvisi generati in tale servizio verranno inseriti e archiviati nella tabella SecurityAlert nell'area di lavoro di Microsoft Sentinel. È quindi possibile usare tali dati come tutti gli altri dati non elaborati inseriti in Microsoft Sentinel.

È possibile configurare facilmente Microsoft Sentinel in modo da creare automaticamente incidenti ogni volta che viene attivato un avviso in una soluzione di sicurezza Microsoft connessa, seguendo le istruzioni riportate in questo articolo.

Importante

Questo articolo non si applica se si dispone di:

- integrazione degli eventi imprevisti di Microsoft Defender XDR abilitata o

- È stato eseguito l'onboarding di Microsoft Sentinel nella piattaforma unificata per le operazioni di sicurezza.

In questi scenari, Microsoft Defender XDR crea incidenti dagli avvisi generati nei servizi Microsoft.

Se si usano le regole di creazione degli incidenti per altre soluzioni di Microsoft Security o prodotti non integrati in Defender XDR, ad esempio Gestione dei rischi Insider Microsoft Purview e si prevede di eseguire l'onboarding nella piattaforma operativa di sicurezza unificata nel portale di Defender, sostituire le regole di creazione degli incidenti con regole analitiche pianificate.

Prerequisiti

Connettere la soluzione di sicurezza installando la soluzione appropriata dall'hub contenuto in Microsoft Sentinel e configurando il connettore dati. Per altre informazioni, vedere Individuare e gestire contenuti predefiniti di Microsoft Sentinel e connettori dati di Microsoft Sentinel.

Abilitare la generazione automatica di incidenti nel connettore dati

Il modo più diretto per creare automaticamente incidenti dagli avvisi generati dalle soluzioni di sicurezza Microsoft consiste nel configurare il connettore dati della soluzione per creare incidenti:

Connettere un'origine dati della soluzione di sicurezza Microsoft.

In Crea incidenti, selezionare Abilita per abilitare la regola di analisi predefinita che crea automaticamente gli incidenti dagli avvisi generati nel servizio di sicurezza connesso. È quindi possibile modificare questa regola in Analisi e quindi Active rules (Regole attive).

Importante

Se questa sezione non viene visualizzata come illustrato, è probabile che l'integrazione degli incidenti sia stata abilitata nel connettore Microsoft Defender XDR oppure che Microsoft Sentinel sia stato caricato nella piattaforma operativa di sicurezza unificata nel portale di Microsoft Defender.

In entrambi i casi, questo articolo non si applica all'ambiente, poiché gli incidenti vengono creati dal motore di correlazione di Microsoft Defender anziché da Microsoft Sentinel.

Creare regole di creazione degli incidenti da un modello di sicurezza Microsoft

Microsoft Sentinel offre modelli di regole pronti per creare regole di sicurezza Microsoft. Ogni soluzione di origine Microsoft ha un proprio modello. Ad esempio, ne è disponibile uno per Microsoft Defender per endpoint, uno per Microsoft Defender for Cloud e così via. Creare una regola da ogni modello corrispondente alle soluzioni nell'ambiente per cui si vogliono creare automaticamente incidenti. Modificare le regole per definire opzioni più specifiche e filtrare gli avvisi che devono generare incidenti. Ad esempio, è possibile scegliere di creare automaticamente incidenti di Microsoft Sentinel solo da avvisi con gravità elevata da Microsoft Defender per identità.

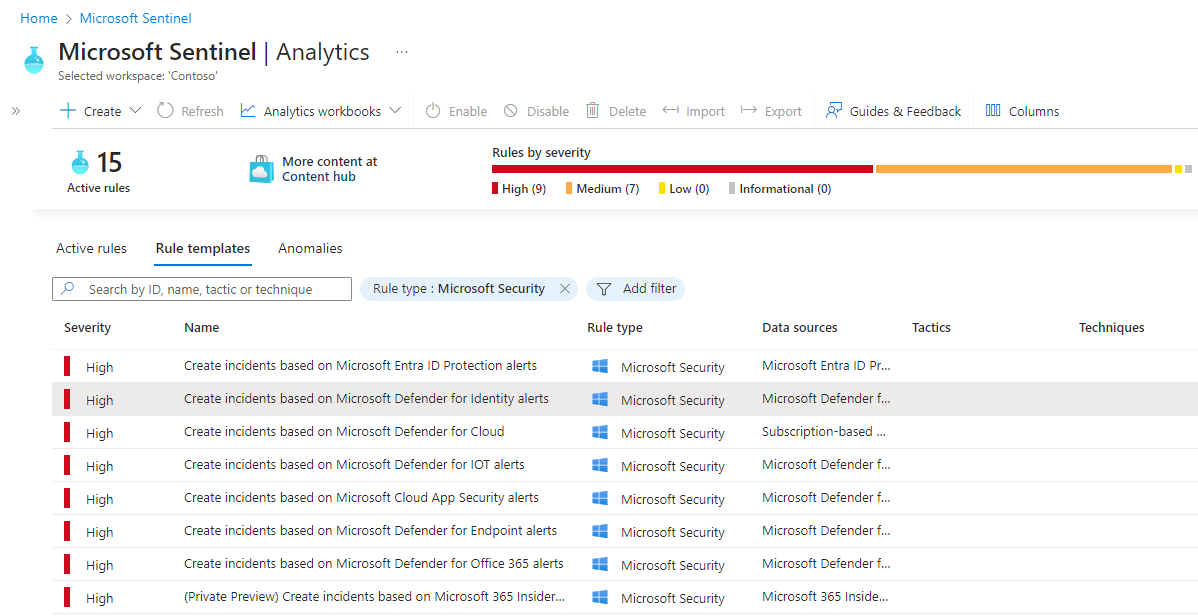

Nel menu di spostamento di Microsoft Sentinel, in Configurazione, selezionare Analisi.

Selezionare la scheda Modelli di regola per visualizzare tutti i modelli di regola di analisi. Per trovare altri modelli di regole, passare all'hub contenuto in Microsoft Sentinel.

Filtrare l'elenco per il tipo di regola di sicurezza Microsoft per visualizzare i modelli di regola di analisi per la creazione di incidenti dagli avvisi Microsoft.

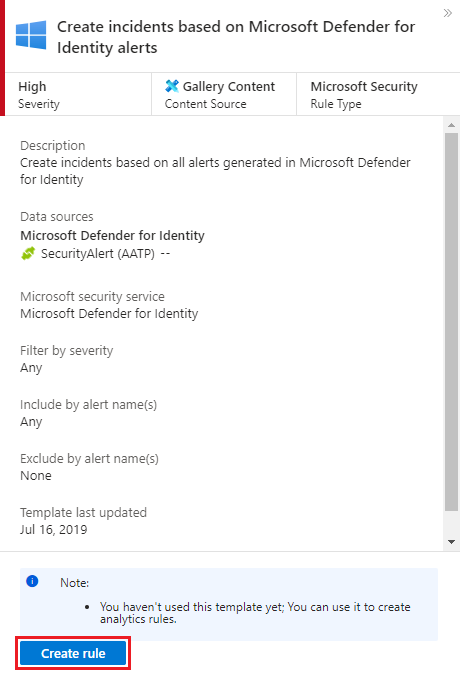

Selezionare il modello di regola per l'origine dell'avviso per cui si desidera creare incidenti. Quindi, nel riquadro dei dettagli selezionare Crea regola.

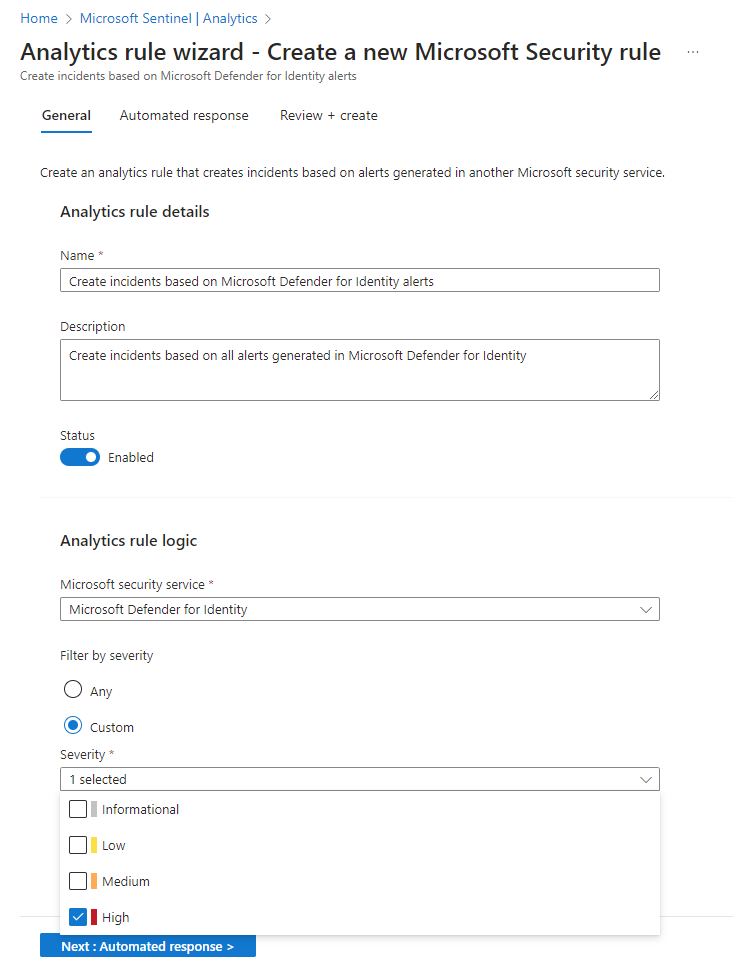

Modificare i dettagli della regola e filtrare gli avvisi che creeranno gli incidenti in base alla gravità dell'avviso o al testo contenuto nel nome dell'avviso.

Ad esempio, se si sceglie Microsoft Defender per identità nel campo Servizio di sicurezza Microsoft e si sceglie Alta nel campo Filtra per gravità, solo gli avvisi del Centro sicurezza di Azure con gravità alta creeranno automaticamente incidenti in Azure Sentinel.

Analogamente ad altri tipi di regole di analitica, selezionare la scheda Risposta automatica per definire le regole di automazione eseguite quando gli incidenti vengono creati da questa regola.

Creare regole di creazione degli incidenti da zero

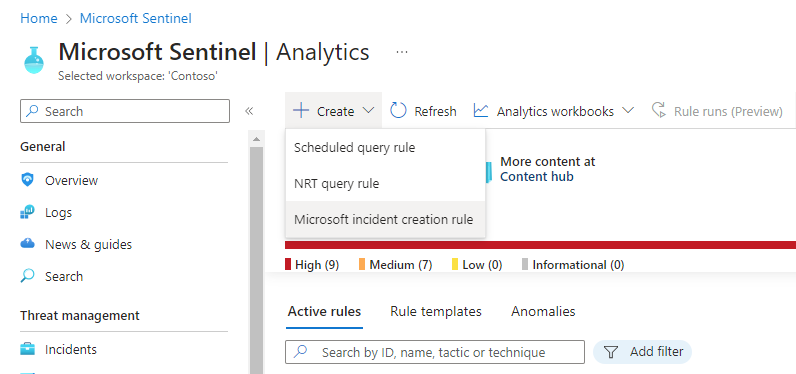

È anche possibile creare una nuova regola di sicurezza Microsoft che filtra gli avvisi da diversi servizi di sicurezza Microsoft. Nella pagina Analisi, selezionare Crea > regola di creazione degli incidenti Microsoft.

È possibile creare più di una regola di analisi Sicurezza Microsoft per tipo di servizio di sicurezza Microsoft. Questo non crea incidenti duplicati se si applicano filtri a ogni regola che si escludono tra loro.

Passaggi successivi

- Per iniziare a usare Microsoft Sentinel, è necessario avere una sottoscrizione di Microsoft Azure. Se non si ha una sottoscrizione, è possibile iscriversi per una versione di valutazione gratuita.

- Informazioni su come caricare i dati in Microsoft Sentinel e ottenere visibilità sui dati e sulle potenziali minacce.