Eseguire la ricerca proattiva delle minacce end-to-end in Microsoft Sentinel

La ricerca proattiva delle minacce è un processo in cui gli analisti della sicurezza cercano minacce e comportamenti dannosi non rilevati. Creando un'ipotesi, eseguendo una ricerca sui dati e convalidando tale ipotesi, determinano su cosa agire. Le azioni possono includere la creazione di nuovi rilevamenti, nuova intelligence sulle minacce o la rotazione di un nuovo incidente.

Usare l'esperienza di ricerca end-to-end all'interno di Microsoft Sentinel per:

- Ricerca proattiva basata su tecniche MITRE specifiche, attività potenzialmente dannose, minacce recenti o ipotesi personalizzate.

- Usare query di ricerca generate dal ricercatore della sicurezza o query di ricerca personalizzate per analizzare il comportamento dannoso.

- Eseguire le ricerche usando più schede di query persistenti che consentono di mantenere il contesto nel tempo.

- Raccogliere prove, analizzare le origini UEBA e annotare i risultati usando contrassegni specifici per la ricerca.

- Collaborare e documentare i risultati con i commenti.

- Agire sui risultati creando nuove regole analitiche, nuovi eventi imprevisti, nuovi indicatori di minaccia ed esecuzione di playbook.

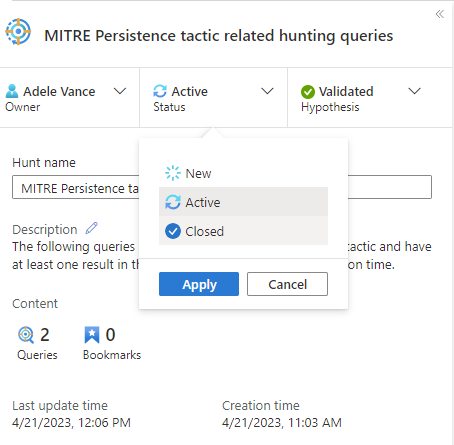

- Tenere traccia delle tue ricerche nuove, attive e chiuse in un'unica posizione.

- Visualizzare le metriche in base a ipotesi convalidate e risultati tangibili.

Importante

Microsoft Sentinel è disponibile a livello generale all'interno della piattaforma unificata per le operazioni di sicurezza di Microsoft nel portale di Microsoft Defender. Per l'anteprima, Microsoft Sentinel è disponibile nel portale di Defender senza Microsoft Defender XDR o una licenza E5. Per altre informazioni, vedere Microsoft Sentinel nel portale di Microsoft Defender.

Prerequisiti

Per usare la funzionalità di ricerca, è necessario assegnare un ruolo predefinito di Microsoft Sentinel o un ruolo personalizzato di Controllo degli accessi in base al ruolo di Azure. Ecco le opzioni disponibili:

Assegnare l'assegnazione di ruolo collaboratore di Microsoft Sentinel predefinita.

Per altre informazioni sui ruoli in Microsoft Sentinel, vedere Ruoli e autorizzazioni in Microsoft Sentinel.Assegnare un ruolo personalizzato di Controllo degli accessi in base al ruolo di Azure con le autorizzazioni appropriate in Microsoft.SecurityInsights/hunts.

Per altre informazioni sui ruoli personalizzati, vedere Ruoli personalizzati e Controllo degli accessi in base al ruolo avanzato di Azure.

Definire l'ipotesi

La definizione di un'ipotesi è un processo aperto e flessibile e può includere qualsiasi idea da convalidare. Le ipotesi comuni includono:

- Comportamento sospetto: analizzare attività potenzialmente dannose visibili nell'ambiente per determinare se si verifica un attacco.

- Nuova campagna di minacce: cercare tipi di attività dannose in base a nuovi attori di minacce, tecniche o vulnerabilità individuati. Questo potrebbe essere qualcosa di cui hai sentito parlare in un articolo delle notizie sulla sicurezza.

- Gap di rilevamento: aumentare la copertura di rilevamento usando la mappa MITRE ATT&CK per identificare le lacune.

Microsoft Sentinel offre flessibilità pari a zero nel set corretto di query di ricerca per analizzare l'ipotesi. Quando si crea una ricerca, avviarla con query di ricerca preselezionate o aggiungere query durante lo stato di avanzamento. Ecco le raccomandazioni per le query preselezionate in base alle ipotesi più comuni.

Ipotesi: comportamento sospetto

Per Microsoft Sentinel nel Portale di Azure, in Gestione delle minacce, selezionare Ricerca delle minacce informatiche.

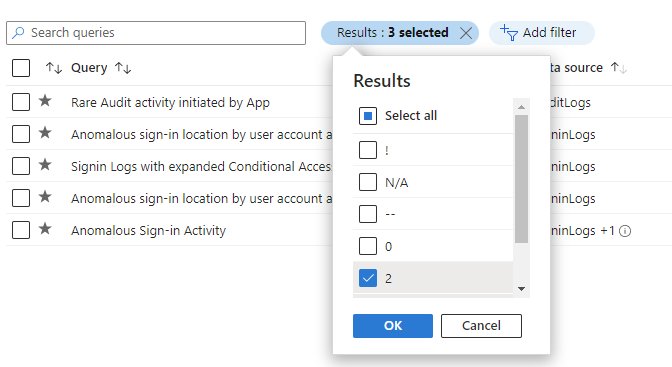

Per Microsoft Sentinel nel portale di Defender, selezionare Microsoft Sentinel>Gestione delle minacce>Ricerca delle minacce informatiche.Selezionare la scheda Query. Per identificare comportamenti potenzialmente dannosi, eseguire tutte le query.

Selezionare Esegui tutte le query> e attendere l'esecuzione delle query. Questo processo può richiedere alcuni minuti.

Selezionare Aggiungi filtro>Risultati> deselezionare le caselle di controllo "!", "N/A", "-" e "0" >Applica

Ordinare questi risultati in base alla colonna Delta di risultati per visualizzare le modifiche apportate più di recente. Questi risultati forniscono indicazioni iniziali sulla ricerca.

Ipotesi: nuova campagna di minaccia

L'Hub del contenuto offre soluzioni basate su dominio e campagne di minacce per cercare attacchi specifici. Nei passaggi seguenti si installa uno di questi tipi di soluzioni.

Passare all'Hub del contenuto.

Installare una campagna di minacce o una soluzione basata su dominio, ad esempio Rilevamento delle vulnerabilità log4J o Apache Tomcat.

Dopo aver installato la soluzione, in Microsoft Sentinel passare a Ricerca.

Selezionare la scheda Query.

Cercare in base al nome della soluzione o filtrare in base a Nome origine della soluzione.

Selezionare la query ed Esegui query.

Ipotesi: gap di rilevamento

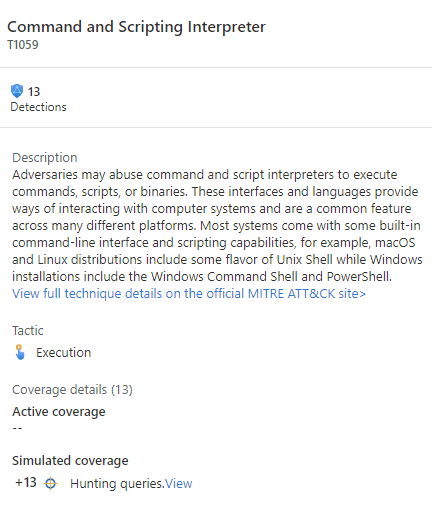

La mappa MITRE ATT&CK consente di identificare lacune specifiche nella copertura del rilevamento. Usare query di ricerca predefinite per specifiche tecniche MITRE ATT&CK come punto di partenza per sviluppare una nuova logica di rilevamento.

Passare alla pagina MITRE ATT&CK (anteprima).

Deselezionare gli elementi nel menu a discesa Attivo.

Selezionare query di ricerca nel filtro Simulato per verificare le tecniche associate alle query di ricerca.

Selezionare la scheda con la tecnica desiderata.

Selezionare il collegamento Visualizza accanto a query di ricerca nella parte inferiore del riquadro dei dettagli. Questo collegamento consente una visualizzazione filtrata della scheda query nella pagina di ricerca in base alla tecnica selezionata.

Selezionare tutte le query per tale tecnica.

Creare una ricerca

Esistono due modi principali per creare una ricerca.

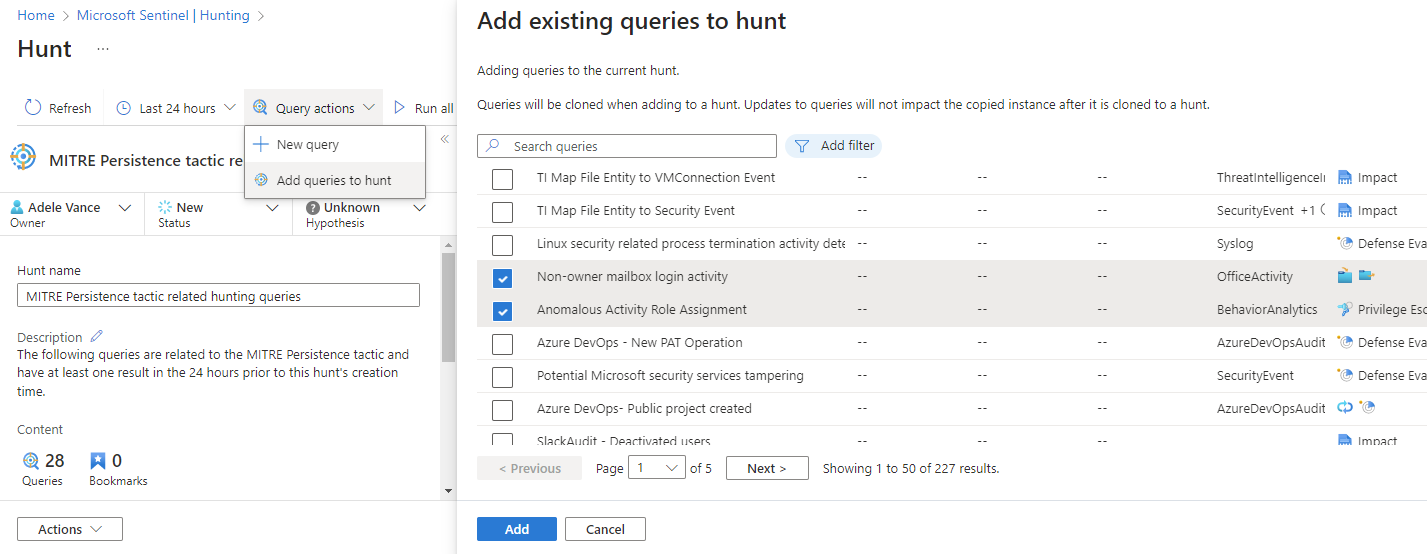

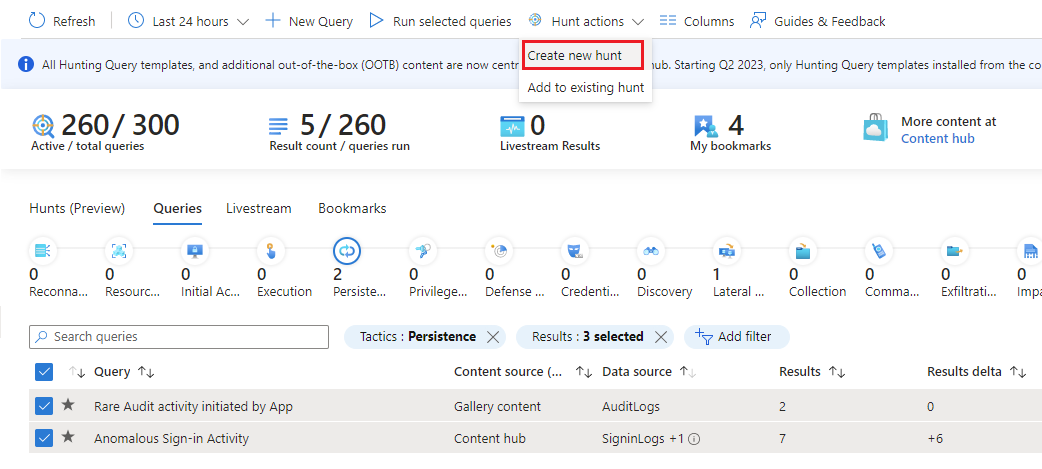

Se si è iniziato con un'ipotesi in cui sono state selezionate le query, selezionare il menu a discesa Azioni di ricerca >Crea nuova ricerca. Tutte le query selezionate vengono clonate per questa nuova ricerca.

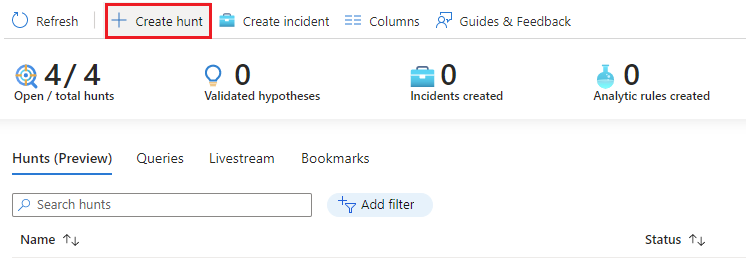

Se non si è ancora deciso sulle query, selezionare la scheda Ricerca (anteprima) >Nuova ricerca per creare una ricerca vuota.

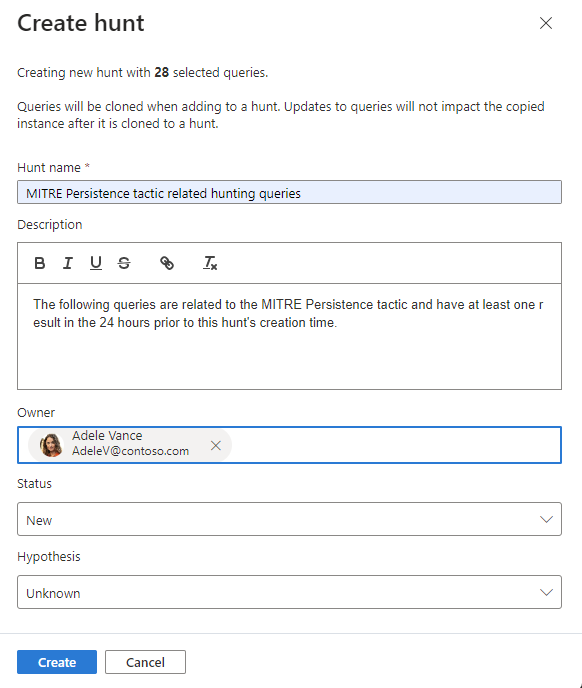

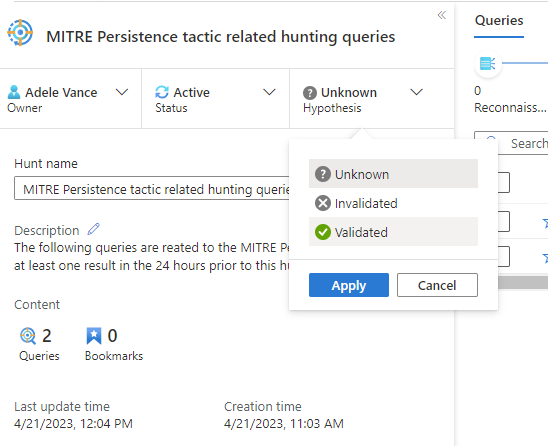

Compilare il nome della ricerca e i campi facoltativi. La descrizione è un buon posto per verbalizzare l'ipotesi. Il menu a discesa Ipotesi consente di impostare lo stato dell'ipotesi di lavoro.

Selezionare Crea per iniziare.

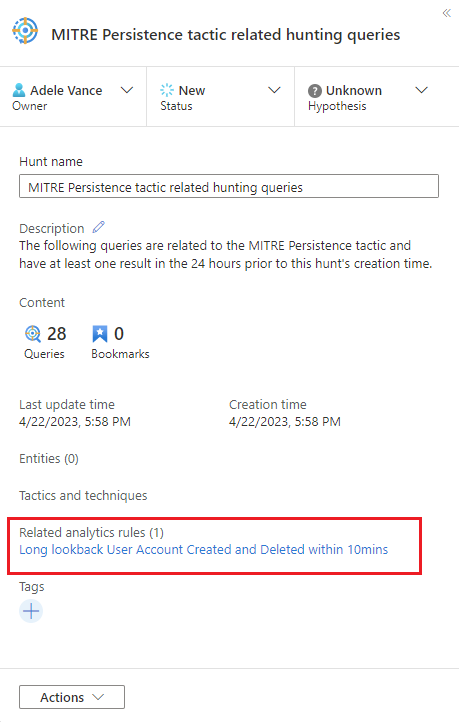

Visualizzare i dettagli della ricerca

Selezionare la scheda Ricerca (anteprima) per visualizzare la nuova ricerca.

Selezionare il collegamento di ricerca in base al nome per visualizzare i dettagli ed eseguire azioni.

Visualizzare il riquadro dei dettagli con il nome Ricerca, Descrizione, Contenuto, Ora ultimo aggiornamento e Ora di creazione.

Si notino le schede per Query, Contrassegnied Entità.

Scheda Query

La scheda Query contiene query di ricerca specifiche per questa ricerca. Queste query sono cloni degli originali, indipendenti da tutte le altre nell'area di lavoro. Aggiornarle o eliminarle senza influire sul set complessivo di query o di query di ricerca in altre ricerche.

Aggiungere una query alla ricerca

Esegui query

- Selezionare

Esegui tutte le query oppure scegliere query specifiche e selezionare

Esegui tutte le query oppure scegliere query specifiche e selezionare  Esegui query selezionate.

Esegui query selezionate. - Selezionare

Annulla per annullare l'esecuzione delle query in qualsiasi momento.

Annulla per annullare l'esecuzione delle query in qualsiasi momento.

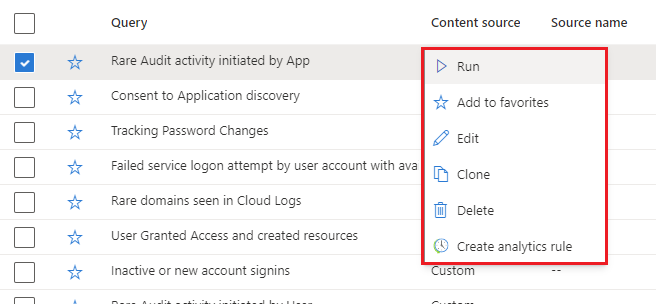

Gestire le query

Fare clic con il pulsante destro del mouse su una query e scegliere una delle opzioni seguenti dal menu di scelta rapida:

- Run

- Modifica

- Clona

- CANC

- Creare una regola di analisi

Queste opzioni si comportano esattamente come la tabella query esistente nella pagina Ricerca, ad eccezione delle azioni valide solo all'interno di questa ricerca. Quando si sceglie di creare una regola di analisi, il nome, la descrizione e la query KQL vengono prepopolati nella creazione della nuova regola. Viene creato un collegamento per visualizzare la nuova regola di analisi disponibile in Regole di analisi correlate.

Visualizza risultati

Questa funzionalità consente di visualizzare i risultati delle query di ricerca nell'esperienza di ricerca di Log Analytics. Da qui, analizzare i risultati, affinare le query e creare contrassegni per registrare le informazioni e analizzare ulteriormente i singoli risultati delle righe.

- Selezionare il pulsante Visualizza risultati.

- Se si passa a un'altra parte del portale di Microsoft Sentinel, tornare all'esperienza di ricerca log LA dalla pagina di ricerca, tutte le schede delle query LA rimangono.

- Queste schede delle query LA si perdono se si chiude la scheda del browser. Se si desidera rendere persistenti le query a lungo termine, è necessario salvare la query, creare una nuova query di ricerca o copiarla in un commento per usarla successivamente all'interno della ricerca.

Aggiungere un segnalibro

Quando si trovano risultati interessanti o righe importanti di dati, aggiungere tali risultati alla ricerca creando un contrassegno. Per altre informazioni, vedere Usare contrassegni di ricerca per le indagini sui dati.

Selezionare la riga o le righe desiderate.

Sulla la tabella dei risultati selezionare Aggiungi contrassegno.

Assegnare un nome al contrassegno.

Impostare la colonna dell'ora dell'evento.

Eseguire il mapping degli identificatori di entità.

Impostare tattiche e tecniche MITRE.

Aggiungere tag e aggiungere note.

I contrassegni mantengono i risultati di riga specifici, la query KQL e l'intervallo di tempo che ha generato il risultato.

Selezionare Crea per aggiungere il contrassegno alla ricerca.

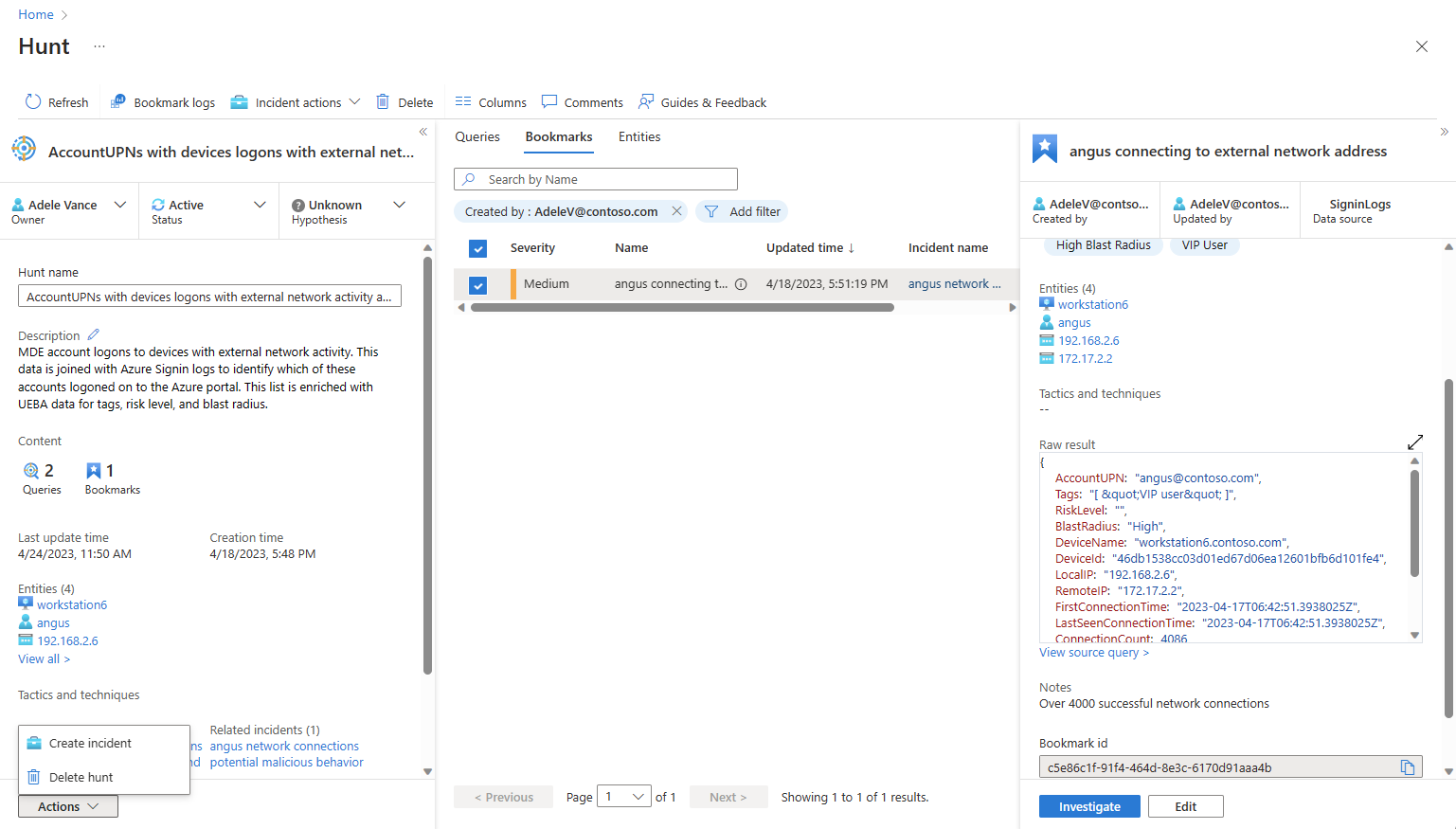

Visualizzare i contrassegni

Passare alla scheda contrassegno della ricerca per visualizzare i contrassegni.

Selezionare un contrassegno desiderato ed eseguire le azioni seguenti:

- Selezionare i collegamenti delle entità per visualizzare la pagina dell'entità UEBA corrispondente.

- Visualizzare risultati, tag e note non elaborati.

- Selezionare Visualizza query di origine per visualizzare la query di origine in Log Analytics.

- Selezionare Visualizzare i log dei contrassegni per visualizzare il contenuto dei contrassegni nella tabella dei contrassegni di ricerca di Log Analytics.

- Selezionare il pulsante Analizza per visualizzare il contrassegno e le entità correlate nel grafico dell'indagine.

- Selezionare il pulsante Modifica per aggiornare tag, tattiche e tecniche MITRE e note.

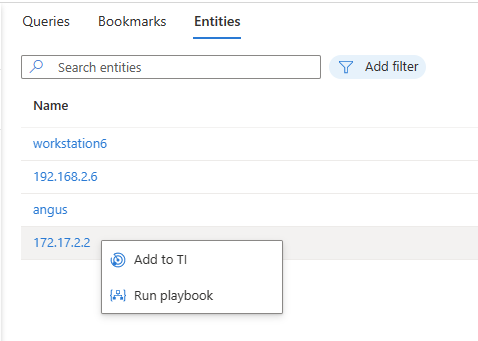

Interagire con le entità

Passare alla scheda Entità della ricerca per visualizzare, cercare e filtrare le entità contenute nella ricerca. Questo elenco viene generato dall'elenco di entità nei contrassegni. La scheda Entità risolve automaticamente le voci duplicate.

Selezionare i collegamenti dei nomi per visitare la pagina dell'entità UEBA corrispondente.

Fare clic con il pulsante destro del mouse sull'entità per eseguire azioni appropriate per i tipi di entità, ad esempio l'aggiunta di un indirizzo IP a TI o l'esecuzione di un playbook specifico del tipo di entità.

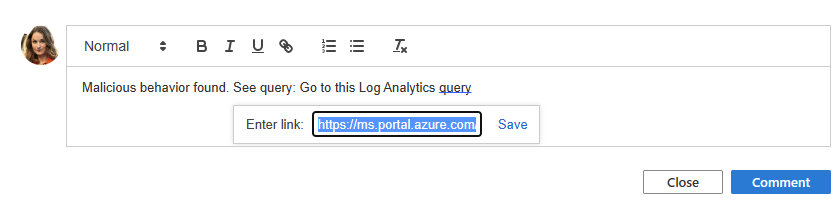

Aggiunta di commenti

I commenti sono un ottimo posto per collaborare con i colleghi, conservare le note e i risultati del documento.

Selezionare

Digitare e formattare il commento nella casella di modifica.

Aggiungere un risultato della query come collegamento per consentire ai collaboratori di comprendere rapidamente il contesto.

Selezionare il pulsante Commento per applicare i commenti.

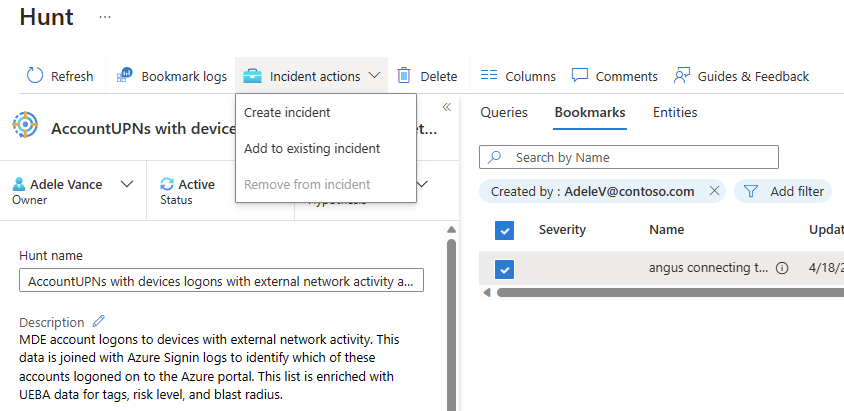

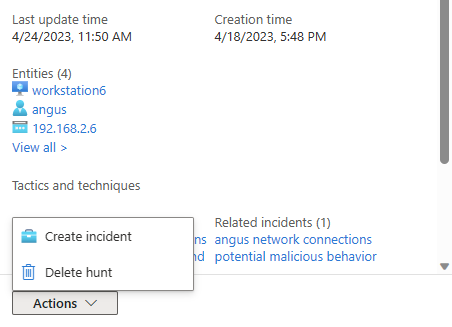

Creare eventi imprevisti

Sono disponibili due opzioni per la creazione di eventi imprevisti durante la ricerca.

Opzione 1: usare i contrassegni.

Selezionare un contrassegno o i contrassegni.

Selezionare il pulsante Azioni degli eventi imprevisti.

Selezionare Crea nuovo evento imprevisto o Aggiungi a un evento imprevisto esistente

- Per Creare un nuovo evento imprevisto, seguire la procedura guidata. La scheda contrassegni è prepopolata con i contrassegni selezionati.

- Per Aggiungi all'evento imprevisto esistente, selezionare l'evento imprevisto e il pulsante Accetta.

Opzione 2: usare le azioni di ricerca.

Selezionare il menu Azioni >Crea evento imprevisto e seguire i passaggi guidati.

Durante il passaggio Aggiungi contrassegni, usare l'azione Aggiungi contrassegno per scegliere i contrassegni dalla ricerca da aggiungere all'evento imprevisto. È possibile limitare i contrassegni non assegnati a un evento imprevisto.

Dopo aver creato l'evento imprevisto, verrà collegato nell'elenco Eventi imprevisti correlati per la ricerca.

Aggiorna stato

Quando sono state acquisite prove sufficienti per convalidare o invalidare l'ipotesi, aggiornare lo stato dell'ipotesi.

Al termine di tutte le azioni associate alla ricerca, ad esempio la creazione di regole di analisi, eventi imprevisti o l'aggiunta di indicatori di compromissione (IOC) a TI, chiudere la ricerca.

Questi aggiornamenti di stato sono visibili nella pagina principale della ricerca e vengono usati per tenere traccia delle metriche.

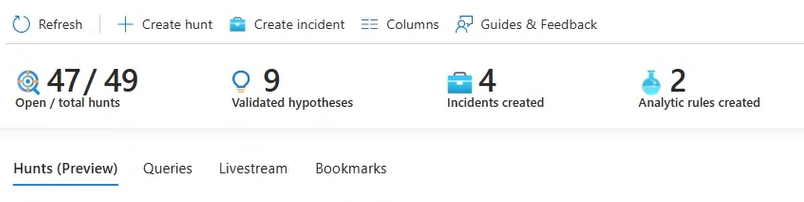

Tenere traccia delle metriche

Tenere traccia dei risultati tangibili dell'attività di ricerca usando la barra delle metriche nella scheda Ricerche. Le metriche mostrano il numero di ipotesi convalidate, nuovi eventi imprevisti creati e nuove regole analitiche create. Usare questi risultati per impostare obiettivi o celebrare le attività cardine del programma di ricerca.

Passaggi successivi

In questo articolo si è appreso come eseguire un'indagine sulla ricerca con la funzionalità di ricerca in Microsoft Sentinel.

Per altre informazioni, vedi: