Piani di conservazione dei log in Microsoft Sentinel

Esistono due aspetti concorrenti della raccolta e della conservazione dei log, fondamentali per un programma di rilevamento delle minacce riuscito. Da un lato, si vuole massimizzare il numero di origini di log raccolte, in modo da avere la copertura di sicurezza più completa possibile. D'altra parte, è necessario ridurre al minimo i costi sostenuti dall'inserimento di tutti i dati.

Queste esigenze concorrenti richiedono una strategia di gestione dei log che bilanci l'accessibilità dei dati, le prestazioni delle query e i costi di archiviazione.

Questo articolo illustra le categorie di dati e gli stati di conservazione usati per archiviare e accedere ai dati. Descrive anche i piani di log offerti da Microsoft Sentinel per creare una strategia di gestione e conservazione dei log.

Importante

Il tipo di log Log ausiliari è attualmente disponibile in ANTEPRIMA. Vedere le Condizioni per l'utilizzo supplementari per le anteprime di Microsoft Azure per altre condizioni legali applicabili alle funzionalità di Azure disponibili in versione beta, in anteprima o non ancora rilasciate nella disponibilità generale.

Microsoft Sentinel è disponibile al pubblico nel portale di Microsoft Defender nella della piattaforma operativa di sicurezza unificata Microsoft. Per altre informazioni, vedere Microsoft Sentinel nel portale di Microsoft Defender.

Categorie di dati inseriti

Microsoft consiglia di classificare i dati inseriti in Microsoft Sentinel in due categorie generali:

I dati di sicurezza primari sono dati che contengono un valore di sicurezza critico. Questi dati vengono usati per il monitoraggio proattivo in tempo reale, gli avvisi pianificati e l'analisi in modo da rilevare le minacce alla sicurezza. I dati devono essere facilmente disponibili per tutte le esperienze di Microsoft Sentinel quasi in tempo reale.

I dati di sicurezza secondari sono dati supplementari, spesso in log dettagliati e con volumi elevati. Questi dati hanno un valore limitato per la sicurezza, ma possono fornire ricchezza e contesto aggiuntivi per rilevamenti e indagini, contribuendo a disegnare l'immagine completa di un evento imprevisto di sicurezza. Non è necessario che siano prontamente disponibili, ma dovrebbero essere accessibili su richiesta in base alle esigenze e in dosi appropriate.

Dati di sicurezza primari

Questa categoria è costituita da log che contengono un valore di sicurezza critico per l'organizzazione. I dati di sicurezza primari possono essere descritti nei casi d'uso seguenti per le operazioni di sicurezza:

Monitoraggio frequente. Le regole di rilevamento delle minacce (analisi) vengono eseguite su questi dati a intervalli frequenti o quasi in tempo reale.

Ricerca su richiesta. Le query complesse vengono eseguite su questi dati per eseguire la ricerca interattiva e ad alte prestazioni per le minacce alla sicurezza.

Correlazione. I dati di queste origini sono correlati ai dati di altre origini dati di sicurezza primarie per rilevare le minacce e creare storie di attacco.

Report regolari. I dati di queste origini sono facilmente disponibili per la compilazione in report regolari sull'integrità della sicurezza dell'organizzazione, sia per i responsabili della sicurezza che per i decision maker generali.

Analisi del comportamento. I dati di queste origini vengono usati per creare profili di comportamento di base per gli utenti e i dispositivi, consentendo di identificare i comportamenti esterni come sospetti.

Alcuni esempi di origini dati primarie includono log provenienti da sistemi antivirus o di rilevamento e risposta (EDR), log di autenticazione, audit trail da piattaforme cloud, feed di intelligence sulle minacce e avvisi provenienti da sistemi esterni.

I log contenenti i dati di sicurezza primari devono essere archiviati usando il piano Log di analisi descritto più avanti in questo articolo.

Dati di sicurezza secondari

Questa categoria include i log il cui valore di sicurezza individuale è limitato, ma che sono essenziali per offrire una visione completa di un evento imprevisto o di una violazione della sicurezza. In genere, questi log hanno volumi elevati e possono essere dettagliati. I casi d'uso delle operazioni di sicurezza per questi dati includono quanto segue:

Threat intelligence. I dati primari possono essere controllati in base a elenchi di indicatori di compromissione (IoC) o indicatori di attacco (IoA) per rilevare rapidamente e facilmente le minacce.

Ricerca/indagini ad hoc. I dati possono essere sottoposti a query in modo interattivo per 30 giorni, semplificando l'analisi cruciale per la ricerca e le indagini sulle minacce.

Ricerche su larga scala. I dati possono essere inseriti e cercati in background su scala di petabyte, pur essendo archiviati in modo efficiente con un'elaborazione minima.

Riepilogo tramite regole di riepilogo. Riepilogare i log con volumi elevati in informazioni aggregate e archiviare i risultati come dati di sicurezza primari. Per altre informazioni sulle regole di riepilogo, vedere Aggregare i dati di Microsoft Sentinel con regole di riepilogo.

Alcuni esempi di origini dei log dati secondarie sono i log di accesso alle risorse di archiviazione cloud, i log di NetFlow, i log dei certificati TLS/SSL, i log del firewall, i log proxy e i log IoT. Per altre informazioni sul modo in cui ognuna di queste origini porta valore ai rilevamenti di sicurezza senza essere necessaria per tutto il tempo, vedere Origini log da usare per l'inserimento dei log ausiliari.

I log contenenti dati di sicurezza secondari devono essere archiviati usando il piano Log ausiliari (ora in anteprima) descritto più avanti in questo articolo.

Per un'opzione non di anteprima, è possibile usare invece Log di base.

Piani di gestione dei log

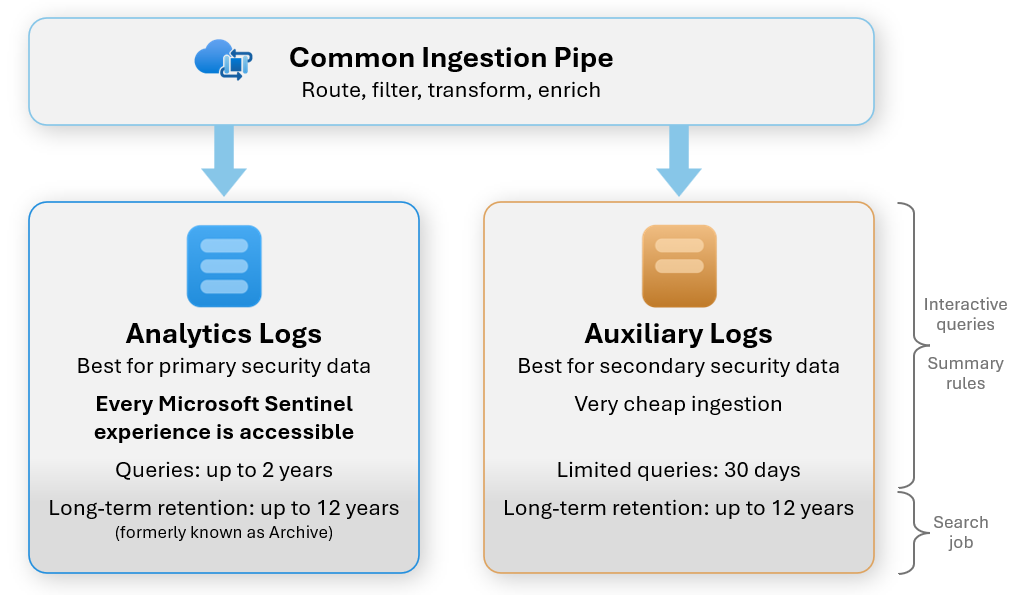

Microsoft Sentinel offre due diversi piani di archiviazione dei log, o tipi, per supportare queste categorie di dati inseriti.

Il piano Log di analisi è progettato per archiviare i dati di sicurezza primari e renderli facilmente e costantemente accessibili a prestazioni elevate.

Il piano Log ausiliari è progettato per archiviare i dati di sicurezza secondari a costi molto bassi per lunghi periodi di tempo, consentendo comunque un'accessibilità limitata.

Un terzo piano, Log di base, è il predecessore del piano Log ausiliari e può essere usato come sostituto mentre il piano Log ausiliari è ancora in anteprima.

Ognuno di questi piani mantiene i dati in due stati diversi:

Lo stato di conservazione interattiva è lo stato iniziale in cui vengono inseriti i dati. Questo stato consente livelli diversi di accesso ai dati a seconda del piano e i costi per questo stato variano notevolmente.

Lo stato conservazione a lungo termine mantiene i dati meno recenti nelle tabelle originali per un massimo di 12 anni, a costi estremamente bassi, indipendentemente dal piano.

Per altre informazioni sugli stati di conservazione, vedere Gestire la conservazione dei dati in un'area di lavoro Log Analytics.

Il diagramma seguente riepiloga e confronta questi due piani di gestione dei log.

Piano Log di analisi

Il piano Log di analisi mantiene i dati nello stato di conservazione interattiva per 90 giorni per impostazione predefinita, estendibile a un massimo di due anni. Questo stato interattivo, sebbene costoso, consente di eseguire query sui dati in modo illimitato, con prestazioni elevate, senza costi aggiuntivi per ogni query.

Al termine del periodo di conservazione interattivo, i dati passano allo stato conservazione a lungo termine, rimanendo nella tabella originale. Il periodo di conservazione a lungo termine non è definito per impostazione predefinita, ma è possibile definirlo in modo che duri fino a 12 anni. Questo stato di conservazione mantiene i dati a costi estremamente bassi, per la conformità alle normative o per i criteri interni. È possibile accedere ai dati in questo stato solo usando un processo di ricerca o ripristinando per estrarre set limitati di dati in una nuova tabella nella conservazione interattiva, in cui è possibile sfruttare le funzionalità di query complete.

Piano dei log ausiliari

Il piano Log ausiliari mantiene i dati nello stato di conservazione interattiva per 30 giorni. Nel piano ausiliario, questo stato ha costi di conservazione molto bassi rispetto al piano di Analytics. Tuttavia, le funzionalità di query sono limitate: le query presentano addebiti per gigabyte di dati analizzati e sono limitate a una singola tabella. Inoltre, le prestazioni sono notevolmente inferiori. Anche se questi dati rimangono nello stato di conservazione interattivo, è possibile eseguire regole di riepilogo su di essi per creare tabelle di dati aggregati e di riepilogo nel piano Log di analisi, in modo da avere le funzionalità di query complete su questi dati aggregati.

Al termine del periodo di conservazione interattivo, i dati passano allo stato conservazione a lungo termine, rimanendo nella tabella originale. La conservazione a lungo termine nel piano Log ausiliari è simile a quella nel piano Log di analisi, ad eccezione del fatto che l'unica opzione per accedere ai dati è tramite un processo di ricerca. Il ripristino non è supportato per il piano dei log ausiliari.

Piano Log di base

Un terzo piano, noto come log di base, offre funzionalità simili al piano dei log ausiliari, ma a un costo di conservazione interattiva più elevato (anche se non come quello del piano dei log di analisi). Mentre il piano Log ausiliari rimane in anteprima, il piano Log di base può essere un'opzione per la conservazione a lungo termine e a basso costo se l'organizzazione non usa funzionalità di anteprima. Per altre informazioni sul piano di log di base, vedere Piani di tabella nella documentazione di Monitoraggio di Azure.

Contenuto correlato

Per un confronto più approfondito dei piani dati di log e altre informazioni generali sui tipi di log, vedere Panoramica dei log di Monitoraggio di Azure | Piani di tabella.

Per configurare una tabella nel piano Log ausiliari, vedere Configurare una tabella con il piano ausiliario nell'area di lavoro Log Analytics (anteprima).

Per altre informazioni sui periodi di conservazione esistenti tra i piani, vedere Gestire la conservazione dei dati in un'area di lavoro Log Analytics.