Preparare più aree di lavoro e tenant in Microsoft Sentinel

Per prepararsi per la distribuzione, è necessario determinare se un'architettura con più aree di lavoro è pertinente per l'ambiente in uso. Questo articolo illustra come Microsoft Sentinel può estendersi tra più aree di lavoro e tenant, in modo da determinare se questa funzionalità è adatta alle esigenze dell'organizzazione. Questo articolo fa parte della Guida alla distribuzione di Microsoft Sentinel.

Se si è deciso di configurare l'ambiente in modo che si estenda tra più aree di lavoro, vedere Estendere Microsoft Sentinel tra aree di lavoro e tenant e Gestire centralmente più aree di lavoro Log Analytics abilitate per Microsoft Sentinel con Gestione aree di lavoro. Se l'organizzazione prevede di eseguire l'onboarding nella piattaforma operativa di sicurezza unificata Microsoft nel portale di Defender, vedere Gestione multi-tenant di Microsoft Defender.

La necessità di usare più aree di lavoro

Quando si esegue l'onboarding di Microsoft Sentinel, il primo passaggio consiste nel selezionare l'area di lavoro Log Analytics. Sebbene sia possibile ottenere i vantaggi completi dell’esperienza Microsoft Sentinel usando una singola area di lavoro, in alcuni casi è possibile estendere l'area di lavoro per eseguire query e analizzare i dati tra aree di lavoro e tenant.

Questa tabella elenca alcuni di questi scenari e, ove possibile, suggerisce come usare una singola area di lavoro per lo scenario.

| Requisito | Descrizione | Modi per ridurre il numero di aree di lavoro |

|---|---|---|

| Sovranità e conformità alle normative | Un'area di lavoro è associata a un'area specifica. Per mantenere i dati in aree geografiche di Azure diverse per soddisfare i requisiti normativi, suddividere i dati in aree di lavoro separate. In Microsoft Sentinel i dati vengono archiviati ed elaborati principalmente nella stessa area geografica, con alcune eccezioni, ad esempio quando si usano le regole di rilevamento che sfruttano Machine Learning di Microsoft. In questi casi, i dati potrebbero essere copiati all'esterno dell'area geografica dell'area di lavoro per l'elaborazione. |

|

| Proprietà dei dati | I limiti della proprietà dei dati, ad esempio per filiali o società affiliate, sono meglio delineati usando aree di lavoro separate. | |

| Più tenant di Azure | Microsoft Sentinel supporta la raccolta dati dalle risorse SaaS di Microsoft e Azure solo entro il limite del tenant Microsoft Entra. Ogni tenant di Microsoft Entra richiede pertanto un'area di lavoro separata. | |

| Controllo granulare dell'accesso ai dati | Un'organizzazione potrebbe dover consentire a gruppi diversi, all'interno o all'esterno dell'organizzazione, di accedere ad alcuni dei dati raccolti da Microsoft Sentinel. Ad esempio:

|

Usare il controllo degli accessi in base al ruolo di Azure o il controllo degli accessi in base al ruolo di Azure a livello di tabella |

| Impostazioni di conservazione granulari | In passato l'uso di più aree di lavoro era l'unico modo per impostare periodi di conservazione diversi per tipi di dati diversi. In molti casi questo non è più necessario, grazie all'introduzione delle impostazioni di conservazione a livello di tabella. | Usare le impostazioni di conservazione a livello di tabella o automatizzare l'eliminazione dei dati |

| Suddivisione della fatturazione | Inserendo le aree di lavoro in sottoscrizioni separate, possono essere fatturate a parti diverse. | Report di utilizzo e addebito incrociato |

| Architettura legacy | L'uso di più aree di lavoro può derivare da una progettazione precedente che prendeva in considerazione limitazioni o procedure consigliate non più applicabili. Si potrebbe trattare anche di una scelta di progettazione arbitraria che può essere modificata per supportare meglio Microsoft Sentinel. Alcuni esempi:

|

Riprogettare le aree di lavoro |

Per determinare il numero di tenant e aree di lavoro da usare, considerare che la maggior parte delle funzionalità di Microsoft Sentinel opera con una singola area di lavoro o una singola istanza di Microsoft Sentinel e che Microsoft Sentinel inserisce tutti i log ospitati nell'area di lavoro.

Provider di servizi di sicurezza gestiti (MSSP)

Nel caso di un MSSP si applicano molti, se non tutti, i requisiti precedenti, rendendo l'uso di più aree di lavoro tra tenant la procedura consigliata. In particolare, è consigliabile creare almeno un'area di lavoro per ogni tenant di Microsoft Entra per supportare i connettori dati da servizio a servizio predefiniti che funzionano solo all'interno del rispettivo tenant di Microsoft Entra.

I connettori basati sulle impostazioni di diagnostica non possono essere connessi a un'area di lavoro che non si trova nello stesso tenant in cui risiede la risorsa. Questo vale per i connettori come Firewall di Azure, Archiviazione di Azure, Attività di Azure o Microsoft Entra ID.

I connettori dati dei partner sono spesso basati su raccolte di API o agenti e pertanto non sono collegati a uno specifico tenant di Microsoft Entra.

Usare Azure Lighthouse per gestire più istanze di Microsoft Sentinel in tenant diversi.

Architettura con più aree di lavoro di Microsoft Sentinel

Come implicano i requisiti precedenti, esistono casi in cui un singolo SOC deve gestire e monitorare centralmente più aree di lavoro di Log Analytics abilitate per Microsoft Sentinel, potenzialmente in vari tenant di Microsoft Entra.

- Servizio Microsoft Sentinel di un MSSP.

- Un SOC globale che gestisce più filiali, ognuna con il proprio SOC locale.

- Un SOC che monitora più tenant di Microsoft Entra all'interno di un'organizzazione.

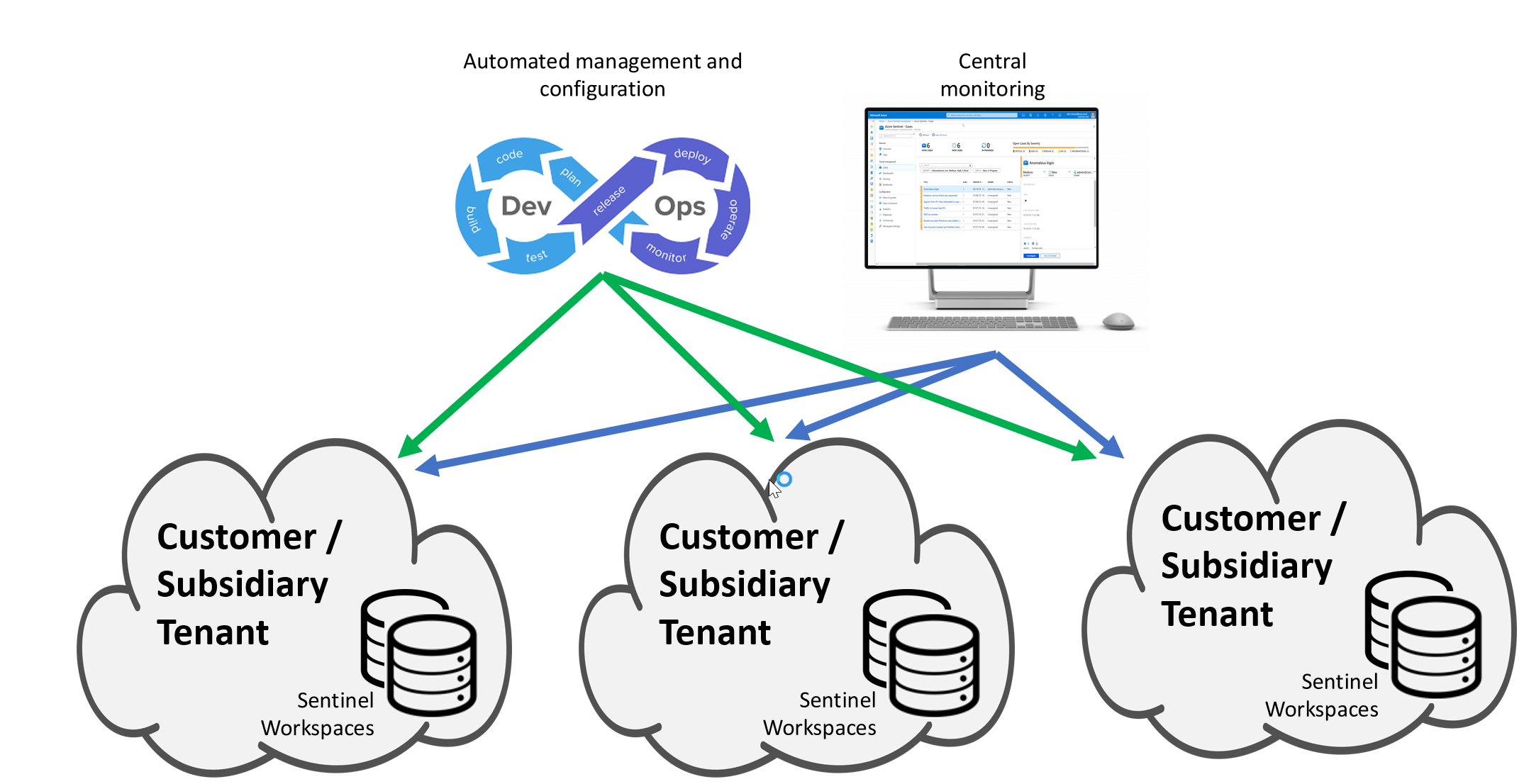

Per risolvere questi casi, Microsoft Sentinel offre funzionalità per più aree di lavoro che consentono il monitoraggio, la configurazione e la gestione centrali, offrendo una vista unificata su tutto ciò che riguarda il SOC. Questo diagramma mostra un'architettura di esempio per tali casi d'uso.

Questo modello offre vantaggi significativi rispetto a un modello completamente centralizzato in cui tutti i dati vengono copiati in una singola area di lavoro:

- Assegnazione di ruolo flessibile ai SOC globali e locali o al MSSP dei clienti.

- Meno sfide relative alla proprietà dei dati, alla privacy dei dati e alla conformità alle normative.

- Latenza di rete e addebiti minimi.

- Facile onboarding e offboarding di nuove filiali o clienti.

Passaggi successivi

In questo articolo si è appreso come Microsoft Sentinel può estendersi tra più aree di lavoro e tenant.