Distribuire il connettore dati Microsoft Sentinel per SAP con SNC

Questo articolo illustra come distribuire il connettore dati Microsoft Sentinel per SAP per inserire i log NetWeaver/ABAP tramite una connessione sicura tramite Secure Network Communications (SNC).

L'agente del connettore dati SAP si connette in genere a un server SAP ABAP usando una connessione RFC e il nome utente e la password di un utente per l'autenticazione.

Tuttavia, alcuni ambienti possono richiedere la connessione tramite un canale crittografato e i certificati client vengono usati per l'autenticazione. In questi casi è possibile usare la comunicazione di rete sicura SAP per questo scopo e sarà necessario seguire i passaggi appropriati come descritto in questo articolo.

Prerequisiti

- Libreria di crittografia SAP Scaricare la libreria di crittografia SAP.

- Connettività di rete. SNC usa porte 48xx (dove xx è il numero di istanza SAP) per connettersi al server ABAP.

- Server SAP configurato per supportare l'autenticazione SNC.

- Certificato autofirmato o certificato dell'autorità di certificazione aziendale per l'autenticazione utente.

Nota

Questa guida è un caso di esempio per la configurazione di SNC. Negli ambienti di produzione è consigliabile consultare gli amministratori SAP per definire un piano di distribuzione.

Configurare la distribuzione SNC

Esportare il certificato del server

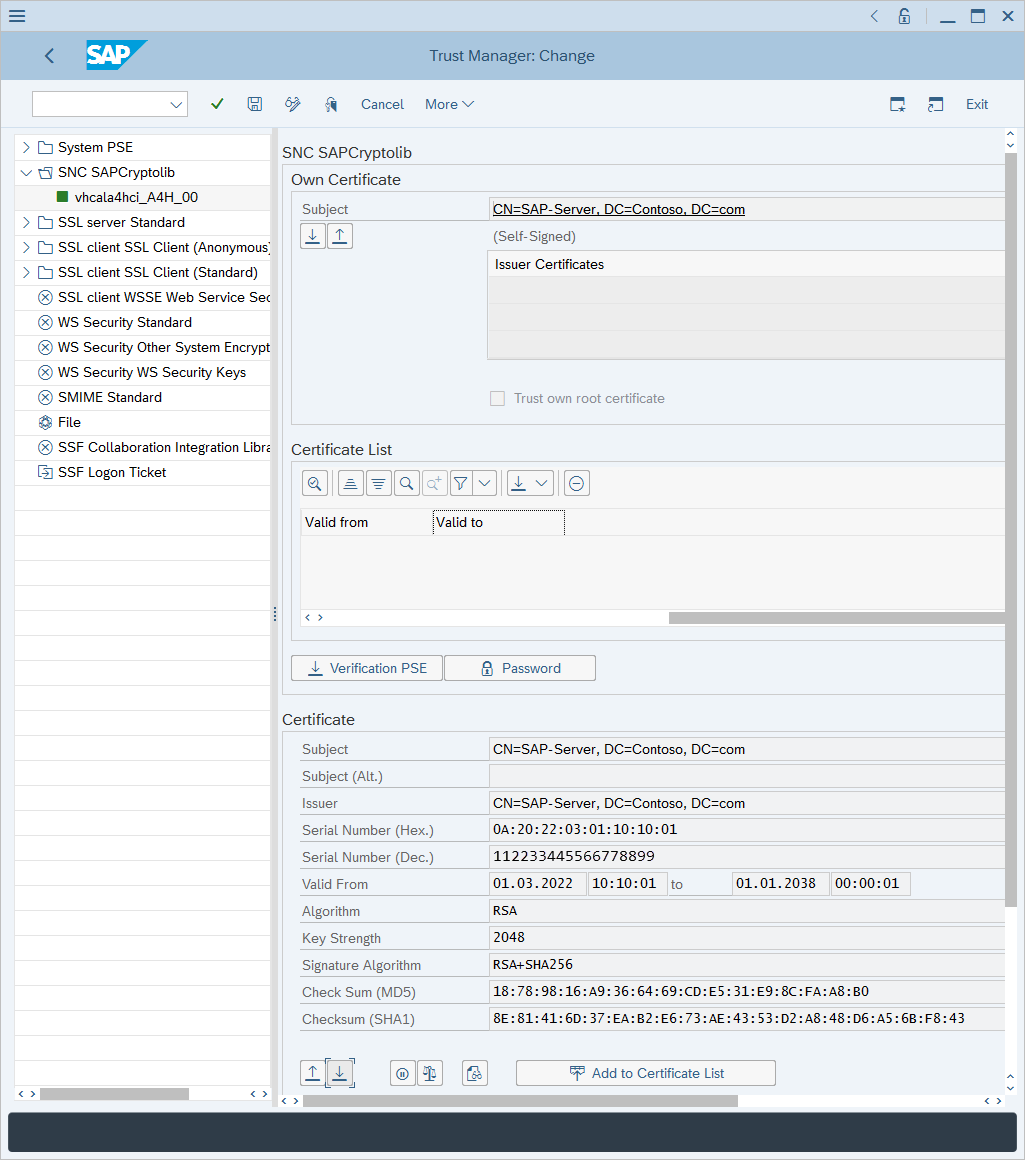

Accedere al client SAP ed eseguire la transazione STRUST .

Spostarsi ed espandere la sezione SNC SAPCryptolib nel riquadro a sinistra.

Selezionare il sistema, quindi selezionare il valore del campo Oggetto .

Le informazioni sul certificato del server verranno visualizzate nella sezione Certificato nella parte inferiore della pagina.

Selezionare il pulsante Esporta certificato nella parte inferiore della pagina.

Nella finestra di dialogo Esporta certificato selezionare Base64 come formato file, selezionare l'icona doppia accanto al campo Percorso file e selezionare un nome file in cui esportare il certificato e quindi selezionare il segno di spunta verde per esportare il certificato.

Importare il certificato

Questa sezione illustra come importare un certificato in modo che sia attendibile dal server ABAP. È importante comprendere quale certificato deve essere importato nel sistema SAP. In qualsiasi caso, solo le chiavi pubbliche dei certificati devono essere importate nel sistema SAP.

Se il certificato utente è autofirmato: Importare un certificato utente.

Se il certificato utente viene rilasciato da una CA aziendale: Importare un certificato ca aziendale. Nel caso in cui vengano usati sia i server CA radice che subordinati, importare sia i certificati pubblici radice che subordinati.

Eseguire la transazione STRUST .

Selezionare Visualizza-Modifica<>.

Selezionare Importa certificato nella parte inferiore della pagina.

Nella finestra di dialogo Importa certificato selezionare l'icona delle caselle doppie accanto al campo Percorso file e individuare il certificato.

Individuare il file contenente il certificato (solo chiave pubblica) e selezionare il segno di spunta verde per importare il certificato.

Le informazioni sul certificato vengono visualizzate nella sezione Certificato .

Selezionare Aggiungi all'elenco certificati.

Il certificato verrà visualizzato nell'area Elenco certificati .

Associare il certificato a un account utente

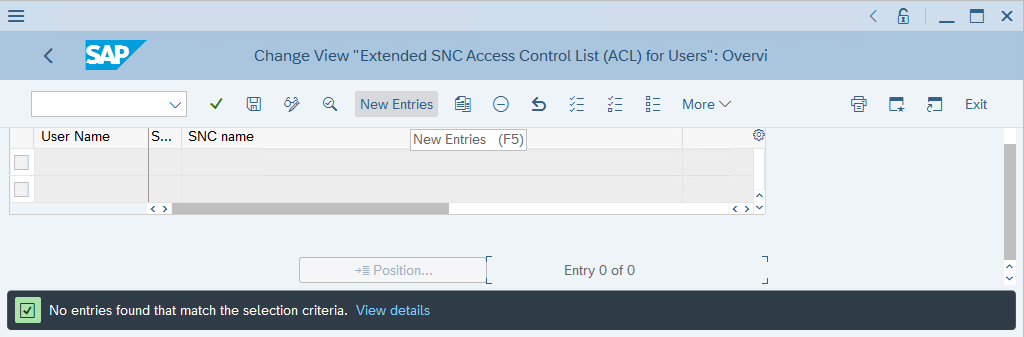

Eseguire la transazione SM30 .

Nel campo Tabella/Visualizzazione digitare USRACLEXT e quindi selezionare Mantieni.

Esaminare l'output, identificare se l'utente di destinazione ha già un nome SNC associato. In caso contrario, selezionare Nuove voci.

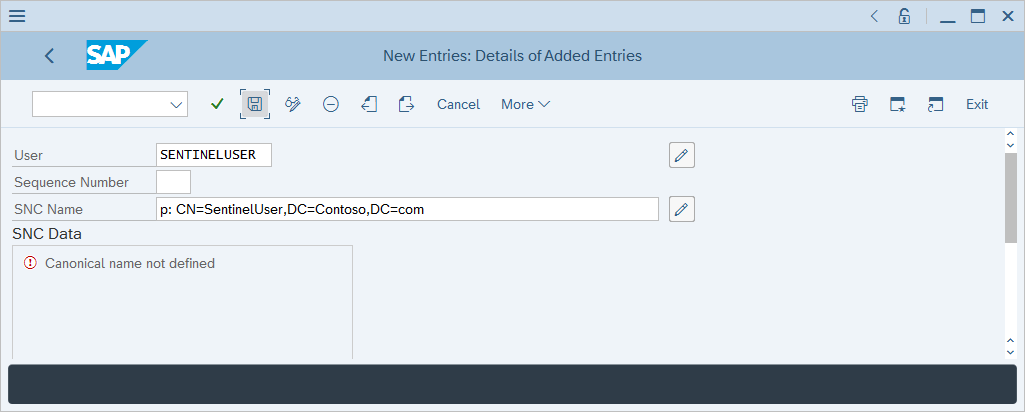

Digitare il nome utente dell'utente di destinazione nel campo Utente e il nome soggetto del certificato dell'utente preceduto da p: nel campo Nome SNC , quindi selezionare Salva.

Concedere i diritti di accesso usando il certificato

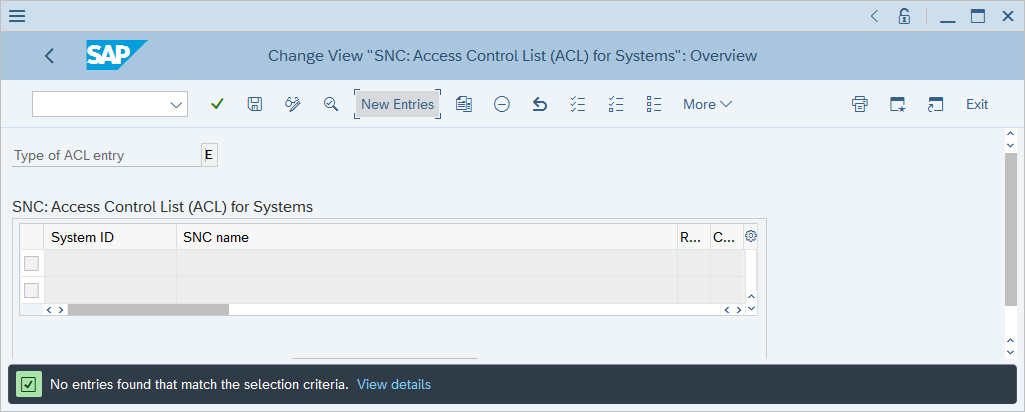

Eseguire la transazione SM30 .

Nel campo Tabella/Visualizzazione digitare VSNCSYSACL e quindi selezionare Mantieni.

Verificare che la tabella sia cross-client nel prompt informativo visualizzato.

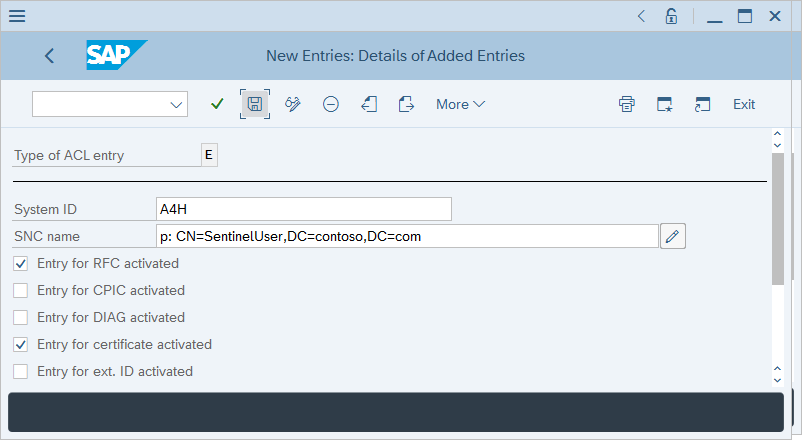

In Determina area di lavoro: tipo di voceE nel campo Tipo di voce ACL e selezionare il segno di spunta verde.

Esaminare l'output, identificare se l'utente di destinazione ha già un nome SNC associato. In caso contrario, selezionare Nuove voci.

Immettere l'ID di sistema e il nome soggetto del certificato utente con un prefisso p:

Assicurarsi che la casella di controllo Voce per RFC attivata e voce per i certificati attivati sia contrassegnata , quindi selezionare Salva.

Eseguire il mapping degli utenti del provider di servizi ABAP agli ID utente esterni

Eseguire la transazione SM30 .

Nel campo Tabella/Visualizzazione digitare VUSREXTID e quindi selezionare Mantieni.

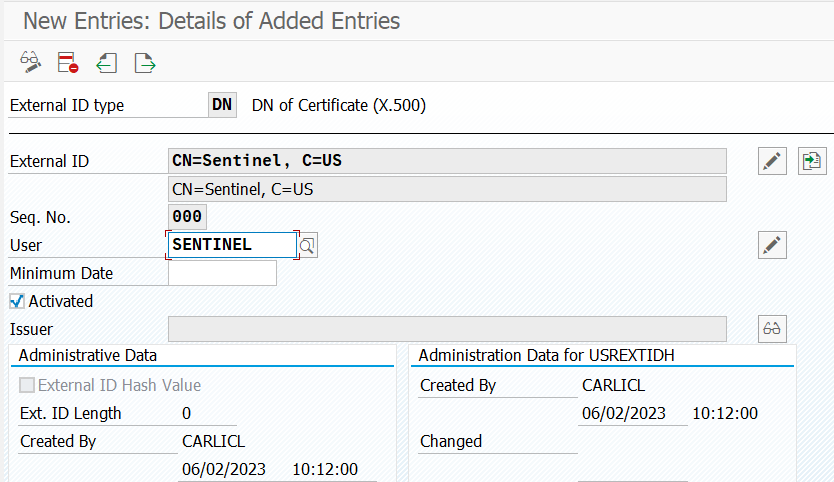

Nella pagina Determina area di lavoro: voce selezionare il tipo ID DN come area di lavoro.

Digitare questi dettagli:

- ID esterno: CN=Sentinel, C=US

- Seq. No: 000

- Utente: SENTINEL

Selezionare Salva e invio.

Configurare il contenitore

Nota

Se si configura il contenitore dell'agente del connettore dati SAP tramite l'interfaccia utente, non eseguire la procedura descritta in questa sezione. Continuare a configurare il connettore nella pagina del connettore .

Trasferire i file libsapcrypto.so e sapgenpse al sistema di destinazione in cui verrà creato il contenitore.

Trasferire il certificato client (chiave privata e pubblica) al sistema di destinazione in cui verrà creato il contenitore.

Il certificato client e la chiave possono essere in formato con estensione p12, pfx o Base-64 .crt e .key.

Trasferire il certificato server (solo chiave pubblica) al sistema di destinazione in cui verrà creato il contenitore.

Il certificato del server deve essere in formato Base-64 .crt.

Se il certificato client è stato rilasciato da un'autorità di certificazione aziendale, trasferire i certificati CA e ca radice rilasciati al sistema di destinazione in cui verrà creato il contenitore.

Recuperare lo script di kickstart dal repository GitHub di Microsoft Sentinel:

wget https://raw.githubusercontent.com/Azure/Azure-Sentinel/master/Solutions/SAP/sapcon-sentinel-kickstart.shModificare le autorizzazioni dello script per renderlo eseguibile:

chmod +x ./sapcon-sentinel-kickstart.shEseguire lo script, specificando i parametri di base seguenti:

./sapcon-sentinel-kickstart.sh \ --use-snc \ --cryptolib <path to sapcryptolib.so> \ --sapgenpse <path to sapgenpse> \ --server-cert <path to server certificate public key> \Se il certificato client è in formato crt/.key, usare le opzioni seguenti:

--client-cert <path to client certificate public key> \ --client-key <path to client certificate private key> \Se il certificato client è in formato pfx o p12:

--client-pfx <pfx filename> --client-pfx-passwd <password>Se il certificato client è stato rilasciato da un'autorità di certificazione aziendale, aggiungere questa opzione per ogni CA nella catena di attendibilità:

--cacert <path to ca certificate>Ad esempio:

./sapcon-sentinel-kickstart.sh \ --use-snc \ --cryptolib /home/azureuser/libsapcrypto.so \ --sapgenpse /home/azureuser/sapgenpse \ --client-cert /home/azureuser/client.crt \ --client-key /home/azureuser/client.key \ --cacert /home/azureuser/issuingca.crt --cacert /home/azureuser/rootca.crt --server-cert /home/azureuser/server.crt \

Per altre informazioni sulle opzioni disponibili nello script kickstart, vedere Informazioni di riferimento: script kickstart

Passaggi successivi

Altre informazioni sulla soluzione Microsoft Sentinel per le applicazioni SAP®:

- Distribuire la soluzione Microsoft Sentinel per le applicazioni SAP®

- Prerequisiti per la distribuzione della soluzione Microsoft Sentinel per le applicazioni SAP®

- Distribuire richieste di modifica SAP e configurare l'autorizzazione

- Distribuire il contenuto della soluzione dall'hub di contenuto

- Distribuire e configurare il contenitore che ospita l'agente del connettore dati SAP

- Abilitare e configurare il controllo SAP

- Monitorare l'integrità del sistema SAP

- Raccogliere i log di controllo SAP HANA

Risoluzione dei problemi:

File di riferimento:

- Soluzione Microsoft Sentinel per i dati delle applicazioni SAP®

- Soluzione Microsoft Sentinel per applicazioni SAP®: informazioni di riferimento sul contenuto di sicurezza

- Informazioni di riferimento sullo script kickstart

- Informazioni di riferimento sullo script di aggiornamento

- informazioni di riferimento sul fileSystemconfig.ini

Per altre informazioni, vedere Soluzioni Microsoft Sentinel.