Usare l'analisi di corrispondenza per rilevare minacce

Sfruttare le informazioni sulle minacce prodotte da Microsoft per generare avvisi ed eventi imprevisti ad alta fedeltà con la regola Analisi di Microsoft Defender Threat Intelligence. Questa regola predefinita in Microsoft Sentinel corrisponde agli indicatori con log CEF (Common Event Format), eventi DNS Windows con indicatori di minaccia IPv4 e dominio, dati syslog e altro ancora.

Importante

L'analisi di corrispondenza è attualmente in anteprima. Vedere le Condizioni per l'utilizzo supplementari per le anteprime di Microsoft Azure per altre condizioni legali che si applicano a funzionalità di Azure in versione beta, in anteprima o in altro modo non ancora disponibili a livello generale.

Prerequisiti

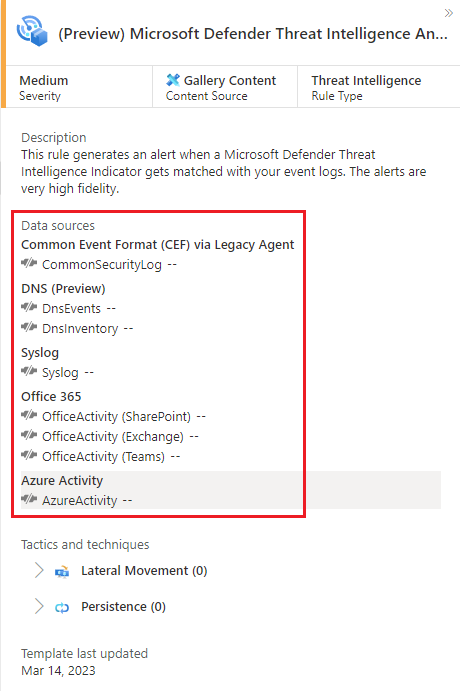

È necessario installare uno o più connettori dati supportati per produrre avvisi ed eventi imprevisti ad alta fedeltà. Non è necessaria una licenza Premium di Microsoft Defender Threat Intelligence. Installare le soluzioni appropriate dall'hub contenuti per connettere queste origini dati:

- Common Event Format

- DNS (anteprima)

- Syslog

- Log attività di Office

- Log attività di Azure

- Log DNS ASIM

- Sessioni di rete ASIM

A seconda dell'origine dati, ad esempio, è possibile usare le soluzioni e i connettori dati seguenti:

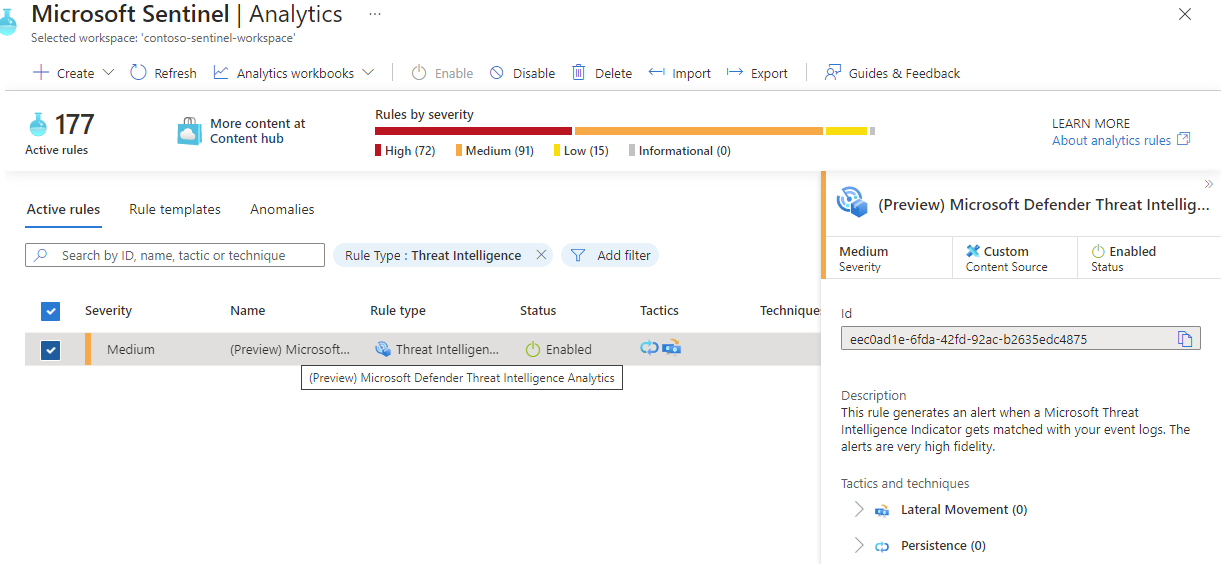

Configurare la regola di analisi corrispondente

L'analisi di corrispondenza viene configurata quando si abilita la regola di Analisi di Microsoft Defender Threat Intelligence.

Nella sezione Configurazione selezionare il menu Analisi.

Selezionare la scheda Modelli di regola.

Nella finestra di ricerca immettere intelligence sulle minacce.

Selezionare il modello di regola di Analisi di Microsoft Defender Threat Intelligence.

Seleziona Crea regola. I dettagli della regola sono di sola lettura e lo stato predefinito della regola è abilitato.

Selezionare Rivedi>Crea.

Origini dati e indicatori

Analisi di Microsoft Defender Threat Intelligence corrisponde ai log con indicatori di dominio, IP e URL nei modi seguenti:

- Log CEF inseriti nella tabella

CommonSecurityLogdi Log Analytics corrispondono a URL e indicatori di dominio se popolati nel campoRequestURLe indicatori IPv4 nel campoDestinationIP. - Log DNS di Windows, dove

SubType == "LookupQuery"inserito nella tabellaDnsEventscorrisponde agli indicatori di dominio popolati nel campoNamee gli indicatori IPv4 nel campoIPAddresses. - Eventi Syslog8, dove

Facility == "cron"inserito nella tabellaSyslogcorrisponde agli indicatori di dominio e IPv4 direttamente dal campoSyslogMessage. - Log di attività di Office inseriti nella tabella

OfficeActivitycorrispondono agli indicatori IPv4 direttamente dal campoClientIP. - Log di attività di Azure inseriti nella tabella

AzureActivitycorrispondono agli indicatori IPv4 direttamente dal campoCallerIpAddress. - I log DNS di ASIM inseriti nella

ASimDnsActivityLogstabella corrispondono agli indicatori di dominio se popolati nelDnsQuerycampo e gli indicatori IPv4 nelDnsResponseNamecampo. - Le sessioni di rete ASIM inserite nella

ASimNetworkSessionLogstabella corrispondono agli indicatori IPv4 se popolati in uno o più dei campi seguenti:DstIpAddr,SrcNatIpAddrDstNatIpAddr,SrcIpAddr, ,DvcIpAddr.

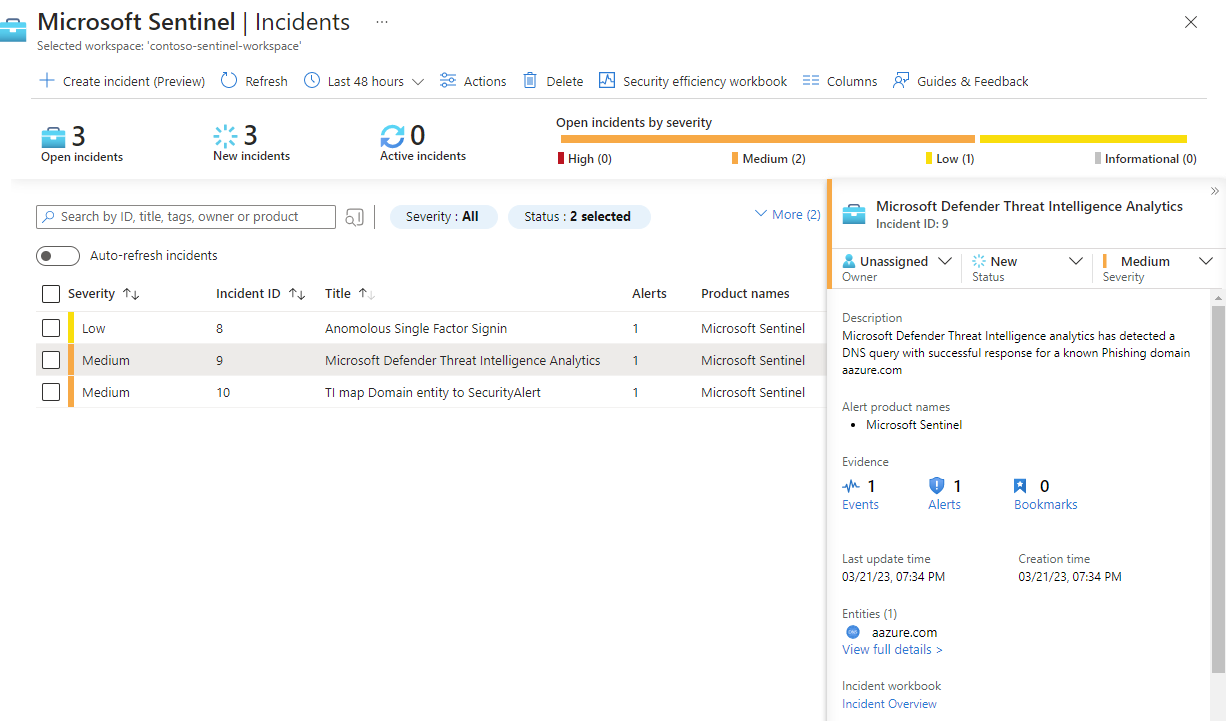

Valutare un evento imprevisto generato dall'analisi corrispondente

Se l'analisi di Microsoft trova una corrispondenza, gli avvisi generati vengono raggruppati in eventi imprevisti.

Usare questa procedura per valutare gli eventi imprevisti generati dalla regola di Analisi di Microsoft Defender Threat Intelligence:

Nell'area di lavoro di Microsoft Sentinel in cui è stata abilitata la regola di Analisi si Microsoft Defender Threat Intelligence selezionare Eventi imprevisti e cercare Analisi di Microsoft Defender Threat Intelligence.

Tutti gli eventi imprevisti rilevati vengono visualizzati nella griglia.

Selezionare Visualizza dettagli completi per visualizzare le entità e altri dettagli sull'evento imprevisto, ad esempio avvisi specifici.

Ecco un esempio.

Osservare la gravità assegnata agli avvisi e all'evento imprevisto. A seconda della corrispondenza dell'indicatore, viene assegnata una gravità appropriata a un avviso da

InformationalaHigh. Ad esempio, se l'indicatore viene confrontato con i log del firewall che hanno consentito il traffico, viene generato un avviso con gravità elevata. Se lo stesso indicatore è stato confrontato con i log del firewall che hanno bloccato il traffico, l'avviso generato è basso o medio.Gli avvisi vengono quindi raggruppati in base all'indicatore osservabile. Ad esempio, tutti gli avvisi generati in un periodo di tempo di 24 ore che corrispondono al dominio

contoso.comvengono raggruppati in un singolo evento imprevisto con una gravità assegnata in base alla gravità più alta dell'avviso.Osservare le informazioni sull'indicatore. Quando viene trovata una corrispondenza, l'indicatore viene pubblicato nella tabella

ThreatIntelligenceIndicatorsdi Log Analytics e viene visualizzato nella pagina Threat Intelligence. Per tutti gli indicatori pubblicati da questa regola, l'origine viene definita come Analisi di Microsoft Defender Threat Intelligence.

Di seguito è riportato un esempio della tabella ThreatIntelligenceIndicators.

Ecco un esempio della pagina Threat Intelligence.

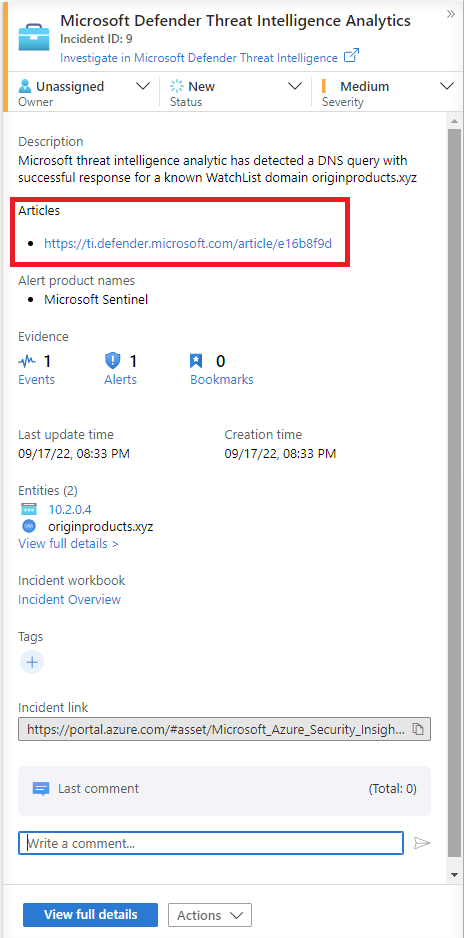

Ottenere più contesto da Microsoft Defender Threat Intelligence

Oltre agli avvisi e agli eventi imprevisti ad alta fedeltà, alcuni indicatori di Microsoft Defender Threat Intelligence includono un collegamento a un articolo di riferimento nel portale della community di Microsoft Defender Threat Intelligence.

Per altre informazioni, vedere Che cos'è Microsoft Defender Threat Intelligence?.

Contenuto correlato

In questo articolo si è appreso come connettere l'intelligence sulle minacce prodotta da Microsoft per generare avvisi ed eventi imprevisti. Per altre informazioni sull'intelligence sulle minacce in Microsoft Sentinel, vedere gli articoli seguenti:

- Usare gli indicatori di minaccia in Microsoft Sentinel.

- Connettere Microsoft Sentinel ai feed di intelligence sulle minacce STIX/TAXII.

- Connettere piattaforme di intelligence sulle minacce a Microsoft Sentinel.

- Vedere quali piattaforme TIP, feed TAXII e arricchimenti possono essere facilmente integrati con Microsoft Sentinel.