Creare un'area di lavoro con protezione dall'esfiltrazione di dati abilitata

Questo articolo descrive come creare un'area di lavoro con protezione dall'esfiltrazione di dati abilitata e come gestire i tenant approvati di Microsoft Entra per questa area di lavoro.

Nota

Non è possibile modificare la configurazione dell'area di lavoro per la rete virtuale gestita e la protezione dall'esfiltrazione di dati dopo la creazione dell'area di lavoro.

Prerequisiti

- Autorizzazioni per creare una risorsa dell'area di lavoro in Azure.

- Autorizzazioni dell'area di lavoro di Synapse per creare endpoint privati gestiti.

- Sottoscrizioni registrate per il provider di risorse di rete. Altre informazioni.

Seguire i passaggi elencati in Avvio rapido: Creare un'area di lavoro Synapse per iniziare a creare l'area di lavoro. Prima di creare l'area di lavoro, usare le informazioni seguenti per aggiungere la protezione dall'esfiltrazione di dati all'area di lavoro.

Aggiungere la protezione dall'esfiltrazione di dati durante la creazione dell'area di lavoro

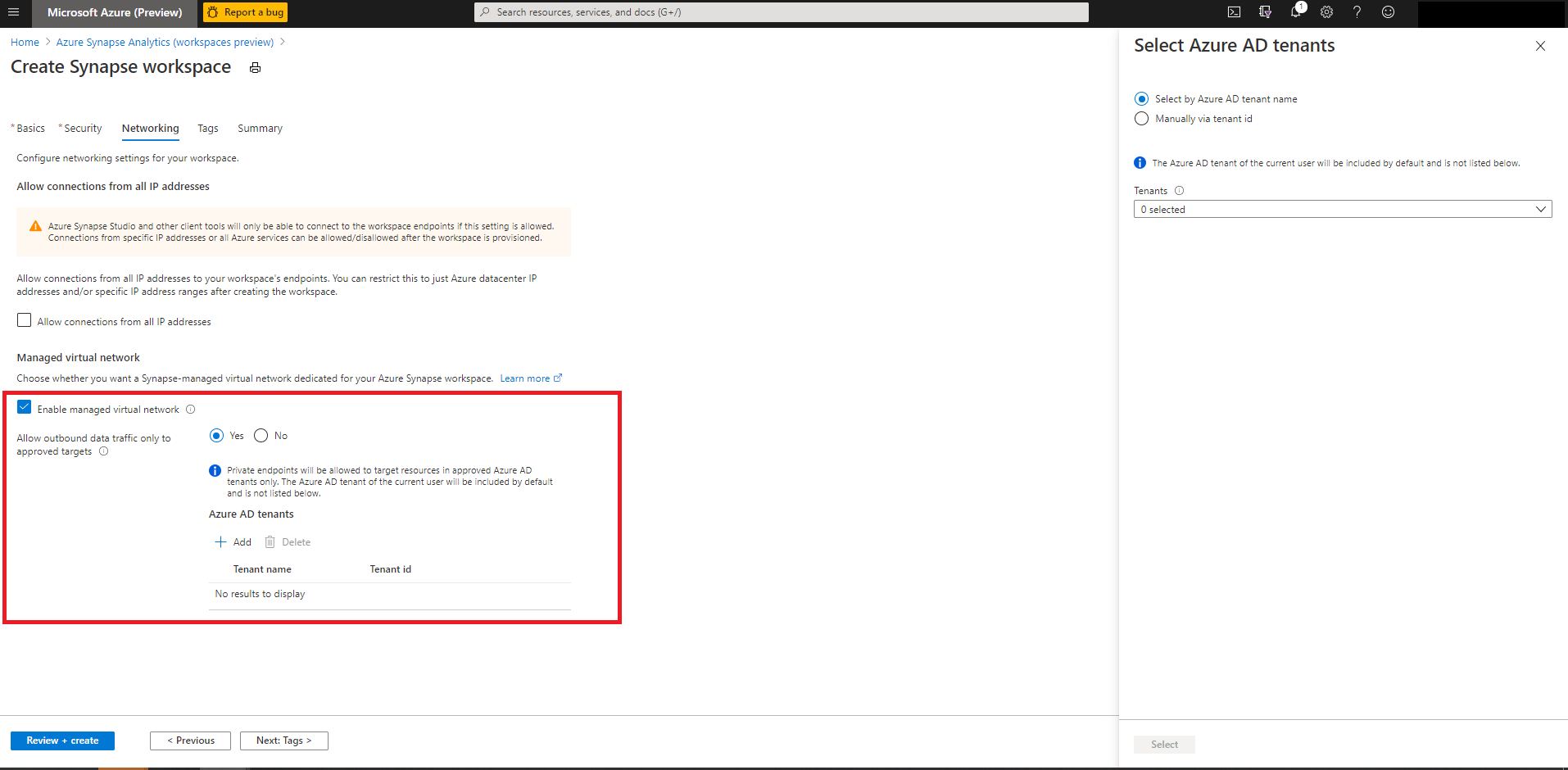

- Nella scheda Rete selezionare la casella di controllo "Abilita rete virtuale gestita".

- Selezionare "Sì" per l'opzione "Consenti traffico dati in uscita solo alle destinazioni approvate".

- Scegliere i tenant approvati di Microsoft Entra per questa area di lavoro.

- Esaminare la configurazione e creare l'area di lavoro.

Gestire i tenant approvati di Microsoft Entra per l'area di lavoro

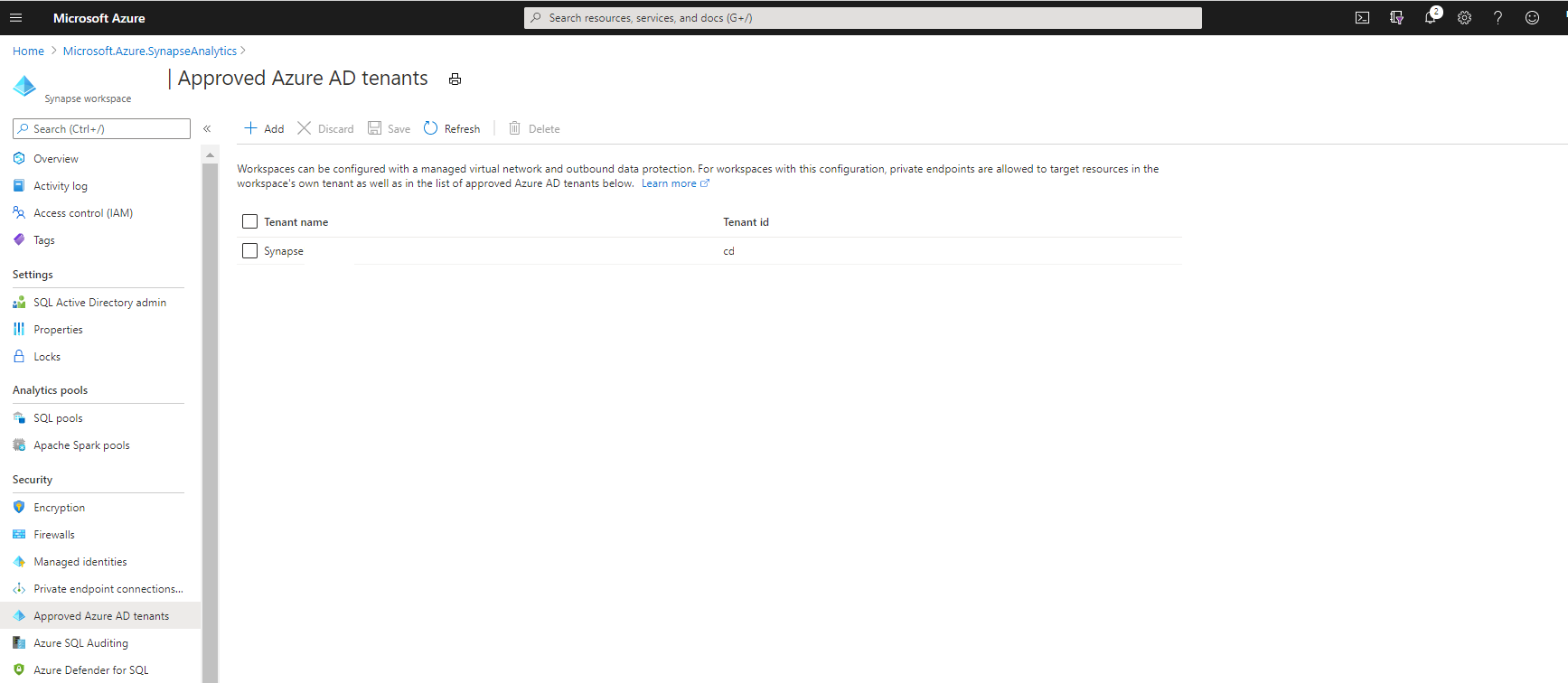

- Dal portale di Azure dell'area di lavoro passare a "Tenant Approvati di Microsoft Entra". L'elenco dei tenant approvati di Microsoft Entra per l'area di lavoro verrà riportato qui. Il tenant dell'area di lavoro è incluso per impostazione predefinita e non viene elencato.

- Usare "+Aggiungi" per includere nuovi tenant nell'elenco approvato.

- Per rimuovere un tenant di Microsoft Entra dall'elenco approvato, selezionare il tenant e selezionare "Elimina", quindi "Salva".

Connessione alle risorse di Azure nei tenant approvati di Microsoft Entra

È possibile creare endpoint privati gestiti per connettersi alle risorse di Azure che si trovano nei tenant di Microsoft Entra e sono approvate per un'area di lavoro. Seguire i passaggi elencati nella guida per la creazione di endpoint privati gestiti.

Importante

Le risorse nei tenant diversi dal tenant dell'area di lavoro non devono avere regole del firewall che prevedano blocchi per i pool SQL da connettere. Le risorse all'interno della rete virtuale gestita dell'area di lavoro, ad esempio i cluster Spark, possono connettersi ai collegamenti privati gestiti alle risorse protette dal firewall.

Limitazioni note

Gli utenti possono fornire un file di configurazione dell'ambiente per installare pacchetti Python da repository pubblici come PyPI. Nelle aree di lavoro protette dall'esfiltrazione di dati, le connessioni ai repository in uscita sono bloccate. Di conseguenza, le librerie Python installate da repository pubblici come PyPI non sono supportate.

In alternativa, gli utenti possono caricare pacchetti dell'area di lavoro o creare un canale privato nell'account primario di Azure Data Lake Storage. Per altre informazioni, vedere Gestione dei pacchetti in Azure Synapse Analytics

L'inserimento di dati da un hub eventi nei pool di Esplora dati non sarà possibile se l'area di lavoro di Synapse usa una rete virtuale gestita con protezione dall'esfiltrazione di dati abilitata.

Passaggi successivi

- Altre informazioni sulla protezione dall'esfiltrazione di dati nelle aree di lavoro di Synapse

- Altre informazioni sulla Rete virtuale dell'area di lavoro gestita

- Altre informazioni sugli endpoint privati gestiti

- Creare endpoint privati gestiti per le origini dati