Eventi

Ottieni gratuitamente la certificazione in Microsoft Fabric.

19 nov, 23 - 10 dic, 23

Per un periodo di tempo limitato, il team della community di Microsoft Fabric offre buoni per esami DP-600 gratuiti.

Prepara oraQuesto browser non è più supportato.

Esegui l'aggiornamento a Microsoft Edge per sfruttare i vantaggi di funzionalità più recenti, aggiornamenti della sicurezza e supporto tecnico.

Questo articolo spiega come concedere le autorizzazioni all'identità gestita nell'area di lavoro di Azure Synapse. Le autorizzazioni, a loro volta, consentono l'accesso ai pool SQL dedicati nell'area di lavoro e nell'account di archiviazione ADLS Gen2 tramite il portale di Azure.

Nota

A questa identità gestita dell'area di lavoro verrà fatto riferimento come identità gestita nel resto di questo documento.

Per creare un'area di lavoro di Azure Synapse è necessario un account di archiviazione ADLS Gen2. Per avviare correttamente i pool di Spark nell'area di lavoro di Azure Synapse, l'identità gestita di Azure Synapse richiede il ruolo di Collaboratore dati di archiviazione BLOB in questo account di archiviazione. Anche l'orchestrazione della pipeline in Azure Synapse trae vantaggi da questo ruolo.

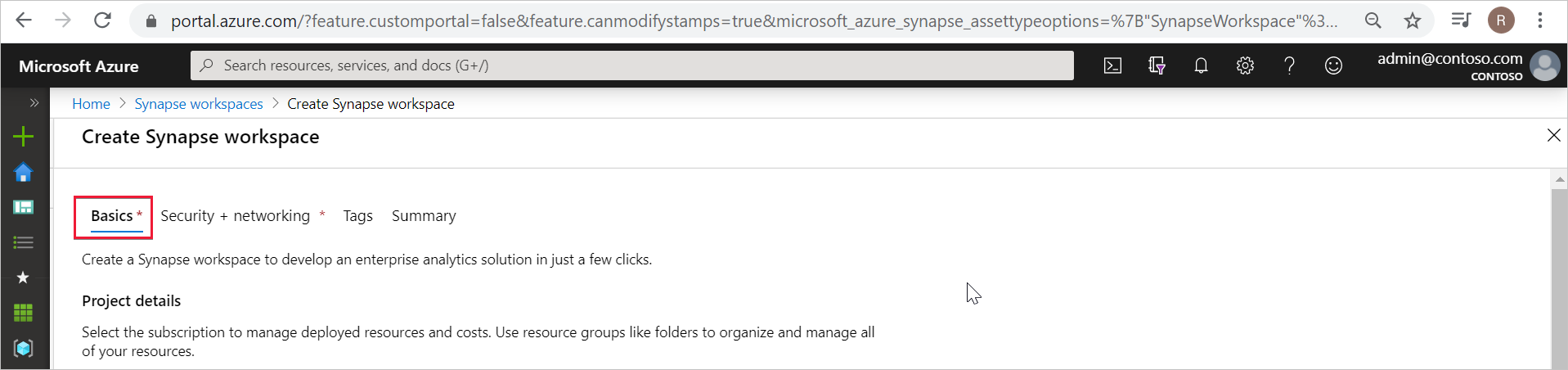

Azure Synapse tenterà di concedere il ruolo Collaboratore dati di archiviazione BLOB all'identità gestita, al termine della creazione dell'area di lavoro di Azure Synapse tramite il portale di Azure. Specificare i dettagli dell'account di archiviazione ADLS Gen2 nella scheda Informazioni di base.

Scegliere l'account di archiviazione ADLS Gen2 e il filesystem in Nome account e Nome file system.

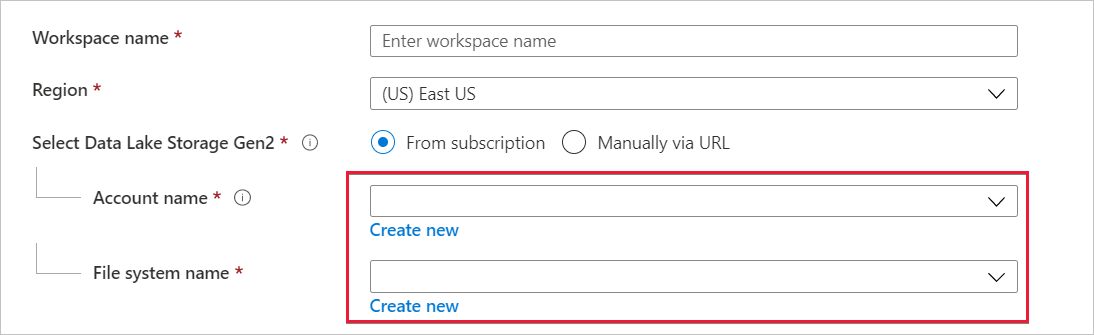

Se l'autore dell'area di lavoro è anche Proprietario dell'account di archiviazione ADLS Gen2, Azure Synapse assegnerà il ruolo di Collaboratore dati di archiviazione BLOB all'identità gestita. Sotto i dettagli dell'account di archiviazione immessi, verrà visualizzato il messaggio seguente.

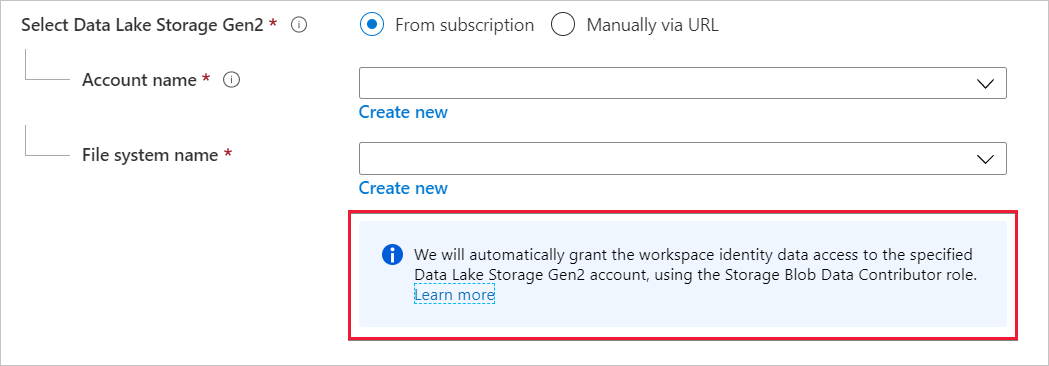

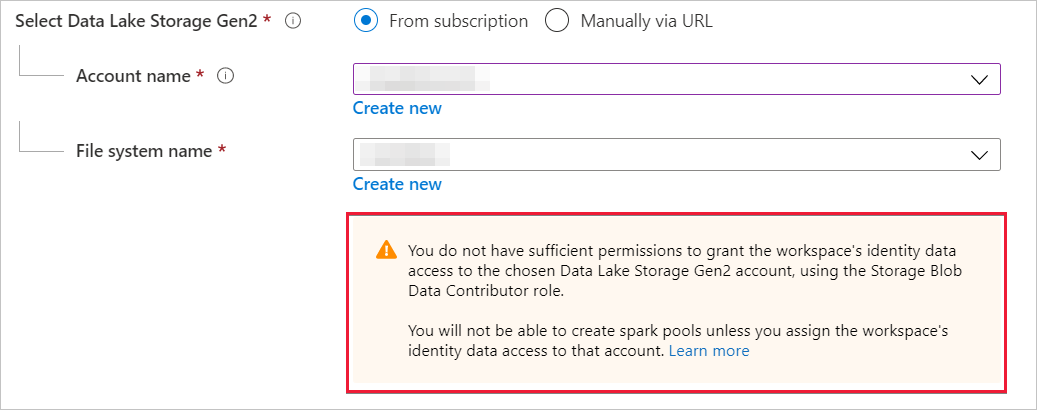

Se l'autore dell'area di lavoro non è proprietario dell'account di archiviazione ADLS Gen2, Azure Synapse non assegnerà il ruolo di Collaboratore dati di archiviazione BLOB all'identità gestita. Il messaggio visualizzato sotto i dettagli dell'account di archiviazione comunica all'autore dell'area di lavoro che non dispone di autorizzazioni sufficienti per concedere il ruolo di Collaboratore dati di archiviazione BLOB all'identità gestita.

Come indicato nel messaggio, non è possibile creare pool di Spark a meno che non venga assegnato il ruolo di Collaboratore dati di archiviazione BLOB all'identità gestita.

Durante la creazione dell'area di lavoro, se non si assegna il ruolo di Collaboratore dati di archiviazione BLOB all'identità gestita, il Proprietario dell'account di archiviazione ADLS Gen2 assegnerà manualmente tale ruolo all'identità. Eseguendo i passaggi seguenti è possibile procedere all'assegnazione manuale.

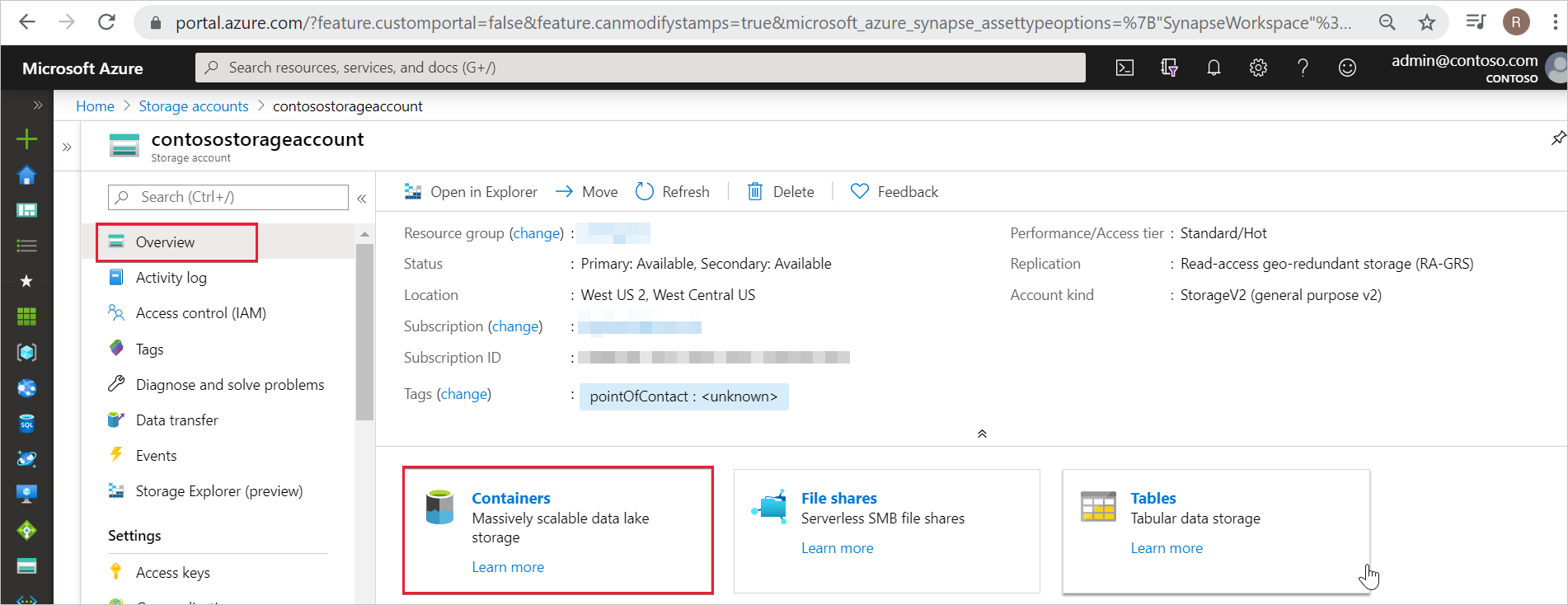

Nel portale di Azure, aprire l'account di archiviazione di ADLS Gen2 e selezionare Panoramica nel riquadro di spostamento a sinistra. È sufficiente assegnare il ruolo di Collaboratore dati di archiviazione BLOB a livello di contenitore o di filesystem. Selezionare Contenitori.

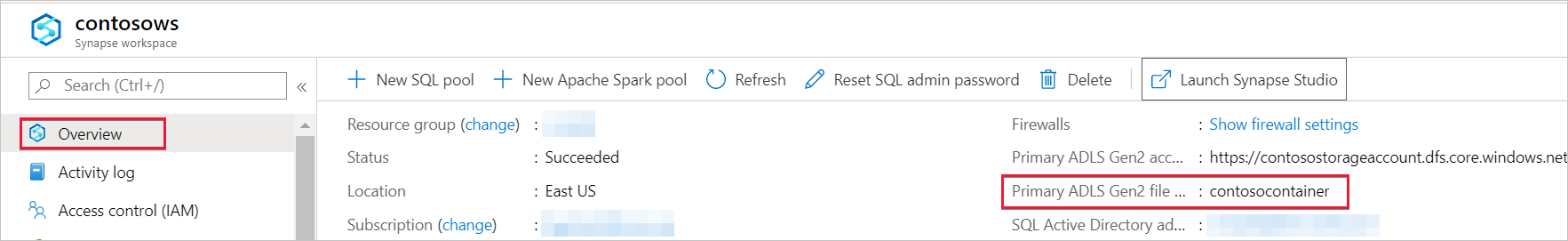

L'identità gestita deve avere l'accesso ai dati del contenitore (file system) fornito al momento della creazione dell'area di lavoro. Il contenitore o il file system si trovano nel portale di Azure. Aprire l'area di lavoro di Azure Synapse nel portale di Azure, quindi selezionare la scheda Panoramica nel riquadro di spostamento a sinistra.

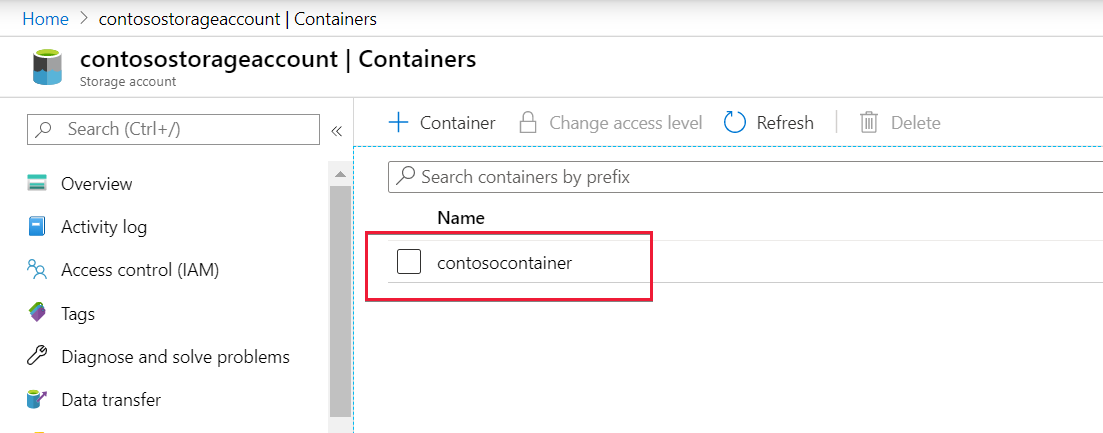

Selezionare lo stesso contenitore o file system per concedere il ruolo di Collaboratore dati di archiviazione BLOB all'identità gestita.

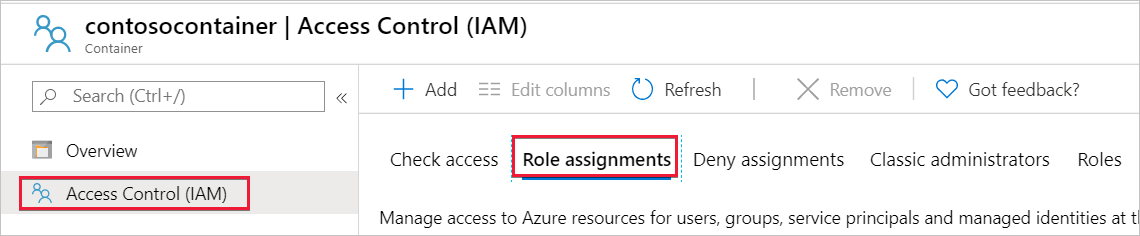

Seleziona Controllo di accesso (IAM).

Selezionare Aggiungi>Aggiungi assegnazione di ruolo per aprire la pagina Aggiungi assegnazione di ruolo.

Assegnare il ruolo seguente. Per la procedura dettagliata, vedere Assegnare ruoli di Azure usando il portale di Azure.

| Impostazione | Valore |

|---|---|

| Ruolo | Collaboratore dati BLOB di archiviazione |

| Assegna accesso a | MANAGEDIDENTITY |

| Membri | nome identità gestita |

Nota

Il nome dell'identità gestita è anche il nome dell'area di lavoro.

Selezionare Salva per aggiungere l'assegnazione del ruolo.

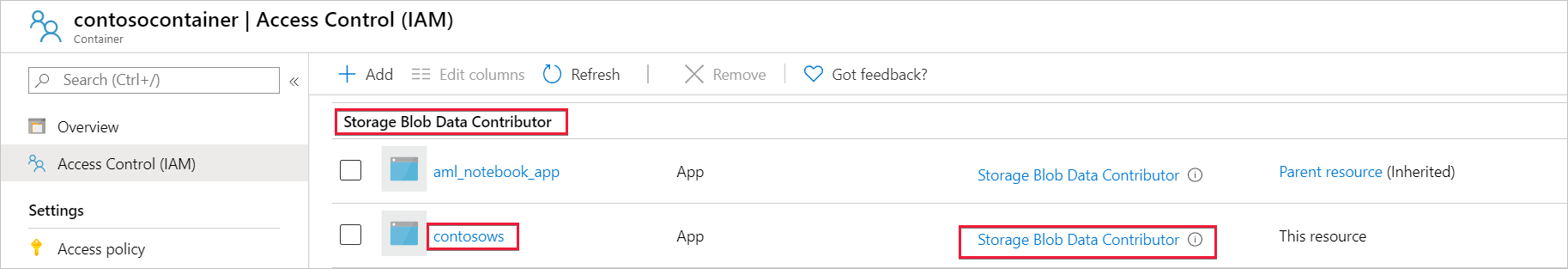

Selezionare Controllo di accesso (IAM), quindi scegliere Assegnazioni di ruolo.

L'identità gestita dovrebbe essere elencata nella sezione Collaboratore dati di archiviazione BLOB con il ruolo Collaboratore dati di archiviazione BLOB assegnato.

Invece di concedere a se stessi il ruolo Collaboratore ai dati dei BLOB di archiviazione, è anche possibile concedere autorizzazioni più granulari su un sottoinsieme di file.

Tutti gli utenti che hanno bisogno di accedere ad alcuni dati in questo contenitore, devono avere anche l'autorizzazione EXECUTE per tutte le cartelle padre fino alla radice (il contenitore).

Vedere altre informazioni su come impostare gli elenchi di controllo di accesso in Azure Data Lake Storage Gen2.

Nota

L'autorizzazione di esecuzione a livello di contenitore deve essere impostata in Data Lake Storage Gen2. Le autorizzazioni per la cartella possono essere impostate in Azure Synapse.

Se si vogliono eseguire query su data2.csv in questo esempio, sono necessarie le autorizzazioni seguenti:

Accedere ad Azure Synapse con un account utente amministratore con autorizzazioni complete per i dati ai quali si vuole accedere.

Nel riquadro dei dati fare clic con il pulsante destro del mouse sul file e scegliere Gestisci accesso.

Selezionare almeno l'autorizzazione Lettura. Immettere il nome dell'entità utente o l'ID oggetto dell'utente, ad esempio, user@contoso.com. Selezionare Aggiungi.

Concedere a questo utente l'autorizzazione di lettura.

Nota

Per gli utenti guest, questo passaggio deve essere eseguito direttamente con Azure Data Lake perché non può essere eseguito direttamente tramite Azure Synapse.

Altre informazioni sulla Identità gestita dell'area di lavoro

Eventi

Ottieni gratuitamente la certificazione in Microsoft Fabric.

19 nov, 23 - 10 dic, 23

Per un periodo di tempo limitato, il team della community di Microsoft Fabric offre buoni per esami DP-600 gratuiti.

Prepara ora