Gruppi di sicurezza delle applicazioni

I gruppi di sicurezza delle applicazioni consentono di configurare la sicurezza di rete come un'estensione naturale della struttura di un'applicazione, raggruppando le macchine virtuali e definendo i criteri di sicurezza di rete in base a tali gruppi. È possibile riusare i criteri di sicurezza su larga scala senza gestire manualmente indirizzi IP espliciti. La piattaforma gestisce la complessità degli indirizzi IP espliciti e di più set di regole, consentendo all'utente di concentrarsi sulla logica di business. Per comprendere meglio i gruppi di sicurezza delle applicazioni, considerare l'esempio seguente:

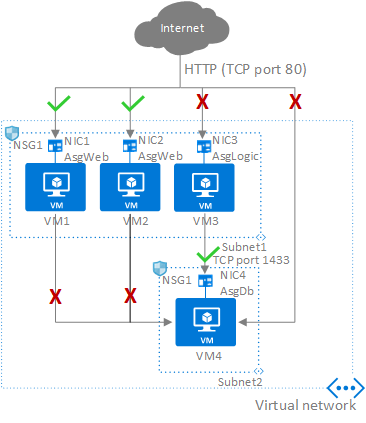

Nell'immagine precedente, NIC1 e NIC2 sono membri del gruppo di sicurezza delle applicazioni AsgWeb. NIC3 fa parte del gruppo di sicurezza delle applicazioni AsgLogic. NIC4 fa parte del gruppo di sicurezza delle applicazioni AsgDb. Anche se in questo esempio ogni interfaccia di rete è membro di un solo gruppo di sicurezza delle applicazioni, un'interfaccia di rete può essere membro di più gruppi di sicurezza delle applicazioni, fino ai limiti di Azure. A nessuna delle interfacce di rete è associato un gruppo di sicurezza di rete. NSG1 è associato a entrambe le subnet e contiene le regole seguenti:

Allow-HTTP-Inbound-Internet

Questa regola è necessaria per consentire il traffico da Internet verso i server Web. Dato che il traffico in ingresso da Internet viene negato dalla regola di sicurezza predefinita DenyAllInbound, non sono necessarie regole extra per i gruppi di sicurezza delle applicazioni AsgLogic o AsgDb.

| Priorità | Origine | Porte di origine | Destinazione | Porte di destinazione | Protocollo | Accesso |

|---|---|---|---|---|---|---|

| 100 | Internet | * | AsgWeb | 80 | TCP | Consenti |

Deny-Database-All

Dato che la regola di sicurezza predefinita AllowVNetInBound consente tutte le comunicazioni tra le risorse nella stessa rete virtuale, questa regola è necessaria per negare il traffico da tutte le risorse.

| Priorità | Origine | Porte di origine | Destinazione | Porte di destinazione | Protocollo | Accesso |

|---|---|---|---|---|---|---|

| 120 | * | * | AsgDb | 1433 | Qualsiasi | Nega |

Allow-Database-BusinessLogic

Questa regola consente il traffico dal gruppo di sicurezza delle applicazioni AsgLogic al gruppo di sicurezza delle applicazioni AsgDb. La priorità di questa regola è superiore a quella della regola Deny-Database-All. Di conseguenza, questa regola viene elaborata prima della regola Deny-Database-All, quindi il traffico dal gruppo di sicurezza delle applicazioni AsgLogic è consentito, mentre tutto il resto del traffico è bloccato.

| Priorità | Origine | Porte di origine | Destinazione | Porte di destinazione | Protocollo | Accesso |

|---|---|---|---|---|---|---|

| 110 | AsgLogic | * | AsgDb | 1433 | TCP | Consenti |

Le interfacce di rete che fanno parte del gruppo di sicurezza delle applicazioni applicano le regole che la specificano come origine o destinazione. Le regole non influiscono su altre interfacce di rete. Se l'interfaccia di rete non è membro di un gruppo di sicurezza delle applicazioni, la regola non viene applicata all'interfaccia di rete, anche se il gruppo di sicurezza di rete è associato alla subnet.

I gruppi di sicurezza delle applicazioni hanno i vincoli seguenti:

Sono previsti limiti per il numero di gruppi di sicurezza delle applicazioni presenti in una sottoscrizione, oltre ad altri limiti relativi ai gruppi di sicurezza delle applicazioni. Per informazioni dettagliate, vedere Limiti di Azure.

Tutte le interfacce di rete assegnate a un gruppo di sicurezza delle applicazioni devono esistere nella stessa rete virtuale in cui si trova la prima interfaccia di rete assegnata al gruppo di sicurezza delle applicazioni. Se ad esempio la prima interfaccia di rete assegnata a un gruppo di sicurezza delle applicazioni denominato AsgWeb si trova nella rete virtuale denominata VNet1, tutte le interfacce di rete successive assegnate a ASGWeb devono trovarsi in VNet1. Non è possibile aggiungere interfacce di rete da reti virtuali diverse allo stesso gruppo di sicurezza delle applicazioni.

Se si specifica un gruppo di sicurezza delle applicazioni come origine e destinazione in una regola di sicurezza, le interfacce di rete in entrambi i gruppi di sicurezza delle applicazioni devono trovarsi nella stessa rete virtuale.

- Ad esempio: se AsgLogic avesse interfacce di rete di VNet1 e AsgDb avesse interfacce di rete di VNet2. In questo caso, sarebbe impossibile assegnare AsgLogic come origine e AsgDb come destinazione in una regola. Tutte le interfacce di rete per i gruppi di sicurezza delle applicazioni di origine e di destinazione devono esistere nella stessa rete virtuale.

Suggerimento

Per ridurre al minimo il numero di regole di sicurezza e la necessità di modificarle, pianificare i gruppi di sicurezza delle applicazioni necessari e creare regole usando tag di servizio o gruppi di sicurezza delle applicazioni, anziché singoli indirizzi IP o intervalli di indirizzi IP, quando possibile.

Passaggi successivi

- Informazioni su come creare un gruppo di sicurezza di rete.