Crittografia ExpressRoute: IPsec su ExpressRoute per rete WAN virtuale

Questo articolo illustra come usare Azure rete WAN virtuale per stabilire una connessione VPN IPsec/IKE dalla rete locale ad Azure tramite il peering privato di un circuito Azure ExpressRoute. Questa tecnica può fornire un transito crittografato tra le reti locali e le reti virtuali di Azure su ExpressRoute, senza passare attraverso la rete Internet pubblica o usare indirizzi IP pubblici.

Topologia e routing

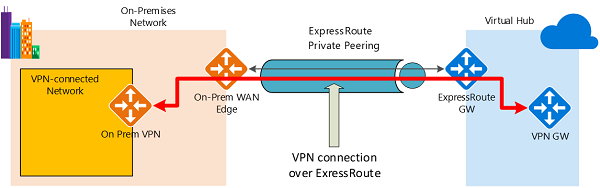

Il diagramma seguente mostra un esempio di connettività VPN tramite il peering privato di ExpressRoute:

Il diagramma mostra una rete all'interno della rete locale connessa al gateway VPN dell'hub di Azure tramite il peering privato di ExpressRoute. L'attivazione della connettività è semplice:

- Stabilire la connettività di ExpressRoute con un circuito ExpressRoute e un peering privato.

- Stabilire la connettività VPN come descritto in questo articolo.

Un aspetto importante di questa configurazione è il routing tra le reti locali e Azure tramite entrambi i percorsi ExpressRoute e VPN.

Traffico dalle reti locali ad Azure

Per il traffico dalle reti locali ad Azure, i prefissi di Azure (inclusi l'hub virtuale e tutte le reti virtuali spoke connesse all'hub) vengono annunciati sia tramite la sessione BGP di peering privato di ExpressRoute che tramite la sessione BGP della VPN. Si ottengono così due route (percorsi) di rete verso Azure dalle reti locali:

- Una sul percorso protetto da IPsec

- Una direttamente tramite ExpressRoute senza protezione IPsec

Per applicare la crittografia alla comunicazione, è necessario assicurarsi che, per la rete connessa alla VPN nel diagramma, le route di Azure tramite il gateway VPN locale abbiano la precedenza rispetto al percorso ExpressRoute diretto.

Traffico da Azure alle reti locali

Lo stesso requisito si applica al traffico da Azure alle reti locali. Per assicurarsi che il percorso IPsec abbia la precedenza rispetto al percorso ExpressRoute diretto (senza IPsec), sono disponibili due opzioni:

Annunciare prefissi più specifici nella sessione BGP della VPN per la rete connessa alla VPN. È possibile annunciare un intervallo più ampio che comprende la rete connessa alla VPN tramite il peering privato di ExpressRoute, quindi intervalli più specifici nella sessione BGP della VPN. Annunciare, ad esempio, 10.0.0.0/16 per ExpressRoute e 10.0.1.0/24 per la VPN.

Annunciare prefissi non contigui per la VPN ed ExpressRoute. Se gli intervalli di rete connessi alla VPN sono disgiunti da altre reti connesse a ExpressRoute, è possibile annunciare rispettivamente i prefissi nelle sessioni VPN e ExpressRoute BGP. Annunciare, ad esempio, 10.0.0.0/24 per ExpressRoute e 10.0.1.0/24 per la VPN.

In entrambi questi esempi Azure invierà il traffico a 10.0.1.0/24 tramite la connessione VPN anziché direttamente tramite ExpressRoute senza protezione VPN.

Avviso

Se si annunciano gli stessi prefissi sulle connessioni ExpressRoute e VPN, Azure userà il percorso ExpressRoute direttamente senza protezione VPN.

Prima di iniziare

Prima di avviare la configurazione, verificare di soddisfare i criteri seguenti:

- Se si ha già una rete virtuale a cui si vuole connettersi, verificare che nessuna delle subnet della rete locale si sovrapponga. La rete virtuale non richiede una subnet del gateway e non può avere gateway di rete virtuale. Se non si dispone di una rete virtuale, è possibile crearne uno usando la procedura descritta in questo articolo.

- Ottenere un intervallo di indirizzi IP per l'area dell'hub. L'hub è una rete virtuale e l'intervallo di indirizzi specificato per l'area dell'hub non può sovrapporsi a una rete virtuale esistente a cui ci si connette. Non può anche sovrapporsi agli intervalli di indirizzi che si connettono all'ambiente locale. Se non si ha familiarità con gli intervalli di indirizzi IP presenti nella configurazione di rete locale, coordinare con qualcuno che può fornire tali dettagli.

- Se non si ha una sottoscrizione di Azure, creare un account gratuito prima di iniziare.

1. Creare una rete WAN virtuale e un hub con gateway

Le risorse di Azure seguenti e le configurazioni locali corrispondenti devono essere eseguite prima di procedere:

- Rete WAN virtuale di Azure.

- Un hub WAN virtuale con un gateway ExpressRoute e un gateway VPN.

Per la procedura per creare una rete WAN virtuale di Azure e un hub con un'associazione ExpressRoute, vedere Creare un'associazione ExpressRoute usando Azure rete WAN virtuale. Per la procedura per creare un gateway VPN nella rete WAN virtuale, vedere Creare una connessione da sito a sito usando Azure rete WAN virtuale.

2. Creare un sito per la rete locale

La risorsa del sito è uguale ai siti VPN non ExpressRoute per una rete WAN virtuale. L'indirizzo IP del dispositivo VPN locale può ora essere un indirizzo IP privato o un indirizzo IP pubblico nella rete locale raggiungibile tramite peering privato ExpressRoute creato nel passaggio 1.

Nota

L'indirizzo IP per il dispositivo VPN locale deve far parte dei prefissi degli indirizzi annunciati all'hub WAN virtuale tramite il peering privato di Azure ExpressRoute.

Passare ai siti VPN YourVirtualWAN > e creare un sito per la rete locale. Per i passaggi di base, vedere Creare un sito. Tenere presente i valori delle impostazioni seguenti:

- Protocollo gateway di bordo: selezionare "Abilita" se la rete locale usa BGP.

- Spazio indirizzi privato: immettere lo spazio indirizzi IP che si trova nel sito locale. Il traffico destinato a questo spazio indirizzi viene instradato alla rete locale tramite il gateway VPN.

Selezionare Collegamenti per aggiungere informazioni sui collegamenti fisici. Tenere presente le informazioni sulle impostazioni seguenti:

Nome provider: nome del provider di servizi Internet per questo sito. Per una rete locale di ExpressRoute, è il nome del provider di servizi ExpressRoute.

Velocità: velocità del collegamento al servizio Internet o circuito ExpressRoute.

Indirizzo IP: indirizzo IP pubblico del dispositivo VPN che risiede nel sito locale. In alternativa, per ExpressRoute locale, è l'indirizzo IP privato del dispositivo VPN tramite ExpressRoute.

Se BGP è abilitato, si applica a tutte le connessioni create per questo sito in Azure. La configurazione di BGP in una rete WAN virtuale equivale alla configurazione di BGP in un gateway VPN di Azure.

L'indirizzo peer BGP locale non deve essere uguale all'indirizzo IP della VPN al dispositivo o allo spazio indirizzi di rete virtuale del sito VPN. Usare un indirizzo IP diverso nel dispositivo VPN per il peer BGP. Può trattarsi di un indirizzo assegnato all'interfaccia di loopback nel dispositivo. Tuttavia, non può essere un APIPA (169.254).x. indirizzo x). Specificare questo indirizzo nel sito VPN corrispondente che rappresenta la posizione. Per i prerequisiti di BGP, vedere Informazioni su BGP con i gateway VPN di Azure.

Selezionare Avanti: esaminare e creare > per controllare i valori di impostazione e creare il sito VPN, quindi Creare il sito.

Connettere quindi il sito all'hub usando questi passaggi di base come linee guida. Può richiedere fino a 30 minuti per aggiornare il gateway.

3. Aggiornare l'impostazione di connessione VPN per usare ExpressRoute

Dopo aver creato il sito VPN e connettersi all'hub, seguire questa procedura per configurare la connessione per usare il peering privato ExpressRoute:

Passare all'hub virtuale. È possibile eseguire questa operazione passando alla rete WAN virtuale e selezionando l'hub per aprire la pagina dell'hub oppure passare all'hub virtuale connesso dal sito VPN.

In Connettività selezionare VPN (da sito a sito).

Selezionare i puntini di sospensione (...) o fare clic con il pulsante destro del mouse sul sito VPN su ExpressRoute e selezionare Modifica connessione VPN a questo hub.

Nella pagina Nozioni di base lasciare le impostazioni predefinite.

Nella pagina Connessione collegamento 1 configurare le impostazioni seguenti:

- Per Usare l'indirizzo IP privato di Azure, selezionare Sì. L'impostazione configura il gateway VPN dell'hub per usare gli indirizzi IP privati all'interno dell'intervallo di indirizzi dell'hub nel gateway per questa connessione, anziché gli indirizzi IP pubblici. Ciò garantisce che il traffico dalla rete locale attraversa i percorsi di peering privato expressRoute anziché usare Internet pubblico per questa connessione VPN.

Fare clic su Crea per aggiornare le impostazioni. Dopo aver creato le impostazioni, il gateway VPN dell'hub userà gli indirizzi IP privati nel gateway VPN per stabilire le connessioni IPsec/IKE con il dispositivo VPN locale tramite ExpressRoute.

4. Ottenere gli indirizzi IP privati per il gateway VPN hub

Scaricare la configurazione del dispositivo VPN per ottenere gli indirizzi IP privati del gateway VPN dell'hub. Sono necessari questi indirizzi per configurare il dispositivo VPN locale.

Nella pagina dell'hub selezionare VPN (da sito a sito) in Connettività.

Nella parte superiore della pagina Panoramica selezionare Scarica configurazione VPN.

Azure crea un account di archiviazione nel gruppo di risorse "microsoft-network-[location]", dove posizione è la posizione della rete WAN. Dopo aver applicato la configurazione ai dispositivi VPN, è possibile eliminare questo account di archiviazione.

Dopo aver creato il file, selezionare il collegamento per scaricarlo.

Applicare la configurazione al dispositivo VPN.

File di configurazione del dispositivo VPN

Il file di configurazione del dispositivo contiene le impostazioni da usare quando si configura il dispositivo VPN locale. Quando si visualizza questo file, notare le informazioni seguenti:

vpnSiteConfiguration: questa sezione indica i dettagli del dispositivo configurati come sito che si connette alla rete WAN virtuale. Include il nome e l'indirizzo IP pubblico del dispositivo di succursale.

vpnSiteConnections: questa sezione fornisce informazioni sulle impostazioni seguenti:

- Spazio indirizzi della rete virtuale dell'hub virtuale.

Esempio:"AddressSpace":"10.51.230.0/24" - Spazio indirizzi delle reti virtuali connesse all'hub.

Esempio:"ConnectedSubnets":["10.51.231.0/24"] - Indirizzi IP del gateway VPN dell'hub virtuale. Poiché ogni connessione del gateway VPN è costituita da due tunnel nella configurazione attiva-attiva, entrambi gli indirizzi IP sono elencati in questo file. In questo esempio vengono visualizzati

Instance0eInstance1per ogni sito e sono indirizzi IP privati anziché indirizzi IP pubblici.

Esempio:"Instance0":"10.51.230.4" "Instance1":"10.51.230.5" - Dettagli di configurazione per la connessione al gateway VPN, ad esempio BGP e chiave precondivisa. La chiave precondivisa viene generata automaticamente. È sempre possibile modificare la connessione nella pagina Panoramica per una chiave personalizzata precondivisa.

- Spazio indirizzi della rete virtuale dell'hub virtuale.

Esempio di file di configurazione del dispositivo

[{

"configurationVersion":{

"LastUpdatedTime":"2019-10-11T05:57:35.1803187Z",

"Version":"5b096293-edc3-42f1-8f73-68c14a7c4db3"

},

"vpnSiteConfiguration":{

"Name":"VPN-over-ER-site",

"IPAddress":"172.24.127.211",

"LinkName":"VPN-over-ER"

},

"vpnSiteConnections":[{

"hubConfiguration":{

"AddressSpace":"10.51.230.0/24",

"Region":"West US 2",

"ConnectedSubnets":["10.51.231.0/24"]

},

"gatewayConfiguration":{

"IpAddresses":{

"Instance0":"10.51.230.4",

"Instance1":"10.51.230.5"

}

},

"connectionConfiguration":{

"IsBgpEnabled":false,

"PSK":"abc123",

"IPsecParameters":{"SADataSizeInKilobytes":102400000,"SALifeTimeInSeconds":3600}

}

}]

},

{

"configurationVersion":{

"LastUpdatedTime":"2019-10-11T05:57:35.1803187Z",

"Version":"fbdb34ea-45f8-425b-9bc2-4751c2c4fee0"

},

"vpnSiteConfiguration":{

"Name":"VPN-over-INet-site",

"IPAddress":"13.75.195.234",

"LinkName":"VPN-over-INet"

},

"vpnSiteConnections":[{

"hubConfiguration":{

"AddressSpace":"10.51.230.0/24",

"Region":"West US 2",

"ConnectedSubnets":["10.51.231.0/24"]

},

"gatewayConfiguration":{

"IpAddresses":{

"Instance0":"51.143.63.104",

"Instance1":"52.137.90.89"

}

},

"connectionConfiguration":{

"IsBgpEnabled":false,

"PSK":"abc123",

"IPsecParameters":{"SADataSizeInKilobytes":102400000,"SALifeTimeInSeconds":3600}

}

}]

}]

Configurazione del dispositivo VPN

Se sono necessarie istruzioni per configurare il dispositivo, è possibile usare le istruzioni riportate nella pagina degli script di configurazione del dispositivo VPN con le avvertenze seguenti:

- Le istruzioni nella pagina del dispositivo VPN non vengono scritte per una rete WAN virtuale. È tuttavia possibile usare i valori della rete WAN virtuale dal file di configurazione per configurare manualmente il dispositivo VPN.

- Gli script di configurazione del dispositivo scaricabili per il gateway VPN non funzionano per la rete WAN virtuale, perché la configurazione è diversa.

- Una nuova rete WAN virtuale può supportare sia IKEv1 che IKEv2.

- Una rete WAN virtuale può usare solo dispositivi VPN basati su route e istruzioni per i dispositivi.

5. Visualizzare la rete WAN virtuale

- Passare alla rete WAN virtuale.

- Nella pagina Panoramica ogni punto sulla mappa rappresenta un hub.

- Nella sezione Hub e connessioni è possibile visualizzare lo stato di hub, sito, area e connessione VPN. È anche possibile visualizzare i byte in ingresso e in uscita.

6. Monitorare una connessione

Creare una connessione per monitorare la comunicazione tra una macchina virtuale di Azure e un sito remoto. Per informazioni su come configurare un monitoraggio della connessione, vedere Monitorare la comunicazione di rete. Il campo di origine è l'indirizzo IP della macchina virtuale in Azure e l'INDIRIZZO IP di destinazione è l'INDIRIZZO IP del sito.

7. Pulire le risorse

Quando queste risorse non sono più necessarie, è possibile usare Remove-AzResourceGroup per rimuovere il gruppo di risorse e tutte le risorse contenute. Eseguire il comando di PowerShell seguente e sostituire myResourceGroup con il nome del gruppo di risorse:

Remove-AzResourceGroup -Name myResourceGroup -Force

Passaggi successivi

Questo articolo illustra come creare una connessione VPN tramite il peering privato di ExpressRoute usando rete WAN virtuale. Per altre informazioni su rete WAN virtuale e sulle funzionalità correlate, vedere la panoramica rete WAN virtuale.