Considerazioni sulla sicurezza per i carichi di lavoro soluzione Azure VMware

Questo articolo illustra l'area di progettazione della sicurezza di un carico di lavoro soluzione Azure VMware. La discussione illustra varie misure per proteggere e proteggere i carichi di lavoro soluzione Azure VMware. Queste misure consentono di proteggere l'infrastruttura, i dati e le applicazioni. Questo approccio alla sicurezza è olistico e si allinea alle priorità principali di un'organizzazione.

La protezione soluzione Azure VMware richiede un modello di responsabilità condivisa, in cui Microsoft Azure e VMware sono responsabili di determinati aspetti della sicurezza. Per implementare misure di sicurezza appropriate, assicurarsi una chiara comprensione del modello di responsabilità condivisa e della collaborazione tra team IT, VMware e Microsoft.

gestire la conformità e la governance

Impatto: sicurezza, eccellenza operativa

Per evitare di eliminare il cloud privato per errore, usare i blocchi delle risorse per proteggere le risorse da eliminazioni o modifiche indesiderate. Possono essere impostati a livello di sottoscrizione, gruppo di risorse o risorsa e bloccare eliminazioni, modifiche o entrambe.

È anche importante rilevare i server non conformi. A questo scopo, è possibile usare Azure Arc. Azure Arc estende le funzionalità e i servizi di gestione di Azure agli ambienti locali o multicloud. Azure Arc offre una visualizzazione a riquadro singolo per l'applicazione di aggiornamenti e hotfix fornendo funzionalità centralizzate di gestione e governance dei server. Il risultato è un'esperienza coerente per la gestione dei componenti da Azure, sistemi locali e soluzione Azure VMware.

Consigli

- Inserire un blocco delle risorse nel gruppo di risorse che ospita il cloud privato per impedire l'eliminazione accidentale.

- Configurare macchine virtuali guest della soluzione Azure VMware come server abilitati per Azure Arc. Per i metodi che è possibile usare per connettere i computer, vedere Opzioni di distribuzione dell'agente del computer connesso di Azure.

- Distribuire una soluzione di terze parti certificata o Azure Arc per soluzione Azure VMware (anteprima).

- Usare Criteri di Azure per i server abilitati per Azure Arc per controllare e applicare i controlli di sicurezza nelle macchine virtuali guest soluzione Azure VMware.

Proteggere il sistema operativo guest

Impatto: sicurezza

Se non si applicano patch e si aggiorna regolarmente il sistema operativo, è possibile renderlo vulnerabile alle vulnerabilità e mettere a rischio l'intera piattaforma. Quando si applicano regolarmente patch, si mantiene aggiornato il sistema. Quando si usa una soluzione endpoint protection, è possibile evitare che i vettori di attacco comuni vengano indirizzati al sistema operativo. È anche importante eseguire regolarmente analisi e valutazioni delle vulnerabilità. Questi strumenti consentono di identificare e correggere i punti deboli e le vulnerabilità della sicurezza.

Microsoft Defender per il cloud offre strumenti unici che forniscono una protezione avanzata dalle minacce tra soluzione Azure VMware e macchine virtuali locali, tra cui:

- Monitoraggio dell'integrità dei file.

- Rilevamento degli attacchi senza file.

- Valutazione delle patch del sistema operativo.

- Valutazione della configurazione errata della sicurezza.

- Valutazione di Endpoint Protection.

Consigli

- Installare un agente di sicurezza di Azure in soluzione Azure VMware macchine virtuali guest tramite Azure Arc per monitorarle per le configurazioni e le vulnerabilità della sicurezza.

- Configurare i computer Azure Arc per creare automaticamente un'associazione con la regola di raccolta dati predefinita per Defender per il cloud.

- Nella sottoscrizione usata per distribuire ed eseguire il cloud privato soluzione Azure VMware usare un piano di Defender per il cloud che include la protezione server.

- Se si hanno macchine virtuali guest con vantaggi di sicurezza estesi nel cloud privato soluzione Azure VMware, distribuire regolarmente gli aggiornamenti della sicurezza. Usare lo strumento di gestione dell'attivazione dei contratti multilicenza per distribuire questi aggiornamenti.

Crittografia dei dati

Impatto: sicurezza, eccellenza operativa

La crittografia dei dati è un aspetto importante della protezione del carico di lavoro soluzione Azure VMware dall'accesso non autorizzato e dalla conservazione dell'integrità dei dati sensibili. La crittografia include i dati inattivi nei sistemi e nei dati in transito.

Consigli

- Crittografare gli archivi dati VMware vSAN con chiavi gestite dal cliente per crittografare i dati inattivi.

- Usare strumenti di crittografia nativi, ad esempio BitLocker, per crittografare le macchine virtuali guest.

- Usare le opzioni di crittografia del database native per i database eseguiti in soluzione Azure VMware macchine virtuali guest del cloud privato. Ad esempio, è possibile usare Transparent Data Encryption (TDE) per SQL Server.

- Monitorare le attività del database per attività sospette. È possibile usare strumenti di monitoraggio del database nativi, ad esempio Monitoraggio attività di SQL Server.

Implementare la sicurezza di rete

Impatto: Eccellenza operativa

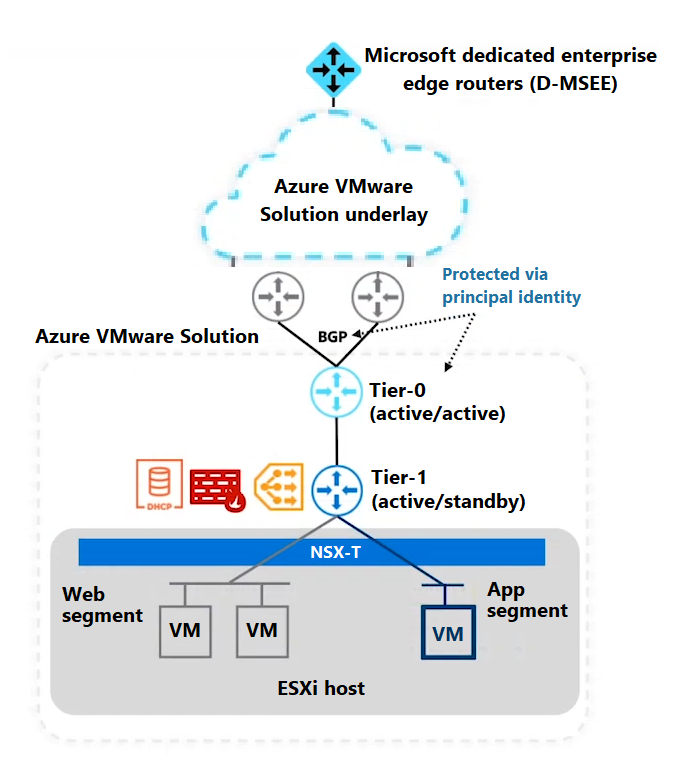

L'obiettivo della sicurezza di rete è impedire l'accesso non autorizzato ai componenti di soluzione Azure VMware. Un metodo per raggiungere questo obiettivo consiste nell'implementare i limiti tramite la segmentazione di rete. Questa procedura consente di isolare le applicazioni. Come parte della segmentazione, una LAN virtuale opera a livello di collegamento dati. Tale LAN virtuale fornisce la separazione fisica delle macchine virtuali partizionando la rete fisica in quelle logiche per separare il traffico.

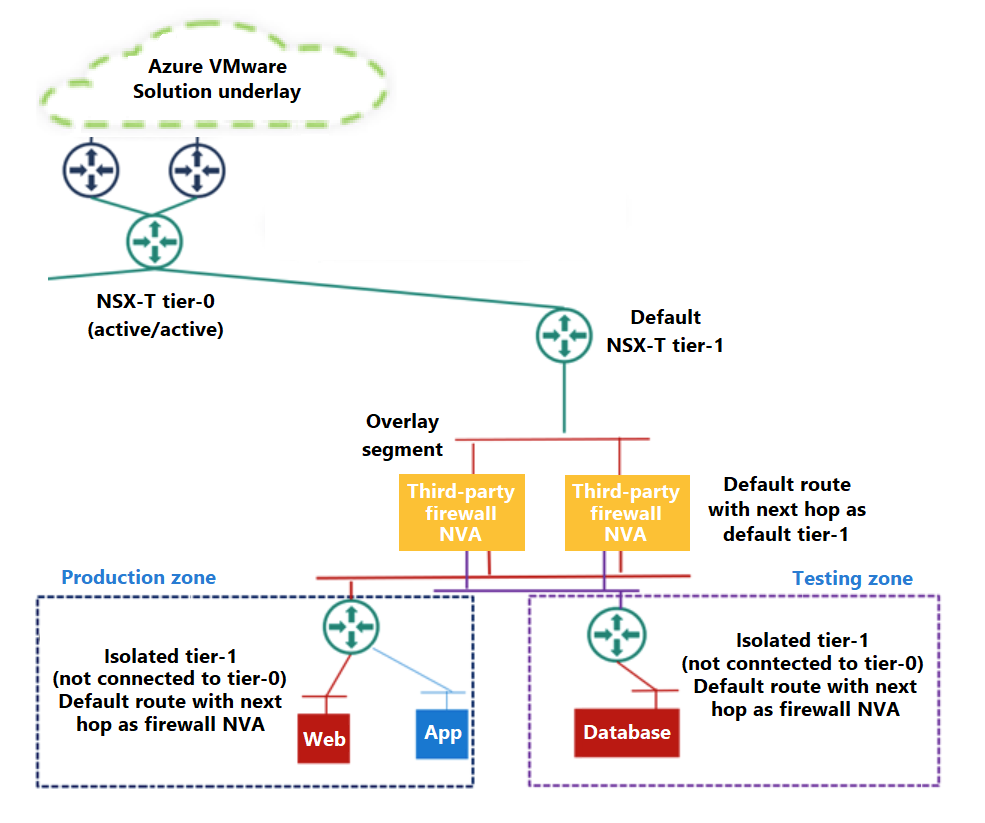

I segmenti vengono quindi creati per fornire funzionalità di sicurezza avanzate e routing. Ad esempio, l'applicazione, il Web e il livello di database possono avere segmenti separati in un'architettura a tre livelli. L'applicazione può aggiungere un livello di micro-segmentazione usando le regole di sicurezza per limitare la comunicazione di rete tra le macchine virtuali in ogni segmento.

I router di livello 1 sono posizionati davanti ai segmenti. Questi router offrono funzionalità di routing all'interno del data center software-defined (SDDC). È possibile distribuire più router di livello 1 per separare diversi set di segmenti o per ottenere un routing specifico. Si supponga, ad esempio, di voler limitare il traffico est-ovest che passa da e verso i carichi di lavoro di produzione, sviluppo e test. È possibile usare i livelli di livello 1 distribuiti per segmentare e filtrare il traffico in base a regole e criteri specifici.

Consigli

- Usare i segmenti di rete per separare e monitorare i componenti in modo logico.

- Usare le funzionalità di micro-segmentazione native di VMware NSX-T Data Center per limitare la comunicazione di rete tra i componenti dell'applicazione.

- Usare un'appliance di routing centralizzata per proteggere e ottimizzare il routing tra segmenti.

- Usare router di livello 1 sfalsati quando la segmentazione di rete è guidata da criteri di sicurezza o rete dell'organizzazione, requisiti di conformità, business unit, reparti o ambienti.

Usare un sistema di rilevamento e prevenzione delle intrusioni (IDPS)

Impatto: sicurezza

Un IDPS consente di rilevare e prevenire attacchi basati sulla rete e attività dannose nell'ambiente soluzione Azure VMware.

Consigli

- Usare il firewall distribuito di VMware NSX-T Data Center per facilitare il rilevamento di modelli dannosi e malware nel traffico east-west tra i componenti soluzione Azure VMware.

- Usare un servizio di Azure, ad esempio Firewall di Azure o un'appliance virtuale di rete di terze parti certificata che viene eseguita in Azure o nella soluzione Azure VMware.

Usare il controllo degli accessi in base al ruolo e l'autenticazione a più fattori

Impatto: sicurezza, eccellenza operativa

La sicurezza delle identità consente di controllare l'accesso a soluzione Azure VMware carichi di lavoro del cloud privato e alle applicazioni eseguite su di esse. È possibile usare il controllo degli accessi in base al ruolo per assegnare ruoli e autorizzazioni appropriati per utenti e gruppi specifici. Questi ruoli e autorizzazioni vengono concessi in base al principio dei privilegi minimi.

È possibile applicare l'autenticazione a più fattori per l'autenticazione utente per fornire un ulteriore livello di sicurezza contro l'accesso non autorizzato. Vari metodi di autenticazione a più fattori, ad esempio le notifiche push per dispositivi mobili, offrono un'esperienza utente pratica e consentono anche di garantire l'autenticazione avanzata. È possibile integrare soluzione Azure VMware con Microsoft Entra ID per centralizzare la gestione degli utenti e sfruttare le funzionalità di sicurezza avanzate di Microsoft Entra. Esempi di funzionalità sono la gestione delle identità con privilegi, l'autenticazione a più fattori e l'accesso condizionale.

Consigli

- Usare Microsoft Entra Privileged Identity Management per consentire l'accesso associato a tempo alle operazioni del portale di Azure e del riquadro di controllo. Usare la cronologia di controllo di gestione delle identità con privilegi per tenere traccia delle operazioni eseguite da account con privilegi elevati.

- Ridurre il numero di account Microsoft Entra che possono:

- Accedere alle API e alle portale di Azure.

- Passare al cloud privato soluzione Azure VMware.

- Leggere gli account di amministrazione di VMware vCenter Server e VMware NSX-T Data Center.

- Ruotare le credenziali dell'account locale

cloudadminper il server VMware vCenter e il data center VMware NSX-T per evitare l'uso improprio e l'abuso di questi account amministrativi. Usare questi account solo in scenari break glass . Creare gruppi di server e utenti per il server VMware vCenter e assegnarle identità da origini di identità esterne. Usare questi gruppi e utenti per operazioni specifiche del server VMware vCenter e del data center VMware NSX-T. - Usare un'origine di identità centralizzata per configurare i servizi di autenticazione e autorizzazione per le macchine virtuali e le applicazioni guest.

Monitorare la sicurezza e rilevare le minacce

Impatto: sicurezza, eccellenza operativa

Il monitoraggio della sicurezza e il rilevamento delle minacce comportano il rilevamento e la risposta alle modifiche apportate al comportamento di sicurezza dei carichi di lavoro del cloud privato soluzione Azure VMware. È importante seguire le procedure consigliate del settore e rispettare i requisiti normativi, tra cui:

- Il Health Insurance Portability and Accountability Act (HIPAA).

- Standard di sicurezza dei dati del settore delle carte di pagamento (PCI DSS).

È possibile usare uno strumento SIEM (Security Information and Event Management) o Microsoft Sentinel per aggregare, monitorare e analizzare log e eventi di sicurezza. Queste informazioni consentono di rilevare e rispondere alle potenziali minacce. Condurre regolarmente verifiche di controllo consente anche di evitare minacce. Quando si monitora regolarmente l'ambiente di soluzione Azure VMware, si è in una posizione migliore per assicurarsi che sia allineato agli standard e ai criteri di sicurezza.

Consigli

- Automatizzare le risposte alle raccomandazioni da Defender per il cloud usando i criteri di Azure seguenti:

- Automazione dei flussi di lavoro per gli avvisi di sicurezza

- Automazione dei flussi di lavoro per le raccomandazioni sulla sicurezza

- Automazione del flusso di lavoro per le modifiche alla conformità normativa

- Distribuire Microsoft Sentinel e impostare la destinazione in un'area di lavoro Log Analytics per raccogliere i log dalle macchine virtuali guest del cloud privato soluzione Azure VMware.

- Usare un connettore dati per connettere Microsoft Sentinel e Defender per il cloud.

- Automatizzare le risposte alle minacce usando playbook di Microsoft Sentinel e regole di Automazione di Azure.

Stabilire una baseline di sicurezza

Impatto: sicurezza

Il benchmark della sicurezza del cloud Microsoft offre raccomandazioni su come proteggere le soluzioni cloud in Azure. Questa baseline di sicurezza applica i controlli definiti da Microsoft Cloud Security Benchmark versione 1.0 a Criteri di Azure.

Consigli

- Per proteggere il carico di lavoro, applicare le raccomandazioni fornite nella baseline di sicurezza di Azure per soluzione Azure VMware.

Passaggi successivi

Dopo aver esaminato le procedure consigliate per proteggere soluzione Azure VMware, esaminare le procedure operative di gestione per ottenere l'eccellenza aziendale.

Usare lo strumento di valutazione per valutare le scelte di progettazione.