Analizzare gli avvisi in Microsoft Defender XDR

Si applica a:

- Microsoft Defender XDR

Nota

Questo articolo descrive gli avvisi di sicurezza in Microsoft Defender XDR. Tuttavia, è possibile usare gli avvisi attività per inviare notifiche tramite posta elettronica a se stessi o ad altri amministratori quando gli utenti eseguono attività specifiche in Microsoft 365. Per altre informazioni, vedere Creare avvisi attività - Microsoft Purview | Microsoft Docs.

Gli avvisi sono alla base di tutti gli incidenti e indicano il verificarsi di eventi dannosi o sospetti nell'ambiente. Gli avvisi fanno tipicamente parte di un attacco più ampio e forniscono indizi su un incidente.

In Microsoft Defender XDR gli avvisi correlati vengono aggregati per formare eventi imprevisti. Gli eventi imprevisti forniranno sempre il contesto più ampio di un attacco, tuttavia l'analisi degli avvisi può essere utile quando è necessaria un'analisi più approfondita.

La coda Avvisi mostra il set corrente di avvisi. Si arriva alla coda degli avvisi da Eventi imprevisti & avvisi > avvisi all'avvio rapido del portale di Microsoft Defender.

Gli avvisi provenienti da diverse soluzioni di sicurezza Microsoft come Microsoft Defender per endpoint, Defender per Office 365, Microsoft Sentinel, Defender per cloud, Defender per identità, Defender per le app cloud, Defender XDR, Governance delle app, Microsoft Entra ID Protection e Microsoft Data Loss Prevention vengono visualizzati qui.

Per impostazione predefinita, la coda degli avvisi nel portale di Microsoft Defender visualizza gli avvisi nuovi e in corso degli ultimi sette giorni. L'avviso più recente si trova in cima all'elenco, in modo da poterlo vedere per primo.

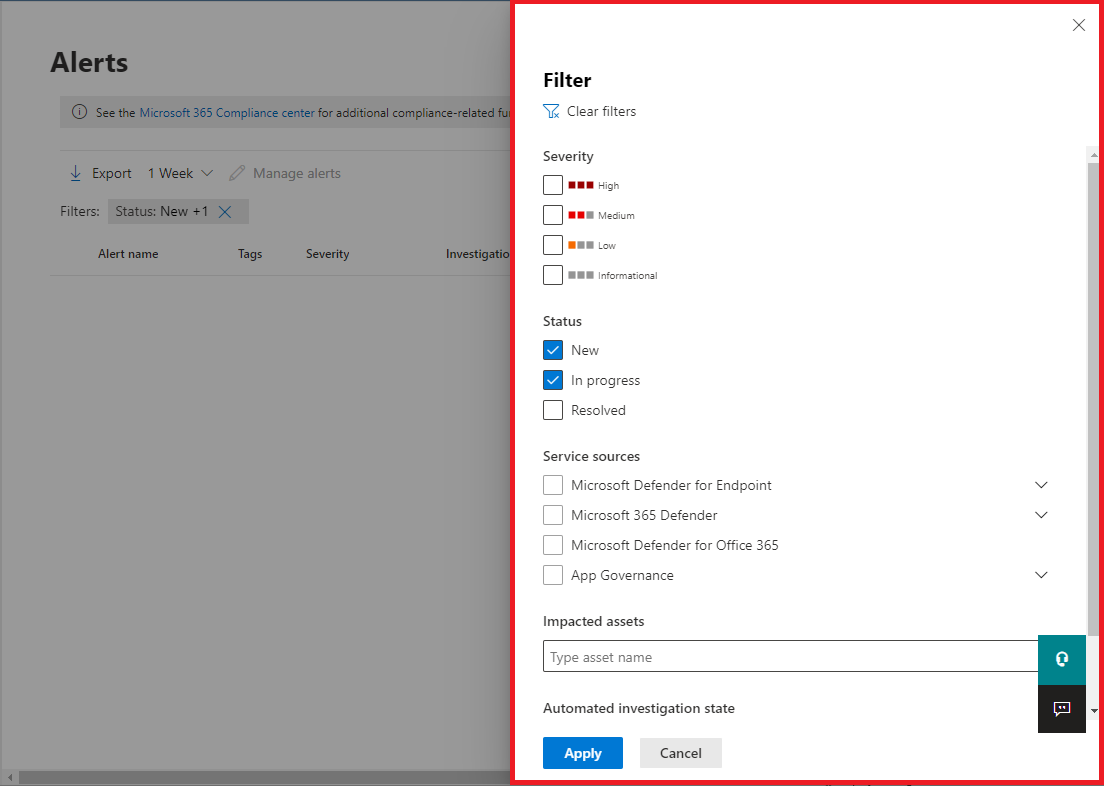

Nella coda degli avvisi predefinita è possibile selezionare Filtro per visualizzare un riquadro Filtro , da cui è possibile specificare un subset degli avvisi. Di seguito viene riportato un esempio.

È possibile filtrare gli avvisi in base a questi criteri:

- Gravità

- Stato

- Categories

- Origini di servizio/rilevamento

- Tag

- Criteri

- Entità (asset interessati)

- Stato dell'indagine automatizzata

- ID sottoscrizione avviso

Nota

I clienti di Microsoft Defender XDR possono ora filtrare gli eventi imprevisti con avvisi in cui un dispositivo compromesso comunica con dispositivi ot (Operational Technology) connessi alla rete aziendale tramite l'integrazione dell'individuazione dei dispositivi di Microsoft Defender per IoT e Microsoft Defender per endpoint. Per filtrare questi eventi imprevisti, selezionare Qualsiasi nel servizio/origini di rilevamento, quindi selezionare Microsoft Defender per IoT nel nome del prodotto o vedere Analizzare gli eventi imprevisti e gli avvisi in Microsoft Defender per IoT nel portale di Defender. È anche possibile usare i gruppi di dispositivi per filtrare gli avvisi specifici del sito. Per altre informazioni sui prerequisiti di Defender per IoT, vedere Introduzione al monitoraggio IoT aziendale in Microsoft Defender XDR.

Un avviso può avere tag di sistema e/o tag personalizzati con determinati sfondi di colore. I tag personalizzati usano lo sfondo bianco, mentre i tag di sistema usano in genere i colori di sfondo rosso o nero. I tag di sistema identificano quanto segue in un evento imprevisto:

- Un tipo di attacco, ad esempio ransomware o phishing delle credenziali

- Azioni automatiche, ad esempio analisi e risposta automatica e interruzione automatica degli attacchi

- Esperti defender che gestiscono un evento imprevisto

- Asset critici coinvolti nell'evento imprevisto

Consiglio

Gestione dell'esposizione alla sicurezza di Microsoft, basata su classificazioni predefinite, contrassegna automaticamente i dispositivi, le identità e le risorse cloud come asset critico. Questa funzionalità predefinita garantisce la protezione degli asset preziosi e più importanti di un'organizzazione. Consente inoltre ai team delle operazioni di sicurezza di assegnare priorità all'analisi e alla correzione. Altre informazioni sulla gestione degli asset critici.

Ruoli obbligatori per gli avvisi di Defender per Office 365

Per accedere agli avvisi di Microsoft Defender per Office 365, è necessario disporre di uno dei ruoli seguenti:

Per i ruoli globali di Microsoft Entra:

- Amministratore globale

- Amministratore della sicurezza

- Operatore della sicurezza

- Ruolo con autorizzazioni di lettura globali

- Ruolo con autorizzazioni di lettura per la sicurezza

Gruppi di ruoli di conformità & sicurezza di Office 365

- Amministratore di conformità

- Gestione organizzazione

Nota

Microsoft consiglia di usare ruoli con meno autorizzazioni per una maggiore sicurezza. Il ruolo Amministratore globale, che dispone di molte autorizzazioni, deve essere usato solo in situazioni di emergenza quando nessun altro ruolo rientra.

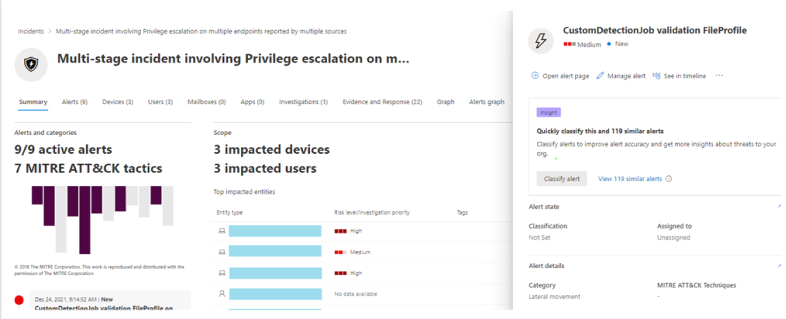

Analizzare un avviso

Per visualizzare la pagina dell'avviso principale, selezionare il nome dell'avviso. Di seguito viene riportato un esempio.

È anche possibile selezionare l'azione Apri pagina di avviso principale nel riquadro Gestisci avviso .

Una pagina di avviso è costituita da queste sezioni:

- Storia degli avvisi, ovvero la catena di eventi e avvisi correlati a questo avviso in ordine cronologico

- Dettagli riepilogo

In una pagina di avviso è possibile selezionare i puntini di sospensione (...) accanto a qualsiasi entità per visualizzare le azioni disponibili, ad esempio il collegamento dell'avviso a un altro evento imprevisto. L'elenco delle azioni disponibili dipende dal tipo di avviso.

Origini avvisi

Gli avvisi XDR di Microsoft Defender provengono da soluzioni come Microsoft Defender per endpoint, Defender per Office 365, Defender per identità, Defender per le app cloud, il componente aggiuntivo per la governance delle app per Microsoft Defender per le app cloud, Microsoft Entra ID Protection e Microsoft Data Loss Prevention. È possibile notare avvisi con caratteri anteposti nell'avviso. La tabella seguente fornisce indicazioni per comprendere il mapping delle origini di avviso in base al carattere antepone all'avviso.

Nota

- I GUID preposti sono specifici solo per le esperienze unificate, come la coda di avvisi unificata, la pagina di avvisi unificata, l'indagine unificata e l'incidente unificato.

- Il carattere anteposto non modifica il GUID dell'avviso. L'unica modifica al GUID è il componente aggiunto.

| Origine avviso | ID avviso con caratteri anteposti |

|---|---|

| Microsoft Defender XDR | ra{GUID} ta{GUID} per gli avvisi di ThreatExpertsea{GUID} per gli avvisi da rilevamenti personalizzati |

| Microsoft Defender per Office 365 | fa{GUID} Esempio: fa123a456b-c789-1d2e-12f1g33h445h6i |

| Microsoft Defender per endpoint | da{GUID} ed{GUID} per gli avvisi da rilevamenti personalizzati |

| Microsoft Defender per identità | aa{GUID} Esempio: aa123a456b-c789-1d2e-12f1g33h445h6i |

| Microsoft Defender for Cloud Apps | ca{GUID} Esempio: ca123a456b-c789-1d2e-12f1g33h445h6i |

| Microsoft Entra ID Protection | ad{GUID} |

| App Governance | ma{GUID} |

| Prevenzione della perdita di dati Microsoft | dl{GUID} |

| Microsoft Defender for Cloud | dc{GUID} |

| Microsoft Sentinel | sn{GUID} |

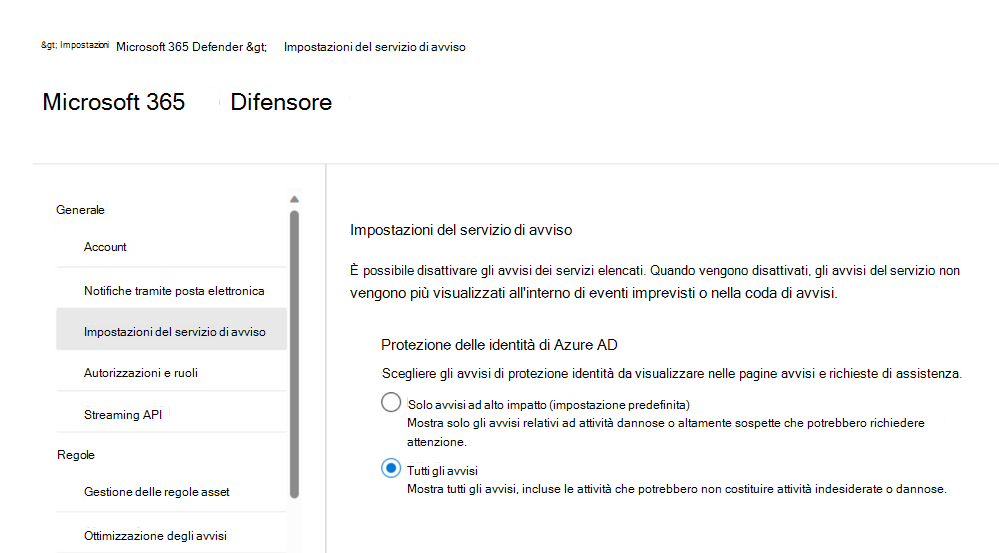

Configurare il servizio di avviso IP di Microsoft Entra

Passare al portale di Microsoft Defender (security.microsoft.com), selezionare Impostazioni>Microsoft Defender XDR.

Nell'elenco selezionare Impostazioni del servizio avvisi e quindi configurare il servizio di avviso Microsoft Entra ID Protection .

Per impostazione predefinita, sono abilitati solo gli avvisi più rilevanti per il centro operativo di sicurezza. Per ottenere tutti i rilevamenti dei rischi IP di Microsoft Entra, è possibile modificarlo nella sezione Impostazioni del servizio avvisi .

È anche possibile accedere alle impostazioni del servizio avvisi direttamente dalla pagina Eventi imprevisti nel portale di Microsoft Defender.

Importante

Alcune informazioni fanno riferimento alle caratteristiche del prodotto prima del rilascio, e possono essere modificate sostanzialmente prima della distribuzione al pubblico. Microsoft non fornisce alcuna garanzia, esplicita o implicita, in relazione alle informazioni contenute in questo documento.

Analizzare gli asset interessati

La sezione Azioni eseguite include un elenco di asset interessati, ad esempio cassette postali, dispositivi e utenti interessati da questo avviso.

È anche possibile selezionare Visualizza nel Centro notifiche per visualizzare la scheda Cronologia del Centro notifiche nel portale di Microsoft Defender.

Traccia del ruolo di un avviso nella storia dell'avviso

La storia dell'avviso visualizza tutte le risorse o entità correlate all'avviso in una vista ad albero del processo. L'avviso nel titolo è quello in primo piano quando si arriva alla pagina dell'avviso selezionato. Gli asset nel brano dell'avviso sono espandibili e selezionabili. Forniscono informazioni aggiuntive e accelerano la risposta, consentendo di agire direttamente nel contesto della pagina di avviso.

Nota

La sezione della storia dell'avviso può contenere più di un avviso, con avvisi aggiuntivi correlati allo stesso albero di esecuzione visualizzato prima o dopo l'avviso selezionato.

Visualizzare altre informazioni sull'avviso nella pagina dei dettagli

La pagina dei dettagli mostra i dettagli dell'avviso selezionato, con i dettagli e le azioni correlate. Se si seleziona una delle entità o degli asset interessati nella storia dell'avviso, la pagina dei dettagli cambia per fornire informazioni contestuali e azioni per l'oggetto selezionato.

Dopo aver selezionato un'entità di interesse, la pagina dei dettagli viene modificata per visualizzare informazioni sul tipo di entità selezionato, informazioni cronologica quando è disponibile e opzioni per intervenire sull'entità direttamente dalla pagina di avviso.

Gestire gli avvisi

Per gestire un avviso, selezionare Gestisci avviso nella sezione dei dettagli di riepilogo della pagina dell'avviso. Per un singolo avviso, ecco un esempio del pannello Gestisci avviso.

Il riquadro Gestisci avviso consente di visualizzare o specificare:

- Stato dell'avviso (Nuovo, Risolto, In corso).

- Account utente a cui è stato assegnato l'avviso.

- Classificazione dell'avviso:

- Non impostato (impostazione predefinita).

- Vero positivo con un tipo di minaccia. Usare questa classificazione per gli avvisi che indicano accuratamente una minaccia reale. Specificando questo tipo di minaccia, il team di sicurezza visualizza i modelli di minaccia e agisce per difenderne l'organizzazione.

- Attività informativa prevista con un tipo di attività. Usare questa opzione per gli avvisi tecnicamente accurati, ma che rappresentano un comportamento normale o un'attività di minaccia simulata. In genere si vuole ignorare questi avvisi, ma prevederli per attività simili in futuro, in cui le attività vengono attivate da utenti malintenzionati o malware effettivi. Usare le opzioni in questa categoria per classificare gli avvisi per i test di sicurezza, l'attività del team rosso e il comportamento insolito previsto da app e utenti attendibili.

- Falso positivo per i tipi di avvisi creati anche quando non è presente alcuna attività dannosa o per un falso allarme. Usare le opzioni in questa categoria per classificare gli avvisi erroneamente identificati come normali eventi o attività come dannosi o sospetti. A differenza degli avvisi per "Attività informativa, prevista", che può essere utile anche per rilevare minacce reali, in genere non si vogliono visualizzare di nuovo questi avvisi. La classificazione degli avvisi come falsi positivi consente a Microsoft Defender XDR di migliorare la qualità del rilevamento.

- Commento sull'avviso.

Nota

Intorno al 29 agosto 2022, i valori di determinazione degli avvisi supportati in precedenza ('Apt' e 'SecurityPersonnel') verranno deprecati e non più disponibili tramite l'API.

Nota

Un modo per gestire gli avvisi tramite l'uso di tag. La funzionalità di assegnazione di tag per Microsoft Defender per Office 365 viene implementata in modo incrementale ed è attualmente in anteprima.

Attualmente, i nomi di tag modificati vengono applicati solo agli avvisi creati dopo l'aggiornamento. Gli avvisi generati prima della modifica non rifletteranno il nome del tag aggiornato.

Per gestire un set di avvisi simile a un avviso specifico, selezionare Visualizza avvisi simili nella casella INFORMAZIONI DETTAGLIATE nella sezione dei dettagli di riepilogo della pagina dell'avviso.

Dal riquadro Gestisci avvisi, è possibile classificare contemporaneamente tutti gli avvisi correlati. Di seguito viene riportato un esempio.

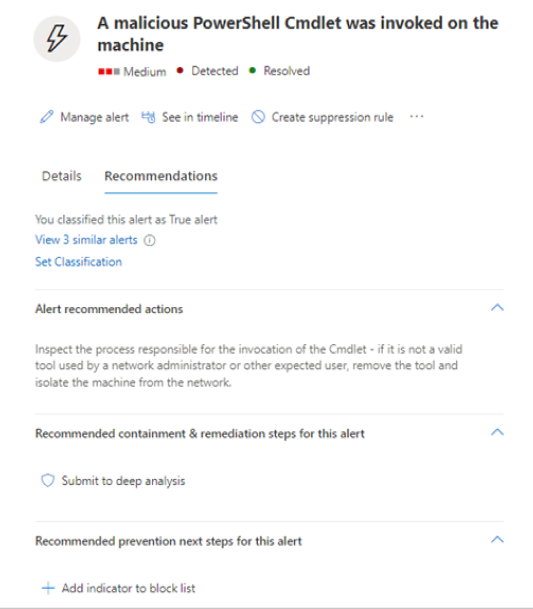

Se avvisi simili sono già stati classificati in passato, è possibile risparmiare tempo usando le raccomandazioni XDR di Microsoft Defender per scoprire come sono stati risolti gli altri avvisi. Nella sezione dei dettagli del riepilogo, selezionare Raccomandazioni.

La scheda Raccomandazioni fornisce azioni e consigli per l'indagine, la correzione e la prevenzione. Di seguito viene riportato un esempio.

Ottimizzare un avviso

In qualità di analista del Centro operazioni di sicurezza ( SOC), uno dei principali problemi consiste nel valutare il numero elevato di avvisi attivati quotidianamente. Il tempo di un analista è prezioso e vuole concentrarsi solo su avvisi con gravità elevata e priorità elevata. Nel frattempo, gli analisti devono anche valutare e risolvere gli avvisi con priorità inferiore, che tende a essere un processo manuale.

L'ottimizzazione degli avvisi, nota in precedenza come eliminazione degli avvisi, consente di ottimizzare e gestire gli avvisi in anticipo. Ciò semplifica la coda degli avvisi e consente di risparmiare tempo di valutazione nascondendo o risolvendo automaticamente gli avvisi, ogni volta che si verifica un determinato comportamento aziendale previsto e vengono soddisfatte le condizioni delle regole.

Le regole di ottimizzazione degli avvisi supportano condizioni basate su tipi di evidenza , ad esempio file, processi, attività pianificate e altri tipi di evidenza che attivano avvisi. Dopo aver creato una regola di ottimizzazione degli avvisi, applicarla all'avviso selezionato o a qualsiasi tipo di avviso che soddisfi le condizioni definite per ottimizzare l'avviso.

L'ottimizzazione degli avvisi come disponibilità generale acquisisce gli avvisi solo da Defender per endpoint. Tuttavia, in anteprima, l'ottimizzazione degli avvisi viene estesa anche ad altri servizi XDR di Microsoft Defender, tra cui Defender per Office 365, Defender per identità, Defender per le app cloud, Microsoft Entra ID Protection (IP Microsoft Entra) e altri se sono disponibili nella piattaforma e nel piano.

Attenzione

È consigliabile usare l'ottimizzazione degli avvisi con cautela per gli scenari in cui le applicazioni aziendali interne note o i test di sicurezza attivano un'attività prevista e non si vogliono visualizzare gli avvisi.

Creare condizioni delle regole per ottimizzare gli avvisi

Creare regole di ottimizzazione degli avvisi dall'area Impostazioni XDR di Microsoft Defender o da una pagina dei dettagli dell'avviso. Selezionare una delle schede seguenti per continuare.

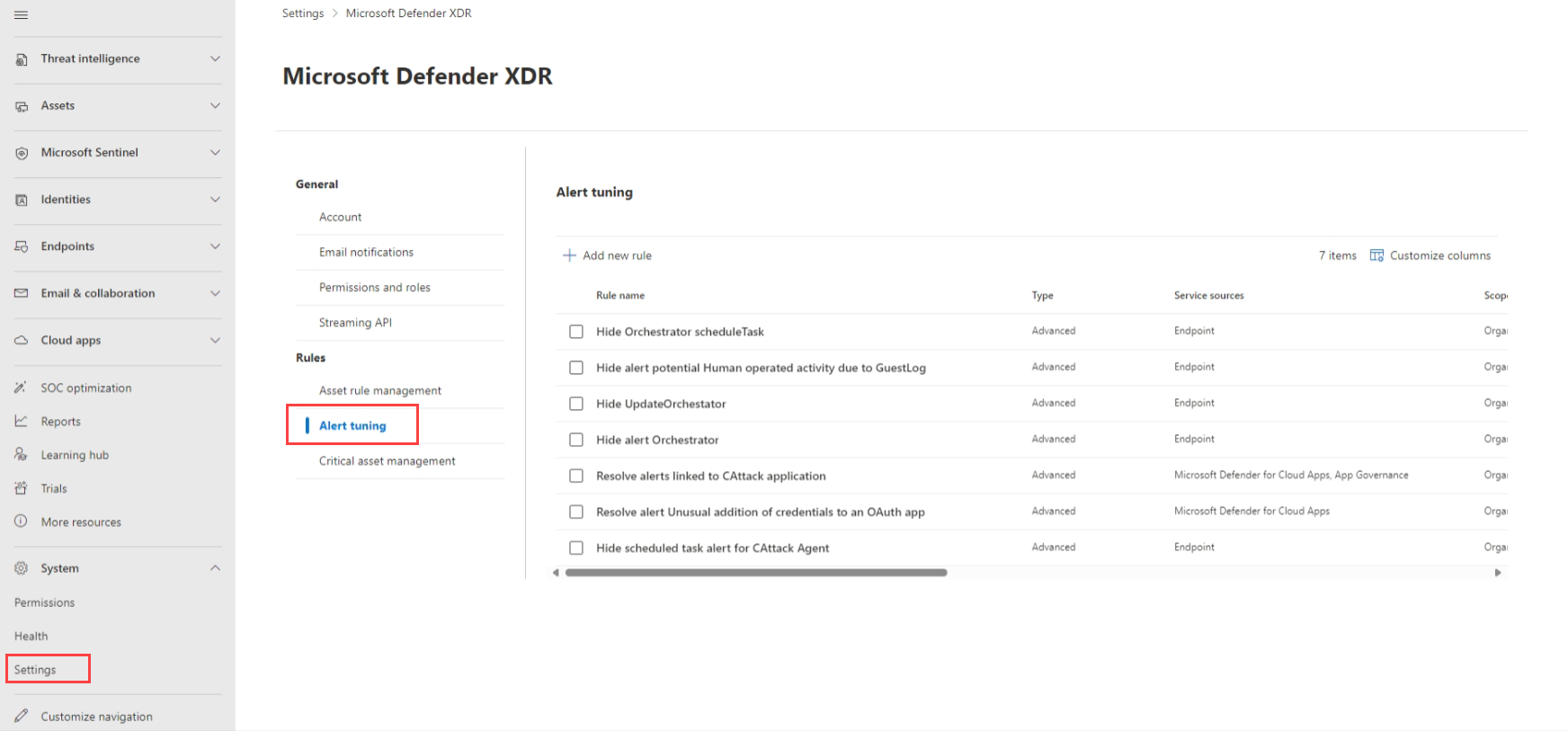

Nel portale di Microsoft Defender selezionare Impostazioni Ottimizzazione > avvisi XDR > di Microsoft Defender.

Selezionare Aggiungi nuova regola per ottimizzare un nuovo avviso o selezionare una riga di regole esistente per apportare modifiche. Selezionando il titolo della regola si apre una pagina dei dettagli della regola, in cui è possibile visualizzare un elenco di avvisi associati, modificare le condizioni o attivare e disattivare la regola.

Nel riquadro Ottimizza avviso , in Selezionare le origini del servizio, selezionare le origini del servizio in cui si vuole applicare la regola. Nell'elenco vengono visualizzati solo i servizi in cui si dispone delle autorizzazioni. Ad esempio:

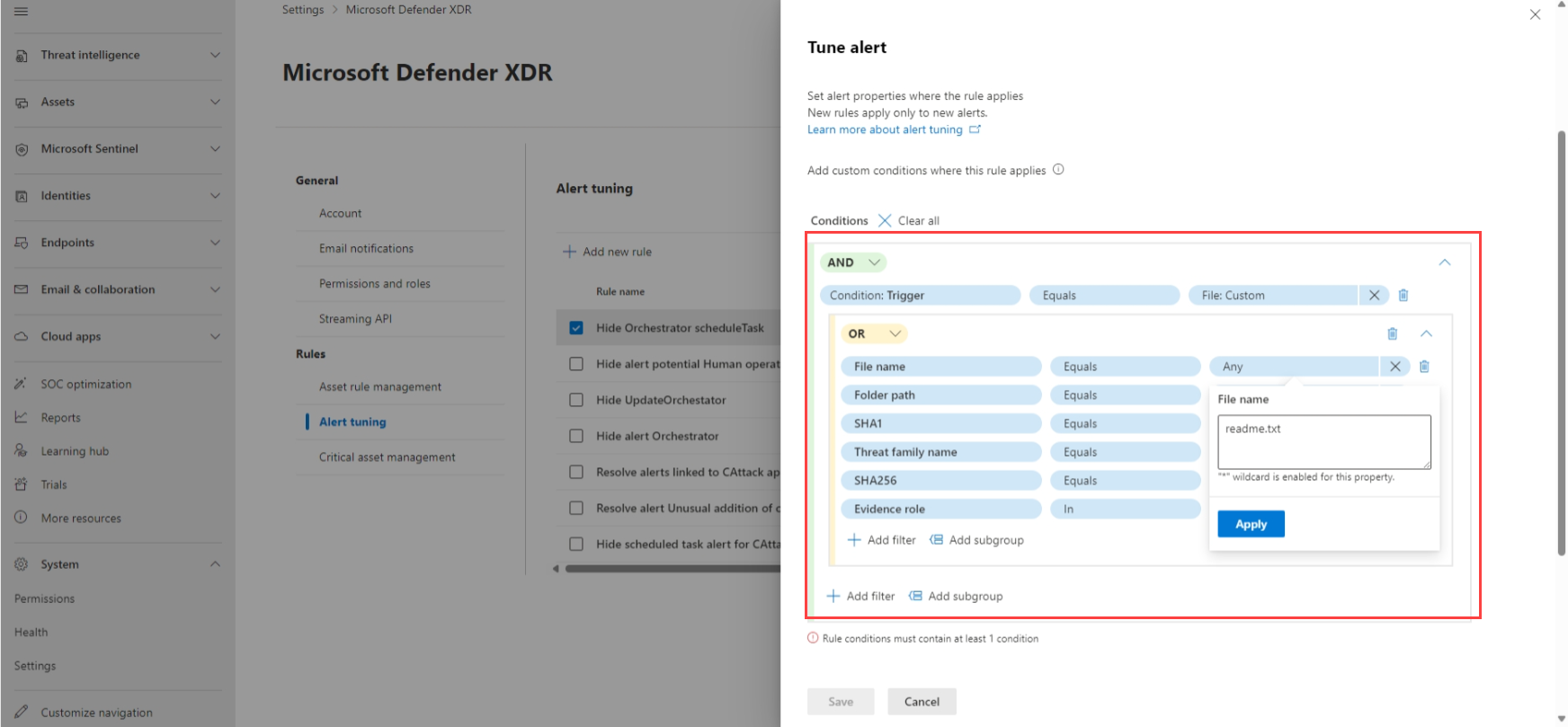

Nell'area Condizioni aggiungere una condizione per i trigger dell'avviso. Ad esempio, se si vuole impedire l'attivazione di un avviso quando viene creato un file specifico, definire una condizione per il trigger File:Custom e definire i dettagli del file:

I trigger elencati sono diversi a seconda delle origini del servizio selezionate. I trigger sono tutti indicatori di compromissione (IIC), ad esempio file, processi, attività pianificate e altri tipi di evidenza che potrebbero attivare un avviso, inclusi script AMSI (AntiMalware Scan Interface), eventi di Strumentazione gestione Windows (WMI) o attività pianificate.

Per impostare più condizioni delle regole, selezionare Aggiungi filtro e usare le opzioni AND, OR e raggruppamento per definire le relazioni tra i diversi tipi di evidenza che attivano l'avviso. Altre proprietà di evidenza vengono popolate automaticamente come nuovo sottogruppo, in cui è possibile definire i valori della condizione. I valori delle condizioni non fanno distinzione tra maiuscole e minuscole e alcune proprietà supportano caratteri jolly.

Nell'area Azione del riquadro Ottimizza avviso selezionare l'azione pertinente che la regola deve eseguire, ovvero Nascondi avviso o Risolvi avviso.

Immettere un nome significativo per l'avviso e un commento per descrivere l'avviso e quindi selezionare Salva.

Nota

Il titolo dell'avviso (Nome) si basa sul tipo di avviso (IoaDefinitionId) che decide il titolo dell'avviso. Due avvisi con lo stesso tipo di avviso possono cambiare in un titolo di avviso diverso.

Risolvere un avviso

Al termine dell'analisi di un avviso che può essere risolto, passare al riquadro Gestisci avviso per l'avviso o avvisi simili e contrassegnare lo stato come Risolto e quindi classificarlo come Vero positivo con un tipo di minaccia, un'attività informativa prevista con un tipo di attività o un Falso positivo.

La classificazione degli avvisi consente a Microsoft Defender XDR di migliorare la qualità del rilevamento.

Usare Power Automate per valutare gli avvisi

I team delle moderne operazioni di sicurezza (SecOps) hanno bisogno di automazione per funzionare in modo efficace. Per concentrarsi sulla ricerca e l'analisi delle minacce reali, i team SecOps usano Power Automate per valutare l'elenco degli avvisi ed eliminare quelli che non sono minacce.

Criteri per la risoluzione degli avvisi

- L'utente ha attivato il messaggio Out-of-Office

- L'utente non è contrassegnato come ad alto rischio

Se entrambi sono true, SecOps contrassegna l'avviso come viaggio legittimo e lo risolve. Una notifica viene pubblicata in Microsoft Teams dopo la risoluzione dell'avviso.

Connettere Power Automate a Microsoft Defender per le app cloud

Per creare l'automazione, è necessario un token API prima di poter connettere Power Automate a Microsoft Defender per app cloud.

Aprire Microsoft Defender e selezionare Impostazioni> TokenAPIapp> cloud e quindi selezionare Aggiungi token nella scheda Token API.

Specificare un nome per il token e quindi selezionare Genera. Salvare il token come necessario in un secondo momento.

Creare un flusso automatizzato

Guardare questo breve video per informazioni sul funzionamento efficiente dell'automazione per creare un flusso di lavoro uniforme e su come connettere Power Automate a Defender per le app cloud.

Passaggi successivi

Se necessario per gli eventi imprevisti in-process, continuare l'indagine.

Vedere anche

- Panoramica degli eventi imprevisti

- Gestire gli incidenti

- Indagare sugli incidenti

- Analizzare gli avvisi di prevenzione della perdita dei dati in Defender

- Microsoft Entra ID Protection

Consiglio

Per saperne di più, Visitare la community di Microsoft Security nella Tech Community: Tech Community di Microsoft Defender XDR.