Autenticare l'API e il connettore con Microsoft Entra ID

Azure Resource Manager consente di gestire i componenti di una soluzione in Azure, ad esempio database, macchine virtuali e app Web. Questa esercitazione illustra come abilitare l'autenticazione in Microsoft Entra ID, registrare una delle API di Resource Manager come connettore personalizzato e quindi connettersi a essa in Power Automate. È anche possibile creare il connettore personalizzato per Power Apps o App per la logica di Azure.

Il processo che segui in questa esercitazione può essere utilizzato per accedere a qualsiasi API RESTful autenticata utilizzando Microsoft Entra ID.

Prerequisiti

- Una sottoscrizione di Azure

- Un account Power Automate

- Un file di esempio OpenAPI

Abilitare l'autenticazione in Microsoft Entra ID

Innanzitutto, crea un'applicazione Microsoft Entra ID che esegue l'autenticazione quando chiama l'endpoint dell'API Resource Manager.

Accedi al portale di Azure. Se usi più tenant Microsoft Entra ID, controlla il nome utente in alto a destra per verificare di essere connesso alla directory corretta.

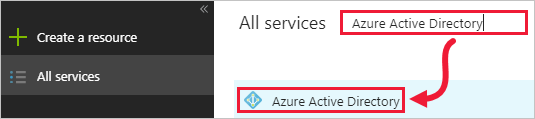

Nel riquadro a sinistra seleziona Tutti i servizi. Nella casella Filtro immetti Azure Active Directory e quindi seleziona Azure Active Directory.

Viene visualizzato il pannello Azure Active Directory.

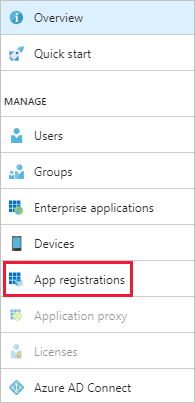

Nel riquadro sinistro del pannello Azure Active Directory, seleziona Registrazioni app.

Nell'elenco delle applicazioni registrate seleziona Registrazione nuova applicazione.

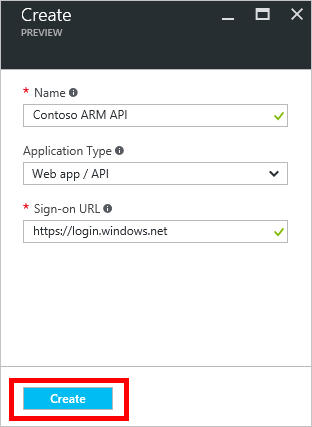

Immetti un nome per l'applicazione e lascia Tipo di applicazione come App Web/API. Per URL di accesso, immetti un valore appropriato per l'organizzazione, ad esempio

https://login.windows.net. Seleziona Crea.

Copia l'ID applicazione perché ne avrai bisogno in seguito.

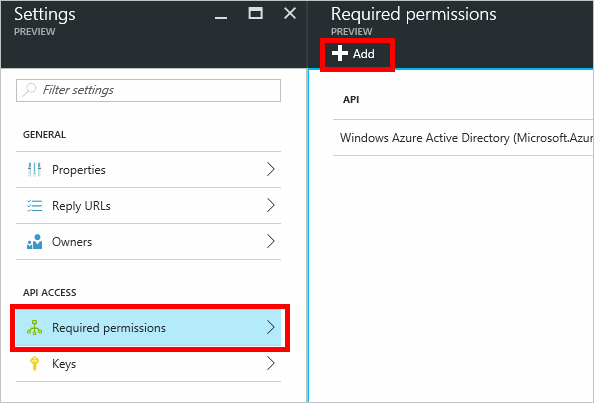

Dovrebbe aprirsi anche il pannello Impostazioni. In caso contrario, seleziona Impostazioni.

Nel riquadro sinistro del pannello Impostazioni seleziona Autorizzazioni necessarie. Nel pannello Autorizzazioni necessarie, seleziona Aggiungi.

Viene visualizzato il pannello Aggiungi accesso all'API.

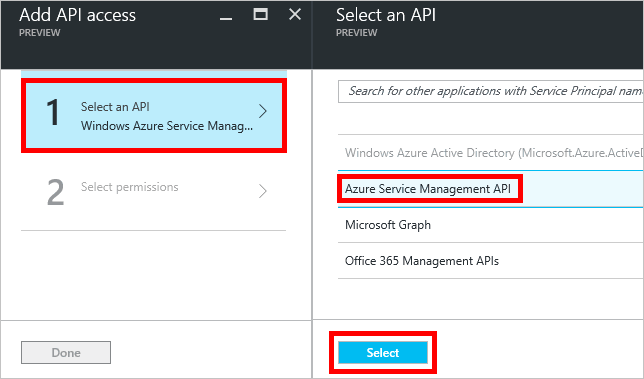

Nel pannello Aggiungi accesso API, seleziona Seleziona un'API, quindi seleziona API di gestione dei servizi di Azure > Seleziona.

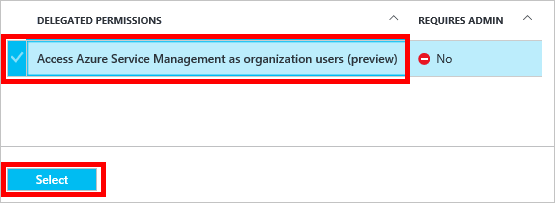

In Autorizzazioni delegate seleziona Accesso a gestione del servizio Azure come utenti dell'organizzazione > Seleziona.

Nel pannello Aggiungi accesso all'API seleziona Chiudi.

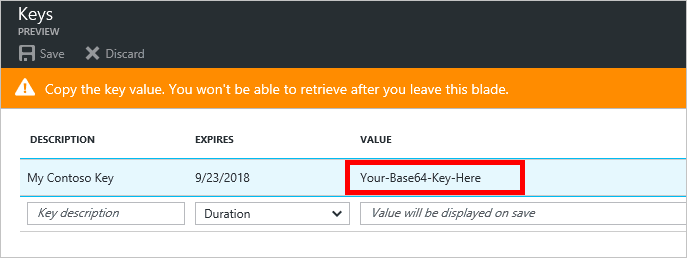

Torna al pannello Impostazioni e fai clic su Chiavi. Nel pannello Chiavi immetti una descrizione della chiave, seleziona un periodo di scadenza e quindi scegli Salva.

Viene visualizzata la nuova chiave. Copia il valore della chiave perché ti servirà in un secondo momento.

C'è un altro passaggio da completare nel portale di Azure, ma prima crea un connettore personalizzato.

Creare un connettore personalizzato

Dopo aver configurato l'applicazione Microsoft Entra ID, crea il connettore personalizzato.

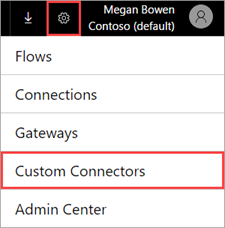

Nell'App Web Power Automate, seleziona Impostazioni (l'icona a forma di ingranaggio) nell'angolo in alto a destra della pagina, quindi seleziona Connettori personalizzati.

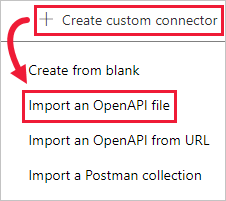

Seleziona Crea connettore personalizzato > Importa un file OpenAPI.

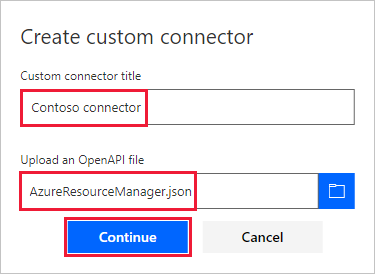

Inserisci un nome per il connettore, vai al file di esempio OpenAPI e seleziona Continua.

Viene visualizzata la pagina Generale. Lascia i valori predefiniti come appaiono, quindi seleziona la pagina Sicurezza.

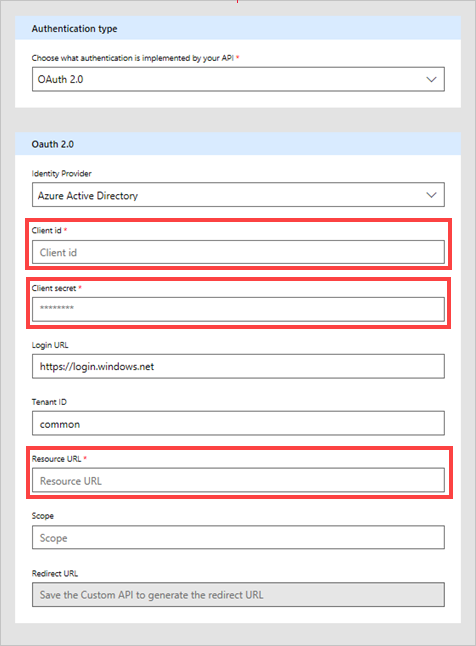

Nella pagina Sicurezza fornisci le informazioni di Microsoft Entra ID per l'applicazione:

In ID client, digita l'ID applicazione di Microsoft Entra ID copiato in precedenza.

Per Segreto client, utilizza il valore copiato in precedenza.

Per URL risorsa, immetti

https://management.core.windows.net/. Assicurati di riportare l'URL risorsa esattamente come scritto, includendo la barra finale.

Dopo aver immesso le informazioni di sicurezza, seleziona il segno di spunta (✓) accanto al nome del flusso nella parte superiore della pagina per creare il connettore personalizzato.

Nella pagina Sicurezza, il campo URL reindirizzamento è ora popolato. Copia questo URL in modo da poterlo usare nella prossima sezione di questa esercitazione.

Il connettore personalizzato viene ora visualizzato in Connettori personalizzati.

Ora che il connettore personalizzato è registrato, crea una connessione per poterlo usare in app e flussi. Seleziona il segno più (+) a destra del nome del connettore personalizzato, quindi completa la schermata di accesso.

Nota

Il file OpenAPI di esempio non definisce l'intero set di operazioni di Gestione risorse; attualmente contiene solo l'operazione di elenco di tutte le sottoscrizioni. È possibile modificare questo file OpenAPI o creare un altro file OpenAPI con l'editor online di OpenAPI.

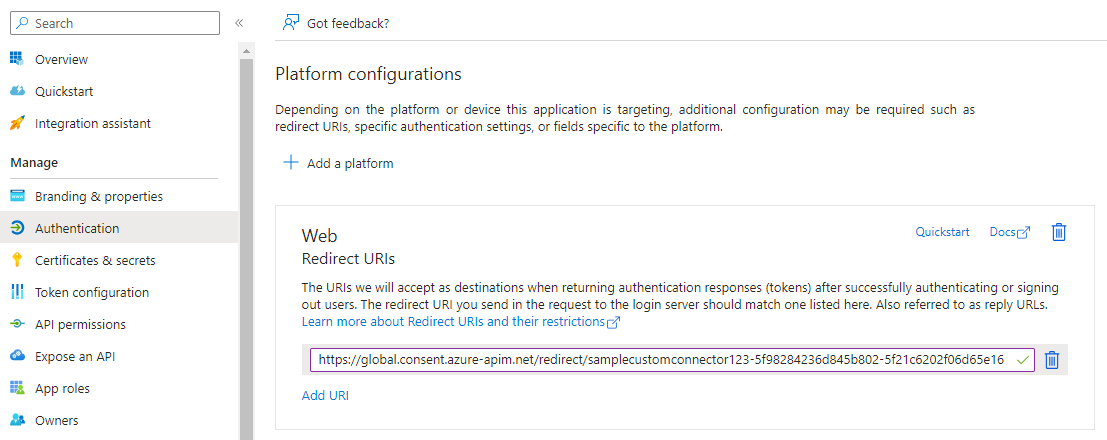

Impostare l'URL di risposta in Azure

Seleziona Azure Active Directory (Microsoft Entra ID) e quindi seleziona la tua app. Seleziona Autenticazione dal menu a sinistra, quindi seleziona Aggiungi URI. Aggiungi il valore copiato dal campo Reindirizza URI nel connettore personalizzato, ad esempio https://global.consent.azure-apim.net/redirect/samplecustomconnector123-5f98284236d845b802-5f21c6202f06d65e16 e seleziona Salva.

Informazioni correlate

Usare connettori personalizzati in Power Automate.

Per eventuali domande o commenti sui connettori personalizzati, unisciti alla community.

Inviare commenti

L'invio da parte degli utenti di feedback sui problemi riscontrati con la piattaforma di connettori o di idee su nuove funzionalità è molto apprezzato. Per fornire un feedback, vai a Inviare problemi o ottenere assistenza per i connettori e seleziona il tipo di commenti.