Esercitazione: Analizzare gli utenti rischiosi

I team addetti alle operazioni di sicurezza devono monitorare l'attività dell'utente, sospetta o diversamente, in tutte le dimensioni della superficie di attacco di identità, usando più soluzioni di sicurezza che spesso non sono connesse. Anche se molte aziende hanno ora team di ricerca per identificare in modo proattivo le minacce nei propri ambienti, sapere cosa cercare in tutta la grande quantità di dati può essere una sfida. Microsoft Defender per il cloud App rimuove la necessità di creare regole di correlazione complesse e consente di cercare attacchi che si estendono attraverso la rete cloud e locale.

Per concentrarsi sull'identità utente, Microsoft Defender per il cloud App fornisce analisi del comportamento dell'entità utente (UEBA) nel cloud. UEBA può essere esteso all'ambiente locale integrando con Microsoft Defender per identità, dopo di che si otterrà anche il contesto dell'identità utente dall'integrazione nativa con Active Directory.

Indipendentemente dal fatto che il trigger sia un avviso visualizzato nel dashboard delle app Defender per il cloud o che si disponga di informazioni da un servizio di sicurezza di terze parti, avviare l'indagine dal dashboard delle app Defender per il cloud per approfondire gli utenti rischiosi.

Questa esercitazione illustra come usare le app Defender per il cloud per analizzare gli utenti rischiosi:

Comprendere il punteggio di priorità dell'indagine

Il punteggio di priorità di indagine è un punteggio che Defender per il cloud App assegna a ogni utente per informare l'utente in che modo l'utente è rischioso rispetto ad altri utenti dell'organizzazione. Usare il punteggio di priorità di indagine per determinare gli utenti da analizzare per primi, rilevare utenti malintenzionati e utenti malintenzionati esterni che si spostano in un secondo momento nelle organizzazioni, senza dover fare affidamento sui rilevamenti deterministici standard.

Ogni utente di Microsoft Entra ha un punteggio di priorità di indagine dinamico, che viene costantemente aggiornato in base al comportamento recente e all'impatto generato dai dati valutati da Defender per identità e Defender per il cloud Apps.

Defender per il cloud App crea profili utente per ogni utente, in base all'analisi che considerano gli avvisi di sicurezza e le attività anomale nel tempo, i gruppi di peer, le attività utente previste e l'effetto che qualsiasi utente specifico potrebbe avere sulle risorse aziendali o aziendali.

L'attività anomala alla baseline di un utente viene valutata e valutata. Al termine dell'assegnazione dei punteggi, i calcoli peer dinamici proprietari di Microsoft e l'apprendimento automatico vengono eseguiti sulle attività utente per calcolare la priorità di indagine per ogni utente.

Comprendere chi sono gli utenti a rischio reale filtrando immediatamente in base al punteggio di priorità di indagine, verificando direttamente l'impatto aziendale di ogni utente e analizzando tutte le attività correlate, sia che vengano compromessi, esfiltrando i dati o fungendo da minacce interne.

Defender per il cloud App usa quanto segue per misurare il rischio:

Punteggio degli avvisi: il punteggio dell'avviso rappresenta il potenziale impatto di un avviso specifico per ogni utente. L'assegnazione dei punteggi degli avvisi si basa sulla gravità, sull'impatto dell'utente, sulla popolarità degli avvisi tra gli utenti e su tutte le entità dell'organizzazione.

Punteggio attività: il punteggio dell'attività determina la probabilità di un utente specifico che esegue un'attività specifica, in base all'apprendimento comportamentale dell'utente e dei peer. Le attività identificate come più anomale ricevono i punteggi più alti.

Selezionare il punteggio di priorità di indagine per un avviso o un'attività per visualizzare l'evidenza che spiega come Defender per il cloud App ha ottenuto il punteggio dell'attività.

Nota

Il punteggio di priorità dell'indagine viene gradualmente ritirato da Microsoft Defender per il cloud App entro agosto 2024. Il punteggio di priorità dell'indagine e la procedura descritta in questo articolo non sono interessati da questa modifica.

Per altre informazioni, vedere Sequenza temporale di deprecazione dell'aumento del punteggio di priorità dell'indagine.

Fase 1: Connettersi alle app da proteggere

Connettere almeno un'app alle app Microsoft Defender per il cloud usando i connettori API. È consigliabile iniziare connettendo Microsoft 365.

Le app Microsoft Entra ID vengono caricate automaticamente per il controllo delle app per l'accesso condizionale.

Fase 2: Identificare gli utenti più rischiosi

Per identificare gli utenti più rischiosi in app Defender per il cloud:

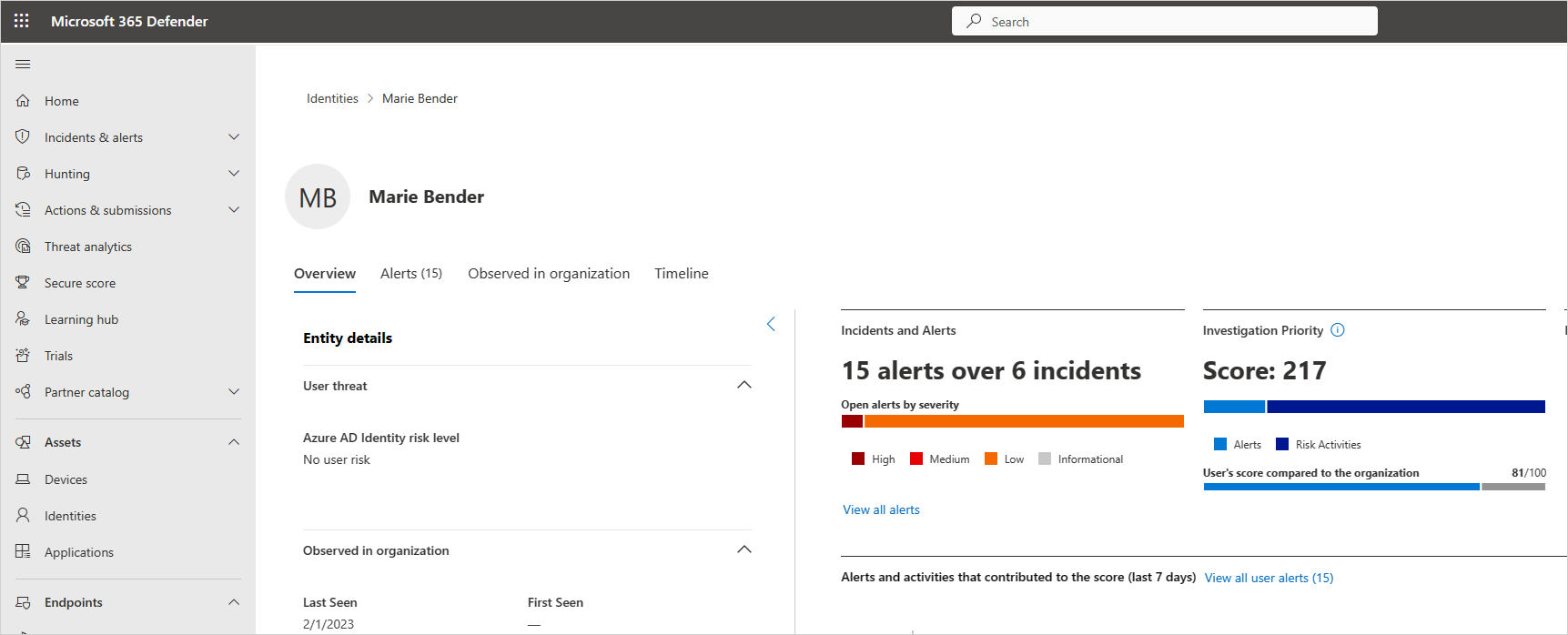

In Asset del portale di Microsoft Defender selezionare Identità. Ordinare la tabella in base alla priorità Di indagine. Quindi passare alla pagina utente per esaminarli.

Il numero di priorità di indagine, trovato accanto al nome utente, è una somma di tutte le attività rischiose dell'utente nell'ultima settimana.

Selezionare i tre puntini a destra dell'utente e scegliere Visualizza pagina utente.

Esaminare le informazioni nella pagina dei dettagli dell'utente per ottenere una panoramica dell'utente e verificare se sono presenti punti in cui l'utente ha eseguito attività insolite per tale utente o eseguite in un momento insolito.

Il punteggio dell'utente rispetto all'organizzazione rappresenta il percentile in base alla posizione dell'utente nell'organizzazione, ovvero l'altezza degli utenti da analizzare rispetto ad altri utenti dell'organizzazione. Il numero è rosso se un utente si trova al di sopra del 90° percentile degli utenti rischiosi nell'organizzazione.

La pagina dei dettagli dell'utente consente di rispondere alle domande seguenti:

| Domanda | Dettagli |

|---|---|

| Chi è l'utente? | Cercare informazioni di base sull'utente e sulle informazioni del sistema, tra cui il ruolo dell'utente nella società e nel reparto. Ad esempio, l'utente è un tecnico DevOps che spesso esegue attività insolite come parte del proprio lavoro? O l'utente è un dipendente scontento che è appena passato per una promozione? |

| L'utente è rischioso? | Qual è il punteggio di rischio del dipendente e ne vale la pena durante l'analisi? |

| Qual è il rischio che l'utente presenti all'organizzazione? | Scorrere verso il basso per analizzare ogni attività e avviso correlato all'utente per iniziare a comprendere il tipo di rischio rappresentato dall'utente. Nella sequenza temporale selezionare ogni riga per eseguire il drill-down più in profondità dell'attività o dell'avviso stesso. Selezionare il numero accanto all'attività in modo da poter comprendere l'evidenza che ha influenzato il punteggio stesso. |

| Qual è il rischio per altri asset dell'organizzazione? | Selezionare la scheda Percorsi di spostamento laterale per comprendere i percorsi che un utente malintenzionato può usare per ottenere il controllo di altri asset nell'organizzazione. Ad esempio, anche se l'utente che si sta analizzando ha un account senza distinzione, un utente malintenzionato può usare le connessioni all'account per individuare e tentare di compromettere gli account sensibili nella rete. Per altre informazioni, vedere Usare percorsi di spostamento laterale. |

Nota

Mentre le pagine dei dettagli utente forniscono informazioni per dispositivi, risorse e account in tutte le attività, il punteggio di priorità dell'indagine include la somma di tutte le attività rischiose e gli avvisi negli ultimi 7 giorni.

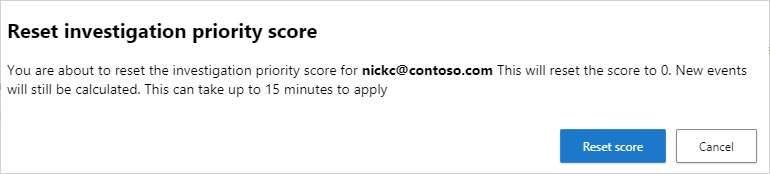

Reimpostare il punteggio utente

Se l'utente è stato analizzato e non è stato trovato alcun sospetto di compromissione o se si vuole reimpostare il punteggio di priorità di indagine dell'utente per qualsiasi altro motivo, quindi manualmente come indicato di seguito:

In Asset del portale di Microsoft Defender selezionare Identità.

Selezionare i tre puntini a destra dell'utente analizzato e quindi selezionare Reimposta punteggio di priorità di indagine. È anche possibile selezionare Visualizza pagina utente e quindi selezionare Reimposta punteggio di priorità di indagine dai tre puntini nella pagina dei dettagli dell'utente.

Nota

È possibile reimpostare solo gli utenti con un punteggio di priorità di indagine diverso da zero.

Nella finestra di conferma selezionare Reimposta punteggio.

Fase 3: Analizzare ulteriormente gli utenti

Alcune attività potrebbero non essere causate dall'allarme autonomamente, ma potrebbero essere un'indicazione di un evento sospetto se aggregato con altre attività.

Quando si esamina un utente, si vogliono porre le domande seguenti sulle attività e gli avvisi visualizzati:

C'è una giustificazione aziendale per questo dipendente per eseguire queste attività? Ad esempio, se un utente del marketing accede alla codebase o un utente proveniente dallo sviluppo accede al database finanziario, è necessario rivolgersi al dipendente per assicurarsi che si trattasse di un'attività intenzionale e giustificata.

Perché questa attività ha ricevuto un punteggio elevato mentre altri no? Passare al log attività e impostare La priorità di indagine su È impostata per comprendere quali attività sono sospette.

Ad esempio, è possibile filtrare in base alla priorità di indagine per tutte le attività che si sono verificate in un'area geografica specifica. È quindi possibile verificare se sono presenti altre attività rischiose, da cui l'utente è connesso ed è possibile passare facilmente ad altri drill-down, ad esempio le recenti attività cloud nonmale e locali, per continuare l'indagine.

Fase 4: Proteggere l'organizzazione

Se l'indagine conduce alla conclusione che un utente è compromesso, seguire questa procedura per attenuare il rischio.

Contattare l'utente: usando le informazioni di contatto dell'utente integrate con Defender per il cloud Apps da Active Directory, è possibile eseguire il drill-down in ogni avviso e attività per risolvere l'identità utente. Assicurarsi che l'utente abbia familiarità con le attività.

Direttamente dal portale di Microsoft Defender, nella pagina Identità selezionare i tre puntini dall'utente analizzato e scegliere se richiedere all'utente di accedere di nuovo, sospendere l'utente o confermare l'utente come compromesso.

Nel caso di un'identità compromessa, è possibile chiedere all'utente di reimpostare la password, assicurandosi che la password soddisfi le linee guida sulle procedure consigliate per la lunghezza e la complessità.

Se si esegue il drill-down in un avviso e si determina che l'attività non dovrebbe aver attivato un avviso, nel pannello Attività selezionare il collegamento Invia commenti e suggerimenti in modo che sia possibile ottimizzare il sistema di avvisi tenendo presente l'organizzazione.

Dopo aver risolto il problema, chiudere l'avviso.

Vedi anche

Se si verificano problemi, siamo qui per aiutare. Per ottenere assistenza o supporto per il problema del prodotto, aprire un ticket di supporto.