Come Defender for Cloud Apps aiuta a proteggere l'ambiente Salesforce

In qualità di principale provider di servizi cloud CRM, Salesforce incorpora grandi quantità di informazioni sensibili su clienti, playbook sui prezzi e trattative principali all'interno dell'organizzazione. Essendo un'app business-critical, Salesforce è accessibile e usato da persone all'interno dell'organizzazione e da altri utenti esterni (ad esempio partner e appaltatori) per vari scopi. In molti casi, gran parte degli utenti che accedono a Salesforce ha una scarsa consapevolezza della sicurezza e potrebbe mettere a rischio le informazioni sensibili condividendola involontariamente. In altri casi, gli attori malintenzionati possono ottenere l'accesso agli asset correlati ai clienti più sensibili.

La connessione di Salesforce a Defender for Cloud Apps offre informazioni dettagliate migliorate sulle attività degli utenti, fornisce il rilevamento delle minacce usando i rilevamenti di anomalie basati su Machine Learning e i rilevamenti di protezione delle informazioni (ad esempio il rilevamento della condivisione di informazioni esterne), abilita i controlli di correzione automatizzati e rileva le minacce dalle app di terze parti abilitate nell'organizzazione.

Usare questo connettore di app per accedere alle funzionalità di SaaS Security Posture Management (SSPM), tramite i controlli di sicurezza riportati in Microsoft Secure Score. Altre informazioni.

Minacce principali

- Account compromessi e minacce Insider

- Perdita di dati

- Privilegi elevati

- Insufficiente consapevolezza della sicurezza

- App dannose di terze parti e componenti aggiuntivi google

- Ransomware

- Bring Your Own Device (BYOD) non gestito

Come Defender for Cloud Apps aiuta a proteggere l'ambiente

- Rilevare minacce cloud, account compromessi e insider dannosi

- Individuare, classificare, etichettare e proteggere i dati regolamentati e sensibili archiviati nel cloud

- Individuare e gestire le app OAuth che hanno accesso all'ambiente

- Applicare i criteri di prevenzione della perdita dei dati e di conformità ai dati archiviati nel cloud

- Limitare l'esposizione dei dati condivisi e applicare criteri di collaborazione

- Usare gli audit trail delle attività per indagini giudiziarie

Gestione del comportamento di sicurezza SaaS

Connettere Salesforce per ottenere automaticamente consigli sulla sicurezza per Salesforce in Microsoft Secure Score.

In Punteggio di sicurezza selezionare Azioni consigliate e filtrare in base a Product = Salesforce. Ad esempio, le raccomandazioni per Salesforce includono:

- Richiedere la verifica dell'identità durante la registrazione dell'autenticazione a più fattori

- Applicare intervalli IP di accesso a ogni richiesta

- Numero massimo di tentativi di accesso non validi

- Requisito di complessità delle password

Per altre informazioni, vedere:

Controllare Salesforce con criteri e modelli di criteri predefiniti

È possibile usare i modelli di criteri predefiniti seguenti per rilevare e inviare notifiche sulle potenziali minacce:

| Tipo | Nome |

|---|---|

| Criteri di rilevamento anomalie predefiniti |

Attività da indirizzi IP anonimi Attività da Paesi poco frequenti Attività da indirizzi IP sospetti Viaggio impossibile Attività eseguita dall'utente terminato (richiede Microsoft Entra ID come IdP) Molteplici tentativi di accesso non riusciti Attività amministrative insolite Attività insolite di eliminazione di file Attività insolite di condivisione file Attività insolite rappresentate Attività insolite di download di più file |

| Modello di criteri attività | Accesso da un indirizzo IP rischioso Download in massa da parte di un singolo utente |

| Modello di criteri file | Rilevare un file condiviso con un dominio non autorizzato Rilevare un file condiviso con indirizzi di posta elettronica personali |

Per altre informazioni sulla creazione di criteri, vedere Creare un criterio.

Automatizzare i controlli di governance

Oltre al monitoraggio delle potenziali minacce, è possibile applicare e automatizzare le seguenti azioni di governance di Salesforce per correggere le minacce rilevate:

| Tipo | Azione |

|---|---|

| Governance degli utenti | - Notificare agli utenti gli avvisi in sospeso - Inviare il digest delle violazioni DLP ai proprietari dei file - Sospendere l'utente - Notifica all'utente in caso di avviso (tramite Microsoft Entra ID) - Richiedere all'utente di eseguire di nuovo l'accesso (tramite Microsoft Entra ID) - Sospendere l'utente (tramite Microsoft Entra ID) |

| Governance delle app OAuth | - Revocare l'app OAuth per gli utenti |

Per altre informazioni sulla correzione delle minacce dalle app, vedere Governance delle app connesse.

Proteggere Salesforce in tempo reale

Esaminare le procedure consigliate per la protezione e la collaborazione con utenti esterni e il blocco e la protezione del download di dati sensibili in dispositivi non gestiti o rischiosi.

Connettere Salesforce a Microsoft Defender for Cloud Apps

Questa sezione fornisce istruzioni per la connessione di Microsoft Defender for Cloud Apps all'account Salesforce esistente usando l'API del connettore di app. Questa connessione offre visibilità e controllo sull'uso di Salesforce.

Usare questo connettore di app per accedere alle funzionalità di SaaS Security Posture Management (SSPM), tramite i controlli di sicurezza riportati in Microsoft Secure Score. Altre informazioni.

Come connettere Salesforce a Defender for Cloud Apps

Nota

Salesforce Shield deve essere disponibile per l'istanza di Salesforce come prerequisito per questa integrazione in tutte le funzionalità supportate tranne SSPM

È consigliabile avere un account amministratore del servizio dedicato per Defender for Cloud Apps.

Verificare che l'API REST sia abilitata in Salesforce.

L'account Salesforce deve essere una delle edizioni seguenti che includono il supporto dell'API REST:

Prestazioni, Enterprise, Illimitato o Sviluppatore.

L'edizione Professional non ha l'API REST per impostazione predefinita, ma può essere aggiunta su richiesta.

Verificare che l'API REST dell'edizione sia disponibile e abilitata come indicato di seguito:

Accedere all'account Salesforce e passare alla home page di configurazione .

In Amministrazione ->Utenti passare alla pagina Profili .

Creare un nuovo profilo selezionando Nuovo profilo.

Scegliere il profilo appena creato per distribuire Defender for Cloud Apps e selezionare Modifica. Questo profilo verrà usato per l'account del servizio Defender for Cloud Apps per configurare il connettore app.

Verificare che siano abilitate le caselle di controllo seguenti:

- API abilitata

- Visualizza tutti i dati

- Gestire il contenuto CRM di Salesforce

- Gestisci utenti

- Eseguire query su tutti i file

- Modificare i metadati tramite funzioni API dei metadati

Se queste caselle di controllo non sono selezionate, potrebbe essere necessario contattare Salesforce per aggiungerle al proprio account.

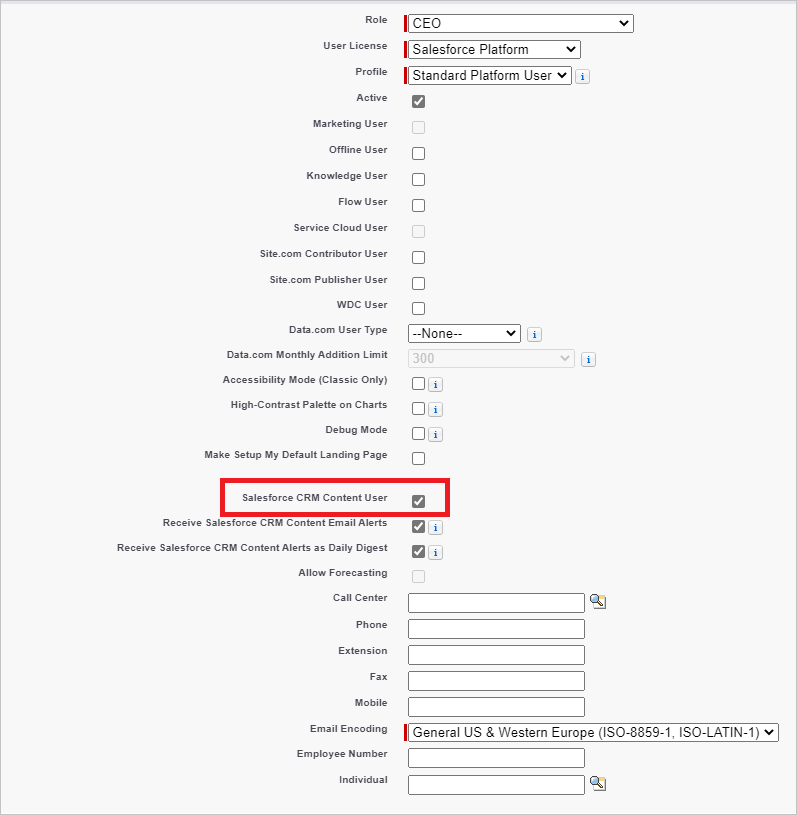

Se all'organizzazione è abilitato Il contenuto CRM di Salesforce , assicurarsi che anche l'account amministrativo corrente sia abilitato.

Passare alla home page dell'installazione di Salesforce.

In Amministrazione ->Utenti passare alla pagina Utenti .

Selezionare l'utente amministratore corrente per l'utente Defender for Cloud Apps dedicato.

Assicurarsi che la casella di controllo Salesforce CRM Content User sia selezionata.

Passare a Configurazione home ->Sicurezza ->Impostazioni sessione. In Impostazioni sessione verificare che la casella di controllo Blocca sessioni all'indirizzo IP da cui hanno originenon sia selezionata.

Seleziona Salva.

Passare ad App ->Impostazioni funzionalità ->File Salesforce ->Recapiti di contenuto e collegamenti pubblici.

Selezionare Modifica e quindi selezionare La funzionalità Recapiti contenuto selezionato può essere abilitata per gli utenti

Seleziona Salva.

Nota

La funzionalità Recapiti di contenuto deve essere abilitata per Defender for Cloud Apps per eseguire query sui dati di condivisione file. Per altre informazioni, vedere ContentDistribution.

Come connettere Defender for Cloud Apps a Salesforce

Nella console Defender for Cloud Apps selezionare Analizza e quindi App connesse.

Nella pagina Connettori app selezionare +Connetti un'app seguita da Salesforce.

Nella finestra successiva assegnare un nome alla connessione e selezionare Avanti.

Nella pagina Segui il collegamento selezionare Connetti Salesforce.

Verrà visualizzata la pagina di accesso di Salesforce. Immettere le credenziali per consentire Defender for Cloud Apps l'accesso all'app Salesforce del team.

Salesforce ti chiederà se vuoi consentire Defender for Cloud Apps l'accesso alle informazioni del team e al log attività ed eseguire qualsiasi attività come membro del team. Per continuare, selezionare Consenti.

A questo punto, si riceverà un avviso di esito positivo o negativo per la distribuzione. Defender for Cloud Apps è ora autorizzato in Salesforce.com.

Nella console di Defender for Cloud Apps verrà visualizzato il messaggio Salesforce è stato connesso correttamente.

Nel portale Microsoft Defender selezionare Impostazioni. Scegliere quindi App cloud. In App connesse selezionare Connettori app. Assicurarsi che lo stato del connettore app connesso sia Connesso.

Dopo aver connesso Salesforce, si riceveranno gli eventi come segue: Eventi di accesso e Audit Trail di configurazione per sette giorni prima della connessione, EventMonitoring 30 giorni o un giorno fa, a seconda della licenza di Salesforce EventMonitoring. L'API Defender for Cloud Apps comunica direttamente con le API disponibili da Salesforce. Poiché Salesforce limita il numero di chiamate API che può ricevere, Defender for Cloud Apps ne tiene conto e rispetta la limitazione. Le API Salesforce inviano ogni risposta con un campo per i contatori API, incluso il totale disponibile e rimanente. Defender for Cloud Apps calcola questa percentuale e si assicura di lasciare sempre il 10% delle chiamate API disponibili rimanenti.

Nota

Defender for Cloud Apps limitazione viene calcolata esclusivamente sulle proprie chiamate API con Salesforce, non su quelle di altre applicazioni che eseguono chiamate API con Salesforce. La limitazione delle chiamate API a causa della limitazione può rallentare la frequenza con cui i dati vengono inseriti in Defender for Cloud Apps, ma in genere raggiunge il ritardo durante la notte.

Nota

Se l'istanza di Salesforce non è in inglese, assicurarsi di selezionare il valore dell'attributo di lingua appropriato per l'account amministratore del servizio di integrazione.

Per modificare l'attributo della lingua, passare a Amministrazione ->Utenti ->Utente e aprire l'account amministratore del sistema di integrazione. Passare ora a Impostazioni locali ->Lingua e selezionare la lingua desiderata.

Gli eventi Salesforce vengono elaborati da Defender for Cloud Apps come indicato di seguito:

- Eventi di accesso ogni 15 minuti

- Configurare gli audit trail ogni 15 minuti

- Registri eventi ogni 1 ora. Per altre informazioni sugli eventi Salesforce, vedere Uso del monitoraggio degli eventi.

In caso di problemi di connessione dell'app, vedere Risoluzione dei problemi relativi ai connettori di app.

Passaggi successivi

Se si verificano problemi, siamo qui per aiutarti. Per ottenere assistenza o supporto per il problema del prodotto, aprire un ticket di supporto.