Distribuire il controllo app per l'accesso condizionale per qualsiasi app Web usando Okta come provider di identità (IdP)

È possibile configurare i controlli sessione in Microsoft Defender for Cloud Apps per l'uso con qualsiasi app Web e qualsiasi IdP non Microsoft. Questo articolo descrive come instradare le sessioni dell'app da Okta a Defender for Cloud Apps per i controlli sessione in tempo reale.

Per questo articolo si userà l'app Salesforce come esempio di app Web configurata per l'uso di Defender for Cloud Apps controlli sessione.

Prerequisiti

L'organizzazione deve avere le licenze seguenti per usare il controllo app per l'accesso condizionale:

- Tenant Okta pre-configurato.

- Microsoft Defender for Cloud Apps

Configurazione dell'accesso Single Sign-On di Okta esistente per l'app tramite il protocollo di autenticazione SAML 2.0

Per configurare i controlli sessione per l'app usando Okta come IdP

Usare la procedura seguente per instradare le sessioni dell'app Web da Okta a Defender for Cloud Apps.

Nota

È possibile configurare le informazioni sull'accesso Single Sign-On SAML dell'app fornite da Okta usando uno dei metodi seguenti:

- Opzione 1: caricamento del file di metadati SAML dell'app.

- Opzione 2: fornire manualmente i dati SAML dell'app.

Nei passaggi seguenti verrà usata l'opzione 2.

Passaggio 1: Ottenere le impostazioni di Single Sign-On SAML dell'app

Passaggio 2: Configurare Defender for Cloud Apps con le informazioni SAML dell'app

Passaggio 3: Creare una nuova configurazione dell'applicazione personalizzata Okta e dell'app Single Sign-On

Passaggio 4: Configurare Defender for Cloud Apps con le informazioni dell'app Okta

Passaggio 5: Completare la configurazione dell'applicazione personalizzata Okta

Passaggio 6: Ottenere le modifiche dell'app in Defender for Cloud Apps

Passaggio 7: Completare le modifiche dell'app

Passaggio 8: Completare la configurazione in Defender for Cloud Apps

Passaggio 1: Ottenere le impostazioni di Single Sign-On SAML dell'app

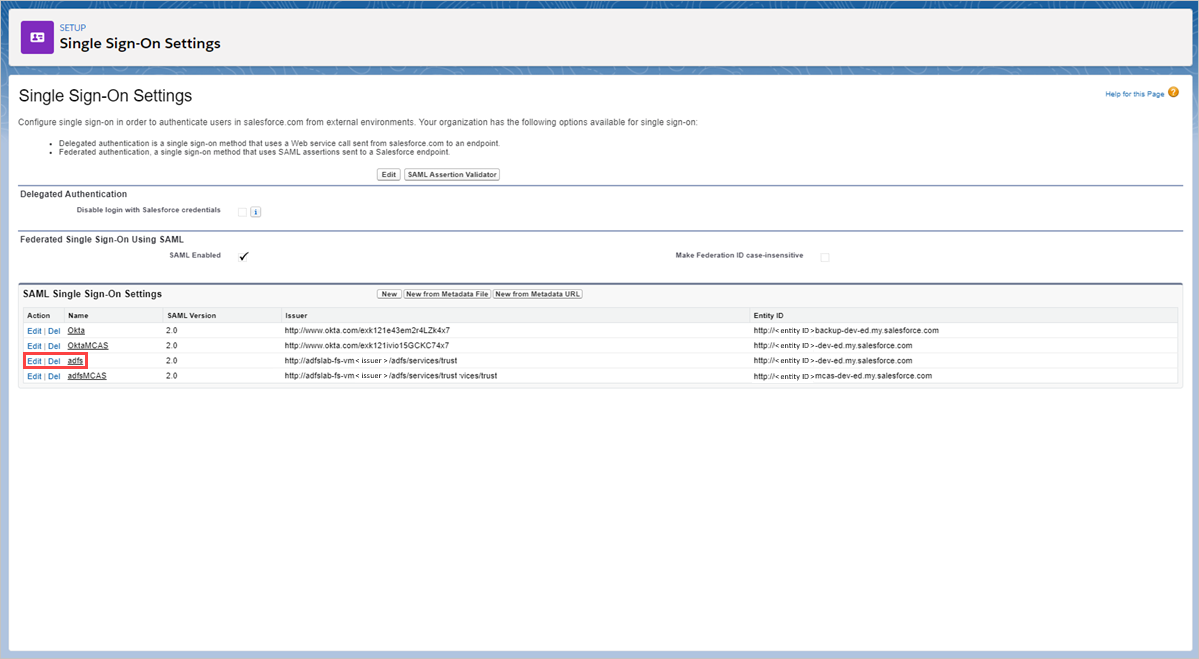

In Salesforce passare a Impostazioni di installazione> IdentitySingle Sign-On Settings (Impostazioni> diSign-On> singole).

In Impostazioni Sign-On singole fare clic sul nome della configurazione di Okta esistente.

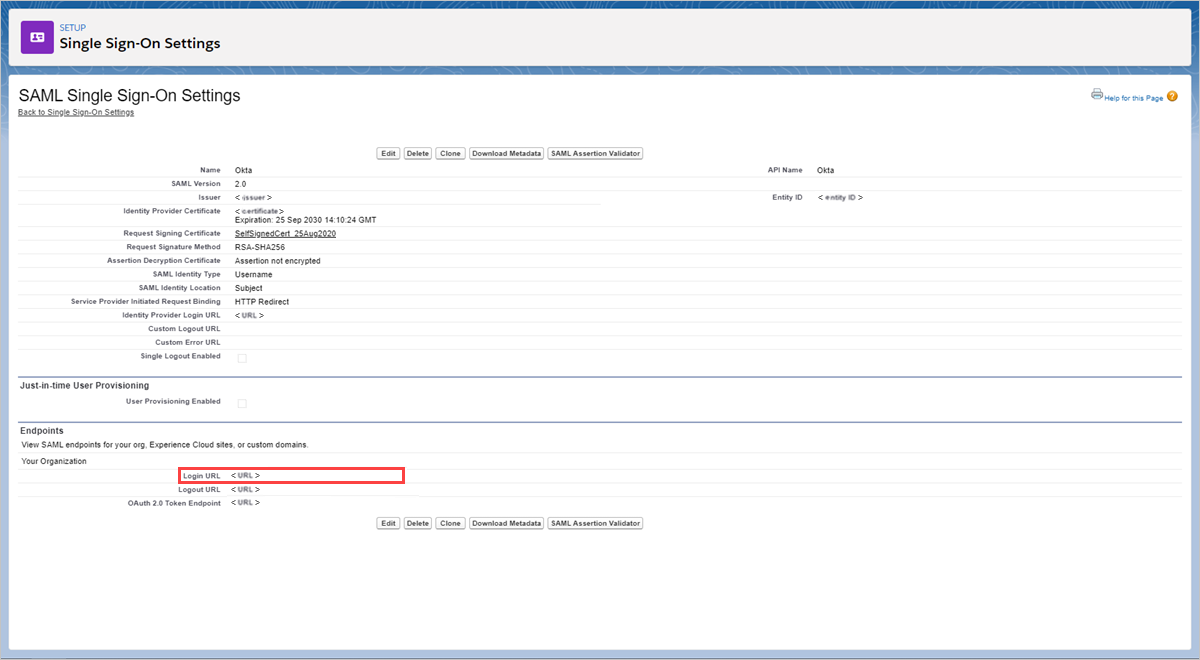

Nella pagina Configurazione Single Sign-On di SAML prendere nota dell'URL di accesso di Salesforce. Questa operazione sarà necessaria in un secondo momento durante la configurazione di Defender for Cloud Apps.

Nota

Se l'app fornisce un certificato SAML, scaricare il file del certificato.

Passaggio 2: Configurare Defender for Cloud Apps con le informazioni SAML dell'app

Nel portale Microsoft Defender selezionare Impostazioni. Scegliere quindi App cloud.

In App connesse selezionare App di controllo app per l'accesso condizionale.

Selezionare +Aggiungi e nella finestra popup selezionare l'app da distribuire e quindi selezionare Avvia guidata.

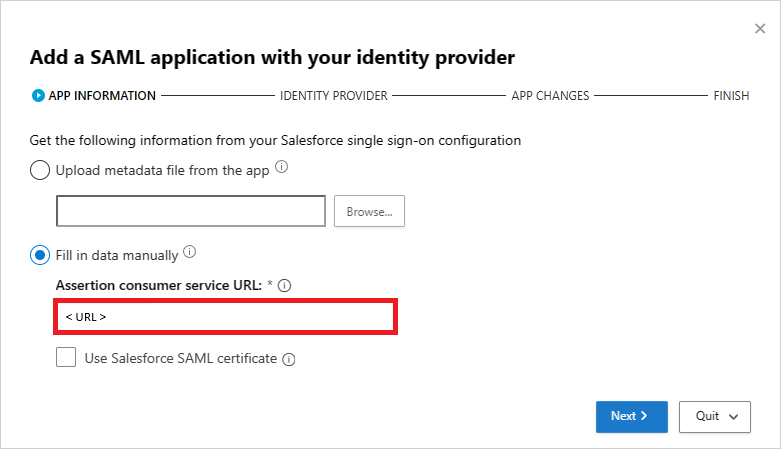

Nella pagina INFORMAZIONI APP selezionare Compila i dati manualmente, nell'URL del servizio consumer di asserzione immettere l'URL di accesso salesforce annotato in precedenza e quindi fare clic su Avanti.

Nota

Se l'app fornisce un certificato SAML, selezionare Usa <app_name> certificato SAML e caricare il file del certificato.

Passaggio 3: Creare una nuova configurazione dell'applicazione personalizzata Okta e dell'app singola Sign-On

Nota

Per limitare i tempi di inattività dell'utente finale e mantenere la configurazione valida nota esistente, è consigliabile creare una nuova configurazione di applicazione personalizzata e singola Sign-On. Se ciò non è possibile, ignorare i passaggi pertinenti. Ad esempio, se l'app che si sta configurando non supporta la creazione di più configurazioni single Sign-On, ignorare il passaggio Crea nuovo accesso Single Sign-On.

Nella console di Okta Amministrazione, in Applicazioni, visualizzare le proprietà della configurazione esistente per l'app e prendere nota delle impostazioni.

Fare clic su Aggiungi applicazione e quindi su Crea nuova app. Oltre al valore dell'URI del gruppo di destinatari (ID entità SP) che deve essere un nome univoco, configurare la nuova applicazione usando le impostazioni annotate in precedenza. Questa applicazione sarà necessaria in un secondo momento durante la configurazione di Defender for Cloud Apps.

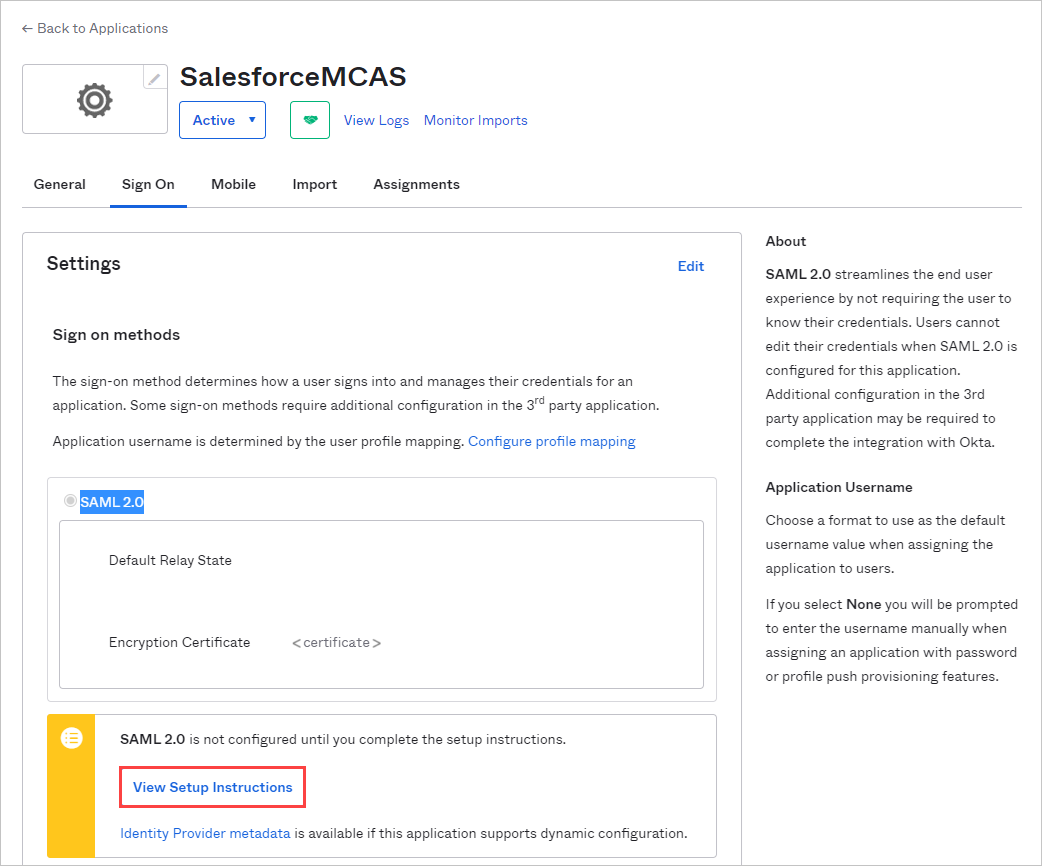

Passare ad Applicazioni, visualizzare la configurazione di Okta esistente e nella scheda Accedi selezionare Visualizza istruzioni di installazione.

Prendere nota dell'URL single Sign-On del provider di identità e scaricare il certificato di firma del provider di identità (X.509). Sarà necessario in un secondo momento.

Tornando a Salesforce, nella pagina delle impostazioni dell'accesso Single Sign-On di Okta esistente prendere nota di tutte le impostazioni.

Creare una nuova configurazione Single Sign-On SAML. Oltre al valore dell'ID entità che deve corrispondere all'URI del gruppo di destinatari (ID entità SP) dell'applicazione personalizzata, configurare l'accesso Single Sign-On usando le impostazioni annotate in precedenza. Questa operazione sarà necessaria in un secondo momento durante la configurazione di Defender for Cloud Apps.

Dopo aver salvato la nuova applicazione, passare alla pagina Assegnazioni e assegnare il Persone o Gruppi che richiedono l'accesso all'applicazione.

Passaggio 4: Configurare Defender for Cloud Apps con le informazioni dell'app Okta

Nella pagina Defender for Cloud Apps IDENTITY PROVIDER fare clic su Avanti per continuare.

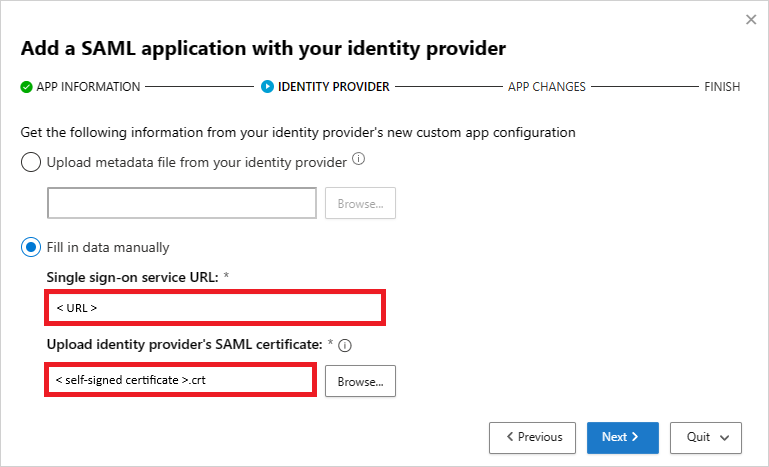

Nella pagina successiva selezionare Compila manualmente i dati, eseguire le operazioni seguenti e quindi fare clic su Avanti.

- Per l'URL del servizio Single Sign-On immettere l'URL di accesso di Salesforce annotato in precedenza.

- Selezionare Carica certificato SAML del provider di identità e caricare il file di certificato scaricato in precedenza.

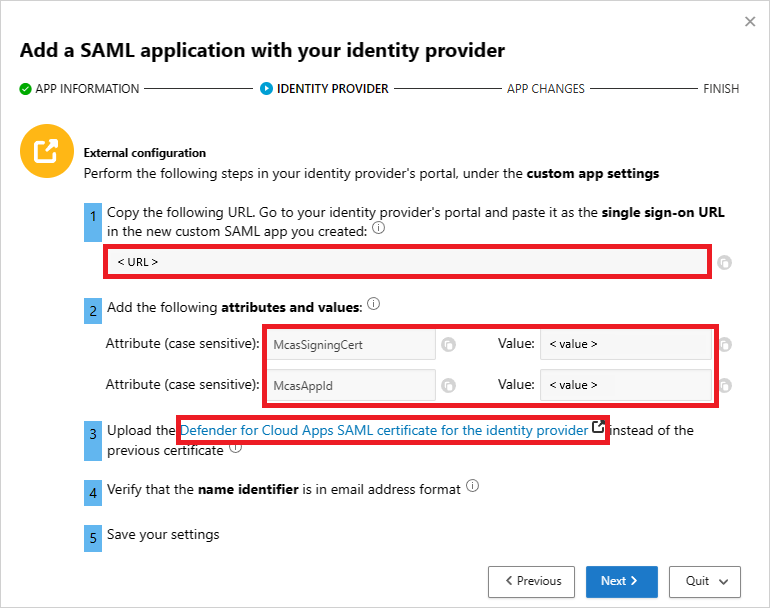

Nella pagina successiva prendere nota delle informazioni seguenti e quindi fare clic su Avanti. Le informazioni saranno necessarie in un secondo momento.

- URL single Sign-On di Defender for Cloud Apps

- Attributi e valori di Defender for Cloud Apps

Nota

Se viene visualizzata un'opzione per caricare il certificato SAML Defender for Cloud Apps per il provider di identità, fare clic sul clic per scaricare il file del certificato. Sarà necessario in un secondo momento.

Passaggio 5: Completare la configurazione dell'applicazione personalizzata Okta

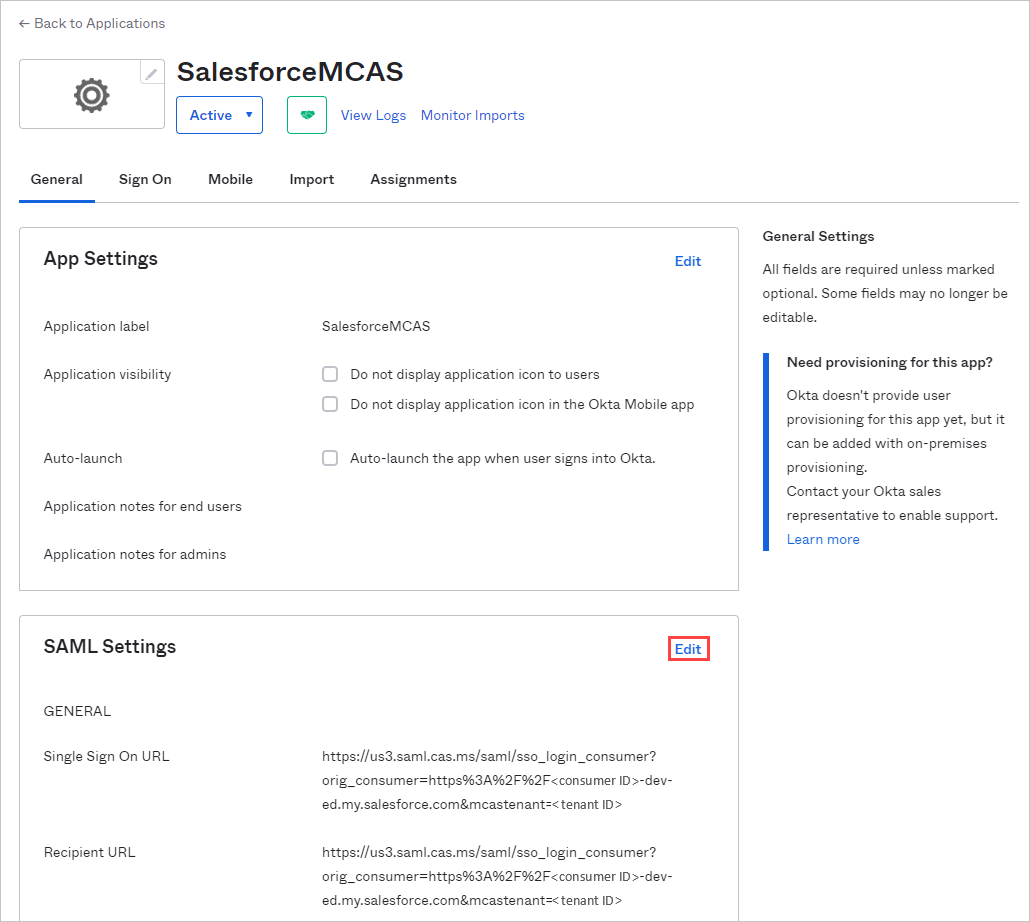

Nella console di Okta Amministrazione selezionare l'applicazione personalizzata creata in precedenza in Applicazioni e quindi inImpostazioni SAMLgenerali> fare clic su Modifica.

Nel campo SINGLE SIGN ON URL sostituire l'URL con l'URL di accesso Single Sign-On Defender for Cloud Apps annotato in precedenza e quindi salvare le impostazioni.

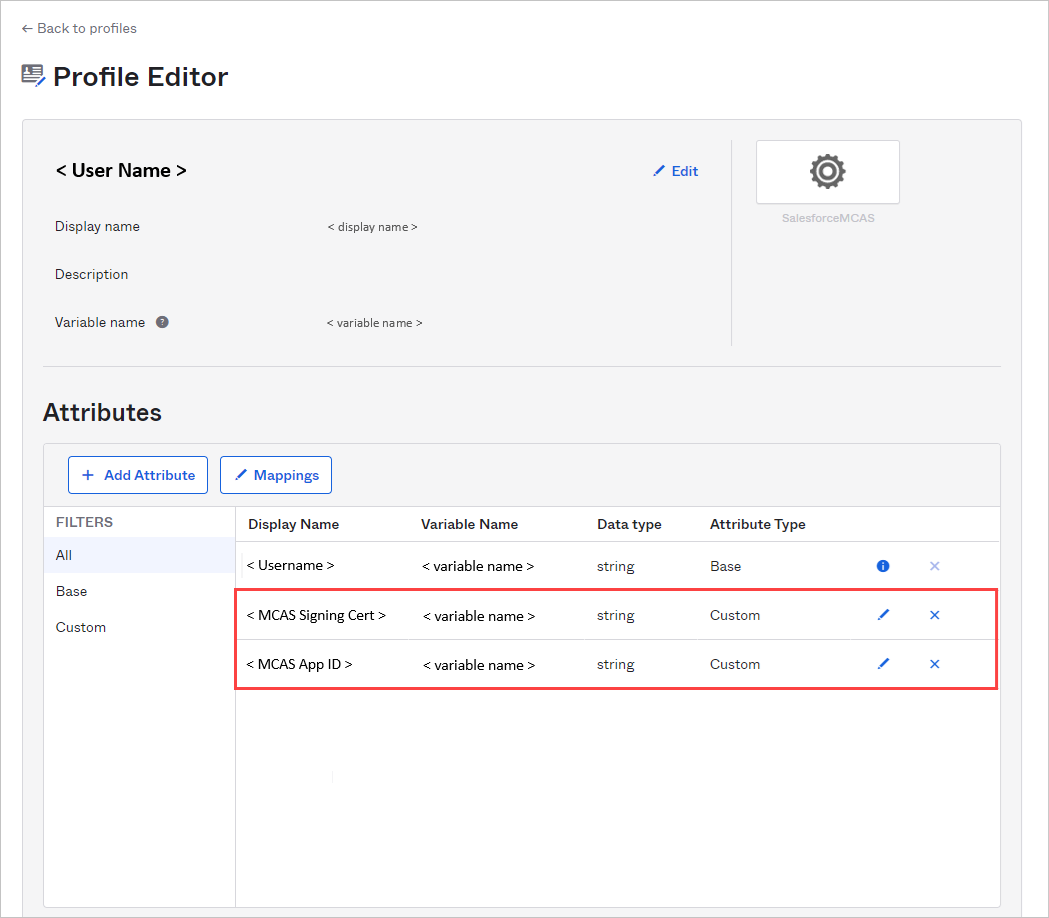

In Directory selezionare Profilo Editor, selezionare l'applicazione personalizzata creata in precedenza e quindi fare clic su Profilo. Aggiungere attributi usando le informazioni seguenti.

Nome visualizzato Nome variabile Tipo di dati Tipo di attributo McasSigningCert McasSigningCert stringa Personalizzato McasAppId McasAppId stringa Personalizzato

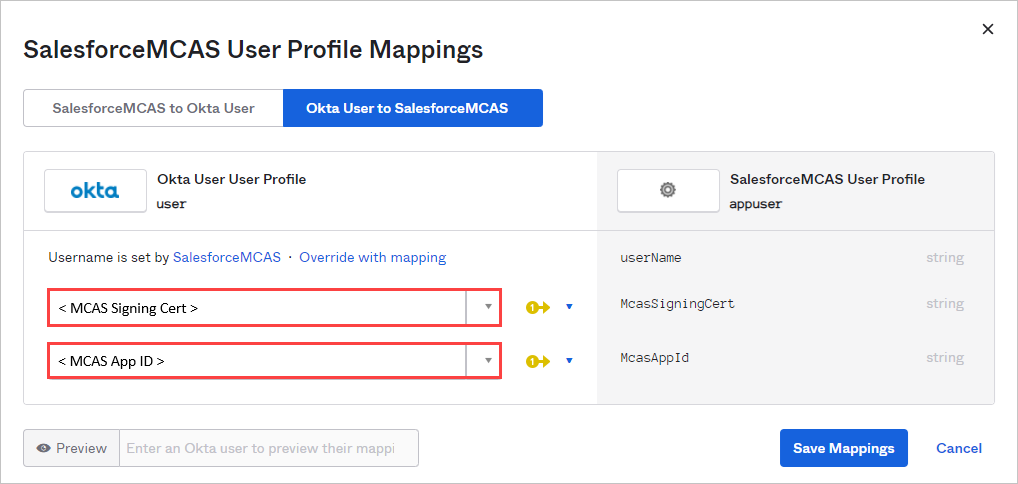

Nella pagina Profile Editor selezionare l'applicazione personalizzata creata in precedenza, fare clic su Mapping e quindi selezionare Okta User to {custom_app_name}. Eseguire il mapping degli attributi McasSigningCert e McasAppId ai valori dell'attributo Defender for Cloud Apps annotati in precedenza.

Nota

- Assicurarsi di racchiudere i valori tra virgolette doppie (")

- Okta limita gli attributi a 1024 caratteri. Per attenuare questa limitazione, aggiungere gli attributi usando l'Editor Profilo come descritto.

Salvare le impostazioni.

Passaggio 6: Ottenere le modifiche dell'app in Defender for Cloud Apps

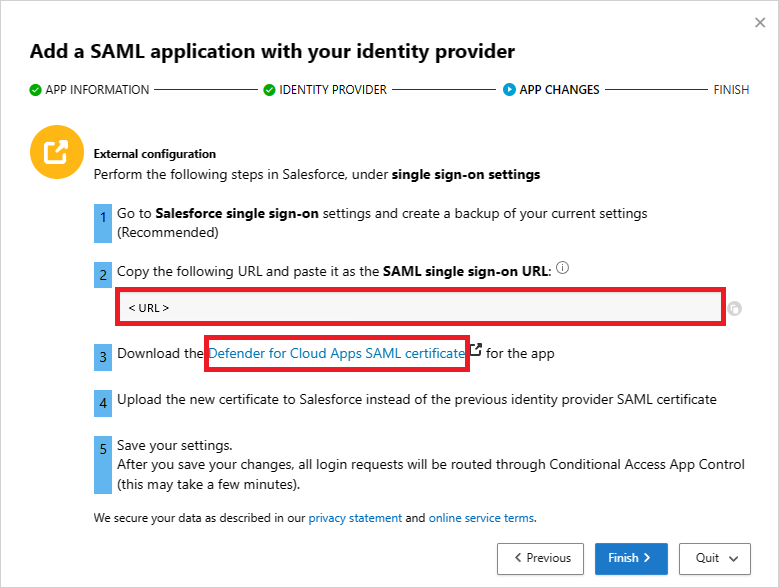

Tornare alla pagina Defender for Cloud Apps MODIFICHE APP, eseguire le operazioni seguenti, ma non fare clic su Fine. Le informazioni saranno necessarie in un secondo momento.

- Copiare l'URL di accesso Single Sign-On Defender for Cloud Apps SAML

- Scaricare il certificato SAML Defender for Cloud Apps

Passaggio 7: Completare le modifiche dell'app

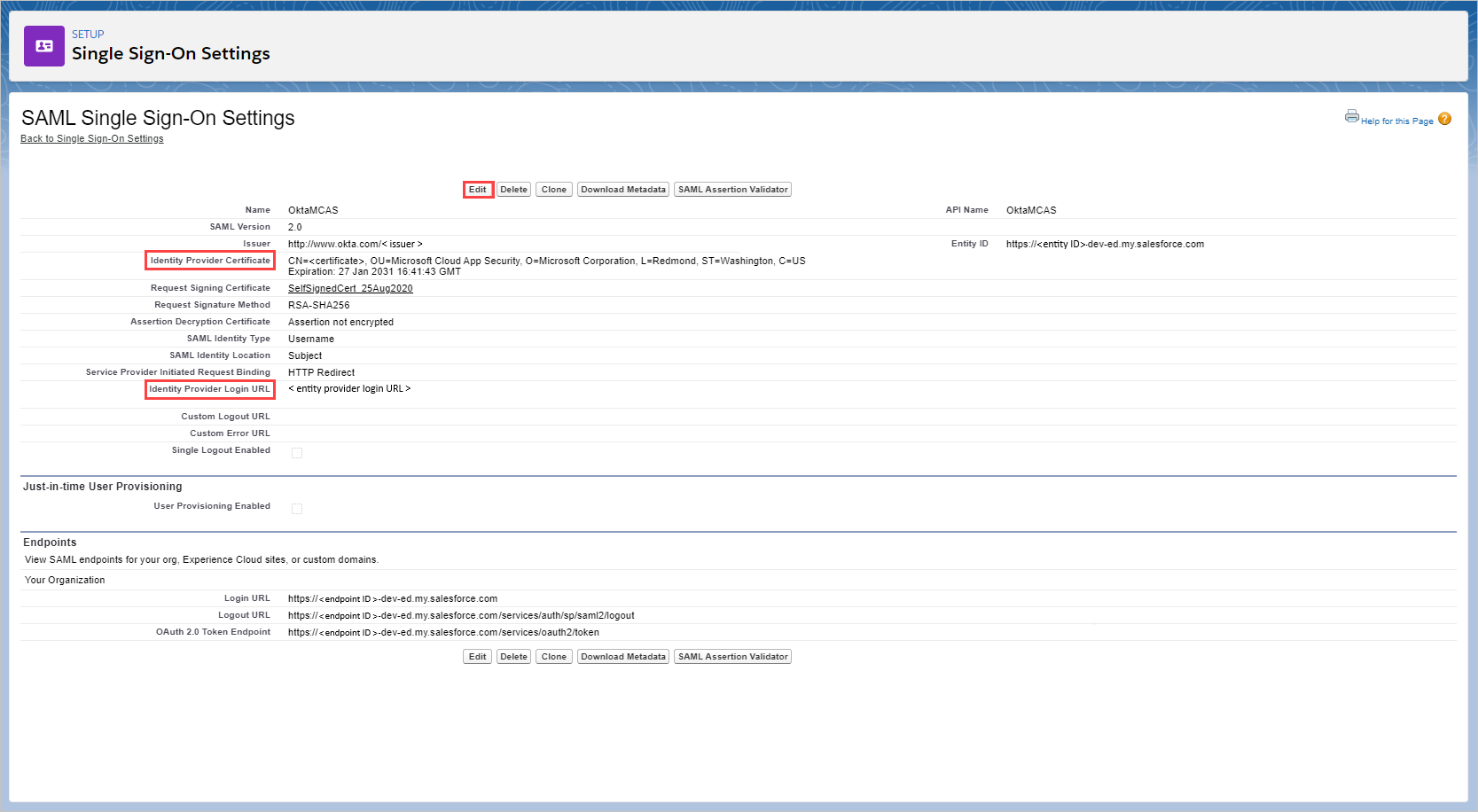

In Salesforce passare a Impostazioni di installazione>Identity>>Single Sign-On Settings ed eseguire le operazioni seguenti:

[Consigliato] Creare un backup delle impostazioni correnti.

Sostituire il valore del campo Identity Provider Login URL (URL di accesso provider di identità) con l'URL di accesso Single Sign-On SAML Defender for Cloud Apps annotato in precedenza.

Caricare il certificato SAML Defender for Cloud Apps scaricato in precedenza.

Fare clic su Salva.

Nota

- Dopo aver salvato le impostazioni, tutte le richieste di accesso associate a questa app verranno instradate tramite il controllo dell'app di accesso condizionale.

- Il certificato SAML Defender for Cloud Apps è valido per un anno. Dopo la scadenza, sarà necessario generare un nuovo certificato.

Passaggio 8: Completare la configurazione in Defender for Cloud Apps

- Nella pagina Defender for Cloud Apps MODIFICHE APP fare clic su Fine. Dopo aver completato la procedura guidata, tutte le richieste di accesso associate a questa app verranno instradate tramite il controllo dell'app di accesso condizionale.

Contenuto correlato

Se si verificano problemi, siamo qui per aiutarti. Per ottenere assistenza o supporto per il problema del prodotto, aprire un ticket di supporto.