Uso della pagina dell'app

Le applicazioni cloud sono diventate entità cruciali all'interno delle organizzazioni, aumentando la produttività e abilitando il lavoro remoto. Con l'aumento dell'adozione di queste applicazioni, gli amministratori di sicurezza e conformità devono gestire i rischi a cui l'uso delle applicazioni cloud potrebbe esporre l'organizzazione.

Shadow IT, che si tratti di app Web pure o di app OAuth aggiunte quotidianamente, è un problema significativo e richiede un'esperienza dedicata per gestire tali tipi di entità nell'organizzazione.

Un amministratore deve essere in grado di ottenere tutte le informazioni relative ai rischi e all'utilizzo sulle applicazioni in uso per prendere la decisione migliore per l'organizzazione.

L'esperienza dell'app in Microsoft Defender for Cloud Apps offre la panoramica di alto livello necessaria dell'utilizzo di un'app nell'organizzazione, combinata con il rischio a cui l'app potenzialmente espone l'organizzazione. Consentire a una singola esperienza di esaminare l'utilizzo shadow e il rischio di tutte le app consente all'amministratore di prendere decisioni rapide e contestuali sull'utilizzo dell'app nell'organizzazione.

L'esperienza copre sia le app individuate come parte delle funzionalità di individuazione SHADOW IT pure di Defender for Cloud Apps che tutte le app OAuth individuate come parte dell'individuazione delle app OAuth per le app Di Microsoft 365.

App cloud individuate

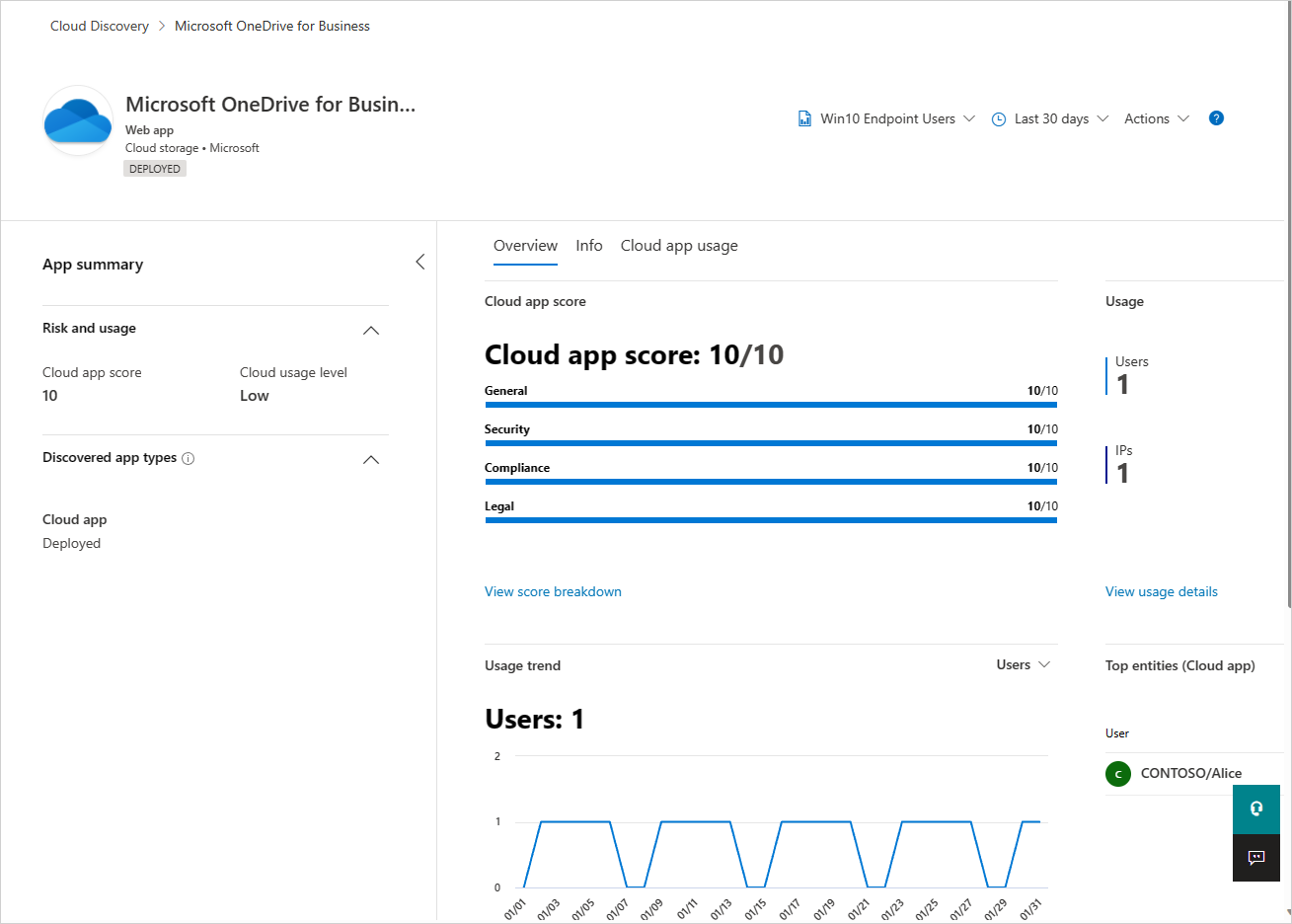

Qui è possibile esaminare le statistiche di utilizzo di alto livello di un'app, comprendere le principali entità che usano l'app nell'organizzazione, identificare le tendenze di utilizzo ed esaminare il rischio potenziale che comporta l'organizzazione.

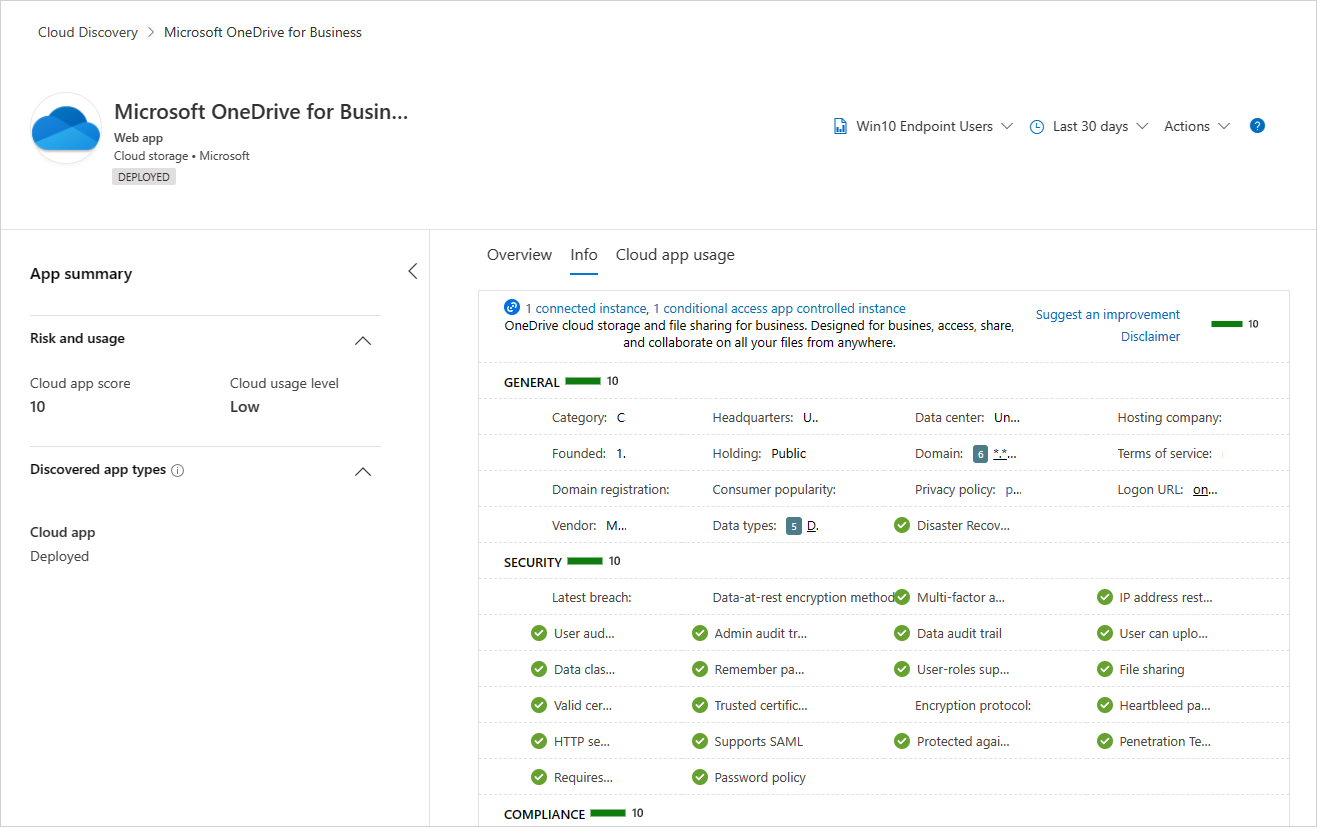

Continuare a analizzare il rischio dell'app acquisendo familiarità con più di 90 indicatori di rischio che influiscono sul rischio dell'app nella scheda Info .

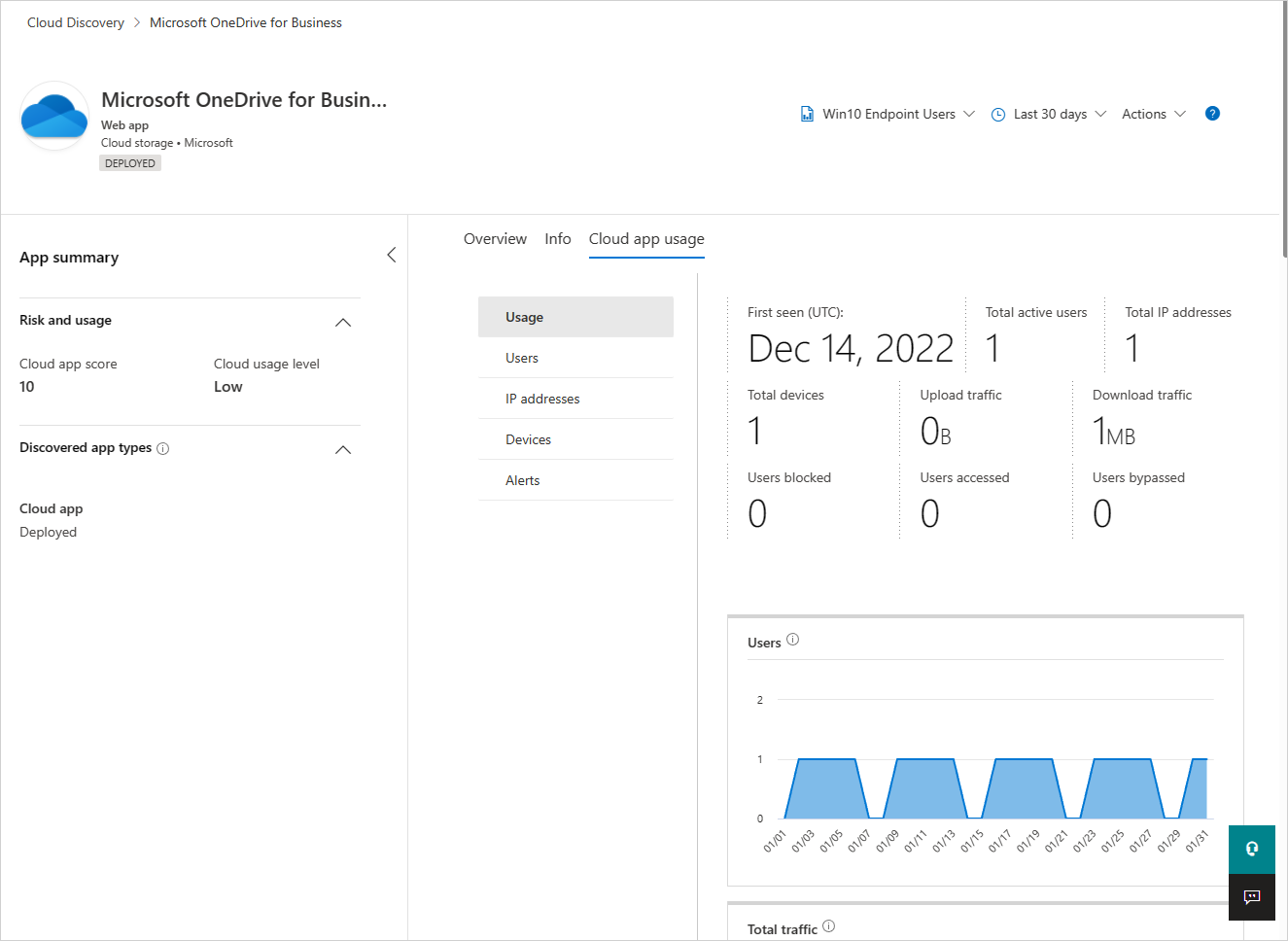

Approfondire le tendenze di utilizzo dell'app per identificare i picchi di utilizzo, le entità principali in varie dimensioni, ad esempio caricamenti di dati, transazioni, traffico totale e così via.

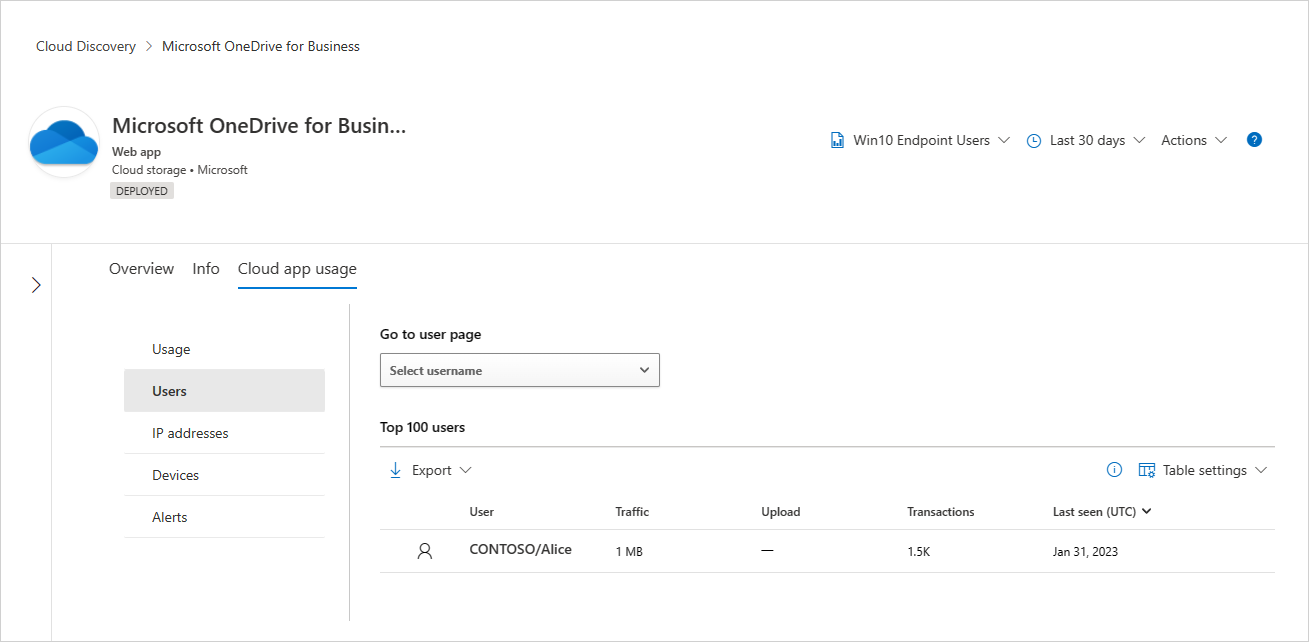

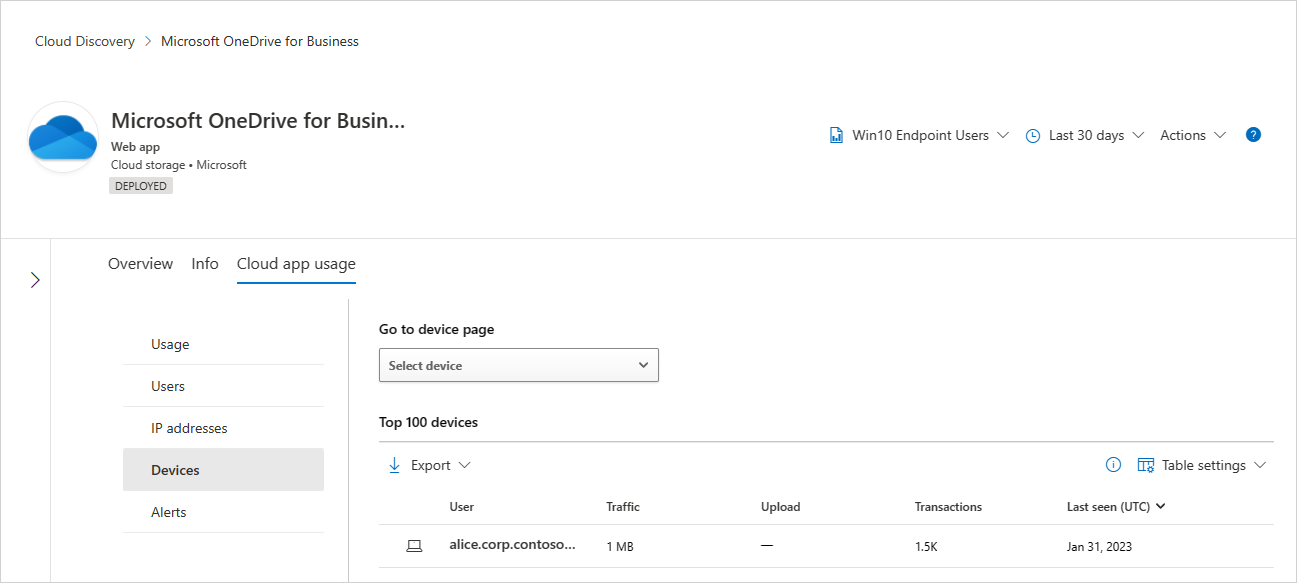

Continuare l'analisi visualizzando i primi 100 utenti, indirizzi IP di origine e dispositivi (quando è abilitata l'integrazione di Defender per endpoint ) per poter continuare l'analisi in un contesto di entità aggiuntivo.

Dopo aver analizzato il rischio rispetto all'utilizzo dell'applicazione, un amministratore può decidere quali controlli dell'app devono essere applicati all'applicazione usando le azioni dell'app. Gli amministratori possono controllare le applicazioni cloud tramite:

- Assegnazione di tag all'app con tag predefiniti per applicare un ulteriore controllo di accesso al livello di rete (endpoint o appliance di rete di terze parti integrate). Per altre informazioni, vedere Governare le app individuate.

- Eseguire l'onboarding dell'app per Microsoft Entra ID per gestire gli account di accesso e controllare gli utenti, se applicabile. Per altre informazioni, vedere Aggiungere un'applicazione al tenant.

- Uso dei controlli delle app di accesso condizionale per monitorare e controllare le sessioni utente, impedire azioni rischiose ed evitare potenziali esfiltrazioni di dati. Per altre informazioni, vedere Proteggere le app con Microsoft Defender for Cloud Apps controllo app per l'accesso condizionale.

- Se applicabile, connettere l'app tramite i connettori dell'app in Defender for Cloud Apps. Per altre informazioni, vedere Connettere le app.

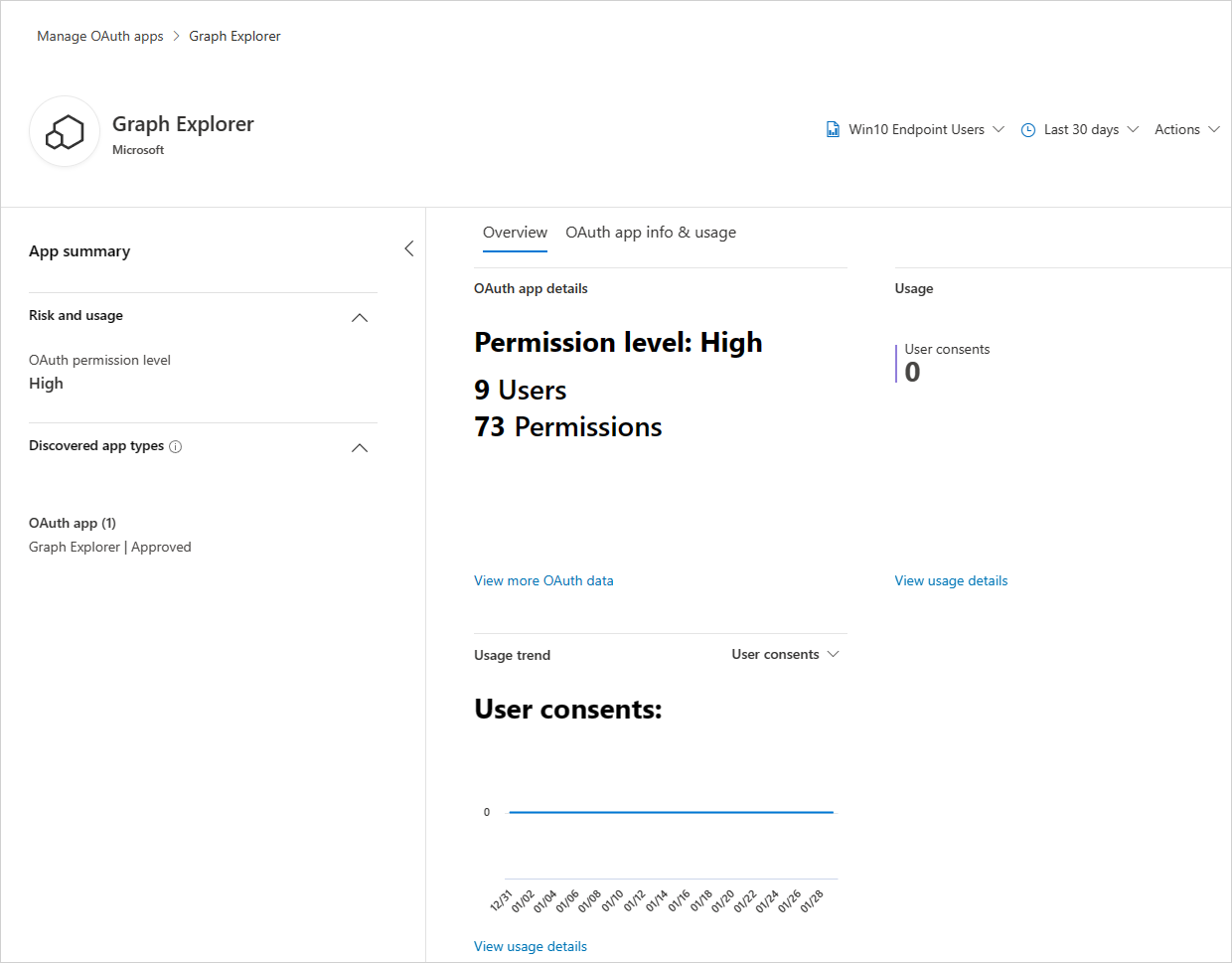

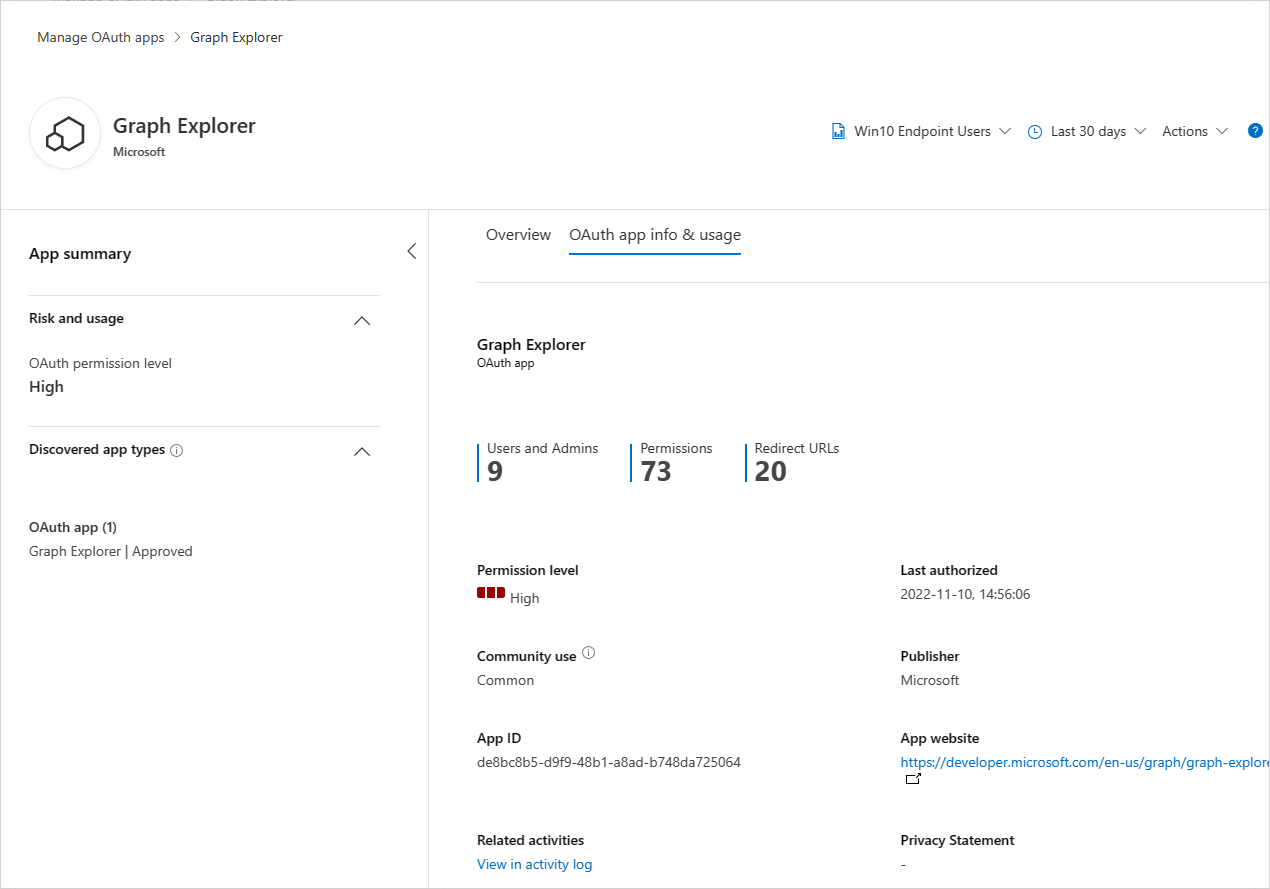

App OAuth individuate

Individuare ed esaminare i livelli di privilegi, la quantità e i tipi di autorizzazioni concesse, gli utenti autorizzati nell'intera organizzazione e le tendenze dei consensi e delle attività controllate dell'app tra gli asset dell'organizzazione.

Eseguire il drill-down per ottenere altri metadati sull'app OAuth, eseguire il pivot per analizzare le attività dell'app e i consensi dell'app e decidere se l'app deve continuare ad avere accesso agli asset dell'organizzazione o deve essere esclusa usando le azioni dell'app.

Contesto dell'app client (anteprima)

Nota

Si tratta di una funzionalità di anteprima e non garantisce il mapping completo tra le app cloud e client. Se non è stato eseguito il mapping di un'app client nota alle app cloud individuate, contattare il supporto tecnico. Il contesto dell'app client è disponibile solo per le app cloud individuate. Per visualizzare l'elenco completo delle app client individuate nell'organizzazione, visitare Gestione delle vulnerabilità delle minacce in Microsoft Defender per endpoint.

Per i clienti che usano la soluzione di gestione delle vulnerabilità delle minacce di Microsoft Defender per endpoint, un contesto dell'app client sarà disponibile come parte dell'esperienza per comprendere meglio il contesto di utilizzo completo dell'app nell'organizzazione. Ad esempio, se l'app Web WhatsApp è stata individuata e i client WhatsApp vengono installati nell'intera organizzazione, le informazioni sull'installazione del client WhatsApp e sui punti deboli della versione verranno visualizzate nella scheda panoramica dell'app cloud.