Configurare i segnali di rischio di Microsoft Defender per endpoint in Android usando i criteri di protezione delle app (MAM)

Si applica a:

- Microsoft Defender per endpoint Piano 1

- Microsoft Defender per endpoint Piano 2

- Microsoft Defender XDR

Microsoft Defender per endpoint in Android, che protegge già gli utenti aziendali negli scenari MDM (Mobile Device Management), ora estende il supporto a Gestione app per dispositivi mobili (MAM) per i dispositivi che non sono registrati tramite la gestione dei dispositivi mobili (MDM) di Intune. Estende anche questo supporto ai clienti che usano altre soluzioni di gestione della mobilità aziendale, pur usando Intune per la gestione delle applicazioni mobili (MAM). Questa funzionalità consente di gestire e proteggere i dati dell'organizzazione all'interno di un'applicazione.

Le informazioni sulle minacce di Microsoft Defender per endpoint in Android vengono applicate dai criteri di protezione delle app di Intune per proteggere queste app. I criteri di protezione delle app sono regole che garantiscono che i dati di un'organizzazione rimangano sicuri o contenuti in un'app gestita. A un'applicazione gestita sono applicati criteri di protezione delle app e possono essere gestiti da Intune.

Microsoft Defender per endpoint in Android supporta entrambe le configurazioni di MAM.

- Intune MDM + MAM: gli amministratori IT possono gestire le app solo usando i criteri di protezione delle app nei dispositivi registrati con la gestione dei dispositivi mobili (MDM) di Intune.

- MAM senza registrazione del dispositivo: MAM senza registrazione del dispositivo o MAM-WE consente agli amministratori IT di gestire le app usando i criteri di protezione delle app nei dispositivi non registrati con MDM di Intune. Questo provisioning significa che le app possono essere gestite da Intune nei dispositivi registrati con provider EMM di terze parti. Per gestire le app in entrambe queste configurazioni, i clienti devono usare Intune nell'interfaccia di amministrazione di Microsoft Intune.

Per abilitare questa funzionalità, un amministratore deve configurare la connessione tra Microsoft Defender per endpoint e Intune, creare i criteri di protezione delle app e applicare i criteri nei dispositivi e nelle applicazioni di destinazione.

Gli utenti finali devono anche eseguire operazioni per installare Microsoft Defender per endpoint nel dispositivo e attivare il flusso di onboarding.

Prerequisiti dell'amministratore

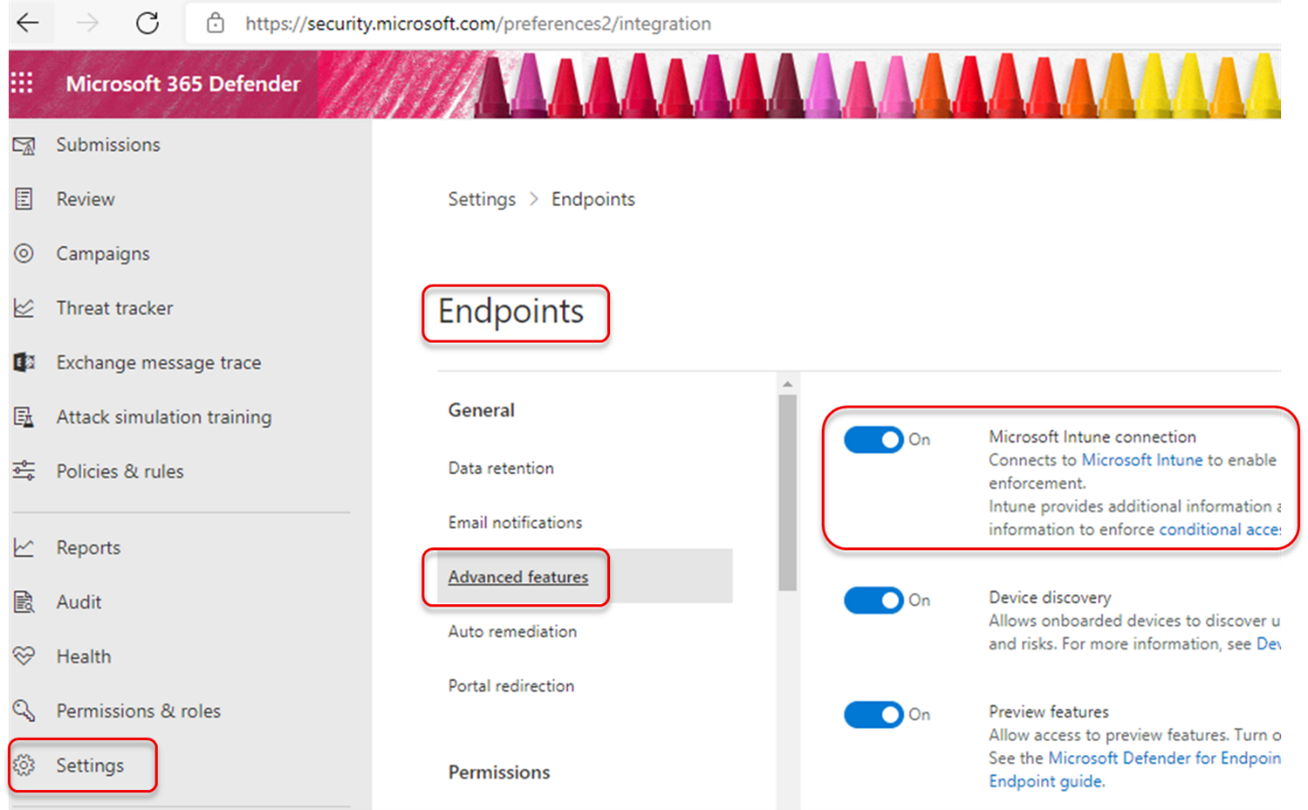

Verificare che il connettore Microsoft Defender per Endpoint-Intune sia abilitato.

Vai a security.microsoft.com.

Selezionare Impostazioni Endpoint >> Funzionalità > avanzate Connessione a Microsoft Intune attivata.

Se la connessione non è attivata, selezionare l'interruttore per attivarla e quindi selezionare Salva preferenze.

Passare all'interfaccia di amministrazione di Microsoft Intune e verificare se Microsoft Defender per Endpoint-Intune connettore è abilitato.

Abilitare Microsoft Defender per endpoint in Android Connector per i criteri di protezione delle app (APP).

Configurare il connettore in Microsoft Intune per i criteri di protezione delle app:

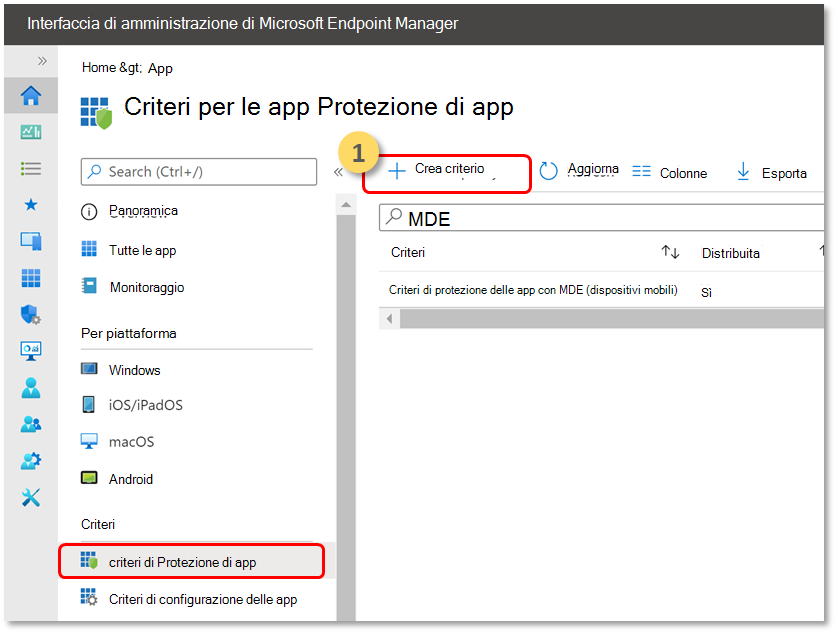

Creare criteri di protezione delle app.

Bloccare l'accesso o cancellare i dati di un'app gestita in base ai segnali di rischio di Microsoft Defender per endpoint creando criteri di protezione delle app.

Microsoft Defender per endpoint può essere configurato per inviare segnali di minaccia da usare nei criteri di protezione delle app (APP, noto anche come MAM). Con questa funzionalità, è possibile usare Microsoft Defender per endpoint per proteggere le app gestite.

Creare un criterio.

I criteri di protezione delle app sono regole che garantiscono che i dati di un'organizzazione rimangano sicuri o contenuti in un'app gestita. Un criterio può essere una regola applicata quando l'utente tenta di accedere o spostare dati "aziendali" o un set di azioni non consentite o monitorate quando l'utente si trova all'interno dell'app.

Aggiungere app.

Scegliere come applicare questo criterio alle app in dispositivi diversi. Aggiungere quindi almeno un'app.

Utilizzare questa opzione per specificare se questo criterio si applica ai dispositivi non gestiti. In Android è possibile specificare che i criteri si applicano ai dispositivi Android Enterprise, Device Admin o Non gestiti. È anche possibile scegliere di indirizzare i criteri alle app nei dispositivi con qualsiasi stato di gestione.

Poiché la gestione delle app per dispositivi mobili non richiede la gestione dei dispositivi, è possibile proteggere i dati aziendali nei dispositivi gestiti e non gestiti. La gestione è incentrata sull'identità utente, che elimina il requisito per la gestione dei dispositivi. Le aziende possono usare contemporaneamente i criteri di protezione delle app con o senza MDM. Si consideri, ad esempio, un dipendente che usa sia un telefono emesso dall'azienda che il proprio tablet personale. Il telefono aziendale viene registrato in MDM e protetto dai criteri di protezione delle app, mentre il dispositivo personale è protetto solo dai criteri di protezione delle app.

Selezionare App.

Un'app gestita è un'app a cui sono applicati criteri di protezione delle app e può essere gestita da Intune. Qualsiasi app integrata con Intune SDK o di cui è stato eseguito il wrapping dallo strumento di wrapping delle app di Intune può essere gestita usando i criteri di protezione delle app di Intune. Vedere l'elenco ufficiale delle app protette di Microsoft Intune compilate con questi strumenti e disponibili per l'uso pubblico.

Esempio: Outlook come app gestita

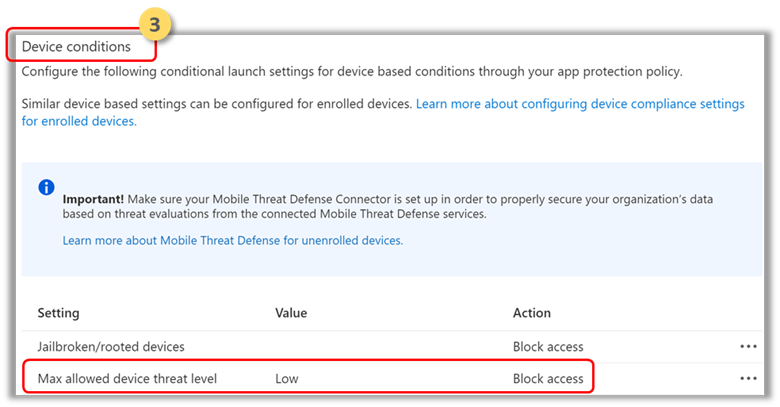

Impostare i requisiti di sicurezza di accesso per i criteri di protezione.

Selezionare Impostazione > livello di minaccia massimo consentito del dispositivo in Condizioni del dispositivo e immettere un valore. Selezionare quindi Azione: "Blocca accesso". Microsoft Defender per endpoint in Android condivide questo livello di minaccia del dispositivo.

Assegnare gruppi di utenti a cui devono essere applicati i criteri.

Selezionare Gruppi inclusi. Aggiungere quindi i gruppi pertinenti.

Nota

Se un criterio di configurazione deve essere destinato ai dispositivi non registrazione, è consigliabile distribuire le impostazioni di configurazione generale dell'app in App gestite anziché usare dispositivi gestiti.

Quando si distribuiscono i criteri di configurazione delle app nei dispositivi, possono verificarsi problemi quando più criteri hanno valori diversi per la stessa chiave di configurazione e sono destinati alla stessa app e allo stesso utente. Questi problemi sono dovuti alla mancanza di un meccanismo di risoluzione dei conflitti per la risoluzione dei diversi valori. È possibile evitare questi problemi assicurando che solo un singolo criterio di configurazione dell'app per i dispositivi sia definito e destinato alla stessa app e allo stesso utente.

Prerequisiti dell'utente finale

L'app broker deve essere installata.

- Portale aziendale di Intune

Gli utenti hanno le licenze necessarie per l'app gestita e l'app è installata.

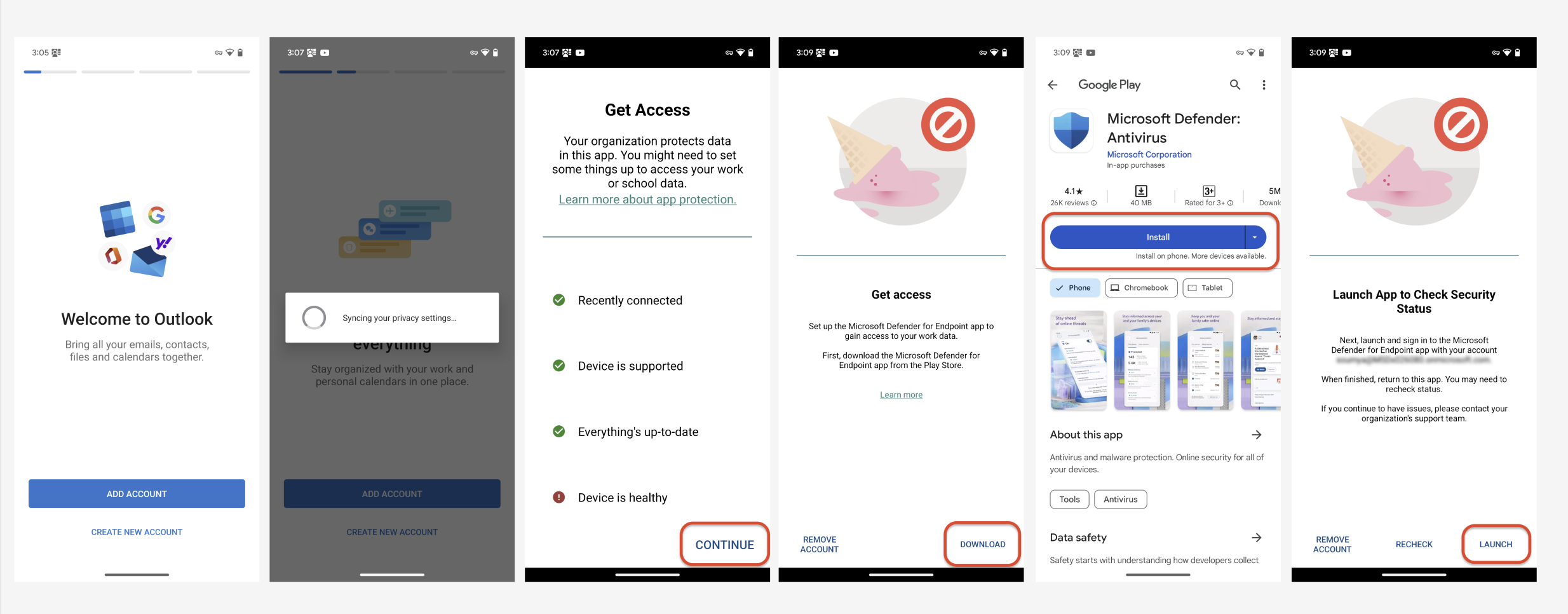

Onboarding dell'utente finale

Accedere a un'applicazione gestita, ad esempio Outlook. Il dispositivo viene registrato e i criteri di protezione dell'applicazione sono sincronizzati con il dispositivo. I criteri di protezione delle applicazioni riconoscono lo stato di integrità del dispositivo.

Selezionare Continua. Viene visualizzata una schermata che consiglia di scaricare e configurare l'app Microsoft Defender: Antivirus (Mobile).

Selezionare Scarica. Sarai reindirizzato all'app store (Google Play).

Installare l'app Microsoft Defender: Antivirus (Mobile) e tornare alla schermata di onboarding dell'app gestita.

Fare clic su Continua > avvio. Viene avviato il flusso di onboarding/attivazione dell'app Microsoft Defender per endpoint. Seguire i passaggi per completare l'onboarding. Si verrà reindirizzati automaticamente alla schermata di onboarding dell'app gestita, che ora indica che il dispositivo è integro.

Selezionare Continua per accedere all'applicazione gestita.

Configurare la protezione Web

Defender per endpoint in Android consente agli amministratori IT di configurare la protezione Web. La protezione Web è disponibile nell'interfaccia di amministrazione di Microsoft Intune.

La protezione Web consente di proteggere i dispositivi dalle minacce Web e proteggere gli utenti dagli attacchi di phishing. Si noti che gli indicatori personalizzati e anti-phishing (URL e indirizzi IP) sono supportati come parte della protezione Web. Il filtro dei contenuti Web non è attualmente supportato nelle piattaforme per dispositivi mobili.

Nell'interfaccia di amministrazione di Microsoft Intune passare a Criteri > di configurazione app > Aggiungere > app gestite.

Assegnare un nome al criterio.

In Seleziona app pubbliche scegliere Microsoft Defender per endpoint come app di destinazione.

Nella pagina Impostazioni , in Impostazioni di configurazione generale, aggiungere le chiavi seguenti e impostarne il valore in base alle esigenze.

- antiphishing

- VPN

Per disabilitare la protezione Web, immettere 0 per i valori di antiphishing e VPN.

Per disabilitare solo l'uso della VPN da parte della protezione Web, immettere questi valori:

- 0 per vpn

- 1 per antiphishing

Aggiungere la chiave DefenderMAMConfigs e impostare il valore su 1.

Assegnare questo criterio agli utenti. Per impostazione predefinita, questo valore è impostato su false.

Esaminare e creare i criteri.

Configurare protezione di rete

Nell'interfaccia di amministrazione di Microsoft Intune passare a Criteri diconfigurazione delle app per le app>. Creare un nuovo criterio di configurazione dell'app. Fare clic su App gestite.

Specificare un nome e una descrizione per identificare in modo univoco i criteri. Impostare come destinazione il criterio "App selezionate" e cercare "Microsoft Defender Endpoint for Android". Fare clic sulla voce, quindi su Seleziona e quindi su Avanti.

Aggiungere la chiave e il valore dalla tabella seguente. Assicurarsi che la chiave "DefenderMAMConfigs" sia presente in ogni criterio creato usando la route di App gestite. Per la route dei dispositivi gestiti, questa chiave non deve esistere. Al termine, fare clic su Avanti.

Chiave Tipo valore Impostazione predefinita (1 abilitazione, 0-disabilitazione) Descrizione DefenderNetworkProtectionEnableNumero intero 1 1 - Abilita, 0 - Disabilita; Questa impostazione viene usata dagli amministratori IT per abilitare o disabilitare le funzionalità di protezione della rete nell'app defender. DefenderAllowlistedCACertificatesStringa Nessuno None-Disable; Questa impostazione viene usata dagli amministratori IT per stabilire l'attendibilità per la CA radice e i certificati autofirmati. DefenderCertificateDetectionNumero intero 0 2-Enable, 1 - Audit mode, 0 - Disable; Quando questa funzionalità è abilitata con valore 2, le notifiche dell'utente finale vengono inviate all'utente quando Defender rileva un certificato non valido. Gli avvisi vengono inviati anche agli amministratori soc. In modalità di controllo (1), gli avvisi di notifica vengono inviati agli amministratori soc, ma non vengono visualizzate notifiche dell'utente finale all'utente quando Defender rileva un certificato non valido. Gli amministratori possono disabilitare questo rilevamento con 0 come valore e abilitare la funzionalità completa impostando 2 come valore. DefenderOpenNetworkDetectionNumero intero 2 2-Enable, 1 - Audit mode, 0 - Disable; Questa impostazione viene usata dagli amministratori IT per abilitare o disabilitare il rilevamento di rete aperto. Se si passa alla modalità di controllo con valore 1, l'avviso di notifica viene inviato all'amministratore soc, ma non viene visualizzata alcuna notifica dell'utente finale all'utente quando Defender rileva una rete aperta. Se è abilitato con il valore 2, viene visualizzata la notifica dell'utente finale e vengono inviati avvisi anche agli amministratori soc. DefenderEndUserTrustFlowEnableNumero intero 0 1 - Abilita, 0 - Disabilita; Questa impostazione viene usata dagli amministratori IT per abilitare o disabilitare l'esperienza dell'utente finale in-app per considerare attendibili e non attendibili le reti non sicure e sospette. DefenderNetworkProtectionAutoRemediationNumero intero 1 1 - Abilita, 0 - Disabilita; Questa impostazione viene usata dagli amministratori IT per abilitare o disabilitare gli avvisi di correzione inviati quando un utente esegue attività di correzione, ad esempio il passaggio a punti di accesso più sicuri Wi-Fi o l'eliminazione di certificati sospetti rilevati da Defender. DefenderNetworkProtectionPrivacyNumero intero 1 1 - Abilita, 0 - Disabilita; Questa impostazione viene usata dagli amministratori IT per abilitare o disabilitare la privacy nella protezione di rete. Se la privacy è disabilitata con il valore 0, viene visualizzato il consenso dell'utente per condividere i dati di wi-fi o certificati dannosi. Se lo stato è abilitato con valore 1, non viene visualizzato alcun consenso utente e non vengono raccolti dati dell'app. Includere o escludere i gruppi a cui si vuole applicare il criterio. Procedere con la revisione e l'invio dei criteri.

Nota

- Le altre chiavi di configurazione di Protezione rete funzionano solo se è abilitata la chiave padre 'DefenderNetworkProtectionEnable'.

- Gli utenti devono abilitare l'autorizzazione per la posizione (che è un'autorizzazione facoltativa) e devono concedere l'autorizzazione "Consenti tutto il tempo" per garantire la protezione da Wi-Fi minaccia, anche quando l'app non è attivamente in uso. Se l'autorizzazione per la posizione viene negata dall'utente, Defender per endpoint sarà in grado di fornire solo una protezione limitata dalle minacce di rete e proteggerà gli utenti solo da certificati non autorizzati.

Configurare i controlli della privacy

Gli amministratori possono usare la procedura seguente per abilitare la privacy e non raccogliere il nome di dominio, i dettagli dell'app e le informazioni di rete come parte del report di avviso per le minacce corrispondenti.

- Nell'interfaccia di amministrazione di Microsoft Intune passare a Criteri > di configurazione app > Aggiungere > app gestite.

- Assegnare un nome al criterio.

- In Seleziona app pubbliche scegliere Microsoft Defender per endpoint come app di destinazione.

- Nella pagina Impostazioni, in Impostazioni di configurazione generale, aggiungere DefenderExcludeURLInReport e DefenderExcludeAppInReport come chiavi e valore 1.

- Aggiungere la chiave DefenderMAMConfigs e impostare il valore su 1.

- Assegnare questo criterio agli utenti. Per impostazione predefinita, questo valore è impostato su 0.

- Nella pagina Impostazioni, in Impostazioni di configurazione generale aggiungere DefenderExcludeURLInReport, DefenderExcludeAppInReport come chiavi e valore true.

- Aggiungere la chiave DefenderMAMConfigs e impostare il valore su 1.

- Assegnare questo criterio agli utenti. Per impostazione predefinita, questo valore è impostato su false.

- Esaminare e creare i criteri.

Autorizzazioni facoltative

Microsoft Defender per endpoint in Android abilita le autorizzazioni facoltative nel flusso di onboarding. Attualmente le autorizzazioni richieste da MDE sono obbligatorie nel flusso di onboarding. Con questa funzionalità, l'amministratore può distribuire MDE nei dispositivi Android con criteri MAM senza applicare le autorizzazioni obbligatorie per VPN e accessibilità durante l'onboarding. Gli utenti finali possono eseguire l'onboarding dell'app senza le autorizzazioni obbligatorie e successivamente esaminarle.

Configurare l'autorizzazione facoltativa

Usare la procedura seguente per abilitare autorizzazioni facoltative per i dispositivi.

Nell'interfaccia di amministrazione di Microsoft Intune passare a Criteri > di configurazione app > Aggiungere > app gestite.

Assegnare un nome al criterio.

Selezionare Microsoft Defender per endpoint nelle app pubbliche.

Nella pagina Impostazioni selezionare Usa progettazione configurazione e DefenderOptionalVPN o DefenderOptionalAccessibility o entrambi come chiave.

Aggiungere la chiave DefenderMAMConfigs e impostare il valore su 1.

Per abilitare Autorizzazioni facoltative, immettere il valore 1 e assegnare questo criterio agli utenti. Per impostazione predefinita, questo valore è impostato su 0.

Per gli utenti con chiave impostata su 1, saranno in grado di eseguire l'onboarding dell'app senza concedere queste autorizzazioni.

Nella pagina Impostazioni selezionare Usa progettazione configurazione e DefenderOptionalVPN o DefenderOptionalAccessibility oppure entrambi come tipo chiave e valore come booleano.

Aggiungere la chiave DefenderMAMConfigs e impostare il valore su 1.

Per abilitare Autorizzazioni facoltative, immettere il valore true e assegnare questo criterio agli utenti. Per impostazione predefinita, questo valore è impostato su false.

Per gli utenti con chiave impostata su true, gli utenti possono eseguire l'onboarding dell'app senza concedere queste autorizzazioni.

Selezionare Avanti e assegnare questo profilo a dispositivi/utenti di destinazione.

Flusso utente

Gli utenti possono installare e aprire l'app per avviare il processo di onboarding.

Se un amministratore dispone di autorizzazioni facoltative di configurazione, gli utenti possono scegliere di ignorare l'autorizzazione VPN o accessibilità oppure entrambi e completare l'onboarding.

Anche se l'utente ha ignorato queste autorizzazioni, il dispositivo è in grado di eseguire l'onboarding e verrà inviato un heartbeat.

Poiché le autorizzazioni sono disabilitate, la protezione Web non sarà attiva. Sarà parzialmente attiva se viene assegnata una delle autorizzazioni.

In seguito, gli utenti possono abilitare la protezione Web dall'interno dell'app. Verrà installata la configurazione VPN nel dispositivo.

Nota

L'impostazione Autorizzazioni facoltative è diversa dall'impostazione Disabilita protezione Web. Le autorizzazioni facoltative consentono solo di ignorare le autorizzazioni durante l'onboarding, ma è possibile che l'utente finale rivedi e abiliti in un secondo momento mentre Disabilita la protezione Web consente agli utenti di eseguire l'onboarding dell'app Microsoft Defender per endpoint senza Protezione Web. Non può essere abilitato in un secondo momento.

Disabilitare la disconnessione

Defender per endpoint consente di distribuire l'app e disabilitare il pulsante di disconnessione. Nascondendo il pulsante di disconnessione, agli utenti viene impedito di disconnettersi dall'app Defender. Questa azione consente di evitare manomissioni del dispositivo quando Defender per endpoint non è in esecuzione.

Seguire questa procedura per configurare l'opzione Disabilita disconnessione:

Nell'interfaccia di amministrazione di Microsoft Intune passare a Criteri > di configurazione app > Aggiungere > app gestite.

Specificare un nome per il criterio.

In Seleziona app pubbliche scegliere Microsoft Defender per endpoint come app di destinazione.

Nella pagina Impostazioni , in Impostazioni di configurazione generale, aggiungere DisableSignOut come chiave e impostare il valore su 1.

- Per impostazione predefinita, Disabilita disconnessione = 0.

- L'amministratore deve impostare Disabilita disconnessione = 1 per disabilitare il pulsante di disconnessione nell'app. Gli utenti non visualizzeranno il pulsante disconnettersi dopo il push dei criteri nel dispositivo.

Selezionare Avanti e assegnare questo profilo a utenti e dispositivi di destinazione.

Assegnazione di tag ai dispositivi

Defender per endpoint in Android consente di contrassegnare in blocco i dispositivi mobili durante l'onboarding consentendo agli amministratori di configurare i tag tramite Intune. L'amministratore può configurare i tag del dispositivo tramite Intune tramite i criteri di configurazione ed eseguirne il push nei dispositivi dell'utente. Dopo che l'utente installa e attiva Defender, l'app client passa i tag del dispositivo al portale di sicurezza. I tag Dispositivo vengono visualizzati nei dispositivi nell'inventario dei dispositivi.

Per configurare i tag dispositivo, seguire questa procedura:

Nell'interfaccia di amministrazione di Microsoft Intune passare a Criteri > di configurazione app > Aggiungere > app gestite.

Specificare un nome per il criterio.

In Seleziona app pubbliche scegliere Microsoft Defender per endpoint come app di destinazione.

Nella pagina Impostazioni selezionare Usa progettazione configurazione e aggiungere DefenderDeviceTag come chiave e tipo di valore come String.

- L'amministratore può assegnare un nuovo tag aggiungendo la chiave DefenderDeviceTag e impostando un valore per il tag del dispositivo.

- L'amministratore può modificare un tag esistente modificando il valore della chiave DefenderDeviceTag.

- L'amministratore può eliminare un tag esistente rimuovendo la chiave DefenderDeviceTag.

Fare clic su Avanti e assegnare questo criterio a utenti e dispositivi di destinazione.

Nota

L'app Defender deve essere aperta affinché i tag vengano sincronizzati con Intune e passati al portale di sicurezza. La riflessione dei tag nel portale può richiedere fino a 18 ore.

Argomenti correlati

Consiglio

Per saperne di più, Collaborare con la community di Microsoft Security nella community tech: Microsoft Defender per endpoint Tech Community.