Verificare che i dispositivi siano configurati correttamente

Si applica a:

- Microsoft Defender per endpoint Piano 1

- Microsoft Defender per endpoint Piano 2

- Microsoft Defender XDR

Si desidera provare Microsoft Defender per endpoint? iscriversi a una versione di valutazione gratuita.

Con i dispositivi configurati correttamente, è possibile aumentare la resilienza complessiva contro le minacce e migliorare la capacità di rilevare e rispondere agli attacchi. La gestione della configurazione della sicurezza consente di garantire che i dispositivi:

- Eseguire l'onboarding per Microsoft Defender per endpoint

- Soddisfare o superare la configurazione della baseline di sicurezza di Defender per endpoint

- Disporre di mitigazioni strategiche della superficie di attacco

Nel portale di Microsoft Defender passare aDashboard digestione della configurazione>degli> endpoint.

Pagina di gestione della configurazione del dispositivo

È possibile tenere traccia dello stato di configurazione a livello aziendale e intervenire rapidamente in risposta a una scarsa copertura di onboarding, problemi di conformità e mitigazioni della superficie di attacco ottimizzate in modo non corretto tramite collegamenti diretti e approfonditi alle pagine di gestione dei dispositivi in Microsoft Intune e nel portale di Microsoft Defender.

In questo modo, si trae vantaggio da:

- Visibilità completa degli eventi nei dispositivi

- Intelligence sulle minacce affidabile e potenti tecnologie di apprendimento dei dispositivi per l'elaborazione di eventi non elaborati e l'identificazione dell'attività di violazione e degli indicatori di minaccia

- Una pila completa di funzionalità di sicurezza configurate per arrestare in modo efficiente l'installazione di impianti dannosi, dirottamento di file di sistema e processo, esfiltrazione dei dati e altre attività di minaccia

- Ottimizzazione delle mitigazioni della superficie di attacco, ottimizzazione delle difese strategiche contro le attività di minaccia, riducendo al minimo l'impatto sulla produttività

Registrare i dispositivi nella gestione Intune

La gestione della configurazione dei dispositivi funziona a stretto contatto con Intune gestione dei dispositivi per stabilire l'inventario dei dispositivi nell'organizzazione e la configurazione di sicurezza di base. Sarà possibile tenere traccia e gestire i problemi di configurazione nei dispositivi Windows gestiti da Intune.

Prima di poter verificare che i dispositivi siano configurati correttamente, registrarli nella gestione Intune. Intune registrazione è affidabile e offre diverse opzioni di registrazione per i dispositivi Windows. Per altre informazioni sulle opzioni di registrazione Intune, vedere configurare la registrazione per i dispositivi Windows.

Nota

Per registrare i dispositivi Windows in Intune, agli amministratori devono essere già state assegnate licenze. Informazioni sull'assegnazione di licenze per la registrazione del dispositivo.

Consiglio

Per ottimizzare la gestione dei dispositivi tramite Intune, connettere Intune a Defender per endpoint.

Ottenere le autorizzazioni necessarie

Per impostazione predefinita, solo gli utenti a cui è stato assegnato un ruolo appropriato, ad esempio il ruolo di amministratore del servizio Intune in Microsoft Entra ID, possono gestire e assegnare i profili di configurazione dei dispositivi necessari per l'onboarding dei dispositivi e la distribuzione della baseline di sicurezza.

Importante

Microsoft consiglia di usare i ruoli con il minor numero di autorizzazioni. Ciò consente di migliorare la sicurezza per l'organizzazione. Amministratore globale è un ruolo con privilegi elevati che deve essere limitato agli scenari di emergenza quando non è possibile usare un ruolo esistente.

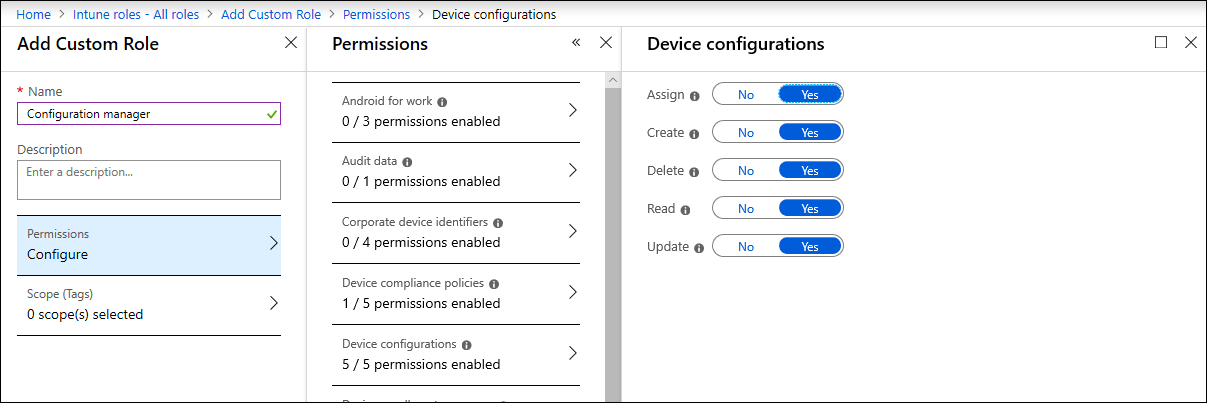

Se sono stati assegnati altri ruoli, assicurarsi di disporre delle autorizzazioni necessarie:

- Autorizzazioni complete per le configurazioni dei dispositivi

- Autorizzazioni complete per le baseline di sicurezza

- Autorizzazioni di lettura per i criteri di conformità dei dispositivi

- Autorizzazioni di lettura per l'organizzazione

Autorizzazioni di configurazione del dispositivo in Intune

Consiglio

Per altre informazioni sull'assegnazione di autorizzazioni per Intune, vedere La creazione di ruoli personalizzati.

Ulteriori informazioni

| Articolo | Descrizione |

|---|---|

| Ottenere l'onboarding dei dispositivi in Defender per endpoint | Tenere traccia dello stato di onboarding dei dispositivi gestiti da Intune ed eseguire l'onboarding di più dispositivi tramite Intune. |

| Aumentare la conformità alla baseline di sicurezza di Defender per endpoint | Tenere traccia della conformità di base e della non conformità. Distribuire la baseline di sicurezza in più dispositivi gestiti da Intune. |

| Ottimizzare la distribuzione e i rilevamenti delle regole ASR | Esaminare la distribuzione delle regole e modificare i rilevamenti usando gli strumenti di analisi dell'impatto nel portale di Microsoft Defender. |

Consiglio

Per saperne di più, Engage con la community Microsoft Security nella community tech: Microsoft Defender per endpoint Tech Community.