Indirizzare i falsi positivi/negativi in Microsoft Defender per Endpoint

Si applica a:

- Piano 1 Defender per endpoint

- Defender per endpoint - Piano 2

- Antivirus Microsoft Defender

Piattaforme

- Windows

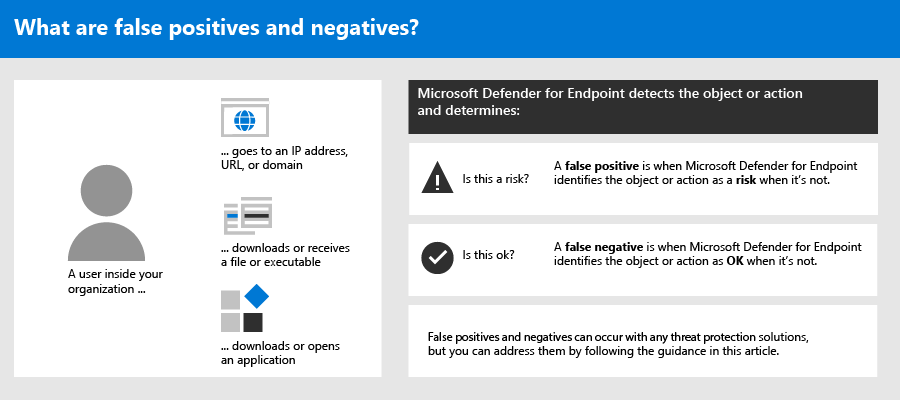

Nelle soluzioni di endpoint protection, un falso positivo è un'entità, ad esempio un file o un processo rilevato e identificato come dannoso anche se l'entità non è effettivamente una minaccia. Un falso negativo è un'entità che non è stata rilevata come minaccia, anche se in realtà è dannosa. I falsi positivi/negativi possono verificarsi con qualsiasi soluzione di protezione dalle minacce, incluso Defender per endpoint.

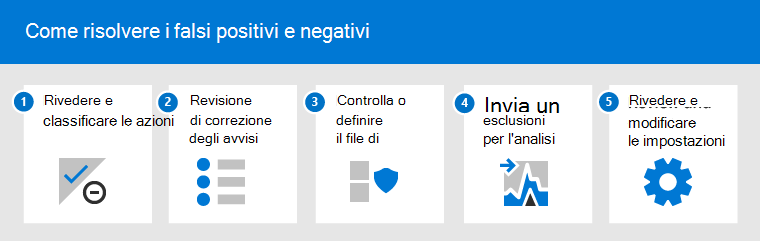

Fortunatamente, è possibile adottare misure per risolvere e ridurre questi tipi di problemi. Se vengono visualizzati falsi positivi/negativi che si verificano con Defender per endpoint, le operazioni di sicurezza possono adottare misure per risolverli usando il processo seguente:

- Esaminare e classificare gli avvisi

- Esaminare le azioni correttive eseguite

- Esaminare e definire le esclusioni

- Inviare un'entità per l'analisi

- Esaminare e modificare le impostazioni di protezione dalle minacce

È possibile ottenere assistenza se si verificano ancora problemi con falsi positivi/negativi dopo l'esecuzione delle attività descritte in questo articolo. Vedi Hai ancora bisogno di aiuto?

Nota

Questo articolo è destinato agli operatori di sicurezza e agli amministratori della sicurezza che usano Defender per endpoint.

Parte 1: Esaminare e classificare gli avvisi

Se viene visualizzato un avviso generato perché viene rilevato qualcosa di dannoso o sospetto e non dovrebbe esserlo, è possibile eliminare l'avviso per tale entità. È anche possibile eliminare gli avvisi che non sono necessariamente falsi positivi, ma non sono importanti. È consigliabile classificare anche gli avvisi.

La gestione degli avvisi e la classificazione di veri/falsi positivi consentono di eseguire il training della soluzione di protezione dalle minacce e possono ridurre il numero di falsi positivi o falsi negativi nel tempo. Questa procedura consente anche di ridurre il rumore nella coda in modo che il team di sicurezza possa concentrarsi sugli elementi di lavoro con priorità più alta.

Determinare se un avviso è accurato

Prima di classificare o eliminare un avviso, determinare se l'avviso è accurato, falso positivo o non dannoso.

Nel riquadro di spostamento del portale Microsoft Defender scegliere Eventi imprevisti & avvisi e quindi selezionare Avvisi.

Selezionare un avviso per visualizzare altri dettagli su di esso. Per informazioni su questa attività, vedere Esaminare gli avvisi in Defender per endpoint.

A seconda dello stato dell'avviso, seguire questa procedura nella tabella seguente:

Stato degli avvisi Soluzione L'avviso è accurato Assegnare l'avviso e quindi analizzarlo ulteriormente. L'avviso è un falso positivo 1. Classificare l'avviso come falso positivo.

2. Eliminare l'avviso.

3. Creare un indicatore per Microsoft Defender per endpoint.

4. Inviare un file a Microsoft per l'analisi.L'avviso è accurato, ma non dannoso (non importante) Classificare l'avviso come un vero positivo e quindi eliminare l'avviso.

Classificare un avviso

Gli avvisi possono essere classificati come falsi positivi o veri positivi nel portale di Microsoft Defender. La classificazione degli avvisi consente di eseguire il training di Defender per endpoint in modo che nel tempo si visualizzeranno più avvisi veri e meno falsi avvisi.

Nel riquadro di spostamento del portale di Microsoft Defender scegliere Eventi imprevisti & avvisi, selezionare Avvisi e quindi selezionare un avviso.

Per l'avviso selezionato selezionare Gestisci avviso. Verrà aperto un riquadro a comparsa.

Nella sezione Gestisci avviso , nel campo Classificazione , classificare l'avviso (Vero positivo, Informativo, Attività prevista o Falso positivo).

Consiglio

Per altre informazioni sull'eliminazione degli avvisi, vedere Gestire gli avvisi di Defender per endpoint. Inoltre, se l'organizzazione usa un server SIEM (Security Information and Event Management), assicurarsi di definire una regola di eliminazione anche in questo caso.

Eliminare un avviso

Se si dispone di avvisi che sono falsi positivi o che sono veri positivi, ma per gli eventi non importanti, è possibile eliminare tali avvisi in Microsoft Defender XDR. L'eliminazione degli avvisi consente di ridurre il rumore nella coda.

Nel riquadro di spostamento del portale Microsoft Defender scegliere Eventi imprevisti & avvisi e quindi selezionare Avvisi.

Selezionare un avviso che si desidera eliminare per aprire il relativo riquadro Dettagli .

Nel riquadro Dettagli scegliere i puntini di sospensione (...) e quindi Crea regola di eliminazione.

Specificare tutte le impostazioni per la regola di eliminazione e quindi scegliere Salva.

Consiglio

Serve aiuto per le regole di eliminazione? Vedere Eliminare un avviso e creare una nuova regola di eliminazione.

Parte 2: Esaminare le azioni correttive

Le azioni di correzione, ad esempio l'invio di un file in quarantena o l'arresto di un processo, vengono eseguite su entità (ad esempio file) rilevate come minacce. Diversi tipi di azioni correttive vengono eseguite automaticamente tramite un'indagine automatizzata e Microsoft Defender Antivirus:

- Mettere in quarantena un file

- Rimuovere una chiave del Registro di sistema

- Terminare un processo

- Arrestare un servizio

- Disabilitare un driver

- Rimuovere un'attività pianificata

Altre azioni, ad esempio l'avvio di un'analisi antivirus o la raccolta di un pacchetto di analisi, vengono eseguite manualmente o tramite Live Response. Le azioni eseguite tramite Live Response non possono essere annullate.

Dopo aver esaminato gli avvisi, il passaggio successivo consiste nell'esaminare le azioni di correzione. Se sono state eseguite azioni a seguito di falsi positivi, è possibile annullare la maggior parte dei tipi di azioni correttive. In particolare, è possibile:

- Ripristinare un file in quarantena dal Centro notifiche

- Annullare più azioni contemporaneamente

- Rimuovere un file dalla quarantena tra più dispositivi. e

- Ripristinare un file dalla quarantena

Al termine della revisione e dell'annullamento delle azioni eseguite a seguito di falsi positivi, procedere alla revisione o alla definizione delle esclusioni.

Esaminare le azioni completate

Nel portale di Microsoft Defender selezionare Azioni & invii e quindi selezionare Centro notifiche.

Selezionare la scheda Cronologia per visualizzare un elenco di azioni eseguite.

Selezionare un elemento per visualizzare altri dettagli sull'azione di correzione eseguita.

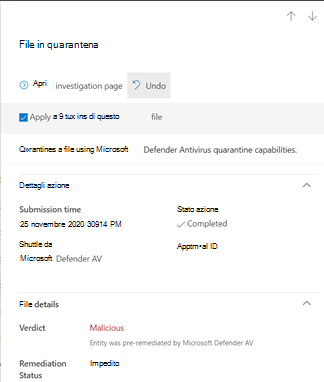

Ripristinare un file in quarantena dal Centro notifiche

Nel portale di Microsoft Defender selezionare Azioni & invii e quindi selezionare Centro notifiche.

Nella scheda Cronologia selezionare un'azione da annullare.

Nel riquadro a comparsa selezionare Annulla. Se l'azione non può essere annullata con questo metodo, non verrà visualizzato un pulsante Annulla . Per altre informazioni, vedere Annullare le azioni completate.

Annullare più azioni contemporaneamente

Nel portale di Microsoft Defender selezionare Azioni & invii e quindi selezionare Centro notifiche.

Nella scheda Cronologia selezionare le azioni da annullare.

Nel riquadro a comparsa sul lato destro dello schermo selezionare Annulla.

Rimuovere un file dalla quarantena tra più dispositivi

Nel portale di Microsoft Defender selezionare Azioni & invii e quindi selezionare Centro notifiche.

Nella scheda Cronologia selezionare un file con il file di quarantena tipo azione.

Nel riquadro a destra dello schermo selezionare Applica a X altre istanze di questo file e quindi selezionare Annulla.

Esaminare i messaggi in quarantena

Nel portale di Microsoft Defender, nel riquadro di spostamento, in collaborazione Email & selezionare Traccia messaggi di Exchange.

Selezionare un messaggio per visualizzare i dettagli.

Ripristinare un file dalla quarantena

È possibile eseguire il rollback e rimuovere un file dalla quarantena se è stato determinato che è pulito dopo un'indagine. Eseguire il comando seguente in ogni dispositivo in cui il file è stato messo in quarantena.

Aprire il prompt dei comandi come amministratore nel dispositivo:

- Passare a Start e digitare cmd.

- Fare clic con il pulsante destro del mouse su Prompt dei comandi e scegliere Esegui come amministratore.

Digitare il comando seguente e premere INVIO:

"%ProgramFiles%\Windows Defender\MpCmdRun.exe" -Restore -Name EUS:Win32/CustomEnterpriseBlock -AllImportante

In alcuni scenari, ThreatName può essere visualizzato come

EUS:Win32/CustomEnterpriseBlock!cl. Defender per endpoint ripristinerà tutti i file bloccati personalizzati messi in quarantena nel dispositivo negli ultimi 30 giorni. Un file messo in quarantena come potenziale minaccia di rete potrebbe non essere recuperabile. Se un utente tenta di ripristinare il file dopo la quarantena, il file potrebbe non essere accessibile. Ciò può essere dovuto al fatto che il sistema non dispone più delle credenziali di rete per accedere al file. In genere, questo è il risultato di un accesso temporaneo a una cartella condivisa o di sistema e i token di accesso sono scaduti.Nel riquadro a destra dello schermo selezionare Applica a X altre istanze di questo file e quindi selezionare Annulla.

Parte 3: Esaminare o definire le esclusioni

Attenzione

Prima di definire un'esclusione, esaminare le informazioni dettagliate in Gestire le esclusioni per Microsoft Defender per endpoint e Microsoft Defender Antivirus. Tenere presente che ogni esclusione definita riduce il livello di protezione.

Un'esclusione è un'entità, ad esempio un file o un URL, specificata come eccezione per le azioni di correzione. L'entità esclusa può comunque essere rilevata, ma non vengono eseguite azioni correttive per tale entità. Ovvero, il file o il processo rilevato non verrà arrestato, inviato in quarantena, rimosso o modificato in altro modo da Microsoft Defender per endpoint.

Per definire esclusioni tra Microsoft Defender per endpoint, eseguire le attività seguenti:

- Definire le esclusioni per Microsoft Defender Antivirus

- Creare indicatori "consenti" per Microsoft Defender per endpoint

Nota

Microsoft Defender esclusioni antivirus si applicano solo alla protezione antivirus, non ad altre funzionalità di Microsoft Defender per endpoint. Per escludere i file in modo generale, usare le esclusioni per Microsoft Defender Antivirus e gli indicatori personalizzati per Microsoft Defender per endpoint.

Le procedure descritte in questa sezione descrivono come definire esclusioni e indicatori.

Esclusioni per Microsoft Defender Antivirus

In generale, non è necessario definire esclusioni per Microsoft Defender Antivirus. Assicurarsi di definire le esclusioni con parsimonia e di includere solo i file, le cartelle, i processi e i file aperti dal processo che comportano falsi positivi. Assicurarsi inoltre di esaminare regolarmente le esclusioni definite. È consigliabile usare Microsoft Intune per definire o modificare le esclusioni antivirus. È tuttavia possibile usare altri metodi, ad esempio Criteri di gruppo (vedere Gestire Microsoft Defender per endpoint.

Consiglio

Serve assistenza per le esclusioni antivirus? Vedere Configurare e convalidare le esclusioni per Microsoft Defender Antivirus.

Usare Intune per gestire le esclusioni antivirus (per i criteri esistenti)

Nell'interfaccia di amministrazione Microsoft Intune scegliere Endpoint Security>Antivirus e quindi selezionare un criterio esistente. Se non si dispone di un criterio esistente o si vuole creare un nuovo criterio, passare a Usa Intune per creare un nuovo criterio antivirus con esclusioni.

Scegliere Proprietà e accanto a Impostazioni di configurazione scegliere Modifica.

Espandere Microsoft Defender Esclusioni antivirus e quindi specificare le esclusioni.

-

Le estensioni escluse sono esclusioni definite dall'estensione del tipo di file. Queste estensioni si applicano a qualsiasi nome file con estensione definita senza il percorso o la cartella del file. Ogni tipo di file separato nell'elenco deve essere separato da un

|carattere. Ad esempio,lib|obj. Per altre informazioni, vedere ExcludedExtensions. -

I percorsi esclusi sono esclusioni definite dalla posizione (percorso). Questi tipi di esclusioni sono noti anche come esclusioni di file e cartelle. Separare ogni percorso nell'elenco con un

|carattere. Ad esempio,C:\Example|C:\Example1. Per altre informazioni, vedere ExcludedPaths. -

I processi esclusi sono esclusioni per i file aperti da determinati processi. Separare ogni tipo di file nell'elenco con un

|carattere. Ad esempio,C:\Example. exe|C:\Example1.exe. Queste esclusioni non riguardano i processi effettivi. Per escludere i processi, è possibile usare esclusioni di file e cartelle. Per altre informazioni, vedere ExcludedProcesses.

-

Le estensioni escluse sono esclusioni definite dall'estensione del tipo di file. Queste estensioni si applicano a qualsiasi nome file con estensione definita senza il percorso o la cartella del file. Ogni tipo di file separato nell'elenco deve essere separato da un

Scegliere Rivedi e salva e quindi salva.

Usare Intune per creare un nuovo criterio antivirus con esclusioni

Nell'interfaccia di amministrazione Microsoft Intune scegliere Endpoint security> Antivirus+ Create Policy (Sicurezza endpoint Antivirus>+ Crea criteri).

Selezionare una piattaforma, ad esempio Windows 10, Windows 11 e Windows Server.

In Profilo selezionare Microsoft Defender Esclusioni antivirus e quindi scegliere Crea.

Nel passaggio Crea profilo specificare un nome e una descrizione per il profilo e quindi scegliere Avanti.

Nella scheda Impostazioni di configurazione specificare le esclusioni antivirus e quindi scegliere Avanti.

-

Le estensioni escluse sono esclusioni definite dall'estensione del tipo di file. Queste estensioni si applicano a qualsiasi nome file con estensione definita senza il percorso o la cartella del file. Separare ogni tipo di file nell'elenco con un

|carattere. Ad esempio,lib|obj. Per altre informazioni, vedere ExcludedExtensions. -

I percorsi esclusi sono esclusioni definite dalla posizione (percorso). Questi tipi di esclusioni sono noti anche come esclusioni di file e cartelle. Separare ogni percorso nell'elenco con un

|carattere. Ad esempio,C:\Example|C:\Example1. Per altre informazioni, vedere ExcludedPaths. -

I processi esclusi sono esclusioni per i file aperti da determinati processi. Separare ogni tipo di file nell'elenco con un

|carattere. Ad esempio,C:\Example. exe|C:\Example1.exe. Queste esclusioni non riguardano i processi effettivi. Per escludere i processi, è possibile usare esclusioni di file e cartelle. Per altre informazioni, vedere ExcludedProcesses.

-

Le estensioni escluse sono esclusioni definite dall'estensione del tipo di file. Queste estensioni si applicano a qualsiasi nome file con estensione definita senza il percorso o la cartella del file. Separare ogni tipo di file nell'elenco con un

Nella scheda Tag ambito , se si usano tag di ambito nell'organizzazione, specificare i tag di ambito per i criteri che si sta creando. Vedere Tag di ambito.

Nella scheda Assegnazioni specificare gli utenti e i gruppi a cui devono essere applicati i criteri e quindi scegliere Avanti. Se è necessaria assistenza per le assegnazioni, vedere Assegnare profili utente e dispositivo in Microsoft Intune.

Nella scheda Rivedi e crea esaminare le impostazioni e quindi scegliere Crea.

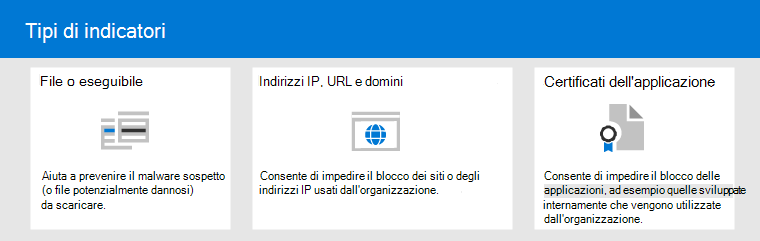

Indicatori per Defender per endpoint

Gli indicatori (in particolare gli indicatori di compromissione o IoC) consentono al team delle operazioni di sicurezza di definire il rilevamento, la prevenzione e l'esclusione delle entità. Ad esempio, è possibile specificare determinati file da omettere dalle analisi e dalle azioni di correzione in Microsoft Defender per endpoint. In alternativa, gli indicatori possono essere usati per generare avvisi per determinati file, indirizzi IP o URL.

Per specificare le entità come esclusioni per Defender per endpoint, creare indicatori "consenti" per tali entità. Tali indicatori "consentiti" si applicano alla protezione di nuova generazione e all'indagine automatizzata & correzione.

È possibile creare indicatori "Consenti" per:

Indicatori per i file

Quando si crea un indicatore "consenti" per un file, ad esempio un file eseguibile, consente di impedire il blocco dei file usati dall'organizzazione. I file possono includere file eseguibili portabili (PE), ad .exe esempio file e .dll .

Prima di creare indicatori per i file, verificare che siano soddisfatti i requisiti seguenti:

- Microsoft Defender Antivirus è configurato con la protezione basata sul cloud abilitata (vedere Gestire la protezione basata sul cloud)

- La versione client antimalware è 4.18.1901.x o successiva

- I dispositivi eseguono Windows 10, versione 1703 o successiva o Windows 11; Windows Server 2012 R2 e Windows Server 2016 con la soluzione unificata moderna in Defender per endpoint o Windows Server 2019 o Windows Server 2022

- La funzionalità Blocca o consenti è attivata

Indicatori per indirizzi IP, URL o domini

Quando si crea un indicatore "consenti" per un indirizzo IP, un URL o un dominio, questo consente di impedire il blocco dei siti o degli indirizzi IP usati dall'organizzazione.

Prima di creare indicatori per indirizzi IP, URL o domini, verificare che siano soddisfatti i requisiti seguenti:

- La protezione di rete in Defender per endpoint è abilitata in modalità blocco (vedere Abilitare la protezione di rete)

- La versione client antimalware è 4.18.1906.x o successiva

- I dispositivi eseguono Windows 10, versione 1709 o successiva o Windows 11

Gli indicatori di rete personalizzati vengono attivati nel Microsoft Defender XDR. Per altre informazioni, vedere Funzionalità avanzate.

Indicatori per i certificati dell'applicazione

Quando si crea un indicatore "consenti" per un certificato dell'applicazione, consente di impedire il blocco delle applicazioni, ad esempio le applicazioni sviluppate internamente, usate dall'organizzazione.

.CER o .PEM sono supportate estensioni di file.

Prima di creare indicatori per i certificati dell'applicazione, verificare che siano soddisfatti i requisiti seguenti:

- Microsoft Defender Antivirus è configurato con la protezione basata sul cloud abilitata (vedere Gestire la protezione basata sul cloud

- La versione client antimalware è 4.18.1901.x o successiva

- I dispositivi eseguono Windows 10, versione 1703 o successiva o Windows 11; Windows Server 2012 R2 e Windows Server 2016 con la soluzione unificata moderna in Defender per endpoint o Windows Server 2019 o Windows Server 2022

- Le definizioni di protezione da virus e minacce sono aggiornate

Consiglio

Quando si creano indicatori, è possibile definirli uno per uno o importare più elementi contemporaneamente. Tenere presente che esiste un limite di 15.000 indicatori per un singolo tenant. Inoltre, potrebbe essere necessario raccogliere prima alcuni dettagli, ad esempio le informazioni sull'hash dei file. Assicurarsi di esaminare i prerequisiti prima di creare indicatori.

Parte 4: Inviare un file per l'analisi

È possibile inviare entità, ad esempio file e rilevamenti senza file, a Microsoft per l'analisi. I ricercatori di sicurezza Microsoft analizzano tutti gli invii e i loro risultati aiutano a informare le funzionalità di protezione dalle minacce di Defender per endpoint. Quando si accede al sito di invio, è possibile tenere traccia degli invii.

Inviare un file per l'analisi

Se si dispone di un file che è stato erroneamente rilevato come dannoso o è stato perso, seguire questa procedura per inviare il file per l'analisi.

Esaminare le linee guida qui: Inviare i file per l'analisi.

Inviare i file in Defender per endpoint o visitare il sito di invio Intelligence di sicurezza Microsoft e inviare i file.

Inviare un rilevamento senza file per l'analisi

Se qualcosa è stato rilevato come malware in base al comportamento e non si dispone di un file, è possibile inviare il file per l'analisi Mpsupport.cab . È possibile ottenere il file .cab usando lo strumento Microsoft Malware Protection Command-Line Utility (MPCmdRun.exe) in Windows 10 o Windows 11.

Passare a

C:\ProgramData\Microsoft\Windows Defender\Platform\<version>e quindi eseguireMpCmdRun.execome amministratore.Digitare

mpcmdrun.exe -GetFiles, quindi premere INVIO.Viene generato un file .cab che contiene diversi log di diagnostica. Il percorso del file viene specificato nell'output del prompt dei comandi. Per impostazione predefinita, il percorso è

C:\ProgramData\Microsoft\Microsoft Defender\Support\MpSupportFiles.cab.Esaminare le linee guida qui: Inviare i file per l'analisi.

Visitare il sito di invio Intelligence di sicurezza Microsoft (https://www.microsoft.com/wdsi/filesubmission) e inviare i file di .cab.

Cosa accade dopo l'invio di un file?

L'invio viene immediatamente analizzato dai nostri sistemi per fornirti la determinazione più recente anche prima che un analista inizi a gestire il tuo caso. È possibile che un file sia già stato inviato ed elaborato da un analista. In questi casi, una determinazione viene effettuata rapidamente.

Per gli invii che non erano già stati elaborati, vengono classificati come priorità per l'analisi come indicato di seguito:

- Ai file prevalenti con il potenziale impatto su un numero elevato di computer viene assegnata una priorità più alta.

- Ai clienti autenticati, in particolare i clienti aziendali con ID Software Assurance (SAID) validi, viene assegnata una priorità più alta.

- Gli invii contrassegnati come priorità elevata dai titolari di SAID ricevono un'attenzione immediata.

Per verificare la disponibilità di aggiornamenti relativi all'invio, accedere al sito di invio Intelligence di sicurezza Microsoft.

Consiglio

Per altre informazioni, vedere Inviare file per l'analisi.

Parte 5: Esaminare e modificare le impostazioni di protezione dalle minacce

Defender per endpoint offre un'ampia gamma di opzioni, tra cui la possibilità di ottimizzare le impostazioni per varie funzionalità e funzionalità. Se si ricevono numerosi falsi positivi, verificare le impostazioni di protezione dalle minacce dell'organizzazione. Potrebbe essere necessario apportare alcune modifiche a:

- Protezione fornita dal cloud

- Correzione per applicazioni potenzialmente indesiderate

- Indagine e correzione automatizzate

Protezione fornita dal cloud

Controllare il livello di protezione fornito dal cloud per Microsoft Defender Antivirus. Per impostazione predefinita, la protezione fornita dal cloud è impostata su Non configurato; tuttavia, è consigliabile attivarlo. Per altre informazioni sulla configurazione della protezione fornita dal cloud, vedere Attivare la protezione cloud in Microsoft Defender Antivirus.

È possibile usare Intune o altri metodi, ad esempio Criteri di gruppo, per modificare o impostare le impostazioni di protezione fornite dal cloud.

Vedere Attivare la protezione cloud in Microsoft Defender Antivirus.

Correzione per applicazioni potenzialmente indesiderate

Le applicazioni potenzialmente indesiderate (PUA) sono una categoria di software che può causare l'esecuzione lenta dei dispositivi, la visualizzazione di annunci imprevisti o l'installazione di altro software che potrebbe essere imprevisto o indesiderato. Esempi di PUA includono software pubblicitario, software di aggregazione e software di evasione che si comporta in modo diverso con i prodotti di sicurezza. Anche se pua non è considerato malware, alcuni tipi di software sono PUA in base al loro comportamento e reputazione.

Per altre informazioni sul PUA, vedere Rilevare e bloccare le applicazioni potenzialmente indesiderate.

A seconda delle app in uso dall'organizzazione, è possibile che si verifichino falsi positivi a causa delle impostazioni di protezione pua. Se necessario, prendere in considerazione l'esecuzione della protezione PUA in modalità di controllo per un certo tempo o applicare la protezione PUA a un subset di dispositivi nell'organizzazione. La protezione PUA può essere configurata per il browser Microsoft Edge e per Microsoft Defender Antivirus.

È consigliabile usare Intune per modificare o impostare le impostazioni di protezione pua. Tuttavia, è possibile usare altri metodi, ad esempio Criteri di gruppo.

Vedere Configurare la protezione PUA in Microsoft Defender Antivirus.

Indagine e correzione automatizzate

Le funzionalità di indagine e correzione automatizzate (AIR) sono progettate per esaminare gli avvisi e intraprendere azioni immediate per risolvere le violazioni. Quando vengono attivati avvisi e viene eseguita un'indagine automatizzata, viene generato un verdetto per ogni elemento di prova indagato. I verdetti possono essere dannosi, sospetti o nessuna minaccia trovata.

A seconda del livello di automazione impostato per l'organizzazione e altre impostazioni di sicurezza, vengono eseguite azioni di correzione su artefatti considerati dannosi o sospetti. In alcuni casi, le azioni di correzione si verificano automaticamente; in altri casi, le azioni di correzione vengono eseguite manualmente o solo dopo l'approvazione da parte del team delle operazioni di sicurezza.

- Altre informazioni sui livelli di automazione; E poi

- Configurare le funzionalità AIR in Defender per endpoint.

Importante

È consigliabile usare l'automazione completa per l'analisi e la correzione automatizzate. Non disattivare queste funzionalità a causa di un falso positivo. Usare invece gli indicatori "consenti" per definire le eccezioni e mantenere l'analisi e la correzione automatizzate impostate per eseguire automaticamente le azioni appropriate. Seguendo queste indicazioni , è possibile ridurre il numero di avvisi che il team delle operazioni di sicurezza deve gestire.

Ulteriore assistenza

Se sono stati eseguiti tutti i passaggi descritti in questo articolo e si ha ancora bisogno di assistenza, contattare il supporto tecnico.

Nell'angolo in alto a destra del portale di Microsoft Defender selezionare il punto interrogativo (?) e quindi selezionare Supporto Tecnico Microsoft.

Nella finestra Assistente supporto tecnico descrivere il problema e quindi inviare il messaggio. Da qui è possibile aprire una richiesta di servizio.

Vedere anche

- Gestire Defender per endpoint

- Gestire le esclusioni per Microsoft Defender per endpoint e antivirus Microsoft Defender

- Panoramica del portale di Microsoft Defender

- Microsoft Defender per endpoint su Mac

- Microsoft Defender per Endpoint su Linux

- Funzionalità di configurazione di Microsoft Defender per endpoint su iOS

- Funzionalità di configurazione di Microsoft Defender per endpoint su Android

Consiglio

Per saperne di più, Engage con la community Microsoft Security nella community tech: Microsoft Defender per endpoint Tech Community.