Escludi dispositivi

Si applica a:

- Microsoft Defender per endpoint Piano 1

- Microsoft Defender per endpoint Piano 2

- Microsoft Defender XDR

Si desidera provare Microsoft Defender per endpoint? iscriversi a una versione di valutazione gratuita.

Escludere i dispositivi dalla gestione delle vulnerabilità

L'esclusione dei dispositivi inattivi, duplicati o fuori ambito consente di concentrarsi sull'individuazione e la definizione della priorità dei rischi nei dispositivi attivi. Questa azione può anche contribuire a riflettere un punteggio di esposizione di gestione delle vulnerabilità più accurato, in quanto i dispositivi esclusi non saranno visibili nei report di gestione delle vulnerabilità.

Una volta esclusi i dispositivi, non sarà possibile visualizzare informazioni aggiornate o rilevanti sulle vulnerabilità e sul software installato in questi dispositivi. Influisce su tutte le pagine di gestione delle vulnerabilità, i report e le tabelle correlate nella ricerca avanzata.

Anche se la funzionalità di esclusione dei dispositivi rimuove i dati del dispositivo dalle pagine e dai report di gestione delle vulnerabilità, i dispositivi rimangono connessi alla rete e possono comunque rappresentare un rischio per l'organizzazione. Sarà possibile annullare l'esclusione del dispositivo in qualsiasi momento.

Come escludere un dispositivo

È possibile scegliere di escludere contemporaneamente un singolo dispositivo o più dispositivi.

Escludere un singolo dispositivo

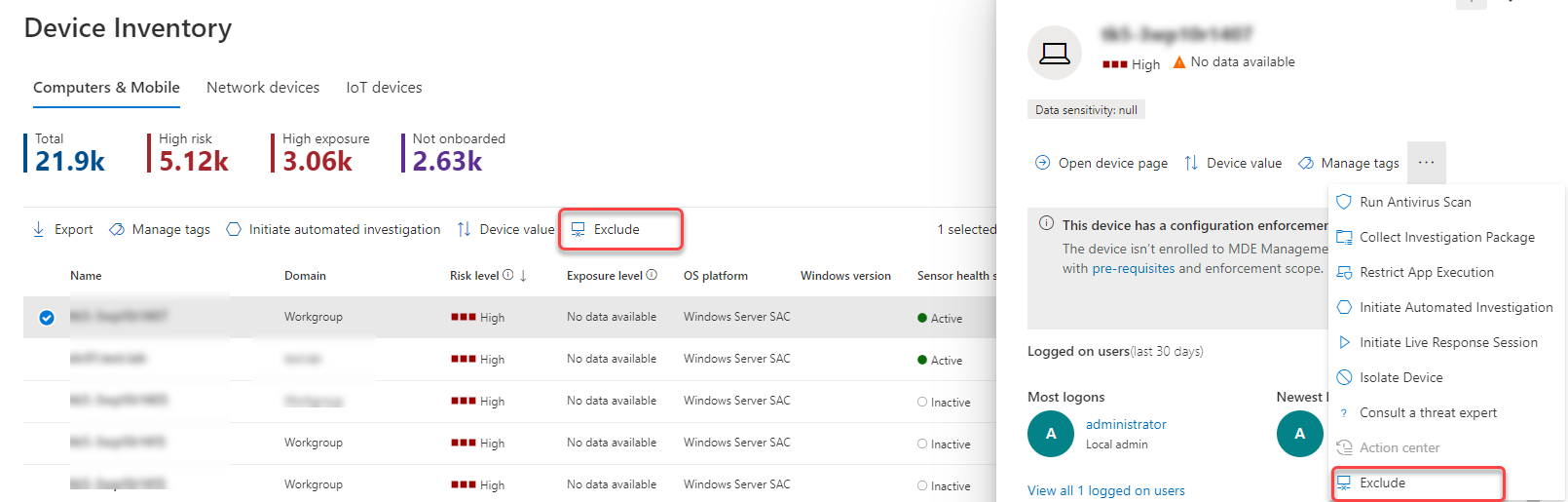

Passare alla pagina Inventario dispositivi e selezionare il dispositivo da escludere.

Selezionare Escludi dalla barra delle azioni nella pagina dell'inventario del dispositivo o dal menu azioni nel riquadro a comparsa del dispositivo.

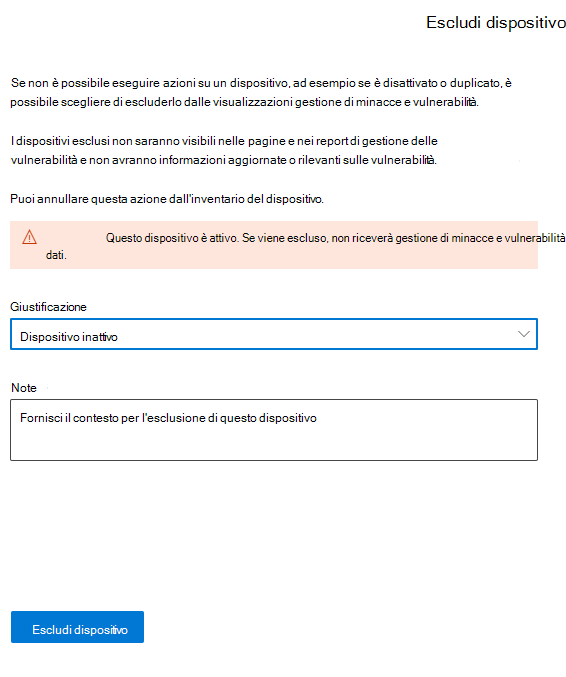

Selezionare una giustificazione:

- Dispositivo inattivo

- Dispositivo duplicato

- Il dispositivo non esiste

- Esclusioni

- Altro

Digitare una nota e selezionare Escludi dispositivo.

È anche possibile escludere un dispositivo dalla relativa pagina del dispositivo.

Nota

L'esclusione dei dispositivi attivi non è consigliata, poiché è particolarmente rischioso non avere visibilità sulle informazioni sulla vulnerabilità. Se un dispositivo è attivo e tenti di escluderlo, riceverai un messaggio di avviso e un popup di conferma che chiede se vuoi escludere un dispositivo attivo.

L'esclusione completa di un dispositivo dalle viste e dai dati di gestione delle vulnerabilità può richiedere fino a 10 ore.

I dispositivi esclusi sono ancora visibili nell'elenco Inventario dispositivi. È possibile gestire la visualizzazione dei dispositivi esclusi:

- Aggiunta della colonna Stato di esclusione alla visualizzazione inventario dispositivi.

- Uso del filtro dello stato di esclusione per visualizzare l'elenco pertinente di dispositivi.

Esclusione di dispositivi in blocco

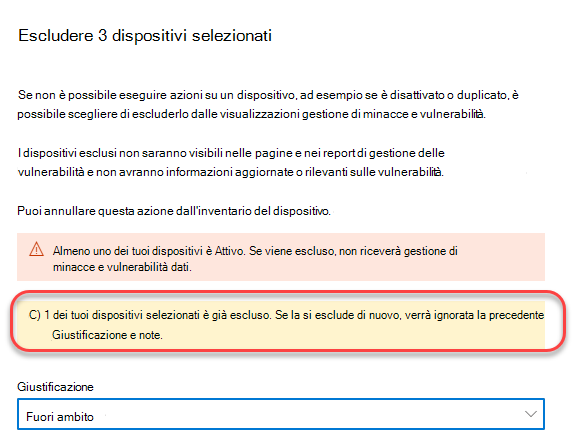

È anche possibile scegliere di escludere più dispositivi contemporaneamente:

Passare alla pagina Inventario dispositivi e selezionare i dispositivi da escludere.

Nella barra delle azioni selezionare Escludi.

Scegliere una giustificazione e selezionare Escludi dispositivo.

Se si selezionano più dispositivi nell'elenco dei dispositivi con stati di esclusione diversi, il riquadro a comparsa Escludi dispositivi selezionati fornirà informazioni dettagliate sul numero di dispositivi selezionati già esclusi. È possibile escludere nuovamente i dispositivi, ma la giustificazione e le note verranno ignorate.

Dopo l'esclusione di un dispositivo, se si passa alla pagina del dispositivo di un dispositivo escluso, non sarà possibile visualizzare i dati per le vulnerabilità individuate, l'inventario software o le raccomandazioni sulla sicurezza. I dati non verranno visualizzati nelle pagine di gestione delle vulnerabilità, nelle tabelle di ricerca avanzate correlate e nel report sui dispositivi vulnerabili.

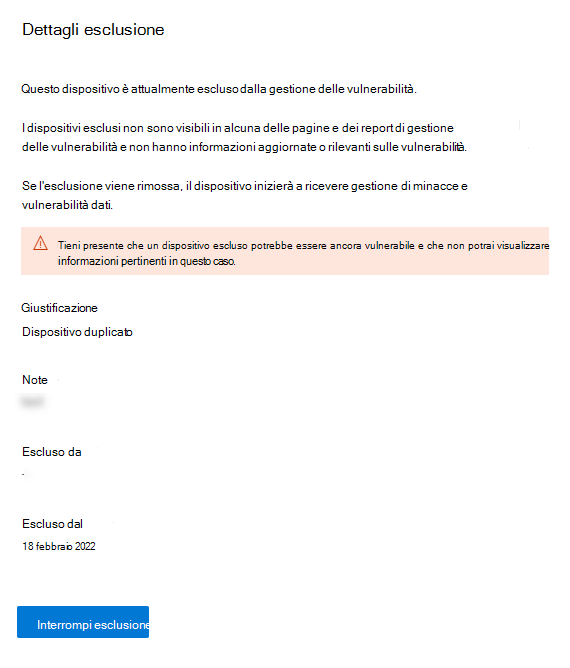

Interrompere l'esclusione di un dispositivo

Potrai interrompere l'esclusione di un dispositivo in qualsiasi momento. Una volta che i dispositivi non sono più esclusi, i dati sulla vulnerabilità saranno visibili nelle pagine di gestione delle vulnerabilità, nei report e nella ricerca avanzata. L'applicazione delle modifiche può richiedere fino a 8 ore.

- Passare all'inventario del dispositivo, selezionare il dispositivo escluso per aprire il riquadro a comparsa e quindi selezionare Dettagli esclusione

- Selezionare Interrompi esclusione

Vedere anche

Consiglio

Per saperne di più, Engage con la community Microsoft Security nella community tech: Microsoft Defender per endpoint Tech Community.