Protezione di rete per Linux

Importante

Alcune informazioni fanno riferimento alle caratteristiche del prodotto prima del rilascio, e possono essere modificate sostanzialmente prima della distribuzione al pubblico. Microsoft non fornisce alcuna garanzia, esplicita o implicita, in relazione alle informazioni contenute in questo documento.

Panoramica

Microsoft sta portando le funzionalità di Protezione di rete in Linux.

La protezione di rete consente di ridurre la superficie di attacco dei dispositivi da eventi basati su Internet. Impedisce ai dipendenti di usare qualsiasi applicazione per accedere a domini pericolosi che possono ospitare:

- truffe di phishing

- Sfrutta

- altri contenuti dannosi su Internet

La protezione di rete espande l'ambito di Microsoft Defender SmartScreen per bloccare tutto il traffico HTTP in uscita che tenta di connettersi a origini con reputazione bassa. I blocchi nel traffico HTTP in uscita sono basati sul dominio o sul nome host.

Filtro contenuto Web per Linux

È possibile usare il filtro contenuto Web per il test con protezione di rete per Linux. Vedere Filtro contenuto Web.

Problemi noti

- Protezione di rete viene implementato come tunnel VPN (Virtual Private Network). Sono disponibili opzioni avanzate di routing dei pacchetti che usano script nftables/iptables personalizzati.

- L'esperienza utente blocca/avvisa non è disponibile (il feedback dei clienti viene raccolto per migliorare ulteriormente la progettazione)

Nota

La maggior parte delle installazioni server di Linux non dispone di un'interfaccia utente grafica e di un Web browser. Per valutare l'efficacia di Linux Web Threat Protection con Linux, è consigliabile eseguire test in un server non di produzione con un'interfaccia utente grafica e un Web browser.

Prerequisiti

- Licenze: Microsoft Defender per endpoint tenant (può essere di valutazione) e requisiti specifici della piattaforma disponibili in Microsoft Defender per endpoint per piattaforme non Windows

- Computer caricati:

- Versione minima di Linux: per un elenco delle distribuzioni supportate, vedere Microsoft Defender per endpoint in Linux.

- Microsoft Defender per endpoint versione client Linux: 101.78.13 o versione successiva nel canale Insiders-Slow o Insiders-Fast.

Importante

Per valutare la protezione di rete per Linux, inviare un messaggio di posta elettronica a "xplatpreviewsupport@microsoft.com" con l'ID organizzazione. La funzionalità verrà abilitata in base al tenant per ogni richiesta.

Istruzioni

Distribuire Linux manualmente, vedere Distribuire manualmente Microsoft Defender per endpoint in Linux

Nell'esempio seguente viene illustrata la sequenza di comandi necessari per il pacchetto mdatp in ubuntu 20.04 per insiders-Fast channel.

curl -o microsoft.list https://packages.microsoft.com/config/ubuntu/20.04/insiders-fast.list

sudo mv ./microsoft.list /etc/apt/sources.list.d/microsoft-insiders-fast.list

sudo apt-get install gpg

curl https://packages.microsoft.com/keys/microsoft.asc | sudo apt-key add -

sudo apt-get install apt-transport-https

sudo apt-get update

sudo apt install -y mdatp

Onboarding dei dispositivi

Per eseguire l'onboarding del dispositivo, è necessario scaricare il pacchetto di onboarding Python per il server Linux da Microsoft Defender XDR -> Impostazioni -> Gestione dispositivi -> Onboarding ed esecuzione:

sudo python3 MicrosoftDefenderATPOnboardingLinuxServer.py

Convalida

Controllare che Protezione rete abbia effetto sui siti sempre bloccati:

Esaminare i log di diagnostica

sudo mdatp log level set --level debug sudo tail -f /var/log/microsoft/mdatp/microsoft_defender_np_ext.log

Per uscire dalla modalità di convalida

Disabilitare la protezione di rete e riavviare la connessione di rete:

sudo mdatp config network-protection enforcement-level --value disabled

Configurazione avanzata

Per impostazione predefinita, la protezione di rete Linux è attiva nel gateway predefinito; il routing e il tunneling sono configurati internamente. Per personalizzare le interfacce di rete, modificare il parametro networkSetupMode dal file di configurazione /opt/microsoft/mdatp/conf/ e riavviare il servizio:

sudo systemctl restart mdatp

Il file di configurazione consente inoltre all'utente di personalizzare:

- impostazione proxy

- Archivi certificati SSL

- nome dispositivo di tunneling

- IP

- e altro ancora

I valori predefiniti sono stati testati per tutte le distribuzioni, come descritto in Microsoft Defender per endpoint in Linux

Portale di Microsoft Defender

Assicurarsi inoltre che in Microsoft Defender>Impostazioni>endpoint>funzionalità avanzate che l'interruttore "Indicatori di rete personalizzati" sia impostato come abilitato.

Importante

L'interruttore "Indicatori di rete personalizzati" precedente controlla l'abilitazione degli indicatori personalizzatiper TUTTE le piattaforme con supporto di Protezione rete, incluso Windows. Promemoria che, in Windows, per applicare gli indicatori è anche necessario che Protezione di rete sia abilitato in modo esplicito.

Come esplorare le funzionalità

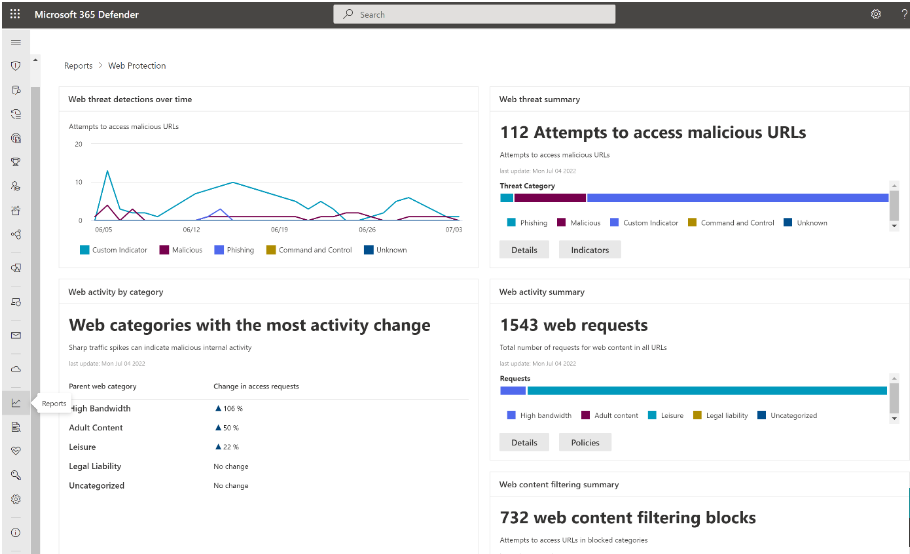

Informazioni su come proteggere l'organizzazione dalle minacce Web usando la protezione dalle minacce Web.

- La protezione dalle minacce Web fa parte della protezione Web in Microsoft Defender per endpoint. Usa la protezione di rete per proteggere i dispositivi dalle minacce Web.

Eseguire il flusso Indicatori personalizzati di compromissione per ottenere blocchi sul tipo di indicatore personalizzato.

Esplorare il filtro contenuto Web.

Nota

Se si rimuove un criterio o si modificano i gruppi di dispositivi contemporaneamente, ciò potrebbe causare un ritardo nella distribuzione dei criteri. Suggerimento per i professionisti: è possibile distribuire un criterio senza selezionare alcuna categoria in un gruppo di dispositivi. Questa azione creerà un criterio solo di controllo per comprendere il comportamento dell'utente prima di creare un criterio di blocco.

La creazione di gruppi di dispositivi è supportata in Defender per endpoint Piano 1 e Piano 2.

Integrare Microsoft Defender per endpoint con Defender for Cloud Apps e i dispositivi macOS abilitati per la protezione della rete avranno funzionalità di imposizione dei criteri degli endpoint.

Nota

L'individuazione e altre funzionalità non sono attualmente supportate in queste piattaforme.

Scenari

Durante l'anteprima pubblica sono supportati gli scenari seguenti:

Protezione dalle minacce sul Web

La protezione dalle minacce Web fa parte della protezione Web in Microsoft Defender per endpoint. Usa la protezione di rete per proteggere i dispositivi dalle minacce Web. Grazie all'integrazione con Microsoft Edge e i browser di terze parti più diffusi come Chrome e Firefox, la protezione dalle minacce Web interrompe le minacce Web senza un proxy Web. La protezione dalle minacce Web può proteggere i dispositivi mentre sono in locale o fuori. La protezione dalle minacce Web interrompe l'accesso ai tipi di siti seguenti:

- siti di phishing

- vettori di malware

- siti di exploit

- siti non attendibili o a bassa reputazione

- siti bloccati nell'elenco di indicatori personalizzati

Per altre informazioni, vedere Proteggere l'organizzazione dalle minacce Web

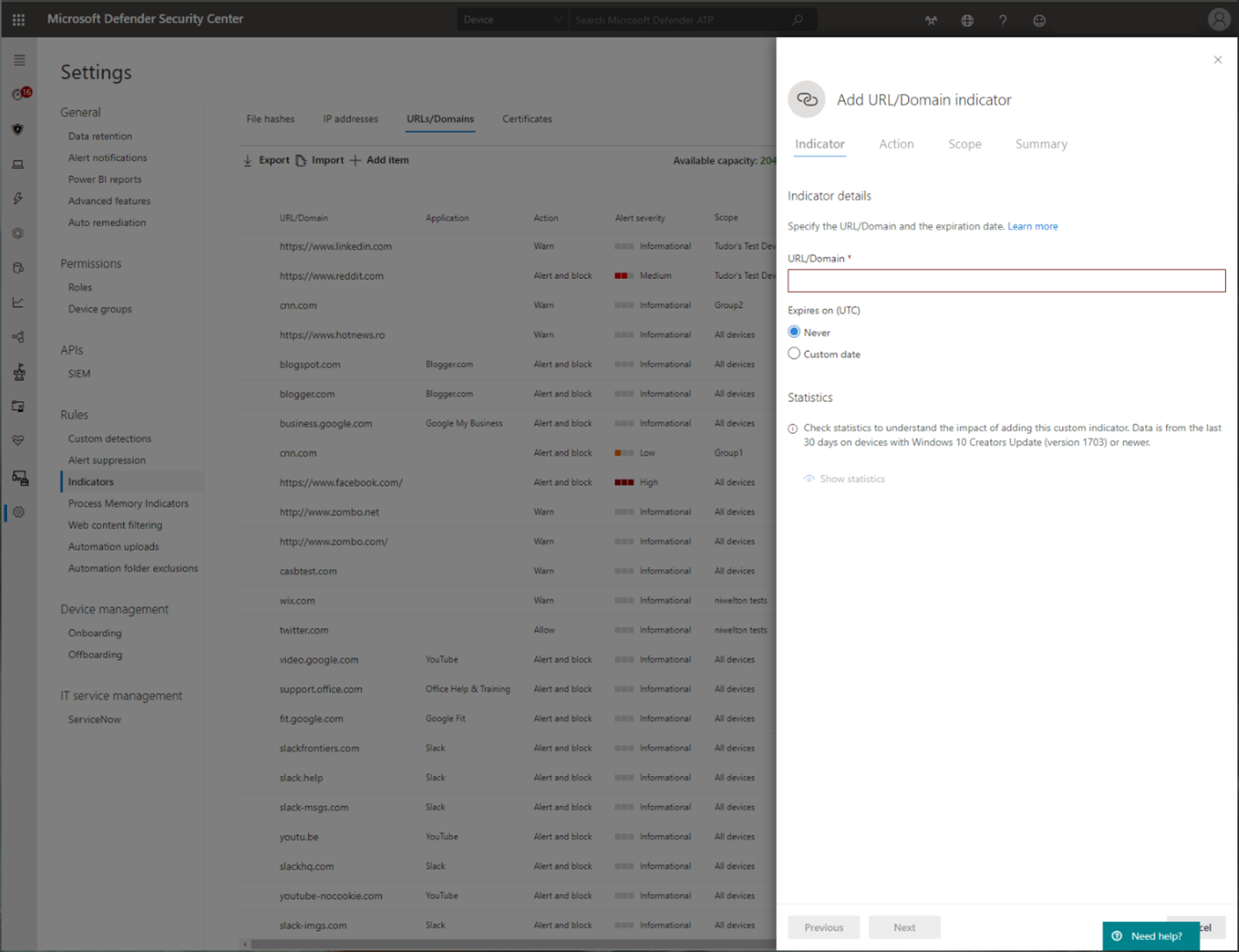

Indicatori personalizzati di compromissione

L'indicatore della corrispondenza di compromissione (IoC) è una funzionalità essenziale in ogni soluzione di endpoint protection. Questa funzionalità consente a SecOps di impostare un elenco di indicatori per il rilevamento e il blocco (prevenzione e risposta).

Creare indicatori che definiscono il rilevamento, la prevenzione e l'esclusione delle entità. È possibile definire l'azione da intraprendere, nonché la durata per l'applicazione dell'azione e l'ambito del gruppo di dispositivi a cui applicarla.

Le origini attualmente supportate sono il motore di rilevamento cloud di Defender per endpoint, il motore di analisi e correzione automatizzato e il motore di prevenzione degli endpoint (Microsoft Defender Antivirus).

Per altre informazioni, vedere: Creare indicatori per indirizzi IP e URL/domini.

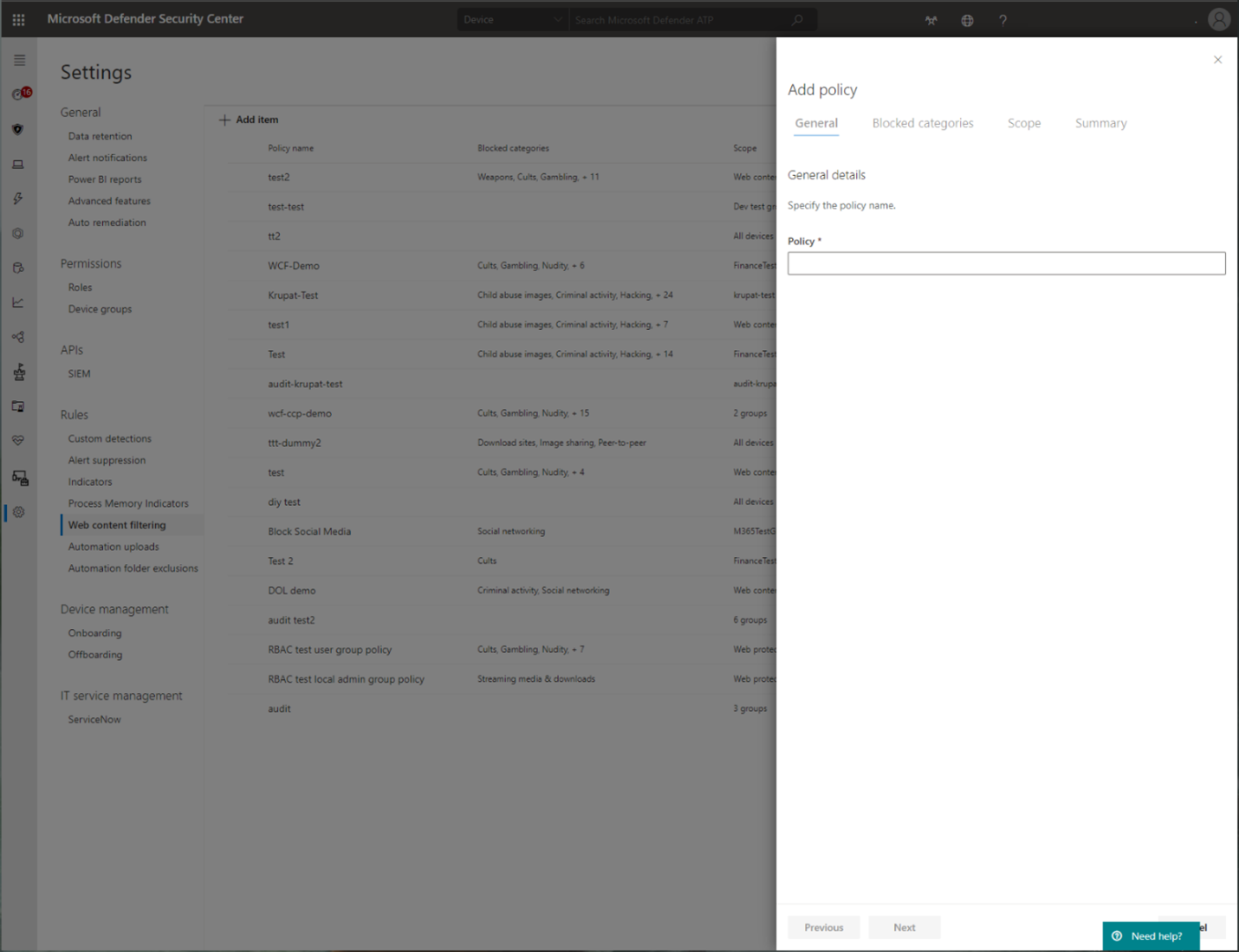

Filtro contenuti Web

Il filtro contenuto Web fa parte delle funzionalità di protezione Web in Microsoft Defender per endpoint e Microsoft Defender for Business. Il filtro contenuto Web consente all'organizzazione di tenere traccia e regolare l'accesso ai siti Web in base alle categorie di contenuto. Molti di questi siti Web (anche se non sono dannosi) potrebbero essere problematici a causa delle normative di conformità, dell'utilizzo della larghezza di banda o di altri problemi.

Configurare i criteri tra i gruppi di dispositivi per bloccare determinate categorie. Il blocco di una categoria impedisce agli utenti all'interno di gruppi di dispositivi specificati di accedere agli URL associati alla categoria. Per qualsiasi categoria non bloccata, gli URL vengono controllati automaticamente. Gli utenti possono accedere agli URL senza interruzioni e si raccoglieranno le statistiche di accesso per creare una decisione di criteri più personalizzata. Gli utenti visualizzeranno una notifica di blocco se un elemento nella pagina visualizzata effettua chiamate a una risorsa bloccata.

Il filtro dei contenuti Web è disponibile nei principali Web browser, con blocchi eseguiti da Windows Defender SmartScreen (Microsoft Edge) e Network Protection (Chrome, Firefox, Brave e Opera). Per altre informazioni sul supporto del browser, vedere Prerequisiti.

Per altre informazioni sulla creazione di report, vedere Filtro contenuto Web.

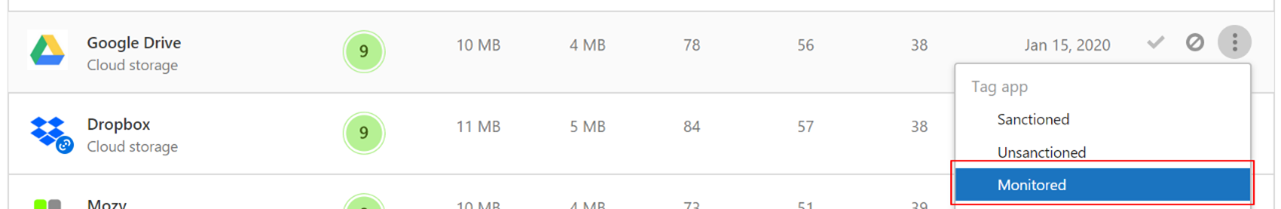

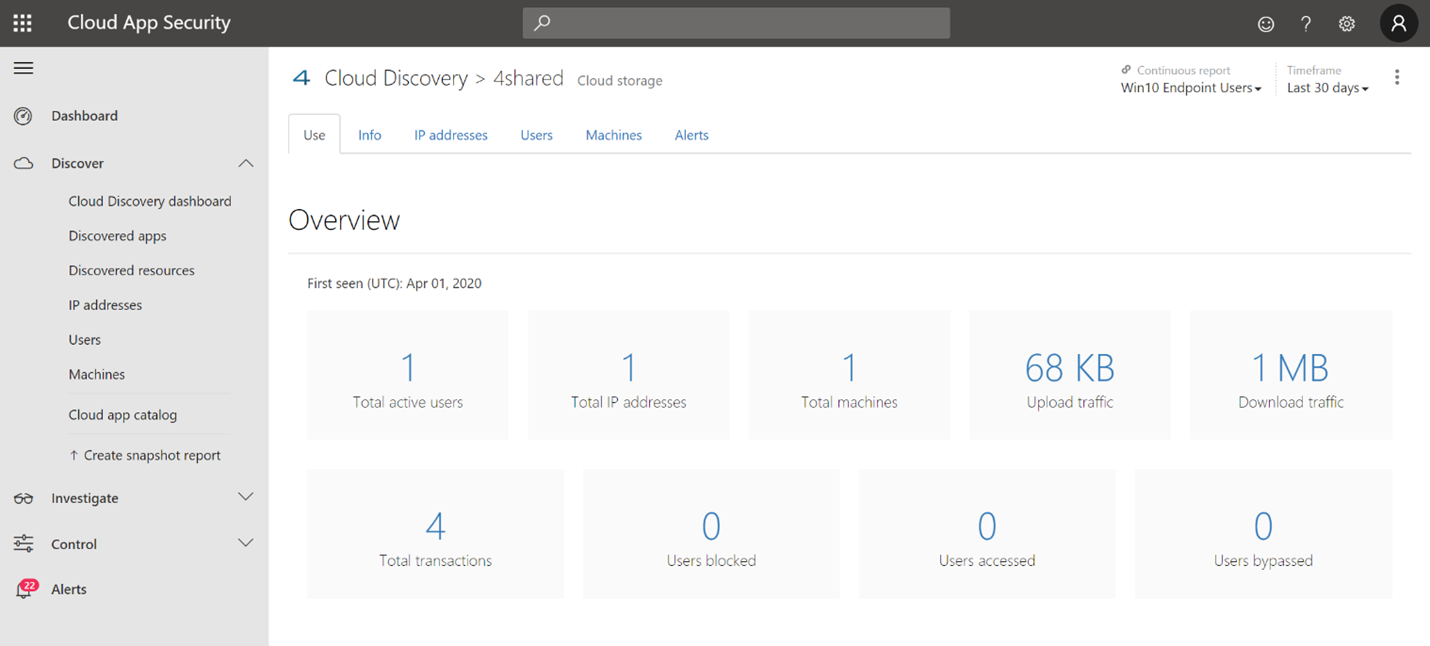

Microsoft Defender for Cloud Apps

Il catalogo app Microsoft Defender for Cloud Apps/cloud identifica le app per cui si vuole che gli utenti finali vengano avvisati all'accesso con Microsoft Defender XDR per endpoint e li contrassegnino come Monitorati. I domini elencati nelle app monitorate verranno sincronizzati in un secondo momento con Microsoft Defender XDR per endpoint:

Entro 10-15 minuti, questi domini verranno elencati in Microsoft Defender XDR in URL/domini degli indicatori > con Action=Warn. All'interno del contratto di servizio di imposizione (vedere i dettagli alla fine di questo articolo).

Vedere anche

- Proteggere la rete

- Attivare la protezione di rete

- Protezione sul Web

- Creare indicatori

- Filtro contenuti Web

- Microsoft Defender per Endpoint su Linux

Consiglio

Per saperne di più, Engage con la community Microsoft Security nella community tech: Microsoft Defender per endpoint Tech Community.