Guida dell'utente di valutazione: Gestione delle vulnerabilità di Microsoft Defender

Questa guida utente è uno strumento semplice che consente di configurare e sfruttare al meglio la versione di valutazione gratuita di Gestione vulnerabilità di Microsoft Defender. Usando i passaggi suggeriti in questa guida dal team di microsoft security, si apprenderà in che modo la gestione delle vulnerabilità può aiutare a proteggere utenti e dati.

Nota

L'offerta di valutazione per Gestione vulnerabilità di Microsoft Defender non è attualmente disponibile per:

- Clienti del governo degli Stati Uniti che usano GCC High e DoD

- Clienti di Microsoft Defender per le aziende

Che cos'è Gestione delle vulnerabilità di Microsoft Defender

La riduzione del rischio informatico richiede un programma completo di gestione delle vulnerabilità basato sul rischio per identificare, valutare, correggere e tenere traccia delle vulnerabilità importanti tra gli asset più critici.

Gestione vulnerabilità di Microsoft Defender offre visibilità degli asset, individuazione e valutazione continua in tempo reale delle vulnerabilità, minacce sensibili al contesto & definizione delle priorità aziendali e processi di correzione predefiniti. Include funzionalità che consentono ai team di valutare, assegnare priorità e correggere in modo intelligente i maggiori rischi per l'organizzazione.

Guardare il video seguente per altre informazioni su Defender Vulnerability Management:

Per iniziare

Passaggio 1: Configurazione

Nota

Per eseguire l'onboarding della versione di valutazione, gli utenti devono avere il ruolo Amministratore globale assegnato in Microsoft Entra ID. Per altre informazioni, vedere Ruoli obbligatori per l'avvio della versione di valutazione.

Controllare le autorizzazioni e i prerequisiti.

È possibile accedere alla versione di valutazione di Gestione vulnerabilità di Microsoft Defender in diversi modi:

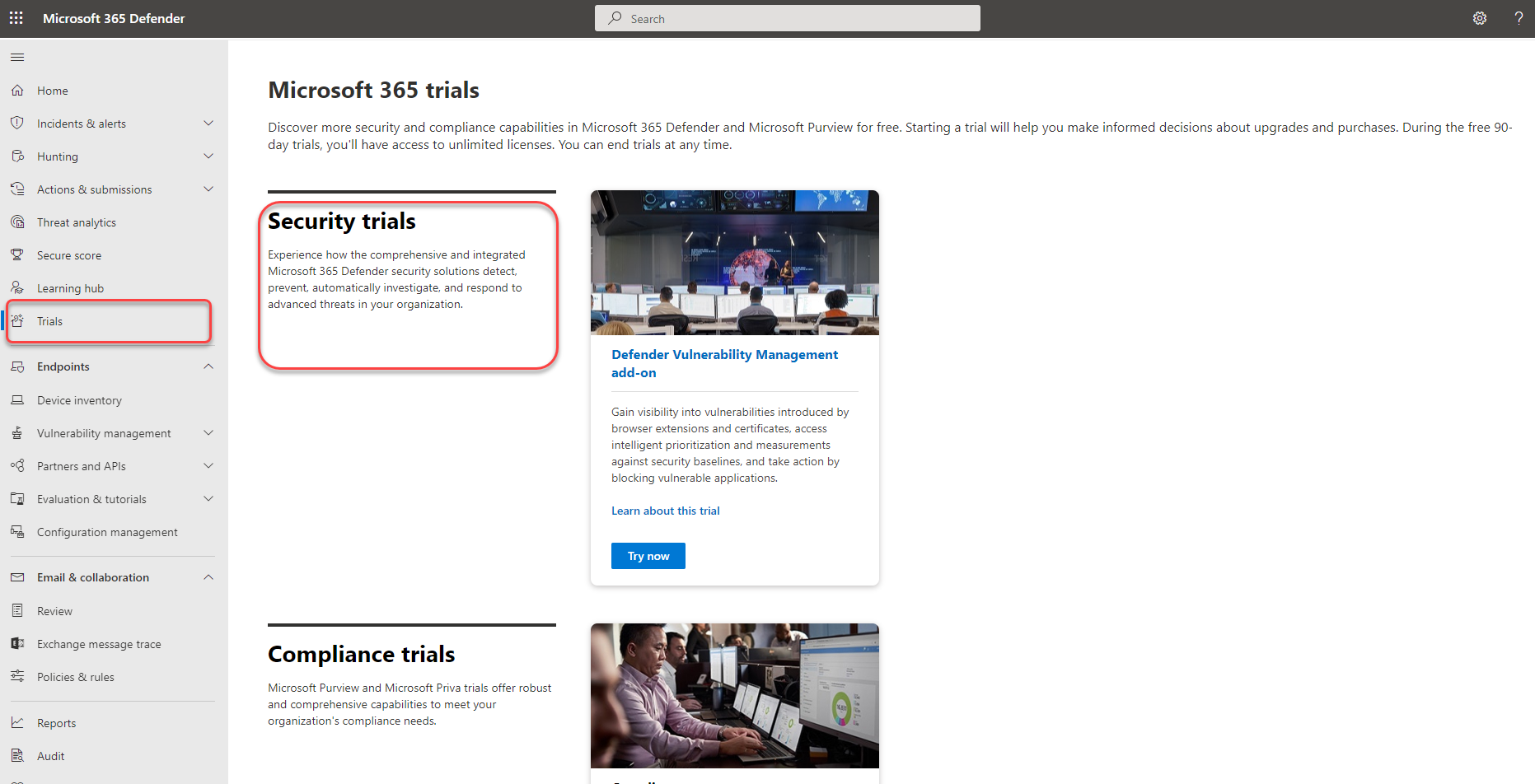

Se si ha accesso al portale di Microsoft Defender 365, passare a Versioni di valutazione nella barra del riquadro di spostamento a sinistra. Dopo aver raggiunto l'hub delle versioni di valutazione di Microsoft 365:

- Se si dispone di Defender per Endpoint Piano 2, trovare la scheda del componente aggiuntivo Defender Vulnerability Management e selezionare Prova ora.

- Se si è un nuovo cliente o un cliente di Defender per Endpoint P1 o Microsoft 365 E3 esistente, scegliere la scheda Gestione vulnerabilità di Defender e selezionare Prova ora.

- Iscriversi tramite l'interfaccia di amministrazione Microsoft (solo amministratori globali).

Nota

Per altre opzioni su come iscriversi alla versione di valutazione, vedere Iscriversi a Gestione vulnerabilità di Microsoft Defender.

Esaminare le informazioni sulle informazioni incluse nella versione di valutazione e quindi selezionare Inizia versione di valutazione. Dopo aver attivato la versione di valutazione, possono essere richieste fino a 6 ore prima che le nuove funzionalità diventino disponibili nel portale.

- La versione di valutazione del componente aggiuntivo Gestione vulnerabilità di Defender dura 90 giorni.

- La versione di valutazione autonoma di Defender Vulnerability Management dura 90 giorni.

Quando si è pronti per iniziare, visitare il portale di Microsoft Defender e selezionare Gestione vulnerabilità nella barra di spostamento a sinistra per iniziare a usare la versione di valutazione di Defender Vulnerability Management.

Nota

Se si è clienti di Microsoft Defender per cloud, vedere Funzionalità di gestione delle vulnerabilità per i server per altre informazioni sulle funzionalità di gestione delle vulnerabilità di Defender disponibili per l'organizzazione.

Provare Defender Vulnerability Management

Passaggio 1: Sapere cosa proteggere in una singola visualizzazione

Gli scanner predefiniti e senza agente monitorano e rilevano continuamente i rischi anche quando i dispositivi non sono connessi alla rete aziendale. La copertura degli asset espansa consolida le applicazioni software, i certificati digitali, le estensioni del browser e l'hardware e il firmware in un'unica visualizzazione di inventario.

Inventario dei dispositivi: l'inventario dei dispositivi mostra un elenco dei dispositivi nella rete. Per impostazione predefinita, l'elenco visualizza i dispositivi visualizzati negli ultimi 30 giorni. A colpo d'occhio, verranno visualizzate informazioni come domini, livelli di rischio, piattaforma del sistema operativo, CVE associati e altri dettagli per una facile identificazione dei dispositivi più a rischio.

Individuare e valutare il software dell'organizzazione in un'unica visualizzazione dell'inventario consolidata:

- Inventario delle applicazioni software : l'inventario software in Gestione vulnerabilità di Defender è un elenco di applicazioni note nell'organizzazione. La visualizzazione include informazioni dettagliate sulla vulnerabilità e sulla configurazione errata nel software installato con punteggi di impatto e dettagli con priorità, ad esempio piattaforme del sistema operativo, fornitori, numero di punti deboli, minacce e una visualizzazione a livello di entità dei dispositivi esposti.

- Valutazioni delle estensioni del browser: nella pagina delle estensioni del browser viene visualizzato un elenco delle estensioni installate nei diversi browser dell'organizzazione. Per l'esecuzione corretta delle estensioni sono in genere necessarie autorizzazioni diverse. Defender Vulnerability Management fornisce informazioni dettagliate sulle autorizzazioni richieste da ogni estensione e identifica quelli con i livelli di rischio associati più elevati, i dispositivi con l'estensione attivata, le versioni installate e altro ancora.

-

Inventario certificati : l'inventario certificati consente di individuare, valutare e gestire i certificati digitali installati nell'organizzazione in un'unica visualizzazione. In questo modo è possibile:

- Identificare i certificati che stanno per scadere in modo da poterli aggiornare e impedire l'interruzione del servizio.

- Rilevare potenziali vulnerabilità dovute all'uso di un algoritmo di firma debole (ad esempio SHA-1-RSA), dimensioni della chiave brevi (ad esempio RSA a 512 bit) o algoritmo hash della firma debole (ad esempio MD5).

- Garantire la conformità con le linee guida normative e i criteri dell'organizzazione.

- Hardware e firmware : l'inventario hardware e firmware fornisce un elenco di hardware e firmware noti nell'organizzazione. Fornisce inventari singoli per modelli di sistema, processori e BIOS. Ogni visualizzazione include dettagli quali il nome del fornitore, il numero di punti deboli, le informazioni dettagliate sulle minacce e il numero di dispositivi esposti.

Analisi autenticata per Windows : con l'analisi autenticata per Windows è possibile effettuare la destinazione remota in base agli intervalli IP o ai nomi host e analizzare i servizi Windows fornendo a Gestione vulnerabilità defender le credenziali per accedere in remoto ai dispositivi. Una volta configurati, i dispositivi non gestiti di destinazione verranno analizzati regolarmente per individuare le vulnerabilità software.

Assegnare il valore del dispositivo : la definizione del valore di un dispositivo consente di distinguere tra le priorità degli asset. Il valore del dispositivo viene usato per incorporare la propensione al rischio di un singolo asset nel calcolo del punteggio di esposizione di Defender Vulnerability Management. I dispositivi assegnati come "valore elevato" riceveranno più peso. Opzioni del valore del dispositivo:

- Bassa

- Normale (impostazione predefinita)

- Alto

È anche possibile usare l'API imposta il valore del dispositivo.

Passaggio 2: Tenere traccia e attenuare le attività di correzione

Correzione delle richieste: le funzionalità di gestione delle vulnerabilità colmano il divario tra gli amministratori IT e di sicurezza tramite il flusso di lavoro delle richieste di correzione. Gli amministratori della sicurezza come è possibile richiedere all'amministratore IT di correggere una vulnerabilità dalle pagine raccomandazione a Intune.

Visualizzare le attività di correzione : quando si invia una richiesta di correzione dalla pagina Consigli di sicurezza, avvia un'attività di correzione. Viene creata un'attività di sicurezza che può essere tenuta traccia in una pagina di correzione e viene creato un ticket di correzione in Microsoft Intune.

Bloccare le applicazioni vulnerabili : la correzione delle vulnerabilità richiede tempo e può dipendere dalle responsabilità e dalle risorse del team IT. Gli amministratori della sicurezza possono ridurre temporaneamente il rischio di una vulnerabilità eseguendo azioni immediate per bloccare tutte le versioni vulnerabili attualmente note di un'applicazione o avvisare gli utenti con messaggi personalizzabili prima di aprire le versioni vulnerabili dell'app fino al completamento della richiesta di correzione. L'opzione blocca consente ai team IT di applicare patch all'applicazione senza che gli amministratori della sicurezza si preoccupano che le vulnerabilità vengano sfruttate nel frattempo.

- Come bloccare le applicazioni vulnerabili

- Visualizzare le attività di correzione

- Visualizzare le applicazioni bloccate

- Sbloccare le applicazioni

Nota

Al termine della versione di valutazione le applicazioni bloccate verranno immediatamente sbloccate, mentre i profili di base possono essere archiviati per un breve periodo di tempo aggiuntivo prima di essere eliminati.

Usare funzionalità di valutazione avanzate, ad esempio l'analisi delle condivisioni di rete, per proteggere le condivisioni di rete vulnerabili. Poiché le condivisioni di rete possono essere facilmente accessibili dagli utenti di rete, piccoli punti deboli comuni possono renderle vulnerabili. Questi tipi di configurazioni errate vengono comunemente usati in natura dagli utenti malintenzionati per lo spostamento laterale, la ricognizione, l'esfiltrazione dei dati e altro ancora. Ecco perché è stata creata una nuova categoria di valutazioni della configurazione in Gestione vulnerabilità di Defender che identifica i punti deboli comuni che espongono gli endpoint ai vettori di attacco nelle condivisioni di rete windows. In questo modo è possibile:

- Non consentire l'accesso offline alle condivisioni

- Rimuovere condivisioni dalla cartella radice

- Rimuovere l'autorizzazione di scrittura della condivisione impostata su 'Everyone'

- Impostare l'enumerazione delle cartelle per le condivisioni

Visualizzare e monitorare i dispositivi dell'organizzazione usando un report Dispositivi vulnerabili che mostra grafici e grafici a barre con tendenze dei dispositivi vulnerabili e statistiche correnti. L'obiettivo è comprendere il respiro e l'ambito dell'esposizione del dispositivo.

Passaggio 3: Configurare le valutazioni di base della sicurezza

Invece di eseguire analisi di conformità temporizzato, la valutazione delle baseline di sicurezza consente di monitorare in modo continuo e proattivo la conformità dell'organizzazione rispetto ai benchmark di sicurezza del settore in tempo reale. Un profilo di baseline di sicurezza è un profilo personalizzato che è possibile creare per valutare e monitorare gli endpoint nell'organizzazione rispetto ai benchmark di sicurezza del settore (CIS, NIST, MS). Quando si crea un profilo di baseline di sicurezza, si crea un modello costituito da più impostazioni di configurazione del dispositivo e da un benchmark di base con cui eseguire il confronto.

Le baseline di sicurezza forniscono il supporto per i benchmark CiS (Center for Internet Security) per Windows 10, Windows 11 e Windows Server 2008 R2 e versioni successive, nonché i benchmark STIG (Security Technical Implementation Guides) per Windows 10 e Windows Server 2019.

- Introduzione alla valutazione delle baseline di sicurezza

- Esaminare i risultati della valutazione del profilo di baseline di sicurezza

- Usare la ricerca avanzata

Nota

Al termine della versione di valutazione, i profili di base di sicurezza possono essere archiviati per un breve periodo di tempo prima di essere eliminati.

Passaggio 4: Creare report significativi per ottenere informazioni approfondite usando le API e la ricerca avanzata

Le API di Gestione delle vulnerabilità di Defender possono contribuire a migliorare la chiarezza dell'organizzazione con visualizzazioni personalizzate nel comportamento di sicurezza e nell'automazione dei flussi di lavoro di gestione delle vulnerabilità. Ridurre il carico di lavoro del team di sicurezza con la raccolta dei dati, l'analisi del punteggio di rischio e le integrazioni con altri processi e soluzioni aziendali. Per altre informazioni, vedere:

- Esportare metodi e proprietà di valutazione per dispositivo

- Blog delle API di gestione delle vulnerabilità di Defender

La ricerca avanzata consente l'accesso flessibile ai dati non elaborati di Gestione vulnerabilità di Defender, che consente di controllare in modo proattivo le entità alla ricerca di minacce note e potenziali. Per altre informazioni, vedere Cercare i dispositivi esposti.

Informazioni sulle licenze e sulla versione di valutazione

Come parte della configurazione della versione di valutazione, le nuove licenze di valutazione di Defender Vulnerability Management verranno applicate automaticamente agli utenti. Pertanto, non è necessaria alcuna assegnazione (la versione di valutazione può applicare automaticamente fino a 1.000.000 licenze). Le licenze sono attive per la durata della versione di valutazione.

Introduzione alla versione di valutazione

È possibile iniziare a usare le funzionalità di Gestione vulnerabilità di Defender non appena sono visualizzate nel portale di Microsoft Defender. Non viene creato alcun elemento automaticamente e gli utenti non saranno interessati. Quando si passa a ogni soluzione, è possibile che si venga guidati nella creazione di configurazioni di configurazione aggiuntive per iniziare a usare le funzionalità.

Estensione della versione di valutazione

È possibile estendere la versione di valutazione entro gli ultimi 15 giorni del periodo di valutazione. È previsto un limite massimo di due periodi di valutazione. Se non si esegue l'estensione entro il termine del periodo di valutazione, sarà necessario attendere almeno 30 giorni prima di iscriversi per una seconda versione di valutazione.

Fine della versione di valutazione

Gli amministratori possono disabilitare la versione di valutazione in qualsiasi momento selezionando Versioni di valutazione nel riquadro di spostamento a sinistra, passando alla scheda di valutazione di Gestione vulnerabilità di Defender e selezionando Fine versione di valutazione.

Se non diversamente indicato per la soluzione, i dati di valutazione verranno mantenuti per un periodo di tempo, in genere 180 giorni, prima di essere eliminati definitivamente. È possibile continuare ad accedere ai dati raccolti durante la versione di valutazione fino a quel momento.

Risorse aggiuntive

- Termini e condizioni: vedere i termini e le condizioni per le versioni di valutazione di Microsoft 365.

- Confrontare le offerte: Gestione delle vulnerabilità di Microsoft Defender

- Documentazione di Defender Vulnerability Management

- Foglio dati: Gestione vulnerabilità di Microsoft Defender: Ridurre il rischio informatico con individuazione e valutazione continue delle vulnerabilità, definizione delle priorità basata sui rischi e correzione