Creare risorse di Azure usando Azure PowerShell o modelli di ARM

Questo articolo spiega come utilizzare i modelli di Microsoft Azure PowerShell o Azure Resource Manager (ARM) per creare risorse di Azure obbligatorie per la fatturazione elettronica.

Per abilitare la fatturazione elettronica in Dynamics 365 Finance, è necessario creare e configurare diverse risorse di Azure, ad esempio un Azure Key Vault, un account di archiviazione di Azure e un contenitore dell'account di archiviazione di Azure. Questo processo può richiedere molto tempo ed essere soggetto a errori se eseguito manualmente. Per semplificare e automatizzare questo processo, puoi utilizzare uno script PowerShell o un modello di ARM che crea e configura per te tutte le risorse di Azure obbligatorie.

Utilizzare Azure PowerShell

Prerequisiti

Prima di eseguire lo script di PowerShell, è necessario soddisfare i seguenti prerequisiti:

- Devi avere una sottoscrizione di Azure con autorizzazioni sufficienti per creare e gestire le risorse.

- Hai installato il modulo Azure PowerShell. (È consigliabile utilizzare una versione supportata di PowerShell versione 7 o successiva il modulo Azure PowerShell).

- Hai il file di script di PowerShell.

Script di PowerShell

param (

[Parameter(Mandatory=$true)]

[string]$subscriptionId,

[Parameter(Mandatory=$true)]

[string]$resourceGroup,

[Parameter(Mandatory=$true)]

[string]$location,

[Parameter(Mandatory=$true)]

[string]$storageAccountName,

[Parameter(Mandatory=$true)]

[string]$keyVaultName,

[Parameter(Mandatory=$true)]

[string]$containerName,

[Parameter(Mandatory=$true)]

[string]$storageAccountKeyVaultSecretName

)

if (!(Get-Module -ListAvailable -Name Az)) {

throw "Az PowerShell module is required to run this script. Please install from https://video2.skills-academy.com/en-us/powershell/azure/install-azure-powershell."

}

function Write-ErrorMessage {

param (

[string]$errorMessage

)

Write-Host "Error: $errorMessage" -ForegroundColor Red

exit 1

}

function Write-VerboseMessage {

param (

[string]$message

)

Write-Host "Verbose: $message" -ForegroundColor DarkYellow

}

function Confirm-ResourceExists {

param (

[string]$resourceType,

[string]$resourceName,

[string]$resourceGroup = ''

)

try {

switch ($resourceType) {

'ResourceGroup' {

Get-AzResourceGroup -Name $resourceName -ErrorAction Stop | Out-Null

}

'StorageAccount' {

Get-AzStorageAccount -ResourceGroupName $resourceGroup -Name $resourceName -ErrorAction Stop | Out-Null

}

'StorageContainer' {

Get-AzStorageContainer -Name $resourceName -ErrorAction Stop | Out-Null

}

'KeyVault' {

$kv = Get-AzKeyVault -ResourceGroupName $resourceGroup -VaultName $resourceName

if ($null -eq $kv)

{

return $false

}

}

}

return $true

} catch {

return $false

}

}

# Connect to Azure account and set the subscription context

try {

Write-VerboseMessage "Connecting to Azure account..."

Connect-AzAccount -Subscription $subscriptionId -ErrorAction Stop -Verbose

} catch {

Write-Host $_.Exception.Message

Write-ErrorMessage "Failed to connect to the Azure account or set subscription context."

}

try {

Write-VerboseMessage "Checking if the e-invoice service principal exists."

$objectId = (Get-AzADServicePrincipal -ApplicationId "ecd93392-c922-4f48-9ddf-10741e4a9b65" -ErrorAction SilentlyContinue -Verbose).Id

if ($null -eq $objectId)

{

Write-VerboseMessage "The e-invoice service principal does not exist. Trying to create now."

New-AzADServicePrincipal -AppId "ecd93392-c922-4f48-9ddf-10741e4a9b65" -ErrorAction Stop -Verbose

}

else {

Write-VerboseMessage "The e-invoice service principal already exists. No action required."

}

}

catch {

Write-Host $_.Exception.Message

Write-ErrorMessage "Adding e-Invoicing Service to your tenant as a service principal failed."

}

# Check if the resource group exists

if (-not (Confirm-ResourceExists -resourceType 'ResourceGroup' -resourceName $resourceGroup)) {

try {

Write-VerboseMessage "Creating Azure resource group..."

New-AzResourceGroup -Name $resourceGroup -Location $location -ErrorAction Stop -Verbose

$msg = "Resource group {0} created successfully in at location: {1}." -f $resourceGroup, $location

Write-VerboseMessage $msg

} catch {

Write-Host $_.Exception.Message

Write-ErrorMessage "Failed to create Azure resource group."

}

} else {

Write-VerboseMessage "Resource group '$resourceGroup' already exists."

}

# Check if the Azure Key Vault exists

if (-not (Confirm-ResourceExists -resourceType 'KeyVault' -resourceName $keyVaultName -resourceGroup $resourceGroup)) {

try {

Write-VerboseMessage "Creating Azure Key Vault..."

New-AzKeyVault -Name $keyVaultName -ResourceGroupName $resourceGroup -Location $location -ErrorAction Stop -Verbose

$msg = "Key vault {0} created successfully in resource group: {1} at location: {2}." -f $keyVaultName, $resourceGroup, $location

Write-VerboseMessage $msg

} catch {

Write-Host $_.Exception.Message

Write-ErrorMessage "Failed to create Azure Key Vault."

}

} else {

Write-VerboseMessage "Azure Key Vault '$keyVaultName' already exists."

}

# Check if the storage account exists

if (-not (Confirm-ResourceExists -resourceType 'StorageAccount' -resourceName $storageAccountName -resourceGroup $resourceGroup)) {

try {

Write-VerboseMessage "Creating Azure Storage Account..."

New-AzStorageAccount -ResourceGroupName $resourceGroup `

-Name $storageAccountName `

-Location $location `

-SkuName Standard_LRS `

-Kind StorageV2 `

-AllowBlobPublicAccess $true -ErrorAction Stop -Verbose

$msg = "Storage account {0} created successfully in resource group: {1} at location: {2}." -f $storageAccountName, $resourceGroup, $location

Write-VerboseMessage $msg

} catch {

Write-Host $_.Exception.Message

Write-ErrorMessage "Failed to create Azure Storage Account."

}

} else {

Write-VerboseMessage "Storage account '$storageAccountName' already exists."

}

# Check if the storage container exists

$ctx = (Get-AzStorageAccount -ResourceGroupName $resourceGroup -Name $storageAccountName).Context

Set-AzCurrentStorageAccount -Context $ctx

if (-not (Confirm-ResourceExists -resourceType 'StorageContainer' -resourceName $containerName -resourceGroup $resourceGroup)) {

try {

Write-VerboseMessage "Creating storage container..."

New-AzStorageContainer -Name $containerName -Context $ctx -ErrorAction Stop -Verbose

$msg = "Storage container {0} created successfully in storage account: {1}." -f $containerName, $storageAccountName

Write-VerboseMessage $msg

} catch {

Write-Host $_.Exception.Message

Write-ErrorMessage "Failed to create storage container."

}

} else {

Write-VerboseMessage "Storage container '$containerName' already exists."

}

# Set the start and end time for the SAS token

$StartTime = Get-Date

$EndTime = $StartTime.AddYears(3)

# Generate SAS token for the container

try {

Write-VerboseMessage "Generating SAS token for the container..."

$sasToken = New-AzStorageContainerSASToken -Name $containerName -Permission racwdli -Protocol HttpsOnly -StartTime $StartTime -ExpiryTime $EndTime -Context $ctx -ErrorAction Stop -Verbose

$msg = "SAS token for container {0} generated successfully with full permissions. The token would expire on {1}." -f $containerName, $EndTime

Write-VerboseMessage $msg

} catch {

Write-Host $_.Exception.Message

Write-ErrorMessage "Failed to generate SAS token for the container."

}

# Construct the SAS URL

$sasURL = "https://$($storageAccountName).blob.core.windows.net/$($containerName)?$($sastoken)"

# Set access policy for the application to get and list secrets

try {

Write-VerboseMessage "Setting access policy for Azure Key Vault..."

Set-AzKeyVaultAccessPolicy -VaultName $keyVaultName -ObjectId $objectId -PermissionsToSecrets get,list -ErrorAction Stop -Verbose

$msg = "Get and list access policies set successfully on key vault {0} for the e-invoicing application {1}." -f $keyVaultName, $objectId

Write-VerboseMessage $msg

} catch {

Write-Host $_.Exception.Message

Write-ErrorMessage "Failed to set access policy for Azure Key Vault."

}

# Convert SAS URL to secure string

$secretvalue = ConvertTo-SecureString $sasURL -AsPlainText -Force

# Create a new secret in Azure Key Vault

try {

Write-VerboseMessage "Creating secret in Azure Key Vault..."

Set-AzKeyVaultSecret -VaultName $keyVaultName -Name $storageAccountKeyVaultSecretName -SecretValue $secretvalue -Expires $EndTime -ContentType "" -ErrorAction Stop -Verbose

$msg = "Secret {0} created successfully in {1} and will expire on {2}." -f $storageAccountKeyVaultSecretName, $keyVaultName, $EndTime

Write-VerboseMessage $msg

} catch {

Write-Host $_.Exception.Message

Write-ErrorMessage "Failed to create secret in Azure Key Vault."

}

# Display the secret

Write-Host "Secret created successfully."

Eseguire lo script di PowerShell

Per eseguire lo script di PowerShell, segui questi passaggi.

Apri PowerShell e vai alla cartella in cui si trovano il file di script di PowerShell e il file di configurazione.

Per eseguire lo script di PowerShell utilizzando i tuoi parametri, esegui questo comando.

.\Create-AzureResourcesForEInvoice.ps1 -subscriptionId <azure_subscription_id> -resourceGroup <resource_group_name> -location <resource_group_location> -storageAccountName <storage_account_name> -containerName <container_name> -storageAccountKeyVaultSecretName <SAS_token_keyvault_secret_name>

Lo script di PowerShell esegue queste seguenti.

- Lo script ti chiede di accedere al tuo account Azure. Inserisci le tue credenziali, quindi seleziona Accedi.

- Lo script determina se l'entità servizio di fatturazione elettronica esiste già. In caso contrario, lo script la crea.

- Lo script determina se esistono già le risorse di Azure seguenti: un gruppo di risorse di Azure, un Azure Key Vault, un account di archiviazione di Azure e un contenitore dell'account di archiviazione di Azure. Se nessuno di queste risorse esiste, lo script le crea e le configura.

- Lo script genera un token di firma di accesso condiviso (SAS) per il contenitore dell'account di archiviazione e lo aggiunge come segreto Key Vault nel Key Vault.

- Lo script imposta i criteri di accesso sul Key Vault per fornire le autorizzazioni get e list all'applicazione di fatturazione elettronica.

- Come output, lo script genera i dettagli delle risorse di Azure che sono state create. Questi dettagli includono nomi e URL.

Nota

Puoi eseguire lo stesso script se devi rinnovare un token SAS scaduto. In questo caso, lo script non crea le risorse. Si limita invece a generare un nuovo token SAS e ad aggiornarlo nel Key Vault.

Utilizzare un modello di ARM

Modello di ARM

{

"$schema": "https://schema.management.azure.com/schemas/2015-01-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"keyVaultName": {

"type": "string",

"metadata": {

"description": "Name of KeyVault to Store secrets/certificates/SaS Token"

}

},

"tenantID": {

"type": "string",

"metadata": {

"description": "Azure AD Tenant ID"

}

},

"keyVaultAccessObjectID": {

"type": "string",

"metadata": {

"description": "ID of user or App to grant access to KV"

},

"defaultValue": "ecd93392-c922-4f48-9ddf-10741e4a9b65"

},

"StorageAccountName": {

"type": "string",

"metadata": {

"description": "Name of Storage Account to Create"

}

},

"ContainerName": {

"type": "string",

"metadata": {

"description": "Name of container for einvoice upload"

}

},

"accountSasProperties": {

"type": "object",

"defaultValue": {

"signedServices": "bf",

"signedPermission": "rwacld",

"signedExpiry": "2024-12-01T00:00:00Z",

"signedResourceTypes": "o"

}

}

},

"variables": {},

"resources": [

{

"name": "[parameters('StorageAccountName')]",

"type": "Microsoft.Storage/storageAccounts",

"apiVersion": "2018-07-01",

"location": "[resourceGroup().location]",

"tags": {

"displayName": "[parameters('StorageAccountName')]"

},

"sku": {

"name": "Standard_LRS"

},

"kind": "StorageV2",

"properties": {

"allowBlobPublicAccess": true

},

"resources":[

{

"type": "blobServices/containers",

"apiVersion": "2018-03-01-preview",

"name": "[concat('default/', parameters('ContainerName'))]",

"dependsOn": [

"[parameters('StorageAccountName')]"

],

"properties": {

"publicAccess": "None"

}

}

]

},

{

"type": "Microsoft.KeyVault/vaults",

"apiVersion": "2018-02-14",

"name": "[parameters('keyVaultName')]",

"location": "[resourceGroup().location]",

"tags": {

"displayName": "[parameters('keyVaultName')]"

},

"properties": {

"enabledForDeployment": true,

"enabledForTemplateDeployment": true,

"enabledForDiskEncryption": true,

"tenantId": "[parameters('tenantID')]",

"accessPolicies": [

{

"tenantId": "[parameters('tenantID')]",

"objectId": "[parameters('keyVaultAccessObjectID')]",

"permissions": {

"keys": [

"get"

],

"secrets": [

"list",

"get"

]

}

}

],

"sku": {

"name": "standard",

"family": "A"

}

}

},

{

"apiVersion": "2018-02-14",

"type": "Microsoft.KeyVault/vaults/secrets",

"dependsOn": [

"[concat('Microsoft.KeyVault/vaults/', parameters('keyVaultName'))]"

],

"name": "[concat(parameters('keyVaultName'), '/', 'StorageSaSToken')]",

"properties": {

"value": "[concat('https://', parameters('StorageAccountName'), '.blob.core.windows.net/', parameters('ContainerName'), '?', listAccountSas(parameters('StorageAccountName'), '2018-07-01', parameters('accountSasProperties')).accountSasToken)]"

}

}

],

"outputs": {}

}

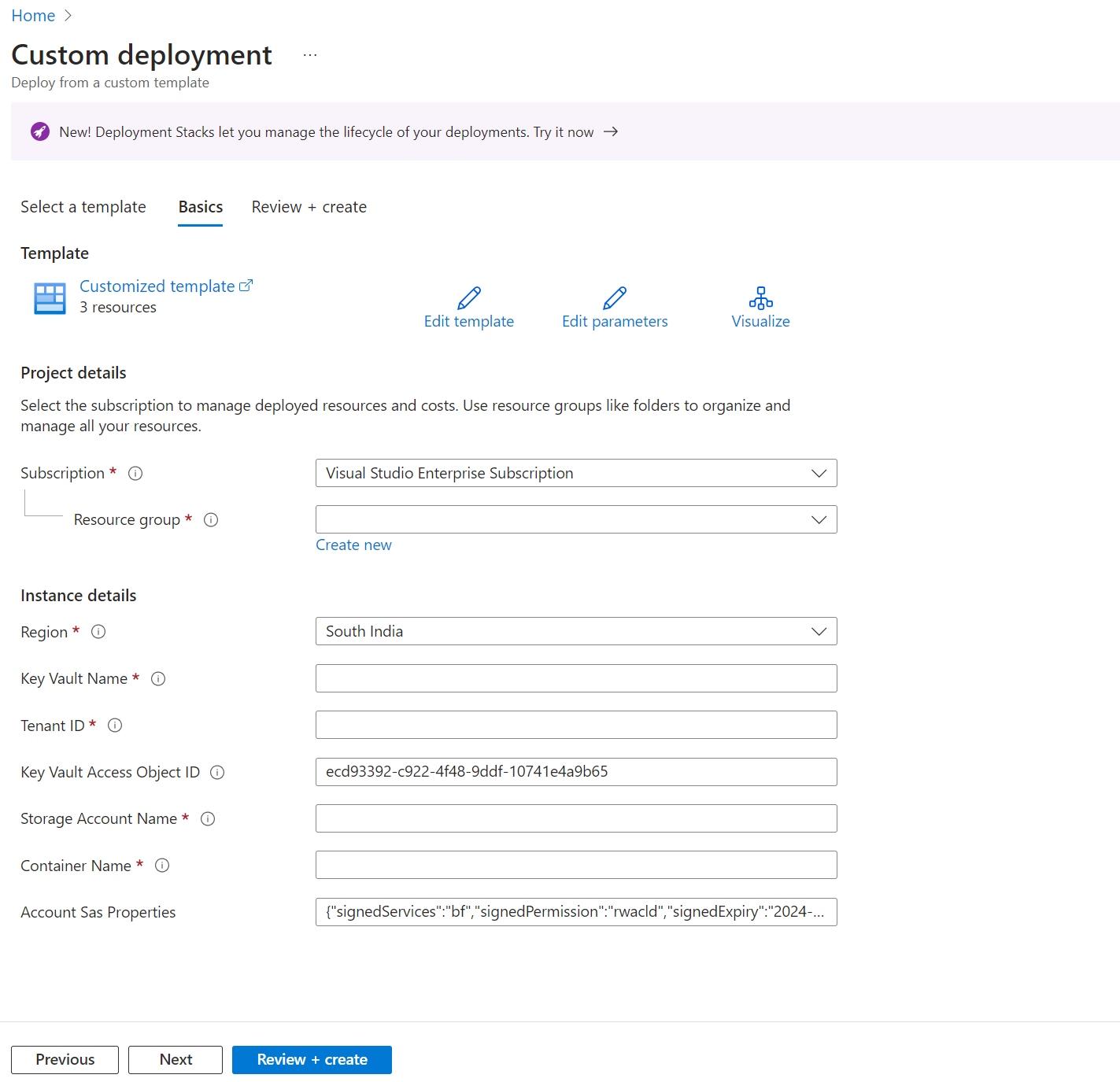

Distribuire il modello di ARM

Per distribuire il modello di ARM, segui questa procedura.

Accedi al portale di Azure e cerca Distribuisci un modello personalizzato.

Seleziona Crea il tuo modello nell'editor.

Copia il modello di ARM fornito nella sezione precedente di questo articolo, incollalo nell'editor, quindi seleziona Salva.

Specifica i parametri obbligatori.

Seleziona Rivedi e crea.

Rivedi i dettagli, quindi seleziona Crea.

Verificare le risorse di Azure

Per verificare che risorse di Azure sono state create e configurate correttamente, puoi eseguire questi passaggi.

- Accedi al portale di Azure, qjuindi passa al gruppo di risorse che contiene le risorse di Azure. Dovresti vedere le risorse con i nomi specificati nello script di PowerShell o nei parametri del modello di ARM.

- Apri la risorsa Key Vault e verifica che il token SAS per l'account di archiviazione di Azure sia stato creato e abbia il valore corretto.