Informazioni sui gruppi di connettori di rete privata di Microsoft Entra

Usare i gruppi di connettori di rete privata per assegnare connettori specifici ad applicazioni specifiche. I gruppi di connettori offrono un maggiore controllo e consentono di ottimizzare le distribuzioni.

Ogni connettore di rete privata viene assegnato a un gruppo di connettori. Tutti i connettori che appartengono allo stesso gruppo di connettori costituiscono un'unità separata per la disponibilità elevata e il bilanciamento del carico. Tutti i connettori appartengono a un gruppo di connettori. Se non si creano i gruppi, tutti i connettori vengono inclusi in un gruppo predefinito. Nell'interfaccia di amministrazione di Microsoft Entra si creano nuovi gruppi di connettori e si assegnano connettori.

I gruppi di connettori risultano utili se le applicazioni sono ospitate in posizioni diverse. I gruppi di connettori vengono creati in base alla posizione. Le applicazioni usano connettori fisicamente vicini.

Suggerimento

Nel caso di una distribuzione di proxy di applicazione di grandi dimensioni, non assegnare alcuna applicazione al gruppo di connettori predefinito. In questo caso, i nuovi connettori non riceveranno traffico live finché non vengono assegnati a un gruppo di connettori attivi. Questa configurazione permette anche di applicare ai connettori una modalità inattiva spostandoli di nuovo nel gruppo predefinito, in modo da eseguire operazioni di manutenzione senza alcun impatto sugli utenti.

Prerequisiti

Per usare i gruppi di connettori, è necessario avere più connettori. I nuovi connettori vengono aggiunti automaticamente al gruppo di connettori Predefinito. Per altre informazioni sull'installazione dei connettori, vedere Configurare i connettori.

Assegnare applicazioni ai gruppi di connettori

Si assegna un'applicazione a un gruppo di connettori quando la si pubblica per la prima volta. È anche possibile aggiornare il gruppo a cui è assegnato un connettore.

Casi d'uso per gruppi di connettori

I gruppi di connettori sono utili in varie situazioni, ad esempio:

Siti con più data center interconnessi

Le organizzazioni di grandi dimensioni usano più data center. È preferibile mantenere la maggior quantità di traffico possibile all'interno di un data center specifico, perché i collegamenti tra data center sono lenti e dispendiosi. Distribuire connettori in ogni data center per rendere disponibili solo le applicazioni che risiedono all'interno del data center. Questo approccio riduce al minimo i collegamenti tra data center e offre un'esperienza completamente trasparente agli utenti.

Applicazioni installate in reti isolate

È possibile ospitare le applicazioni in reti che non fanno parte della rete aziendale principale. È possibile usare gruppi di connettori per installare connettori dedicati in reti isolate, in modo da isolare anche le applicazioni per la rete. Lo scenario è comune per i fornitori che mantengono un'applicazione specifica.

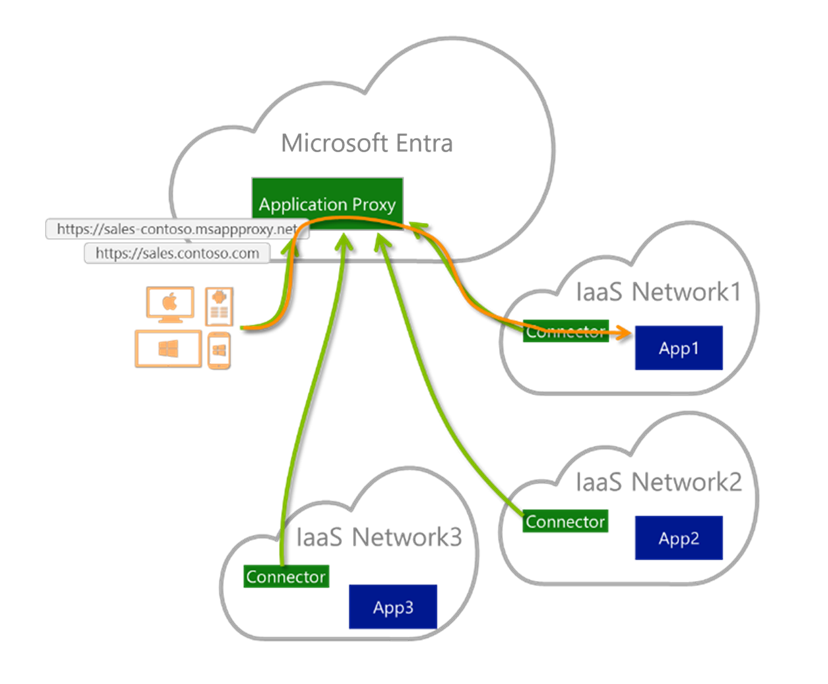

Applicazioni installate in Infrastruttura distribuita come servizio (IaaS)

Per le applicazioni installate in IaaS (Infrastruttura distribuita come servizio) per l'accesso al cloud, i gruppi di connettori offrono un servizio comune per proteggere l'accesso a tutte le app. I gruppi di connettori non creano dipendenza aggiuntiva dalla rete aziendale o non frammentano l'esperienza delle app. I connettori vengono installati in ogni data center nel cloud e gestiscono solo le applicazioni che si trovano nella rete. Installare più connettori per ottenere una disponibilità elevata.

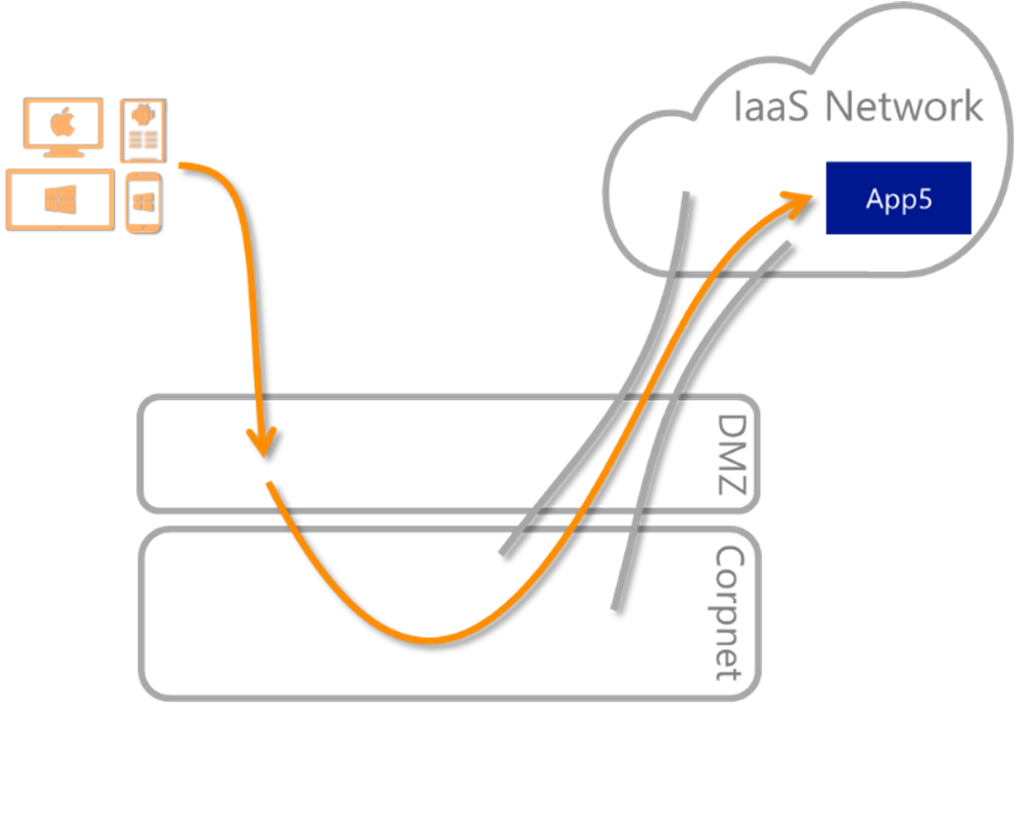

Considerare come esempio un'organizzazione con diverse macchine virtuali connesse alla rete virtuale IaaS ospitata. Per permettere ai dipendenti di usare le applicazioni, tali reti private sono connesse alla rete aziendale tramite rete privata virtuale (VPN) da sito a sito. La VPN da sito a sito offre un'esperienza ottimale ai dipendenti a livello locale. Non è tuttavia ideale per i dipendenti che lavorano da remoto, perché richiede un'infrastruttura locale più ampia per instradare l'accesso, come illustrato nel diagramma:

Con i gruppi di connettori di rete privata di Microsoft Entra è possibile abilitare un servizio comune per proteggere l'accesso a tutte le applicazioni senza creare altre dipendenze dalla rete aziendale:

Scenario a più foreste: gruppi di connettori diversi per ogni foresta

Per implementare l'accesso Single Sign-On, si usa in genere la delega vincolata Kerberos. I computer del connettore vengono aggiunti a un dominio che può delegare gli utenti all'applicazione. La delega vincolata Kerberos supporta le funzionalità tra foreste. Per le aziende che hanno ambienti a più foreste distinti senza una relazione di trust reciproca non è tuttavia possibile usare un solo connettore per tutte le foreste. Vengono invece distribuiti connettori specifici per ogni foresta, che vengono impostati per la gestione delle applicazioni pubblicate per gestire solo gli utenti della foresta specifica. Ogni gruppo di connettori rappresenta una foresta diversa. Mentre il tenant e buona parte dell'esperienza sono unificati per tutte le foreste, è possibile assegnare utenti alle applicazioni della rispettiva foresta tramite i gruppi di Microsoft Entra.

Siti di ripristino di emergenza

Esistono due approcci da considerare per i siti di ripristino di emergenza:

- Il sito di ripristino di emergenza viene creato in modalità attiva-attiva, in cui è esattamente come il sito principale. Il sito ha anche le stesse impostazioni di rete e di Active Directory (AD). È possibile creare i connettori nel sito di ripristino di emergenza nello stesso gruppo di connettori del sito principale. Microsoft Entra ID rileva automaticamente i failover.

- Il sito di ripristino di emergenza è separato dal sito principale. Creare un gruppo di connettori diverso nel sito di ripristino di emergenza. È possibile usare applicazioni di backup o deviare manualmente l'applicazione esistente al gruppo di connettori di ripristino di emergenza in base alle esigenze specifiche.

Gestire più aziende da un singolo tenant

È possibile implementare un modello in cui un singolo provider di servizi distribuisce e gestisce i servizi correlati a Microsoft Entra per più aziende. I gruppi di connettori permettono di isolare i connettori e le applicazioni in gruppi diversi. Uno dei metodi, adatto alle aziende di piccole dimensioni, consiste nell'avere un singolo tenant di Microsoft Entra mentre le varie aziende hanno reti e nomi di dominio propri. Lo stesso approccio è adatto anche per scenari di fusione e acquisizione e situazioni in cui un singolo reparto gestisce diverse aziende per motivi legali o economici.

Configurazioni di esempio

Si considerino queste configurazioni di gruppi di connettori di esempio.

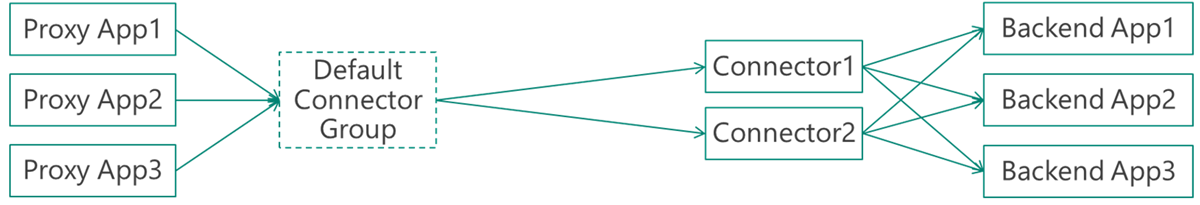

Configurazione predefinita senza gruppi di connettori

Se non si usano gruppi di connettori, la configurazione ha un aspetto simile al seguente:

La configurazione è sufficiente per distribuzioni di piccole dimensioni e test. È adatta anche a organizzazioni con una topologia di rete flat.

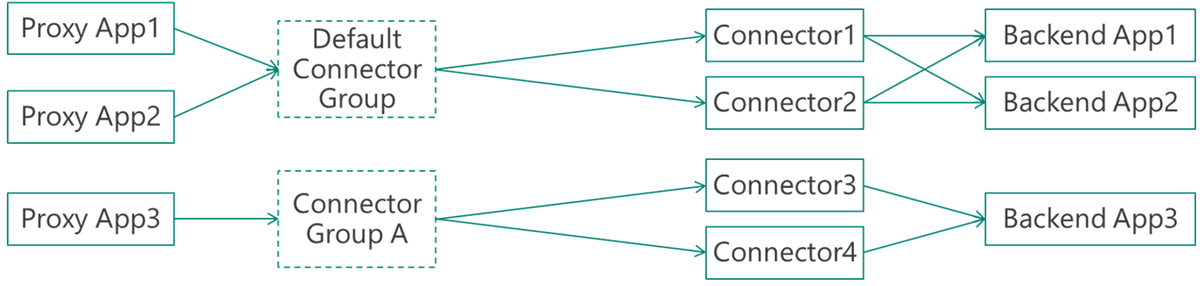

Configurazione predefinita con una rete isolata

La configurazione rappresenta un'evoluzione dell'impostazione predefinita, in cui un'app specifica viene eseguita in una rete isolata, ad esempio una rete virtuale IaaS:

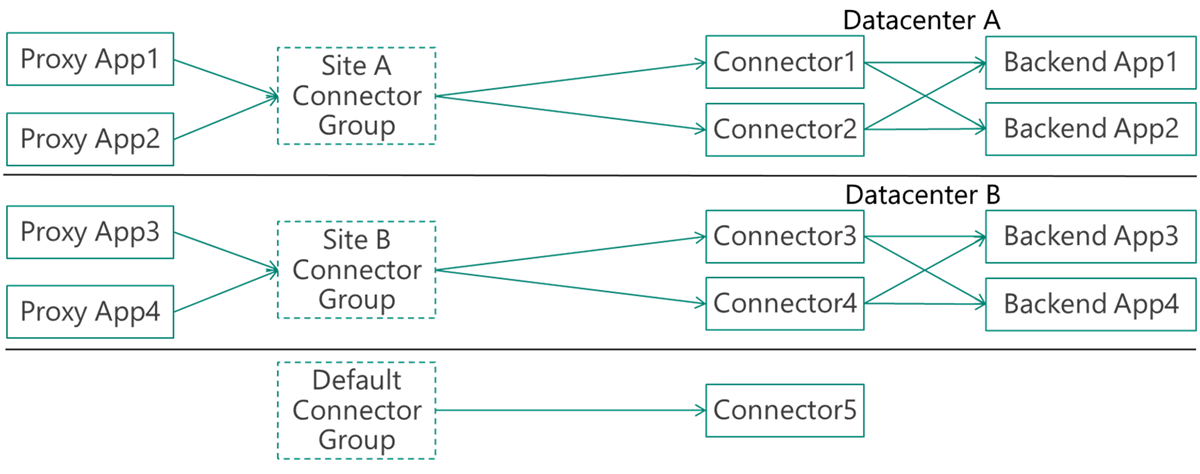

Configurazione consigliata con diversi gruppi specifici e un gruppo predefinito inattivo

La configurazione consigliata per organizzazioni complesse di grandi dimensioni include il gruppo di connettori predefinito come gruppo che non gestisce applicazioni e viene usato per i connettori inattivi o appena installati. Tutte le applicazioni vengono gestite tramite gruppi di connettori personalizzati.

Nell'esempio l'azienda ha due data center, A e B, con due connettori che gestiscono ogni sito. In ognuno dei siti vengono eseguite applicazioni diverse.