Configurare gli avvisi di sicurezza per i ruoli di Microsoft Entra in Privileged Identity Management

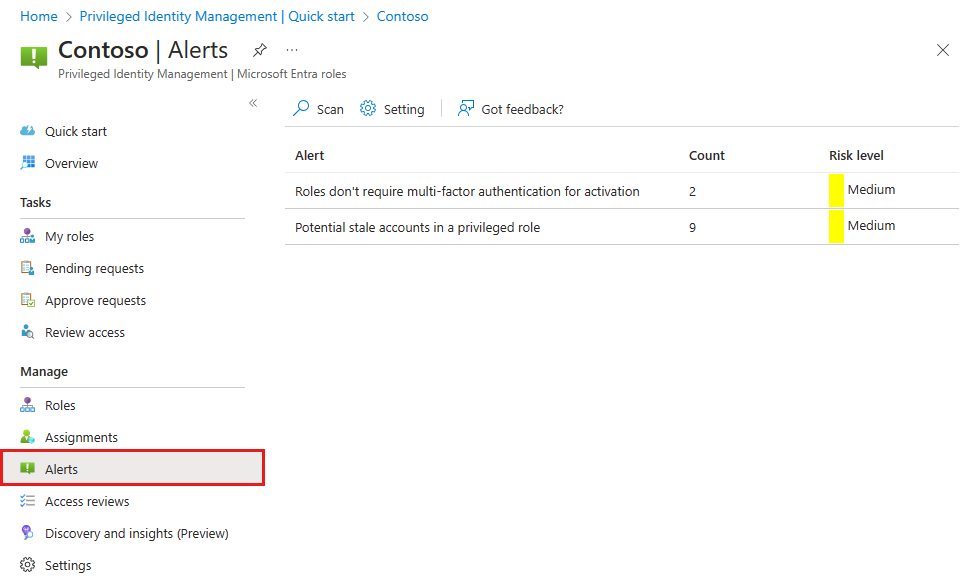

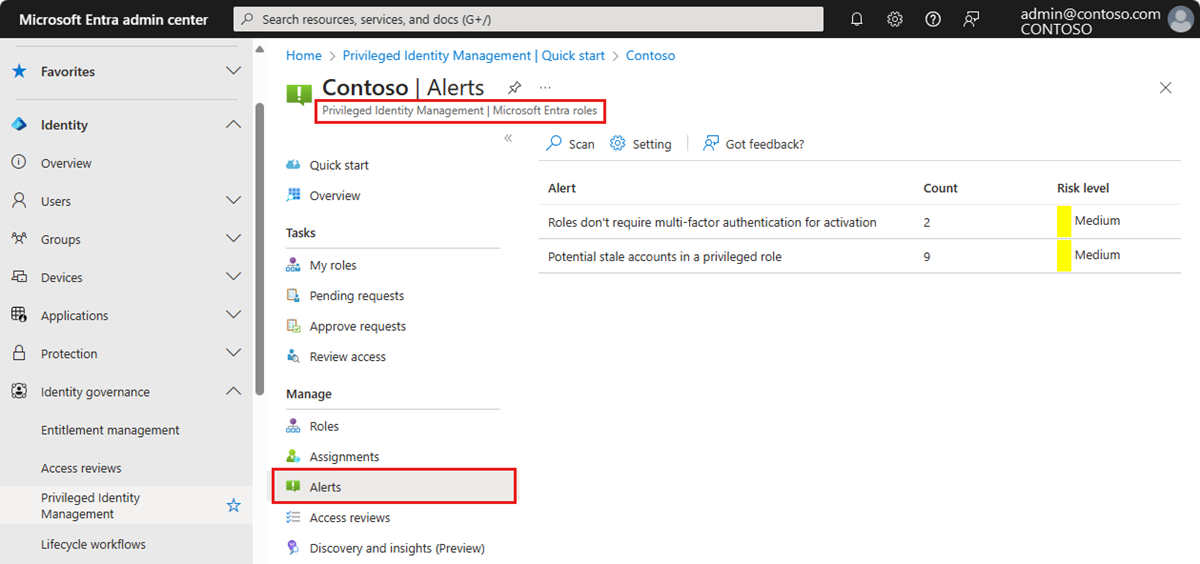

Privileged Identity Management (PIM) genera avvisi quando si verificano attività sospette o non sicure nella propria organizzazione in Microsoft Entra ID. Quando viene generato un avviso, appare nel dashboard di Privileged Identity Management. Selezionare l'avviso per visualizzare un report che elenca gli utenti o i ruoli che hanno attivato l'avviso.

Nota

Un evento in Privileged Identity Management può generare notifiche inviate tramite posta elettronica a più destinatari: assegnatari, responsabili approvazione o amministratori. Il numero massimo di notifiche inviate per un evento è 1000. Se il numero di destinatari supera 1000, solo i primi 1000 destinatari riceveranno una notifica tramite posta elettronica. Ciò non impedisce ad altri assegnatari, amministratori o responsabili approvazione di usare le relative autorizzazioni in Microsoft Entra ID e Privileged Identity Management.

Requisiti di licenza

Per usare Privileged Identity Management occorrono le licenze. Per altre informazioni sulle licenze, vedere Nozioni fondamentali sulla gestione delle licenze di Microsoft Entra ID Governance.

Avvisi di sicurezza

Questa sezione elenca tutti gli avvisi di sicurezza per i ruoli di Microsoft Entra, oltre a fornire indicazioni su come risolverli ed evitarli. Ecco il significato dei vari livelli di gravità:

- Elevata: richiede un'azione immediata a causa di una violazione dei criteri.

- Media: non richiede un'azione immediata ma segnala una potenziale violazione dei criteri.

- Bassa: non richiede un'azione immediata ma suggerisce una modifica dei criteri.

Nota

Solo i ruoli seguenti riescono a leggere gli avvisi di sicurezza PIM per i ruoli di Microsoft Entra: Amministratore globale, Amministratore ruolo con privilegi, Lettore globale, Amministratore della sicurezzae Amministratore che legge i dati di sicurezza.

Gli amministratori non usano i ruoli con privilegi

Gravità: bassa

| Descrizione | |

|---|---|

| Perché viene visualizzato questo avviso? | Se sono presenti utenti a cui sono stati assegnati ruoli con privilegi non necessari, le probabilità di un attacco aumentano. Inoltre, gli utenti malintenzionati possono passare più facilmente inosservati in account che non sono attivamente in uso. |

| Come correggerlo? | Rivedere gli utenti nell'elenco e rimuoverli dai ruoli con privilegi di cui non hanno bisogno. |

| Prevenzione | Assegnare ruoli con privilegi solo agli utenti che hanno una motivazione aziendale. Pianificare verifiche di accesso regolari per determinare se gli utenti hanno ancora bisogno dell'accesso. |

| Azione di mitigazione nel portale | Rimuove l'account dal ruolo con privilegi. |

| Trigger | Si applica se un utente lascia passare un numero specificato di giorni senza attivare un ruolo. |

| Numero di giorni | Questa impostazione specifica il numero massimo di giorni, da 0 a 100, che possono trascorrere senza che un utente attivi un ruolo. |

I ruoli non richiedono l'autenticazione a più fattori per l'attivazione

Gravità: bassa

| Descrizione | |

|---|---|

| Perché viene visualizzato questo avviso? | Senza l'autenticazione a più fattori, gli utenti compromessi possono attivare i ruoli con privilegi. |

| Come correggerlo? | Rivedere l'elenco dei ruoli e richiedere l'autenticazione a più fattori per ogni ruolo. |

| Prevenzione | Richiedere l'autenticazione a più fattori per ogni ruolo. |

| Azione di mitigazione nel portale | Rende obbligatoria l'autenticazione a più fattori per l'attivazione del ruolo con privilegi. |

L'organizzazione non ha Microsoft Entra ID P2 o Microsoft Entra ID Governance

Gravità: bassa

| Descrizione | |

|---|---|

| Perché viene visualizzato questo avviso? | L'organizzazione Microsoft Entra attuale non ha Microsoft Entra ID P2 o Microsoft Entra ID Governance. |

| Come correggerlo? | Rivedere le informazioni sulle edizioni Microsoft Entra. Eseguire l'aggiornamento a Microsoft Entra ID P2 o Microsoft Entra ID Governance. |

Possibili account non aggiornati in un ruolo con privilegi

Gravità: media

| Descrizione | |

|---|---|

| Perché viene visualizzato questo avviso? | Questo avviso non viene più attivato in base alla data dell'ultima modifica della password per un account. Questo avviso riguarda gli account in un ruolo con privilegi che non hanno eseguito l'accesso negli ultimi n giorni, in cui n è un valore configurabile tra 1 e 365 giorni. Questi account potrebbero essere account di servizio o condivisi che non vengono mantenuti aggiornati e sono vulnerabili agli attacchi. |

| Come correggerlo? | Esaminare gli account nell'elenco. Se l'accesso non è più necessario, rimuovere gli account dai ruoli con privilegi. |

| Prevenzione | Assicurarsi che per gli account condivisi venga eseguita la rotazione di password complesse quando cambiano gli utenti che conoscono la password. Rivedere regolarmente gli account con ruoli con privilegi usando le verifiche di accesso e rimuovere le assegnazioni di ruolo che non sono più necessarie. |

| Azione di mitigazione nel portale | Rimuove l'account dal ruolo con privilegi. |

| Procedure consigliate | Gli account condivisi, di servizio e di accesso di emergenza che eseguono l'autenticazione usando una password e sono assegnati a ruoli amministrativi con privilegi elevati, come amministratore globale o amministratore della sicurezza, richiedono la rotazione della password nei casi seguenti:

|

I ruoli vengono assegnati all'esterno di Privileged Identity Management

Gravità: alta

| Descrizione | |

|---|---|

| Perché viene visualizzato questo avviso? | Le assegnazioni di ruolo con privilegi effettuate all'esterno di Privileged Identity Management non sono monitorate correttamente e potrebbero indicare un attacco attivo. |

| Come correggerlo? | Rivedere gli utenti nell'elenco e rimuoverli dai ruoli con privilegi assegnati all'esterno di Privileged Identity Management. È anche possibile abilitare o disabilitare sia l'avviso che la notifica di posta elettronica associata nelle impostazioni degli avvisi. |

| Prevenzione | Verificare dove vengono assegnati agli utenti ruoli con privilegi esterni a Privileged Identity Management e proibire assegnazioni future da tale posizione. |

| Azione di mitigazione nel portale | Rimuove l'utente dal ruolo con privilegi. |

Nota

PIM invia notifiche tramite posta elettronica per il ruolo assegnato all'esterno di PIM quando l'avviso viene abilitato dalle impostazioni degli avvisi. Per i ruoli di Microsoft Entra in PIM, i messaggi di posta elettronica vengono inviati agli amministratori del ruolo con privilegi, agli amministratori della sicurezza e agli gli amministratori globali che hanno abilitato Privileged Identity Management. Per le risorse di Azure in PIM, i messaggi di posta elettronica vengono inviati ai proprietari e agli amministratori accesso utenti.

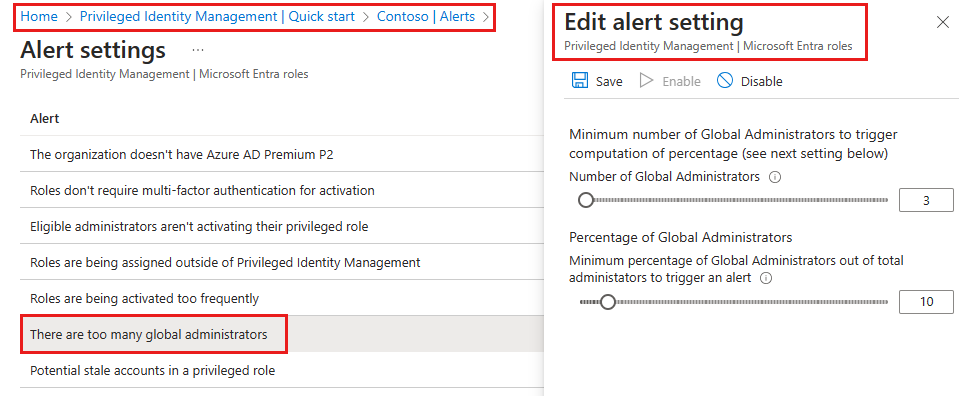

Il numero di amministratori globali presenti è eccessivo

Gravità: bassa

| Descrizione | |

|---|---|

| Perché viene visualizzato questo avviso? | Amministratore globale è il ruolo con privilegi più elevato. Se un amministratore globale è compromesso, l'utente malintenzionato ottiene l'accesso a tutte le relative autorizzazioni, ponendo così a rischio l'intero sistema. |

| Come correggerlo? | Esaminare gli utenti nell'elenco e rimuovere tutti gli utenti che non necessitano assolutamente del ruolo di amministratore globale. Assegnare ruoli con privilegi più bassi a tali utenti. |

| Prevenzione | Assegnare agli utenti il ruolo con privilegi minimo di cui hanno bisogno. |

| Azione di mitigazione nel portale | Rimuove l'account dal ruolo con privilegi. |

| Trigger | L'avviso viene attivato se sono soddisfatti due diversi criteri ed è possibile configurarli entrambi. Prima di tutto, è necessario raggiungere una determinata soglia di assegnazioni di ruolo di amministratore globale. In secondo luogo, una determinata percentuale delle assegnazioni di ruolo totali deve essere rappresentata da amministratori globali. Se viene soddisfatto uno solo di questi criteri, l'avviso non verrà visualizzato. |

| Numero minimo di amministratori globali | Questa impostazione specifica il numero di assegnazioni di ruolo Amministratore globale, da 2 a 100, considerate insufficienti per l'organizzazione Microsoft Entra. |

| Percentuale di amministratori globali | Questa impostazione specifica la percentuale minima di amministratori che sono amministratori globali, dal 0% al 100%, al di sotto del quale non si vuole che l'organizzazione Di Microsoft Entra difforti. |

I ruoli vengono attivati con una frequenza eccessiva

Gravità: bassa

| Descrizione | |

|---|---|

| Perché viene visualizzato questo avviso? | L'attivazione ripetuta dello stesso ruolo con privilegi da parte dello stesso utente è indicativa di un attacco. |

| Come correggerlo? | Esaminare gli utenti nell'elenco e verificare che la durata di attivazione dei ruoli con privilegi sia sufficiente per consentire agli utenti di eseguire le proprie attività. |

| Prevenzione | Assicurarsi che la durata dell'attivazione per i ruoli con privilegi sia sufficientemente lunga per consentire agli utenti di eseguire le loro attività. Richiedere l'autenticazione a più fattori per i ruoli con privilegi con account condivisi da più amministratori. |

| Azione di mitigazione nel portale | N/D |

| Trigger | Questo avviso viene attivato se un utente attiva lo stesso ruolo con privilegi più volte entro l'intervallo di tempo specificato. È possibile configurare il periodo di tempo e il numero di attivazioni. |

| Intervallo di tempo per il rinnovo delle attivazioni | Questa impostazione specifica in giorni, ore, minuti e secondi il periodo per cui si vogliono rilevare i rinnovi sospetti. |

| Numero di rinnovi di attivazioni | Questa impostazione specifica il numero di attivazioni, da 2 a 100, dopo il quale si vorrebbe ricevere un avviso, entro l'intervallo di tempo specificato. È possibile modificare questa impostazione spostando il dispositivo di scorrimento o digitando un numero nella casella di testo. |

Personalizzare le impostazioni degli avvisi di sicurezza

Seguire la procedura riportata di seguito per configurare gli avvisi di sicurezza per i ruoli di Microsoft Entra in Privileged Identity Management:

Accedere all'interfaccia di amministrazione di Microsoft Entra almeno con il ruolo Amministratore del ruolo con privilegi .

Andare a Identity Governance>Privileged Identity Management>Ruoli di Microsoft Entra>Avvisi>Impostazione. Per informazioni su come aggiungere il riquadro Privileged Identity Management al dashboard, vedere Iniziare a usare Privileged Identity Management.

Personalizzare le impostazioni per i diversi avvisi adattandole all'ambiente e agli obiettivi di sicurezza specifici.