Abilitare l'accesso remoto a SharePoint con il proxy dell'applicazione Microsoft Entra

Questa guida dettagliata illustra come integrare una farm di SharePoint locale con il proxy dell'applicazione Microsoft Entra.

Prerequisiti

Per eseguire la configurazione, sono necessarie le risorse seguenti:

- Farm di SharePoint 2013 o versioni successive. La farm di SharePoint deve essere integrata con Microsoft Entra ID.

- Tenant di Microsoft Entra con un piano che include il proxy dell'applicazione. Altre informazioni sui piani e sui prezzi di Microsoft Entra ID.

- Una farm di Microsoft Office App Web Server per avviare correttamente i file di Office dalla farm di SharePoint locale.

- Dominio personalizzato e verificato nel tenant di Microsoft Entra.

- Active Directory locale sincronizzata con Microsoft Entra Connessione, tramite cui gli utenti possono accedere ad Azure.

- un connettore di rete privato installato e in esecuzione in un computer all'interno del dominio aziendale.

La configurazione di SharePoint con il proxy dell'applicazione richiede due URL:

- URL esterno, visibile agli utenti finali e determinato in Microsoft Entra ID. Questo URL può usare un dominio personalizzato. Altre informazioni sull'uso di domini personalizzati in Microsoft Entra application proxy.

- URL interno, noto solo all'interno del dominio aziendale e mai usato direttamente.

Importante

Per assicurarsi che i collegamenti siano mappati correttamente, seguire queste indicazioni per l'URL interno:

- Usare HTTPS.

- Non usare porte personalizzate.

- Nel DNS (Domain Name System) aziendale creare un host (A) in modo che punti a SharePoint WFE (o bilanciamento del carico) e non a un alias (CName).

Questo articolo usa i valori seguenti:

- URL interno:

https://sharepoint. - URL esterno:

https://spsites-demo1984.msappproxy.net/. - Account del pool di applicazioni per l'applicazione Web SharePoint:

Contoso\spapppool.

Passaggio 1: Configurare un'applicazione in Microsoft Entra ID che usa il proxy di applicazione

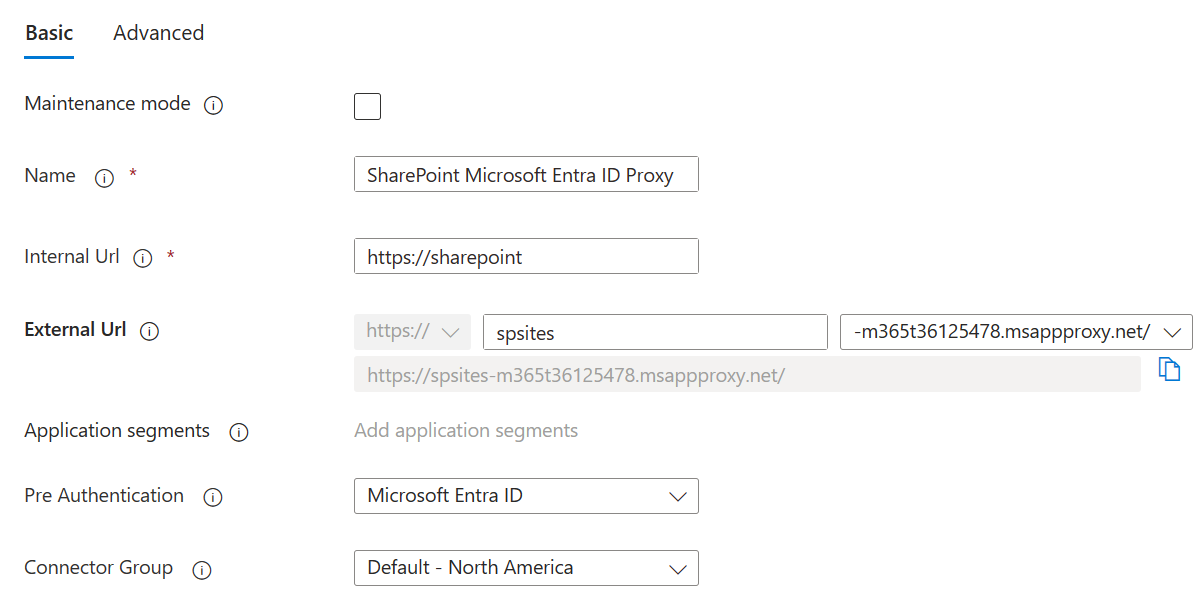

In questo passaggio si crea un'applicazione nel tenant di Microsoft Entra che usa il proxy di applicazione. Impostare l'URL esterno e specificare l'URL interno, entrambi usati più avanti in SharePoint.

Creare l'app come descritto con le impostazioni seguenti. Per istruzioni dettagliate, vedere Pubblicazione di applicazioni con il proxy dell'applicazione Microsoft Entra.

- URL interno: URL interno di SharePoint impostato in un secondo momento in SharePoint, ad esempio

https://sharepoint. - Preautenticazione:

Microsoft Entra ID. - Tradurre gli URL nelle intestazioni:

No. - Tradurre gli URL nel corpo dell'applicazione:

No.

- URL interno: URL interno di SharePoint impostato in un secondo momento in SharePoint, ad esempio

Dopo la pubblicazione dell'app, seguire questa procedura per configurare le impostazioni di Single Sign-On.

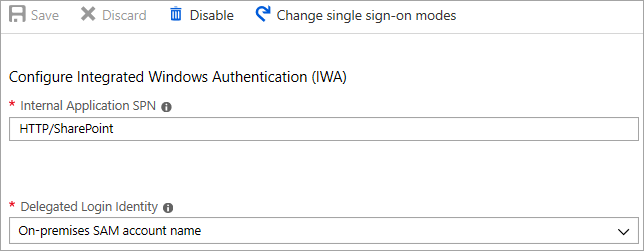

- Nella pagina dell'applicazione nel portale selezionare Single Sign-On.

- Per Modalità Single Sign-On selezionare Autenticazione integrata di Windows.

- Impostare Internal Application Service Principal Name (SPN) sul valore impostato in precedenza. Per questo esempio, il valore è

HTTP/sharepoint. - In Identità di accesso delegato selezionare l'opzione più adatta per la configurazione della foresta Active Directory. Ad esempio, se nella foresta è presente un singolo dominio di Active Directory, selezionare Nome account SAM locale (come illustrato nello screenshot seguente). Tuttavia, se gli utenti non si trovano nello stesso dominio di SharePoint e dei server del connettore di rete privata, selezionare Nome entità utente locale (non visualizzato nello screenshot).

Completare la configurazione dell'applicazione, passare alla sezione Utenti e gruppi e assegnare gli utenti per accedere a questa applicazione.

Passaggio 2: Configurare l'applicazione Web di SharePoint

L'applicazione Web di SharePoint deve essere configurata con Kerberos e i mapping di accesso alternativo appropriati per funzionare correttamente con il proxy dell'applicazione Microsoft Entra. Esistono due opzioni possibili:

- Creare una nuova applicazione Web e usare solo l'area predefinita . L'uso della zona predefinita è l'opzione preferita, che offre la migliore esperienza con SharePoint. Ad esempio, i collegamenti negli avvisi di posta elettronica generati da SharePoint puntano all'area predefinita .

- Estendere un'applicazione Web esistente per configurare Kerberos in un'area non predefinita.

Importante

Indipendentemente dall'area usata, l'account del pool di applicazioni dell'applicazione Web SharePoint deve essere un account di dominio per il corretto funzionamento di Kerberos.

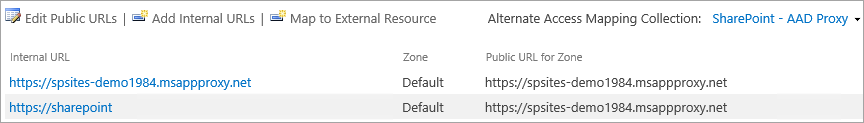

Creare l'applicazione Web di SharePoint

Lo script mostra un esempio di creazione di una nuova applicazione Web usando l'area predefinita . l'uso della zona predefinita è l'opzione preferita.

Avviare SharePoint Management Shell ed eseguire lo script.

# This script creates a web application and configures the Default zone with the internal/external URL needed to work with Azure AD application proxy # Edit variables below to fit your environment. Note that the managed account must exist and it must be a domain account $internalUrl = "https://sharepoint" $externalUrl = "https://spsites-demo1984.msappproxy.net/" $applicationPoolManagedAccount = "Contoso\spapppool" $winAp = New-SPAuthenticationProvider -UseWindowsIntegratedAuthentication -DisableKerberos:$false $wa = New-SPWebApplication -Name "SharePoint - AAD Proxy" -Port 443 -SecureSocketsLayer -URL $externalUrl -ApplicationPool "SharePoint - AAD Proxy" -ApplicationPoolAccount (Get-SPManagedAccount $applicationPoolManagedAccount) -AuthenticationProvider $winAp New-SPAlternateURL -Url $internalUrl -WebApplication $wa -Zone Default -InternalAprire il sito Amministrazione centrale SharePoint.

In Impostazioni di sistema selezionare Configura mapping di accesso alternativo. Verrà visualizzata la casella Raccolta mapping di accesso alternativo.

Filtrare la visualizzazione con la nuova applicazione Web.

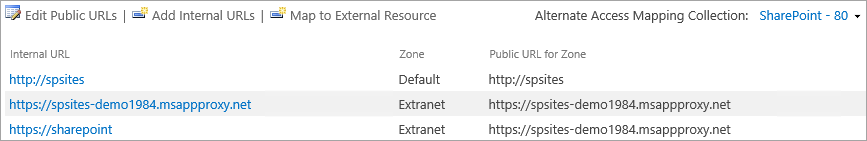

Se si estende un'applicazione Web esistente a una nuova zona.

Avviare SharePoint Management Shell ed eseguire lo script seguente.

# This script extends an existing web application to Internet zone with the internal/external URL needed to work with Azure AD application proxy # Edit variables below to fit your environment $webAppUrl = "http://spsites/" $internalUrl = "https://sharepoint" $externalUrl = "https://spsites-demo1984.msappproxy.net/" $winAp = New-SPAuthenticationProvider -UseWindowsIntegratedAuthentication -DisableKerberos:$false $wa = Get-SPWebApplication $webAppUrl New-SPWebApplicationExtension -Name "SharePoint - AAD Proxy" -Identity $wa -SecureSocketsLayer -Zone Extranet -Url $externalUrl -AuthenticationProvider $winAp New-SPAlternateURL -Url $internalUrl -WebApplication $wa -Zone Extranet -Internal

'. Aprire il sito Amministrazione centrale SharePoint.

In Impostazioni di sistema selezionare Configura mapping di accesso alternativo. Verrà visualizzata la casella Raccolta mapping di accesso alternativo.

Filtrare la visualizzazione con l'applicazione Web estesa.

Assicurarsi che l'applicazione Web di SharePoint sia in esecuzione con un account di dominio

Per identificare l'account che esegue il pool di applicazioni dell'applicazione Web di SharePoint e assicurarsi che si tratti di un account di dominio, seguire questa procedura:

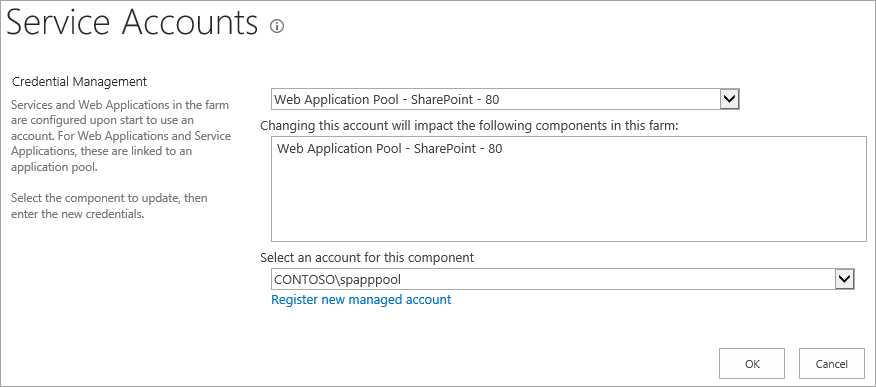

Aprire il sito Amministrazione centrale SharePoint.

Passare a Sicurezza e selezionare Configura account di servizio.

Selezionare Pool di applicazioni Web - NomeApplicationWeb.

Verificare che Selezionare un account per questo componente restituisca un account di dominio e ricordarlo perché viene usato nel passaggio successivo.

Assicurarsi che un certificato HTTPS sia configurato per il sito IIS della zona Extranet

Poiché l'URL interno usa il protocollo HTTPS (https://SharePoint/), è necessario impostare un certificato nel sito Internet Information Services (IIS).

Aprire la console di Windows PowerShell.

Eseguire lo script seguente per generare un certificato autofirmato e aggiungerlo al computer .

MY store# Replace "SharePoint" with the actual hostname of the Internal URL of your Azure AD proxy application New-SelfSignedCertificate -DnsName "SharePoint" -CertStoreLocation "cert:\LocalMachine\My"Importante

I certificati autofirmati sono adatti per scopi di test. Negli ambienti di produzione è consigliabile usare invece i certificati emessi da un'autorità di certificazione.

Aprire la console di Gestione Internet Information Services.

Espandere il server nella visualizzazione albero, espandere Siti, selezionare il sito SharePoint - Microsoft Entra ID Proxy e selezionare Associazioni.

Selezionare https binding e quindi modifica.

Nel campo Certificato TLS/SSL scegliere Certificato SharePoint e quindi selezionare OK.

È ora possibile accedere al sito di SharePoint esternamente tramite il proxy dell'applicazione Microsoft Entra.

Passaggio 3: Configurare la delega vincolata Kerberos

Gli utenti eseguono inizialmente l'autenticazione in Microsoft Entra ID e quindi in SharePoint usando Kerberos tramite il connettore di rete privata Microsoft Entra. Per consentire al connettore di ottenere un token Kerberos per conto dell'utente di Microsoft Entra, è necessario configurare la delega vincolata Kerberos (KCD) con la transizione del protocollo. Per altre informazioni sulla delega vincolata Kerberos, vedere Panoramica della delega vincolata Kerberos.

Impostare il nome dell'entità servizio (SPN) per l'account del servizio SharePoint

In questo articolo l'URL interno è https://sharepointe quindi il nome dell'entità servizio (SPN) è HTTP/sharepoint. È necessario sostituire i valori con i valori corrispondenti all'ambiente.

Per registrare il nome SPN HTTP/sharepoint per l'account Contoso\spapppooldel pool di applicazioni di SharePoint, eseguire il comando seguente da un prompt dei comandi come amministratore del dominio:

setspn -S HTTP/sharepoint Contoso\spapppool

Il Setspn comando cerca il nome SPN prima di aggiungerlo. Se il nome SPN esiste già, viene visualizzato un errore Valore SPN duplicato. Rimuovere il nome SPN esistente. Verificare che il nome SPN sia stato aggiunto correttamente eseguendo il Setspn comando con l'opzione -L . Per altre informazioni sul comando, vedere Setspn.

Assicurarsi che il connettore sia attendibile per la delega al nome SPN aggiunto all'account del pool di applicazioni di SharePoint

Configurare la delega vincolata kerberos in modo che il servizio proxy dell'applicazione Microsoft Entra possa delegare le identità utente all'account del pool di applicazioni di SharePoint. Configurare KCD abilitando il connettore di rete privata per recuperare i ticket Kerberos per gli utenti autenticati in Microsoft Entra ID. Il server passa quindi il contesto all'applicazione di destinazione (in questo caso SharePoint).

Per configurare la delega vincolata kerberos, seguire questa procedura per ogni computer connettore:

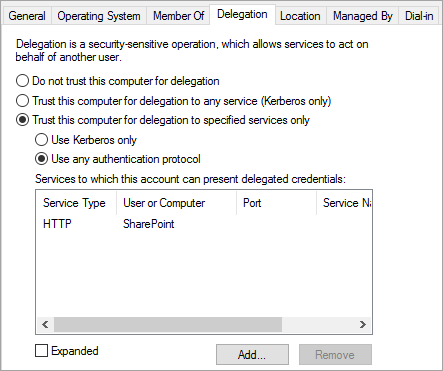

Accedere a un controller di dominio come amministratore di dominio e quindi aprire Utenti e computer di Active Directory.

Trovare il computer che esegue il connettore di rete privata Microsoft Entra. In questo esempio si tratta del computer che esegue SharePoint Server.

Fare doppio clic sul computer e quindi selezionare la scheda Delega .

Assicurarsi che le opzioni di delega siano impostate su Considera attendibile il computer per la delega solo ai servizi specificati. Selezionare quindi Usa un qualsiasi protocollo di autenticazione.

Selezionare il pulsante Aggiungi , selezionare Utenti o computer e individuare l'account del pool di applicazioni di SharePoint. Ad esempio:

Contoso\spapppool.Nell'elenco SPN selezionare quello creato in precedenza per l'account del servizio.

Selezionare OK e quindi selezionare di nuovo OK per salvare le modifiche.

A questo punto è possibile accedere a SharePoint usando l'URL esterno e per l'autenticazione con Azure.

Risolvere i problemi relativi agli errori di accesso

Se l'accesso al sito non funziona, è possibile ottenere altre informazioni sul problema nei log di Connessione or: dal computer che esegue il connettore aprire il visualizzatore eventi, passare a Registri applicazioni e servizi Microsoft>>Microsoft Entra private network> Connessione or e controllare il log Amministrazione.