Autenticazione basata su intestazione per l'accesso Single Sign-On con il proxy dell'applicazione e PingAccess

Microsoft ha collaborato con PingAccess per fornire più applicazioni di accesso. PingAccess offre un'altra opzione oltre all'accesso Single Sign-On integrato basato su intestazioni.

Con PingAccess per Microsoft Entra ID, si concede agli utenti l'accesso e l'accesso Single Sign-On (SSO) alle applicazioni che usano intestazioni per l'autenticazione. Il proxy dell'applicazione gestisce queste applicazioni come qualsiasi altra, usando Microsoft Entra ID per autenticare l'accesso e quindi passare il traffico attraverso il servizio connettore. PingAccess si trova davanti alle applicazioni e converte il token di accesso da Microsoft Entra ID in un'intestazione. L'applicazione riceve quindi l'autenticazione nel formato che può leggere.

Gli utenti non notano nulla di diverso quando accedono per usare le applicazioni aziendali. Le applicazioni continuano a funzionare ovunque su qualsiasi dispositivo. I connettori di rete privata indirizzano il traffico remoto a tutte le app senza considerare il tipo di autenticazione, in modo da bilanciare i carichi automaticamente.

È necessaria una licenza per PingAccess e Microsoft Entra ID. Tuttavia, le sottoscrizioni microsoft Entra ID P1 o P2 includono una licenza PingAccess di base che copre fino a 20 applicazioni. Se è necessario pubblicare più di 20 applicazioni basate su intestazioni, è possibile acquistare più licenze da PingAccess.

Per altre informazioni, vedere Edizioni di Microsoft Entra.

Questo articolo illustra i passaggi per pubblicare un'applicazione per la prima volta. L'articolo fornisce indicazioni sia per il proxy dell'applicazione che per PingAccess.

Nota

Alcune delle istruzioni sono disponibili nel sito Ping Identity.

Il connettore di rete privata è un servizio Windows Server che indirizza il traffico dai dipendenti remoti alle applicazioni pubblicate. Per istruzioni di installazione più dettagliate, vedere Esercitazione: Aggiungere un'applicazione locale per l'accesso remoto tramite il proxy dell'applicazione in Microsoft Entra ID.

- Accedere all'Interfaccia di amministrazione di Microsoft Entra almeno come amministratore applicazione.

- Passare a Identità>Applicazioni>Applicazioni enterprise>Proxy dell’applicazione.

- Selezionare Scarica servizio connettore.

- Seguire le istruzioni di installazione.

Il download del connettore dovrebbe abilitare automaticamente il proxy dell'applicazione per la directory, ma in caso contrario, è possibile selezionare Abilita proxy applicazione.

Esistono due passaggi per aggiungere l'applicazione a Microsoft Entra ID. Prima di tutto, è necessario pubblicare l'applicazione con il proxy dell'applicazione. È quindi necessario raccogliere informazioni sull'applicazione che è possibile usare durante i passaggi di PingAccess.

Prima di tutto, pubblicare l'applicazione. Questa azione comporta:

- Aggiunta dell'applicazione locale all'ID Microsoft Entra.

- Assegnazione di un utente per il test dell'applicazione e la scelta dell'accesso Single Sign-On basato su intestazione.

- Configurazione dell'URL di reindirizzamento dell'applicazione.

- Concessione di autorizzazioni per utenti e altre applicazioni per l'uso dell'applicazione locale.

Per pubblicare un'applicazione locale:

Accedere all'interfaccia di amministrazione di Microsoft Entra come amministratore dell'applicazione.

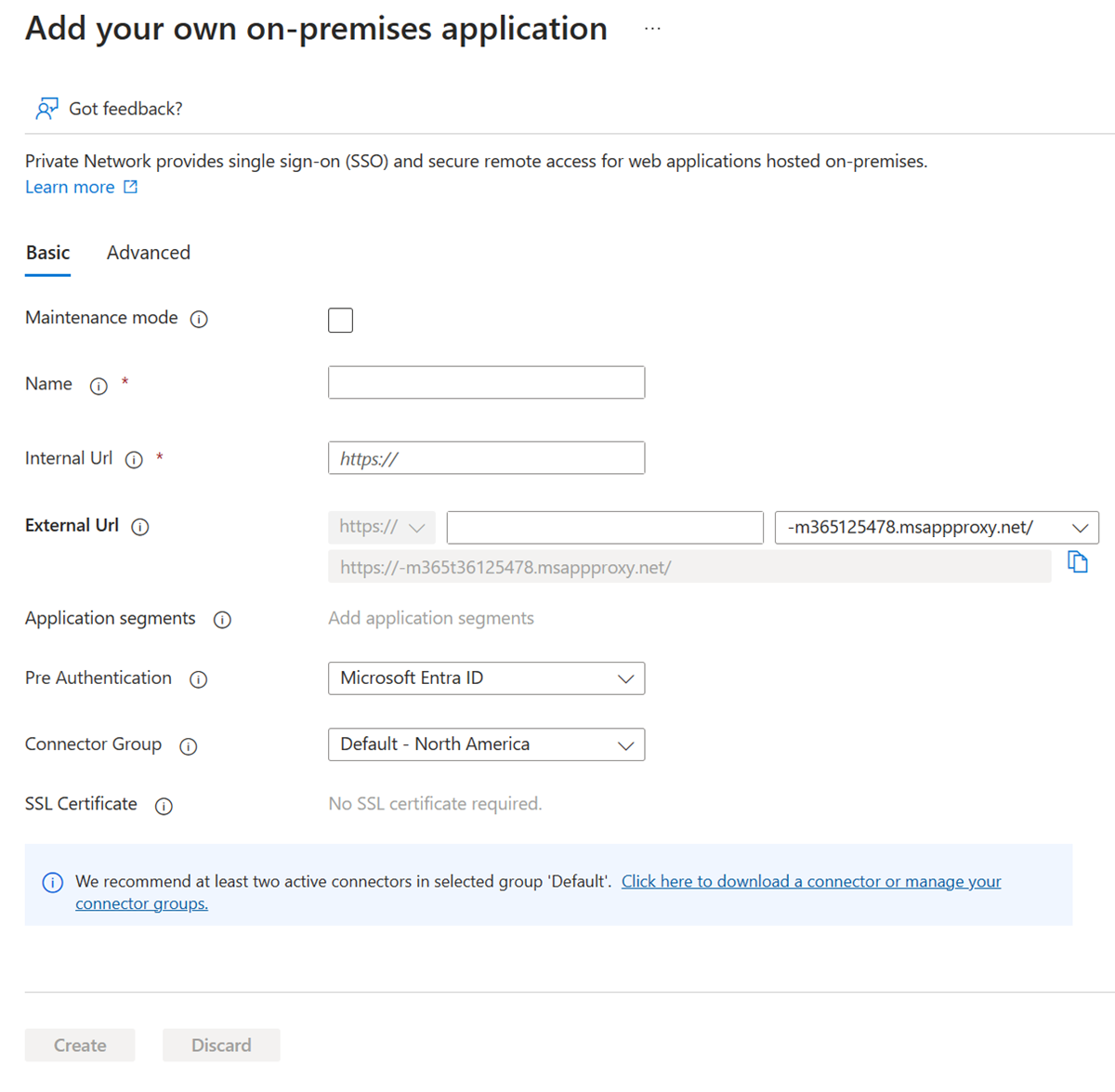

Passare ad Applicazioni>aziendali Nuova applicazione Aggiungere un'applicazione> locale. Viene visualizzata la pagina Aggiungi un’applicazione locale personalizzata.

Compilare i campi obbligatori con informazioni sulla nuova applicazione. Usare le indicazioni per le impostazioni.

Nota

Per una procedura dettagliata di questo passaggio, vedere Aggiungere un'app locale a Microsoft Entra ID.

URL interno: in genere si specifica l'URL che consente di accedere alla pagina di accesso dell'app quando si è nella rete aziendale. Per questo scenario, il connettore deve considerare il proxy PingAccess come prima pagina dell'applicazione. Usare il formato seguente:

https://<host name of your PingAccess server>:<port>. La porta 3000 per impostazione predefinita, ma è possibile configurarla in PingAccess.Avviso

Per questo tipo di accesso Single Sign-On, l'URL interno deve usare

httpse nonhttp. Inoltre, due applicazioni devono avere lo stesso URL interno in modo che il proxy dell'applicazione possa mantenere una distinzione tra di esse.Metodo di preautenticazione: scegliere Microsoft Entra ID.

Tradurre l'URL nelle intestazioni: scegliere No.

Nota

Se si tratta della prima applicazione, usare inizialmente la porta 3000 e aggiornare questa impostazione se viene modificata la configurazione di PingAccess. Per le applicazioni successive, la porta dovrà corrispondere al listener configurato in PingAccess.

Selezionare Aggiungi. Viene visualizzata la pagina di panoramica per la nuova applicazione.

Assegnare ora un utente per il test dell'applicazione e scegliere l'accesso Single Sign-On basato su intestazione:

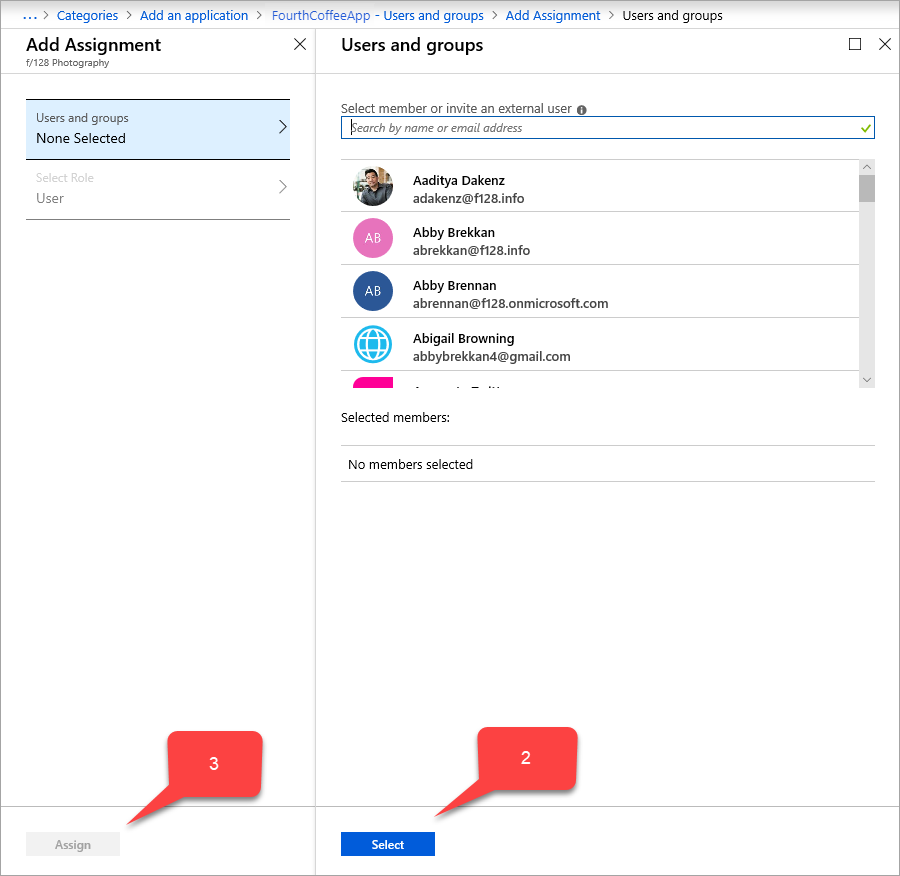

Nella barra laterale dell'applicazione selezionare Utenti e gruppi>Aggiungi utenti>e gruppi (<Numero> selezionato) . Viene visualizzato un elenco di utenti e gruppi tra cui scegliere.

Selezionare un utente per il test dell'applicazione e selezionare Seleziona. Assicurarsi che questo account di test abbia accesso all'applicazione locale.

Selezionare Assegna.

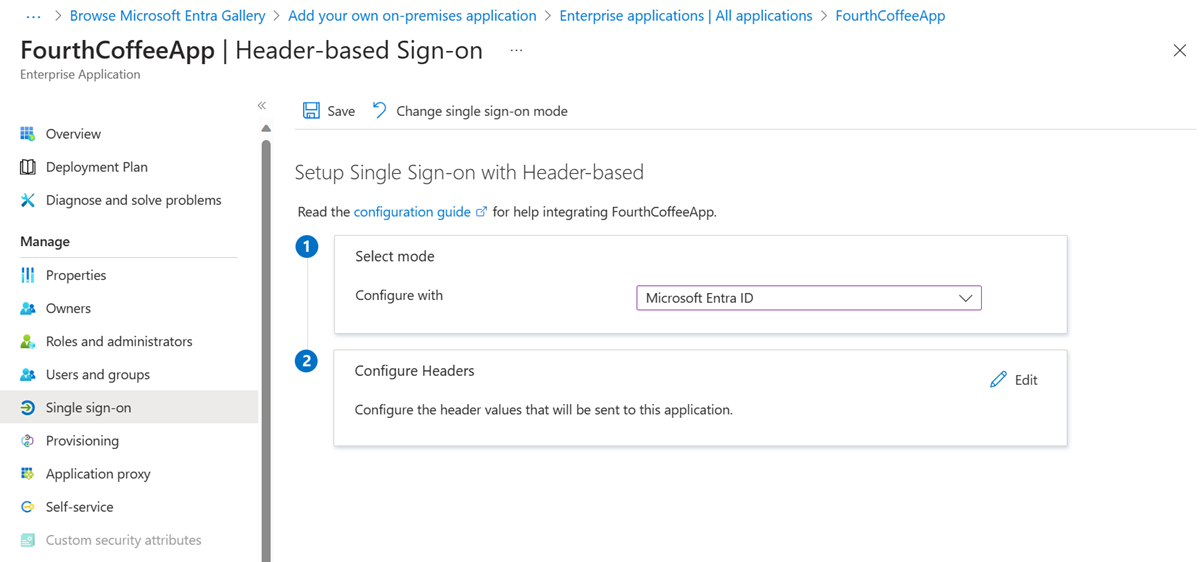

Nella barra laterale dell'applicazione selezionare Single Sign-On Basato su>intestazione.

Suggerimento

Se è la prima volta che si usa l'accesso Single Sign-On basato su intestazione, è necessario installare PingAccess. Per assicurarsi che l'abbonamento a Microsoft Entra sia associato automaticamente all'installazione di PingAccess, usare il collegamento in questa pagina di Single Sign-On per scaricare PingAccess. È possibile aprire il sito di download ora o in un secondo momento.

Seleziona Salva.

Assicurarsi quindi che l'URL di reindirizzamento sia impostato sul proprio URL esterno:

- Passare a Identity>Applications> Registrazioni app e selezionare l'applicazione.

- Selezionare il collegamento accanto a URI di reindirizzamento. Il collegamento mostra la quantità di URI (Uniform Resource Identifier) di reindirizzamento per i client Web e pubblici. Verrà visualizzata la <pagina Nome> applicazione - Autenticazione .

- Controllare se l'URL esterno assegnato all'applicazione in precedenza si trova nell'elenco URI di reindirizzamento. In caso contrario, aggiungere ora l'URL esterno usando un tipo di URI di reindirizzamento Web e selezionare Salva.

Oltre all'URL esterno, all'elenco URI di reindirizzamento deve essere aggiunto un endpoint di autorizzazione dell'ID Microsoft Entra nell'URL esterno.

https://*.msappproxy.net/pa/oidc/cb

https://*.msappproxy.net/

Infine, configurare l'applicazione locale in modo che gli utenti abbiano read accesso e altre applicazioni abbiano read/write accesso:

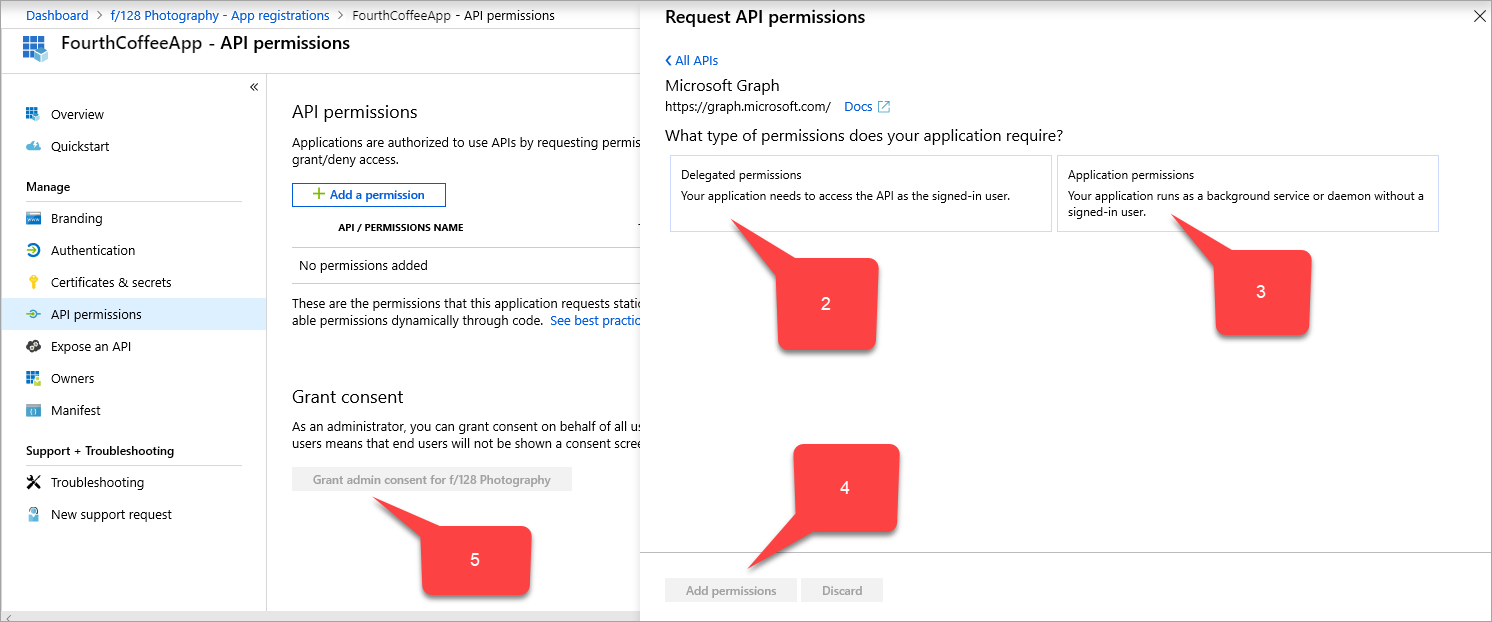

Dalla barra laterale Registrazioni app per l'applicazione selezionare Autorizzazioni>API Aggiungi un'autorizzazione>Api>Microsoft Graph. Viene visualizzata la pagina Richiedi autorizzazioni API per Microsoft Graph , che contiene le autorizzazioni per Microsoft Graph.

Selezionare Autorizzazioni>delegate User.Read.>

Selezionare Autorizzazioni applicazione>Application.ReadWrite.All.>

Selezionare Aggiungi autorizzazioni.

Nella pagina Autorizzazioni API selezionare Concedi consenso amministratore per <il nome> della directory.

Raccogliere tre identificatori univoci globali (GUID). Usare i GUID per configurare l'applicazione con PingAccess.

| Nome del campo Microsoft Entra | Nome del campo PingAccess | Formato dati |

|---|---|---|

| ID applicazione (client) | ID client | GUID |

| ID della directory (tenant) | Autorità di certificazione | GUID |

PingAccess key |

Segreto client | Stringa casuale |

Per raccogliere queste informazioni:

Passare a Identity>Applications> Registrazioni app e selezionare l'applicazione.

Accanto al valore ID applicazione (client), selezionare l'icona Copia negli Appunti , quindi copiarla e salvarla. Questo valore verrà specificato in un secondo momento come ID client di PingAccess.

Successivamente, il valore ID directory (tenant) selezionare anche Copia negli Appunti, quindi copiarlo e salvarlo. Questo valore verrà specificato in un secondo momento come emittente di PingAccess.

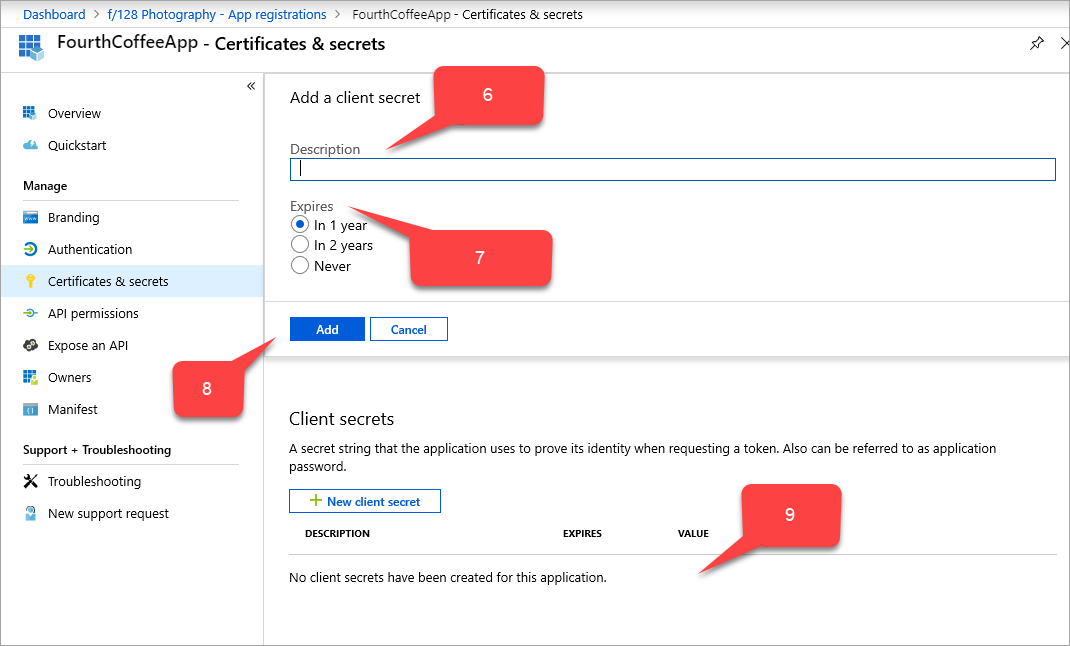

Nella barra laterale del Registrazioni app per l'applicazione selezionare Certificati e segreti>Nuovo segreto client. Verrà visualizzata la pagina Aggiungi un segreto client.

In Descrizione digitare

PingAccess key.In Scadenza scegliere come impostare la chiave PingAccess: in 1 anno, In 2 anni o Mai.

Selezionare Aggiungi. La chiave PingAccess viene visualizzata nella tabella dei segreti client, con una stringa casuale che riempie automaticamente il campo VALUE .

Accanto al campo VALORE della chiave PingAccess selezionare l'icona Copia negli Appunti e quindi copiarla e salvarla. Questo valore verrà specificato in un secondo momento come segreto client di PingAccess.

Aggiornare il acceptMappedClaims campo:

- Accedere all'Interfaccia di amministrazione di Microsoft Entra almeno come amministratore applicazione.

- Selezionare il nome utente nell'angolo superiore destro. Verificare di aver effettuato l'accesso a una directory che usa l'application proxy. Se è necessario cambiare directory, selezionare Cambia directory e scegliere una directory che usa il proxy di applicazione.

- Passare a Identity>Applications> Registrazioni app e selezionare l'applicazione.

- Nella barra laterale della pagina Registrazioni app per l'applicazione selezionare Manifesto. Viene visualizzato il codice JSON del manifesto per la registrazione dell'applicazione.

- Cercare il

acceptMappedClaimscampo e modificare il valore inTrue. - Seleziona Salva.

Le attestazioni facoltative consentono di aggiungere attestazioni standard ma non incluse per impostazione predefinita per ogni utente e tenant. È possibile configurare attestazioni facoltative per l'applicazione modificando il manifesto dell'applicazione. Per altre info, vedi l'articolo Informazioni sul manifesto dell'applicazione Microsoft Entra.

Esempio per includere l'indirizzo di posta elettronica nella access_token utilizzata da PingAccess:

"optionalClaims": {

"idToken": [],

"accessToken": [

{

"name": "email",

"source": null,

"essential": false,

"additionalProperties": []

}

],

"saml2Token": []

},

Il mapping delle attestazioni consente di eseguire la migrazione delle app locali precedenti al cloud aggiungendo altre attestazioni personalizzate che supportano active Directory Federation Services (ADFS) o oggetti utente. Per altre informazioni, vedere Personalizzazione delle attestazioni.

Per usare un'attestazione personalizzata e includere altri campi nell'applicazione. È stato creato un criterio di mapping delle attestazioni personalizzato e assegnato all'applicazione.

Nota

Per usare un'attestazione personalizzata, è anche necessario avere un criterio personalizzato definito e assegnato all'applicazione. I criteri devono includere tutti gli attributi personalizzati necessari.

È possibile eseguire la definizione e l'assegnazione dei criteri tramite PowerShell o Microsoft Graph. Se si esegue questa operazione in PowerShell, potrebbe essere necessario prima di tutto usare New-AzureADPolicy e quindi assegnarla all'applicazione con Add-AzureADServicePrincipalPolicy. Per altre informazioni, vedere Assegnazione dei criteri di mapping delle attestazioni.

Esempio:

$pol = New-AzureADPolicy -Definition @('{"ClaimsMappingPolicy":{"Version":1,"IncludeBasicClaimSet":"true", "ClaimsSchema": [{"Source":"user","ID":"employeeid","JwtClaimType":"employeeid"}]}}') -DisplayName "AdditionalClaims" -Type "ClaimsMappingPolicy"

Add-AzureADServicePrincipalPolicy -Id "<<The object Id of the Enterprise Application you published in the previous step, which requires this claim>>" -RefObjectId $pol.Id

L'abilitazione di PingAccess per l'uso di attestazioni personalizzate è facoltativa, ma obbligatoria se si prevede che l'applicazione utilizzi più attestazioni.

Quando si configura PingAccess nel passaggio seguente, la sessione Web creata (Settings-Access-Web>> Sessions) deve avere l'opzione Request Profile deselezionata e Refresh User Attributes (Aggiorna attributi utente) impostata su No.

I passaggi dettagliati per la parte PingAccess di questo scenario continuano nella documentazione sull'identità ping.

Per creare una connessione OIDC (Microsoft Entra ID OpenID Connect), configurare un provider di token con il valore ID directory (tenant) copiato dall'interfaccia di amministrazione di Microsoft Entra. Creare una sessione Web in PingAccess. Usare i Application (client) ID valori e PingAccess key . Configurare il mapping delle identità e creare un host virtuale, un sito e un'applicazione.

L'applicazione è operativa. Per testarlo, aprire un browser e passare all'URL esterno creato durante la pubblicazione dell'applicazione in Microsoft Entra. Accedere con l'account di test assegnato all'applicazione.