Eseguire la migrazione all'autenticazione a più fattori Microsoft Entra con la federazione

Lo spostamento della soluzione di autenticazione a più fattori (MFA) in Microsoft Entra ID è un ottimo primo passo nel percorso verso il cloud. Prendere in considerazione anche il passaggio a Microsoft Entra ID per l'autenticazione utente in futuro. Per altre informazioni, vedere il processo di migrazione all'autenticazione a più fattori Di Microsoft Entra con l'autenticazione cloud.

Per eseguire la migrazione all'autenticazione a più fattori Microsoft Entra con la federazione, il provider di autenticazione a più fattori Microsoft Entra viene installato in AD FS. L'attendibilità della relying party microsoft Entra ID e altri trust della relying party sono configurati per l'uso dell'autenticazione a più fattori Di Microsoft Entra per gli utenti migrati.

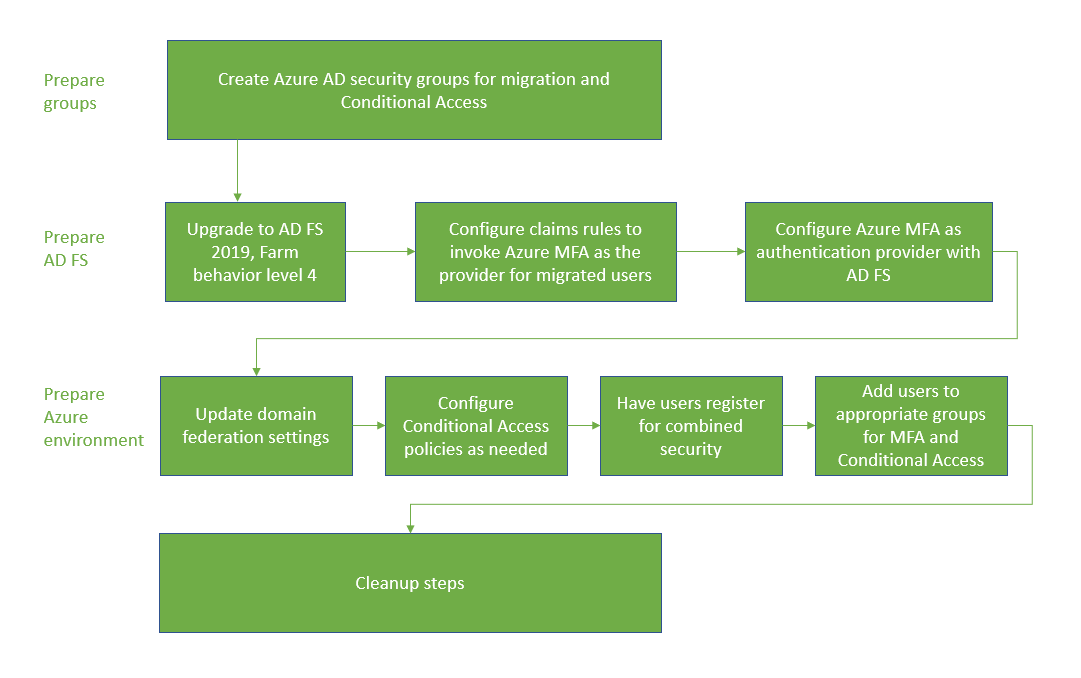

Il diagramma seguente illustra il processo di migrazione.

Creare gruppi di migrazione

Per creare nuovi criteri di accesso condizionale, è necessario assegnare tali criteri ai gruppi. A questo scopo, è possibile usare i gruppi di sicurezza Di Microsoft Entra o Gruppi di Microsoft 365. È anche possibile crearne o sincronizzare di nuovi.

È anche necessario un gruppo di sicurezza Microsoft Entra per eseguire la migrazione iterativa degli utenti all'autenticazione a più fattori Di Microsoft Entra. Questi gruppi vengono usati nelle regole delle attestazioni.

Non riutilizzare i gruppi usati per la sicurezza. Se si usa un gruppo di sicurezza per proteggere un gruppo di app di alto valore con criteri di accesso condizionale, usare solo il gruppo a tale scopo.

Preparare AD FS

Aggiornamento di AD FS server farm a 2019, FBL 4

In AD FS 2019 è possibile specificare metodi di autenticazione aggiuntivi per una relying party, ad esempio un'applicazione. L'appartenenza al gruppo viene usata per determinare il provider di autenticazione. Specificando un metodo di autenticazione aggiuntivo, è possibile passare all'autenticazione a più fattori di Microsoft Entra mantenendo intatta l'altra autenticazione durante la transizione. Per altre informazioni vedere Aggiornamento ad AD FS in Windows Server 2016 usando un database WID. L'articolo illustra sia l'aggiornamento della farm ad AD FS 2019 che l'aggiornamento di FBL a 4.

Configurare le regole delle attestazioni per richiamare l'autenticazione a più fattori di Microsoft Entra

Ora che l'autenticazione a più fattori Di Microsoft Entra è un metodo di autenticazione aggiuntivo, è possibile assegnare gruppi di utenti per usarla. A tale scopo, configurare le regole delle attestazioni, note anche come trust della relying party. Usando i gruppi, è possibile controllare quale provider di autenticazione viene chiamato globalmente o dall'applicazione. Ad esempio, è possibile chiamare l'autenticazione a più fattori di Microsoft Entra per gli utenti registrati per le informazioni di sicurezza combinate, chiamando il server MFA per coloro che non lo hanno fatto.

Nota

Le regole delle attestazioni richiedono un gruppo di sicurezza locale. Prima di apportare modifiche alle regole delle attestazioni, eseguirne il backup.

Regole di backup

Prima di configurare nuove regole attestazione, eseguire il backup. È necessario ripristinare queste regole come parte dei passaggi di pulizia.

A seconda della configurazione, potrebbe anche essere necessario copiare la regola e aggiungere le nuove regole create per la migrazione.

Per visualizzare le regole globali, eseguire:

Get-AdfsAdditionalAuthenticationRule

Per visualizzare i trust della relying party, eseguire il comando seguente e sostituire RPTrustName con il relativo nome della regola attestazione:

(Get-AdfsRelyingPartyTrust -Name "RPTrustName").AdditionalAuthenticationRules

Criteri di controllo di accesso

Nota

I criteri di controllo di accesso non possono essere configurati in modo che venga richiamato un provider di autenticazione specifico in base all'appartenenza al gruppo.

Per passare da criteri di controllo di accesso a regole di autenticazione aggiuntive, eseguire il comando seguente per ognuno dei trust relying party usando il provider di autenticazione del server MFA:

Set-AdfsRelyingPartyTrust -TargetName AppA -AccessControlPolicyName $Null

Questo comando sposta la logica dal criterio di Controllo di accesso corrente in Regole di autenticazione aggiuntive.

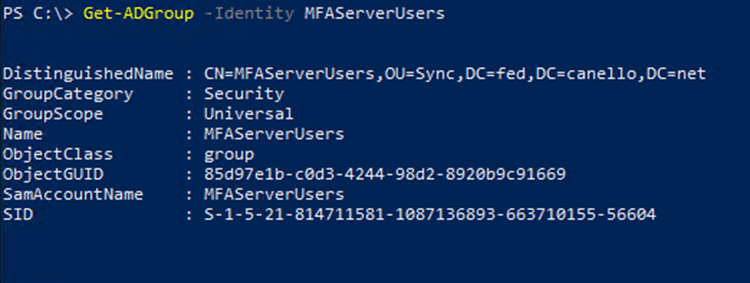

Configurare il gruppo e trovare il SID

È necessario disporre di un gruppo specifico in cui si inserisce gli utenti per i quali si vuole richiamare l'autenticazione a più fattori Microsoft Entra. Sarà necessario l'identificatore di sicurezza (SID) per tale gruppo.

Per trovare il SID del gruppo, usare il comando seguente, con il nome del gruppo

Get-ADGroup "GroupName"

Impostazione delle regole attestazione per richiamare l'autenticazione a più fattori di Microsoft Entra

I cmdlet di PowerShell seguenti richiamano l'autenticazione a più fattori Di Microsoft Entra per gli utenti del gruppo quando non si trovano nella rete aziendale. Sostituire "YourGroupSid" con il SID trovato eseguendo il cmdlet precedente.

Assicurarsi di rivedere Come scegliere provider di autenticazione aggiuntivi nel 2019.

Importante

Eseguire il backup delle regole delle attestazioni

Impostare la regola attestazioni globale

Eseguire i cmdlet di PowerShell seguenti:

(Get-AdfsRelyingPartyTrust -Name "RPTrustName").AdditionalAuthenticationRules

Il comando restituisce le regole di autenticazione aggiuntive correnti per il trust della relying party. Aggiungere le regole seguenti alle regole attestazioni correnti:

c:[Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid", Value ==

"YourGroupSID"] => issue(Type = "http://schemas.microsoft.com/claims/authnmethodsproviders",

Value = "AzureMfaAuthentication");

not exists([Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value=="YourGroupSid"]) => issue(Type =

"http://schemas.microsoft.com/claims/authnmethodsproviders", Value =

"AzureMfaServerAuthentication");'

Nell'esempio seguente si suppone che le regole attestazioni correnti siano configurate per richiedere l'autenticazione a più fattori quando gli utenti si connettono dall'esterno della rete. Questo esempio include le regole aggiuntive che è necessario aggiungere.

Set-AdfsAdditionalAuthenticationRule -AdditionalAuthenticationRules 'c:[type ==

"http://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork", value == "false"] => issue(type =

"http://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod", value =

"http://schemas.microsoft.com/claims/multipleauthn" );

c:[Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid", Value ==

"YourGroupSID"] => issue(Type = "http://schemas.microsoft.com/claims/authnmethodsproviders",

Value = "AzureMfaAuthentication");

not exists([Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value=="YourGroupSid"]) => issue(Type =

"http://schemas.microsoft.com/claims/authnmethodsproviders", Value =

"AzureMfaServerAuthentication");'

Impostare la regola attestazioni in base all'applicazione

Questo esempio modifica le regole attestazioni in un trust della relying party specifico (applicazione) e include le informazioni da aggiungere.

Set-AdfsRelyingPartyTrust -TargetName AppA -AdditionalAuthenticationRules 'c:[type ==

"http://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork", value == "false"] => issue(type =

"http://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod", value =

"http://schemas.microsoft.com/claims/multipleauthn" );

c:[Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid", Value ==

"YourGroupSID"] => issue(Type = "http://schemas.microsoft.com/claims/authnmethodsproviders",

Value = "AzureMfaAuthentication");

not exists([Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value=="YourGroupSid"]) => issue(Type =

"http://schemas.microsoft.com/claims/authnmethodsproviders", Value =

"AzureMfaServerAuthentication");'

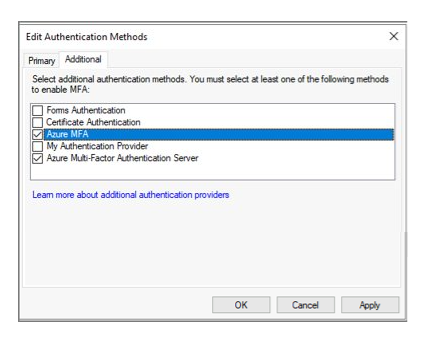

Configurare l'autenticazione a più fattori di Microsoft Entra come provider di autenticazione in AD FS

Per configurare l'autenticazione a più fattori Microsoft Entra per AD FS, è necessario configurare ogni server AD FS. Se nella farm sono presenti più server AD FS, è possibile configurarli in remoto usando Azure AD PowerShell.

Per istruzioni dettagliate su questo processo, vedere Configurare i server AD FS nell'articolo Configurare l'autenticazione a più fattori Di Microsoft Entra come provider di autenticazione con AD FS.

Dopo aver configurato i server, è possibile aggiungere l'autenticazione a più fattori Di Microsoft Entra come metodo di autenticazione aggiuntivo.

Preparare l'ID Microsoft Entra e implementare la migrazione

Questa sezione illustra i passaggi finali prima della migrazione delle impostazioni MFA utente.

Impostare federatedIdpMfaBehavior su enforceMfaByFederatedIdp

Per i domini federati, l'MFA può essere applicata dall'accesso condizionale di Microsoft Entra o dal provider federativo locale. Ogni dominio federato ha un'impostazione di sicurezza di PowerShell di Microsoft Graph denominata federatedIdpMfaBehavior. È possibile impostare federatedIdpMfaBehavior su enforceMfaByFederatedIdp in modo che Microsoft Entra ID accetti L'autenticazione a più fattori eseguita dal provider di identità federato. Se il provider di identità federato non ha eseguito l'autenticazione a più fattori, Microsoft Entra ID reindirizza la richiesta al provider di identità federato per eseguire l'autenticazione a più fattori. Per altre informazioni, vedere federatedIdpMfaBehavior.

Nota

L'impostazione federatedIdpMfaBehavior è una nuova versione della proprietà SupportsMfa del cmdlet New-MgDomainFederationConfiguration.

Per i domini che impostano la proprietà SupportsMfa , queste regole determinano il modo in cui federatedIdpMfaBehavior e SupportsMfa interagiscono:

- La commutazione tra federatedIdpMfaBehavior e SupportsMfa non è supportata.

- Una volta impostata la proprietà federatedIdpMfaBehavior, Microsoft Entra ID ignora l'impostazione SupportsMfa.

- Se la proprietà federatedIdpMfaBehavior non è mai impostata, Microsoft Entra ID continuerà a rispettare l'impostazione SupportsMfa .

- Se federatedIdpMfaBehavior o SupportsMfa non è impostato, per impostazione predefinita

acceptIfMfaDoneByFederatedIdpl'ID Microsoft Entra verrà impostato come comportamento.

È possibile controllare lo stato di federatedIdpMfaBehavior usando Get-MgDomainFederationConfiguration.

Get-MgDomainFederationConfiguration –DomainID yourdomain.com

È anche possibile controllare lo stato del flag SupportsMfa con Get-MgDomainFederationConfiguration:

Get-MgDomainFederationConfiguration –DomainName yourdomain.com

L'esempio seguente illustra come impostare federatedIdpMfaBehavior enforceMfaByFederatedIdp su usando Graph PowerShell.

Richiedi

PATCH https://graph.microsoft.com/beta/domains/contoso.com/federationConfiguration/6601d14b-d113-8f64-fda2-9b5ddda18ecc

Content-Type: application/json

{

"federatedIdpMfaBehavior": "enforceMfaByFederatedIdp"

}

Risposta

Nota: l'oggetto risposta illustrato qui potrebbe essere abbreviato per la leggibilità.

HTTP/1.1 200 OK

Content-Type: application/json

{

"@odata.type": "#microsoft.graph.internalDomainFederation",

"id": "6601d14b-d113-8f64-fda2-9b5ddda18ecc",

"issuerUri": "http://contoso.com/adfs/services/trust",

"metadataExchangeUri": "https://sts.contoso.com/adfs/services/trust/mex",

"signingCertificate": "A1bC2dE3fH4iJ5kL6mN7oP8qR9sT0u",

"passiveSignInUri": "https://sts.contoso.com/adfs/ls",

"preferredAuthenticationProtocol": "wsFed",

"activeSignInUri": "https://sts.contoso.com/adfs/services/trust/2005/usernamemixed",

"signOutUri": "https://sts.contoso.com/adfs/ls",

"promptLoginBehavior": "nativeSupport",

"isSignedAuthenticationRequestRequired": true,

"nextSigningCertificate": "A1bC2dE3fH4iJ5kL6mN7oP8qR9sT0u",

"signingCertificateUpdateStatus": {

"certificateUpdateResult": "Success",

"lastRunDateTime": "2021-08-25T07:44:46.2616778Z"

},

"federatedIdpMfaBehavior": "enforceMfaByFederatedIdp"

}

Configurare i criteri di accesso condizionale, se necessario

Se si usa l'accesso condizionale per determinare quando agli utenti viene richiesta l'autenticazione a più fattori, non è necessario modificare i criteri.

Se i domini federati hanno SupportsMfa impostato su false, analizzare le regole delle attestazioni nell'attendibilità della relying party microsoft Entra ID e creare criteri di accesso condizionale che supportano gli stessi obiettivi di sicurezza.

Dopo aver creato criteri di accesso condizionale per applicare gli stessi controlli di AD FS, è possibile eseguire il backup e rimuovere le personalizzazioni delle regole attestazioni nella relying party Microsoft Entra ID.

Per ulteriori informazioni, vedi le seguenti risorse:

Registrare gli utenti per l'autenticazione a più fattori di Microsoft Entra

Questa sezione illustra come gli utenti possono registrarsi per la sicurezza combinata (MFA e reimpostazione della password self-service) e come eseguire la migrazione delle impostazioni MFA. Si può usare Microsoft Authenticator in modalità senza password. Può anche essere usato come secondo fattore per la MFA con entrambi i metodi di registrazione.

Registrarsi per la registrazione di sicurezza combinata (scelta consigliata)

Si consiglia che gli utenti si registrino per informazioni di sicurezza combinata, un'unica posizione dove registrare i metodi di autenticazione e i dispositivi sia per la MFA che per la reimpostazione della password self-service.

Microsoft fornisce modelli di comunicazione che è possibile fornire agli utenti per assisterli nel processo di registrazione combinata.

Tra questi si trovano modelli per e-mail, poster, cartoncini e vari altri asset. Gli utenti registrano le proprie informazioni in https://aka.ms/mysecurityinfo, da cui passano alla schermata di registrazione di sicurezza combinata.

Si consiglia di proteggere il processo di registrazione di sicurezza con l'accesso condizionale che richiede la registrazione da un dispositivo o una posizione attendibile. Per informazioni sul rilevamento degli stati di registrazione, vedere Attività del metodo di autenticazione per Microsoft Entra ID.

Nota

Gli utenti che devono registrare le informazioni di sicurezza combinate da una posizione o un dispositivo non attendibili possono essere rilasciati un pass di accesso temporaneo o, in alternativa, esclusi temporaneamente dai criteri.

Eseguire la migrazione delle impostazioni MFA dal server MFA

È possibile usare l'utilità di migrazione server MFA per sincronizzare le impostazioni MFA registrate per gli utenti dal server MFA a Microsoft Entra ID. È possibile sincronizzare i numeri di telefono, i token hardware e le registrazioni dei dispositivi, ad esempio le impostazioni di Microsoft Authenticator.

Aggiungere utenti ai gruppi appropriati

Se si creano nuovi criteri di accesso condizionale, aggiungere utenti appropriati a tali gruppi.

Se si creano gruppi di sicurezza locali per regole delle attestazioni, aggiungere gli utenti appropriati a tali gruppi.

Non è consigliato riutilizzare i gruppi usati per la sicurezza. Se si usa un gruppo di sicurezza per proteggere un gruppo di app di alto valore con criteri di accesso condizionale, usare solo il gruppo a tale scopo.

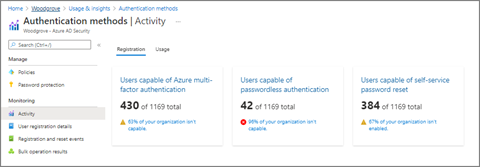

Monitoraggio

È possibile monitorare la registrazione dell'autenticazione a più fattori di Microsoft Entra usando il report su utilizzo e informazioni dettagliate sui metodi di autenticazione. Questo report è disponibile in Microsoft Entra ID. Selezionare Monitoraggio, quindi Utilizzo e informazioni dettagliate.

In Utilizzo e informazioni dettagliate selezionare Metodi di autenticazione.

Informazioni dettagliate sulla registrazione dell'autenticazione a più fattori di Microsoft Entra sono disponibili nella scheda Registrazione. È possibile eseguire il drill-down per visualizzare un elenco di utenti registrati selezionando il collegamento ipertestuale Utenti in grado di eseguire l'autenticazione a più fattori di Azure.

Passaggi di pulizia

Dopo aver completato la migrazione all'autenticazione a più fattori Di Microsoft Entra ed è possibile rimuovere le autorizzazioni del server MFA, eseguire le tre operazioni seguenti:

Ripristinare le regole attestazioni in AD FS alla configurazione di pre-migrazione e rimuovere il provider di autenticazione del server MFA.

Rimuovere il server MFA come provider di autenticazione in AD FS. In questo modo tutti gli utenti useranno l'autenticazione a più fattori Di Microsoft Entra perché sarà l'unico metodo di autenticazione aggiuntivo abilitato.

Rimuovere le autorizzazioni del server MFA.

Ripristinare le regole attestazioni in AD FS e rimuovere il provider di autenticazione del server MFA

Seguire la procedura descritta in Configurare le regole attestazioni per richiamare l'autenticazione a più fattori Di Microsoft Entra per ripristinare le regole di attestazioni di cui è stato eseguito il backup e rimuovere le regole delle attestazioni AzureMFAServerAuthentication.

Ad esempio, rimuovere quanto segue dalle regole:

c:[Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid", Value ==

"**YourGroupSID**"] => issue(Type = "http://schemas.microsoft.com/claims/authnmethodsproviders",

Value = "AzureMfaAuthentication");

not exists([Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value=="YourGroupSid"]) => issue(Type =

"http://schemas.microsoft.com/claims/authnmethodsproviders", Value =

"AzureMfaServerAuthentication");'

Disabilitare il server MFA come provider di autenticazione in AD FS

Questa modifica garantisce che solo l'autenticazione a più fattori di Microsoft Entra venga usata come provider di autenticazione.

Aprire la console di gestione di AD FS.

In Servizi fare clic con il pulsante destro del mouse su Metodi di autenticazione, quindi selezionare Modifica metodi di autenticazione a più fattori.

Deselezionare la casella accanto al server Azure Multi-Factor Authentication.

Ritirare il server MFA

Seguire il processo di ritiro del server aziendale per rimuovere i server MFA dall'ambiente in uso.

Le possibili considerazioni relative alle autorizzazioni dei server MFA includono:

Esaminare i log dei server MFA per assicurarsi che non vengano usati utenti o applicazioni prima di rimuovere il server.

Disinstallare il server Multi-Factor Authentication dal Pannello di controllo nel server

Facoltativamente, pulire i log e le directory di dati non eliminati eseguendone prima il backup.

Disinstallare Web Server SDK per l'autenticazione a più fattori, se applicabile, inclusi eventuali file lasciati in etpub\wwwroot\MultiFactorAuthWebServiceSdk e o directory MultiFactorAuth

Per le versioni del server MFA precedenti alla 8.0, potrebbe anche essere necessario rimuovere il servizio Web app phone per l'autenticazione a più fattori