Pianificare e distribuire Protezione password di Microsoft Entra locale

Gli utenti creano spesso password che usano parole locali comuni, ad esempio il nome di una scuola, una squadra sportiva o un personaggio famoso. Queste password sono facili da indovinare e vulnerabili ad attacchi basati su dizionario. Per fare in modo che nell'organizzazione vengano usate password complesse, Protezione password di Microsoft Entra fornisce un elenco di password vietate globali e personalizzate. Una richiesta di modifica della password non verrà eseguita, se c'è una corrispondenza in questo elenco di password escluse.

Per proteggere l'ambiente Active Directory Domain Services (AD DS) locale, è possibile installare Protezione password di Microsoft Entra e configurarla per l'uso con il controller di dominio locale. Questo articolo illustra come installare e registrare il servizio proxy di Protezione password di Microsoft Entra e l'agente del controller di dominio di Protezione password di Microsoft Entra nell'ambiente locale.

Per altre informazioni sul funzionamento di Protezione password di Microsoft Entra in un ambiente locale, vedere Come applicare Protezione password di Microsoft Entra per Windows Server Active Directory.

Strategia di distribuzione

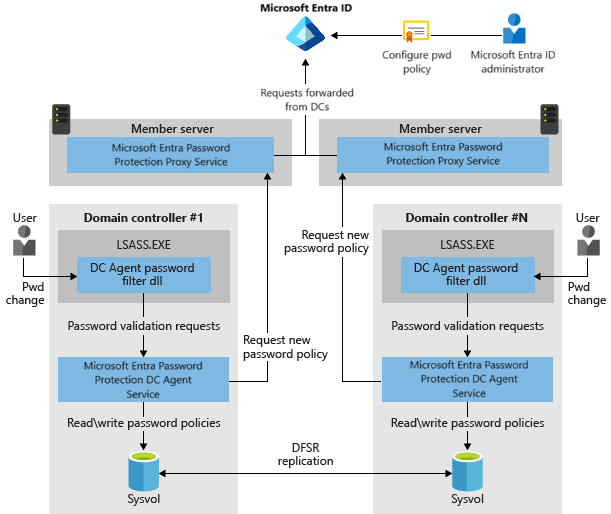

Il diagramma seguente mostra come interagiscono i componenti di base di Protezione password di Microsoft Entra in un ambiente Active Directory locale:

È consigliabile esaminare il funzionamento del software prima di distribuirlo. Per altre informazioni, vedere Panoramica concettuale di Protezione password di Microsoft Entra.

È consigliabile iniziare le distribuzioni in modalità di controllo. La modalità di controllo è l'impostazione iniziale predefinita in cui è possibile continuare a impostare le password. Le password che verrebbero bloccate vengono inserite nel registro eventi. Dopo aver distribuito i server proxy e gli agenti del controller di dominio in modalità di controllo, monitorare l'impatto che i criteri password avranno sugli utenti quando verranno applicati.

Durante la fase di controllo, molte organizzazioni riscontrano le situazioni seguenti:

- Hanno necessità di migliorare i processi operativi esistenti per usare password più sicure.

- Gli utenti spesso usano password non sicure.

- È necessario informare gli utenti sulle future modifiche nell'applicazione della sicurezza, sul possibile impatto che queste avranno su di loro e su come scegliere password più sicure.

È anche possibile che la convalida per le password più sicure influisca sull'automazione della distribuzione del controller di dominio Active Directory esistente. È consigliabile che avvenga almeno una promozione e un abbassamento di livello del controller di dominio durante la valutazione del periodo di controllo per individuare tali problemi. Per altre informazioni, vedere gli articoli seguenti:

- Ntdsutil.exe non è in grado di impostare una password debole in modalità di ripristino dei Servizi directory

- La promozione della replica del controller di dominio non riesce a causa di una password debole della modalità di ripristino di Servizi directory

- L'abbassamento di livello del controller di dominio non riesce a causa di una password debole dell'amministratore locale

Dopo aver eseguito la funzionalità in modalità di controllo per un periodo di tempo ragionevole, è possibile cambiare la configurazione da Controllo ad Applica per richiedere l'uso di password più sicure. Il monitoraggio aggiuntivo in questa fase è una scelta valida.

È importante notare che Protezione password di Microsoft Entra può convalidare solo le password durante le operazioni di modifica o impostazione della password. Le password accettate e archiviate in Active Directory prima della distribuzione di Protezione password di Microsoft Entra non verranno mai convalidate e continueranno a funzionare così come sono. Nel corso del tempo, tutti gli utenti e gli account inizieranno a usare alla fine password convalidate da Protezione password di Microsoft Entra man mano che le password esistenti scadono normalmente. Gli account configurati con l'opzione "La password non scade mai" sono esenti da questo comportamento.

Considerazioni sulla presenza di più foreste

Non sono previsti requisiti aggiuntivi per distribuire la Protezione password di Microsoft Entra in più foreste.

Ogni foresta viene configurata in modo indipendente, come descritto nella sezione seguente per distribuire Protezione password di Microsoft Entra locale. Ogni proxy di Protezione password di Microsoft Entra può supportare solo i controller di dominio della foresta a cui è aggiunto.

Il software di Protezione password di Microsoft Entra in una specifica foresta non rileva la presenza del software di protezione password distribuito nelle altre foreste, indipendentemente dalle configurazioni di trust di Active Directory.

Considerazioni sui controller di dominio di sola lettura

Gli eventi di modifica o di impostazione della password non vengono elaborati e resi permanenti nei controller di dominio di sola lettura. Vengono invece inoltrati ai controller di dominio scrivibili. Non è necessario installare il software dell'agente del controller di dominio di Protezione password di Microsoft Entra nei controller di dominio di sola lettura.

Inoltre, l'esecuzione del servizio proxy di Protezione password di Microsoft Entra in un controller di dominio di sola lettura non è supportata.

Considerazioni sulla disponibilità elevata

La preoccupazione principale per quanto riguarda la protezione password è la disponibilità dei server proxy di Protezione password di Microsoft Entra quando i controller di dominio in una foresta cercano di scaricare nuovi criteri o altri dati da Azure. Ogni agente del controller di dominio di Protezione password di Microsoft Entra usa un semplice algoritmo di tipo round robin per decidere quale server proxy chiamare. L'agente ignora i server proxy che non rispondono.

Per la maggior parte delle distribuzioni di Active Directory completamente connesse con una replica integra dello stato della cartella sysvol e della directory, due server proxy di Protezione password di Microsoft Entra sono sufficienti per assicurare la disponibilità. Questa configurazione consente il download tempestivo dei nuovi criteri e di altri dati. Se lo si desidera, è possibile distribuire server proxy aggiuntivi di Protezione password di Microsoft Entra.

La progettazione del software dell'agente del controller di dominio di Protezione password di Microsoft Entra mitiga i normali problemi associati alla disponibilità elevata. L'agente del controller di dominio di Protezione password di Microsoft Entra gestisce una cache locale dei criteri password scaricati più di recente. Anche se tutti i server proxy registrati diventano non disponibili, gli agenti del controller di dominio di Protezione password di Microsoft Entra continuano ad applicare i criteri password memorizzati nella cache.

Una frequenza di aggiornamento ragionevole per i criteri password in una distribuzione di grandi dimensioni è in genere nell'ordine dei giorni, non delle ore o a intervalli inferiori. Pertanto, brevi interruzioni dei server proxy non influiscono in modo significativo su Protezione password di Microsoft Entra.

Requisiti di distribuzione

Per informazioni sulle licenze, vedere Requisiti di licenza di Protezione password di Microsoft Entra.

Si applicano i requisiti di base seguenti:

In tutti i computer, inclusi i controller di dominio, in cui sono installati i componenti di Protezione password di Microsoft Entra, deve essere installato Universal C Runtime.

- È possibile ottenere il runtime assicurandosi di disporre di tutti gli aggiornamenti di Windows Update. In alternativa, è possibile ottenerli in un pacchetto di aggiornamento specifico del sistema operativo. Per altre informazioni, vedere Aggiornamento per Universal C Runtime.

È necessario un account con privilegi di amministratore di dominio di Microsoft Entra nel dominio radice della foresta per registrare la foresta di Windows Server Active Directory con Microsoft Entra.

Il Servizio distribuzione chiavi deve essere abilitato in tutti i controller di dominio nel dominio che esegue Windows Server 2012 e versioni successive. Per impostazione predefinita, questo servizio viene abilitato tramite l'avvio del trigger manuale.

È necessaria la connettività di rete tra almeno un controller di dominio in ogni dominio e almeno un server che ospita il servizio proxy per Protezione password di Microsoft Entra. Questa connettività deve consentire al controller di dominio di accedere alla porta del mapper di endpoint RPC 135 e alla porta del server RPC nel servizio proxy.

- Per impostazione predefinita, la porta del server RPC è una porta RPC dinamica dall'intervallo (49152 - 65535), ma può essere configurata per usare una porta statica.

Tutti i computer in cui verrà installato il servizio proxy di Protezione password di Microsoft Entra devono avere accesso di rete agli endpoint seguenti:

Endpoint Scopo https://login.microsoftonline.comRichieste di autenticazione https://enterpriseregistration.windows.netFunzionalità di protezione password di Microsoft Entra https://autoupdate.msappproxy.netFunzionalità di aggiornamento automatico di Protezione password di Microsoft Entra

Nota

Alcuni endpoint, ad esempio l'endpoint CRL, non vengono trattati in questo articolo. Per un elenco di tutti gli endpoint supportati, vedere URL e intervalli di indirizzi IP di Microsoft 365. Inoltre, per l'autenticazione dell'Interfaccia di amministrazione di Microsoft Entra sono necessari altri endpoint. Per altre informazioni, vedere URL dell'Interfaccia di amministrazione di Microsoft Entra per ignorare il proxy.

Agente del controller di dominio di Protezione password di Microsoft Entra ID

All'agente del controller di dominio di Protezione password di Microsoft Entra si applicano i requisiti seguenti:

- I computer in cui verrà installato il software dell'agente del controller di dominio Protezione password di Microsoft Entra devono avere Windows Server 2012 R2 o versione successiva, incluse le edizioni Windows Server Core.

- Il dominio o la foresta di Active Directory può essere qualsiasi livello funzionale supportato.

- In tutti i computer in cui verrà installato l'agente del controller di dominio Protezione password di Microsoft Entra deve essere installato .NET 4.7.2.

- Se .NET 4.7.2 non è già installato, scaricare ed eseguire il programma di installazione disponibile in Programma di installazione offline di .NET Framework 4.7.2 per Windows.

- Qualsiasi dominio di Active Directory in cui è in esecuzione il servizio agente del controller di dominio di Protezione password di Microsoft Entra deve usare la replica del file system distribuito (DFSR) per la replica sysvol.

Se il dominio non usa già la replica DFS, è necessario eseguire la migrazione prima di installare Protezione password di Microsoft Entra. Per altre informazioni, vedere Guida alla migrazione della replica SYSVOL: dal servizio Replica file alla replica DFS

Avviso

Il software dell'agente del controller di dominio Protezione password di Azure AD verrà attualmente installato nei controller di dominio in domini che usano ancora il servizio Replica file (la tecnologia precedente alla replica DFS) per la replica di sysvol, ma il software NON funzionerà correttamente in questo ambiente.

Altri effetti collaterali negativi includono la mancata replica di singoli file e procedure di ripristino sysvol che sembrano completate ma che non riescono automaticamente a replicare tutti i file.

Eseguire la migrazione del dominio per usare la replica DFS il prima possibile, sia per i vantaggi intrinseci della replica DFS che per sbloccare la distribuzione di Protezione password di Microsoft Entra. Le versioni future del software verranno disabilitate automaticamente durante l'esecuzione in un dominio che usa ancora il servizio Replica file.

Servizio proxy di protezione della password di Microsoft Entra

I requisiti seguenti si applicano al servizio proxy di Protezione password di Microsoft Entra:

Tutti i computer in cui verrà installato il servizio proxy di Protezione password di Microsoft Entra devono eseguire Windows Server 2012 R2 o versione successiva, incluse le edizioni di Windows Server Core.

Nota

La distribuzione del servizio proxy di Protezione password di Microsoft Entra è un requisito obbligatorio per la distribuzione di Protezione password di Microsoft Entra anche se il controller di dominio può avere connettività Internet diretta in uscita.

In tutti i computer in cui verrà installato il servizio proxy di Protezione password di Microsoft Entra deve essere installato .NET 4.7.2.

- Se .NET 4.7.2 non è già installato, scaricare ed eseguire il programma di installazione disponibile in Programma di installazione offline di .NET Framework 4.7.2 per Windows.

Tutti i computer che ospitano il servizio proxy di Protezione password di Microsoft Entra devono essere configurati per concedere ai controller di dominio la possibilità di accedere al servizio proxy. Questa possibilità viene controllata tramite l'assegnazione del privilegio di accesso al computer dalla rete.

Tutti i computer che ospitano il servizio proxy di Protezione password di Microsoft Entra devono essere configurati per consentire il traffico HTTP TLS 1.2 in uscita.

È necessario un amministratore globale per registrare il servizio proxy di Protezione password di Microsoft Entra per la prima volta in un determinato tenant. Le successive registrazioni del proxy e della foresta con Microsoft Entra ID possono usare un account con almeno il ruolo di Amministratore della sicurezza.

L'accesso alla rete deve essere abilitato per il set di porte e URL specificato nelle procedure di installazione dell'ambiente Application Proxy. Questo si aggiunge ai due endpoint descritti in precedenza.

Prerequisiti di Microsoft Entra Connect Agent Updater

Il servizio Microsoft Entra Connect Agent Updater viene installato affiancato al servizio proxy di Protezione password di Microsoft Entra. È necessaria una configurazione aggiuntiva per consentire al servizio Microsoft Entra Connect Agent Updater di funzionare:

- Se l'ambiente usa un server proxy HTTP, seguire le linee guida specificate in Usare i server proxy locali esistenti.

- Il servizio Microsoft Entra Connect Agent Updater richiede anche i passaggi di TLS 1.2 specificati nei requisiti di TLS.

Avviso

Il proxy di Protezione password di Microsoft Entra e Microsoft Entra Application Proxy installano versioni diverse del servizio di aggiornamento dell'agente di Microsoft Entra Connect e per questo motivo le istruzioni fanno riferimento al contenuto di Application Proxy. Queste diverse versioni non sono compatibili quando installate in modo affiancato e in questo modo impediranno al servizio Agent Updater di contattare Azure per gli aggiornamenti del software, quindi non è mai consigliabile installare il proxy di Protezione password di Microsoft Entra e Application Proxy nello stesso computer.

Scaricare il software richiesto

Esistono due programmi di installazione necessari per una distribuzione locale di Protezione password di Microsoft Entra:

- Agente del controller di dominio di Protezione password di Microsoft Entra (AzureADPasswordProtectionDCAgentSetup.msi)

- Proxy di Protezione password di Microsoft Entra (AzureADPasswordProtectionProxySetup.exe)

Scaricare entrambi i programmi di installazione dall'Area download Microsoft.

Installare e configurare il servizio proxy

Il servizio proxy di Protezione password di Microsoft Entra si trova in genere in un server membro nell'ambiente di Active Directory Domain Services locale. Dopo l'installazione, il servizio proxy di Protezione password di Microsoft Entra comunica con Microsoft Entra ID per mantenere una copia degli elenchi delle password escluse globali e del cliente per il tenant di Microsoft Entra.

Nella sezione successiva si installano gli agenti del controller di dominio di Protezione password di Microsoft Entra nei controller di dominio dell'ambiente locale di Active Directory Domain Services. Questi agenti del controller di dominio comunicano con il servizio proxy per ottenere gli elenchi più recenti delle password escluse da usare durante l'elaborazione degli eventi di modifica delle password all'interno del dominio.

Scegliere uno o più server per ospitare il servizio proxy di Protezione password di Microsoft Entra. Ai server si applicano le considerazioni seguenti:

- Ogni servizio di questo tipo può fornire solo criteri per la password per una singola foresta. Il computer host deve essere aggiunto a qualsiasi dominio in tale foresta.

- È possibile installare il servizio proxy in domini radice o terziario o in una combinazione di tali domini.

- È necessaria la connettività di rete tra almeno un controller di dominio in ogni dominio della foresta e un server proxy di protezione password.

- È possibile eseguire il servizio proxy di Protezione password di Microsoft Entra in un controller di dominio per il test, ma tale controller di dominio richiede poi la connettività Internet. Questa connettività può rappresentare un problema per la sicurezza. Questa configurazione è consigliata solo per i test.

- Per la ridondanza è consigliabile usare almeno due server proxy di Protezione password di Microsoft Entra per foresta, come indicato nella sezione precedente nelle considerazioni sulla disponibilità elevata.

- L'esecuzione del servizio proxy di Protezione password di Microsoft Entra in un controller di dominio di sola lettura non è supportata.

- Se necessario, è possibile rimuovere il servizio proxy usando Installazione applicazioni. Non è necessaria alcuna pulizia manuale dello stato gestito dal servizio proxy.

Per installare il servizio proxy di Protezione password di Microsoft Entra, completare la procedura seguente:

Per installare il servizio proxy di Protezione password di Microsoft Entra, eseguire il programma di installazione del software

AzureADPasswordProtectionProxySetup.exe.L'installazione del software non richiede un riavvio e può essere automatizzata usando le procedure MSI standard, come nell'esempio seguente:

AzureADPasswordProtectionProxySetup.exe /quietNota

Il servizio Windows Firewall deve essere in esecuzione prima di installare il pacchetto

AzureADPasswordProtectionProxySetup.exeper evitare un errore di installazione.Se Windows Firewall è configurato per non essere eseguito, la soluzione consiste nell'abilitare ed eseguire temporaneamente il servizio Firewall durante l'installazione. Il software del proxy non ha alcuna dipendenza specifica dal Windows Firewall dopo l'installazione.

Se si usa un firewall di terze parti, deve comunque essere configurato per soddisfare i requisiti di distribuzione. Questi includono consentire l'accesso in ingresso alla porta 135 e alla porta del server RPC del proxy. Per altre informazioni, vedere la sezione precedente sui requisiti di distribuzione.

Il software proxy di Protezione password di Microsoft Entra include un nuovo modulo di PowerShell,

AzureADPasswordProtection. I passaggi seguenti eseguono vari cmdlet di questo modulo di PowerShell.Per usare questo modulo, aprire una finestra di PowerShell come amministratore e importare il nuovo modulo come segue:

Import-Module AzureADPasswordProtectionAvviso

È necessario usare la versione a 64 bit di PowerShell. Alcuni cmdlet potrebbero non funzionare con PowerShell (x86).

Per verificare che il servizio proxy di Protezione password di Microsoft Entra sia in esecuzione, usare il comando di PowerShell seguente:

Get-Service AzureADPasswordProtectionProxy | flIl risultato deve mostrare uno Stato In esecuzione.

Il servizio proxy è in esecuzione nel computer, ma non dispone di credenziali per comunicare con Microsoft Entra ID. Registrare il server proxy di Protezione password di Microsoft Entra con Microsoft Entra ID usando il cmdlet

Register-AzureADPasswordProtectionProxy.Questo cmdlet richiede le credenziali dell'Amministratore globale la prima volta che viene registrato un proxy per un determinato tenant. Le registrazioni di proxy successive in tale tenant, sia per gli stessi proxy che per proxy diversi, possono usare le credenziali dell'Amministratore della sicurezza.

Dopo il primo esito positivo di questo comando, anche le chiamate aggiuntive avranno esito positivo, ma non sono necessarie.

Il cmdlet

Register-AzureADPasswordProtectionProxysupporta le tre modalità di autenticazione seguenti. Le prime due modalità supportano l'autenticazione a più fattori di Microsoft Entra, ma ciò non vale per la terza modalità.Suggerimento

Potrebbe verificarsi un ritardo notevole prima del completamento della prima esecuzione di questo cmdlet per un tenant di Azure specifico. A meno che non venga segnalato un errore, questo ritardo non è preoccupante.

Modalità di autenticazione interattiva:

Register-AzureADPasswordProtectionProxy -AccountUpn 'yourglobaladmin@yourtenant.onmicrosoft.com'Nota

Questa modalità non funziona nei sistemi operativi Server Core. Usare, invece, una delle modalità di autenticazione seguenti. Inoltre, questa modalità potrebbe non funzionare se è abilitata la Configurazione della sicurezza avanzata di Internet Explorer. La soluzione alternativa consiste nel disabilitare tale configurazione, registrare il proxy e quindi riabilitarla.

Modalità di autenticazione basata sul codice del dispositivo:

Register-AzureADPasswordProtectionProxy -AccountUpn 'yourglobaladmin@yourtenant.onmicrosoft.com' -AuthenticateUsingDeviceCodeQuando richiesto, seguire il collegamento per aprire un Web browser e immettere il codice di autenticazione.

Modalità di autenticazione automatica (basata su password):

$globalAdminCredentials = Get-Credential Register-AzureADPasswordProtectionProxy -AzureCredential $globalAdminCredentialsNota

Questa modalità ha esito negativo se per l'account è necessaria l'autenticazione a più fattori Microsoft Entra. In tal caso, usare una delle due modalità di autenticazione precedenti oppure usare un account diverso che non richiede l'autenticazione a più fattori.

È anche possibile che venga visualizzata l'autenticazione a più fattori necessaria se la registrazione dei dispositivi Azure (usata dietro le quinte da Protezione password di Microsoft Entra) è stata configurata per richiedere l'autenticazione a più fattori a livello globale. Per ovviare a questo requisito, è possibile usare un account diverso che supporta l'autenticazione a più fattori con una delle due modalità di autenticazione precedenti oppure è anche possibile ignorare temporaneamente il requisito di autenticazione a più fattori per la registrazione dei dispositivi Azure.

Per apportare questa modifica, selezionare Identità nell'Interfaccia di amministrazione di Microsoft Entra, quindi selezionare Dispositivi>Impostazioni dispositivo. Impostare Richiedere l'autenticazione a più fattori per aggiungere dispositivi su No. Assicurarsi di riportare questa impostazione su Sì al termine della registrazione.

È consigliabile ignorare i requisiti di autenticazione a più fattori solo a scopo di test.

Non è attualmente necessario specificare il parametro -ForestCredential, riservato a funzionalità future.

La registrazione del servizio proxy di Protezione password di Microsoft Entra è necessaria solo una volta nella durata del servizio. Successivamente, il servizio proxy di Protezione password di Microsoft Entra eseguirà automaticamente qualsiasi altra operazione di manutenzione necessaria.

Per assicurarsi che le modifiche siano state applicate, eseguire

Test-AzureADPasswordProtectionProxyHealth -TestAll. Per informazioni sulla risoluzione degli errori, vedere Risoluzione dei problemi: Protezione password di Microsoft Entra locale.Registrare ora la foresta di Active Directory locale con le credenziali necessarie per comunicare con Azure tramite il cmdlet

Register-AzureADPasswordProtectionForestdi PowerShell.Nota

Se nell'ambiente sono installati più server proxy di Protezione password di Microsoft Entra, non è importante quale server proxy usare per registrare la foresta.

Il cmdlet richiede le credenziali dell'Amministratore globale o dell'Amministratore della sicurezza per il tenant di Azure. Richiede anche i privilegi dell'Amministratore dell'organizzazione di Active Directory locale. È anche necessario eseguire questo cmdlet usando un account con privilegi di amministratore locale. L'account Azure usato per registrare la foresta può essere diverso dall'account Active Directory locale.

Questo passaggio viene eseguito una volta per ogni foresta.

Il cmdlet

Register-AzureADPasswordProtectionForestsupporta le tre modalità di autenticazione seguenti. Le prime due modalità supportano l'autenticazione a più fattori di Microsoft Entra, ma ciò non vale per la terza modalità.Suggerimento

Potrebbe verificarsi un ritardo notevole prima del completamento della prima esecuzione di questo cmdlet per un tenant di Azure specifico. A meno che non venga segnalato un errore, questo ritardo non è preoccupante.

Modalità di autenticazione interattiva:

Register-AzureADPasswordProtectionForest -AccountUpn 'yourglobaladmin@yourtenant.onmicrosoft.com'Nota

Questa modalità non funziona nei sistemi operativi Server Core. Usare, invece, una delle due modalità di autenticazione seguenti. Inoltre, questa modalità potrebbe non funzionare se è abilitata la Configurazione della sicurezza avanzata di Internet Explorer. La soluzione alternativa consiste nel disabilitare tale configurazione, registrare la foresta e quindi riabilitarla.

Modalità di autenticazione basata sul codice del dispositivo:

Register-AzureADPasswordProtectionForest -AccountUpn 'yourglobaladmin@yourtenant.onmicrosoft.com' -AuthenticateUsingDeviceCodeQuando richiesto, seguire il collegamento per aprire un Web browser e immettere il codice di autenticazione.

Modalità di autenticazione automatica (basata su password):

$globalAdminCredentials = Get-Credential Register-AzureADPasswordProtectionForest -AzureCredential $globalAdminCredentialsNota

Questa modalità ha esito negativo se per l'account è necessaria l'autenticazione a più fattori Microsoft Entra. In tal caso, usare una delle due modalità di autenticazione precedenti oppure usare un account diverso che non richiede l'autenticazione a più fattori.

È anche possibile che venga visualizzata l'autenticazione a più fattori necessaria se la registrazione dei dispositivi Azure (usata dietro le quinte da Protezione password di Microsoft Entra) è stata configurata per richiedere l'autenticazione a più fattori a livello globale. Per ovviare a questo requisito, è possibile usare un account diverso che supporta l'autenticazione a più fattori con una delle due modalità di autenticazione precedenti oppure è anche possibile ignorare temporaneamente il requisito di autenticazione a più fattori per la registrazione dei dispositivi Azure.

Per apportare questa modifica, selezionare Identità nell'Interfaccia di amministrazione di Microsoft Entra, quindi selezionare Dispositivi>Impostazioni dispositivo. Impostare Richiedere l'autenticazione a più fattori per aggiungere dispositivi su No. Assicurarsi di riportare questa impostazione su Sì al termine della registrazione.

È consigliabile ignorare i requisiti di autenticazione a più fattori solo a scopo di test.

Questi esempi funzionano solo se l'utente attualmente connesso è anche amministratore del dominio Active Directory per il dominio radice. In caso contrario, è possibile specificare credenziali di dominio alternative tramite il parametro -ForestCredential.

La registrazione della foresta di Active Directory è necessaria solo una volta nella durata della foresta. Successivamente, gli agenti del controller di dominio di Protezione password di Microsoft Entra nella foresta eseguiranno automaticamente qualsiasi altra operazione di manutenzione necessaria. In seguito alla corretta esecuzione di

Register-AzureADPasswordProtectionForestper una foresta, le chiamate aggiuntive del cmdlet hanno esito positivo, ma non sono necessarie.Affinché

Register-AzureADPasswordProtectionForestvenga eseguito correttamente, almeno un controller di dominio che esegue Windows Server 2012 o una versione successiva deve essere disponibile nel dominio del server proxy di Protezione password di Microsoft Entra. Il software dell'agente del controller di dominio di Protezione password di Microsoft Entra non deve essere installato in alcun controller di dominio prima di questo passaggio.Per assicurarsi che le modifiche siano state applicate, eseguire

Test-AzureADPasswordProtectionProxyHealth -TestAll. Per informazioni sulla risoluzione degli errori, vedere Risoluzione dei problemi: Protezione password di Microsoft Entra locale.

Configurare il servizio proxy affinché comunichi tramite un proxy HTTP

Se l'ambiente richiede l'uso di un proxy HTTP specifico per comunicare con Azure, seguire questa procedura per configurare il servizio Protezione password di Microsoft Entra.

Creare un file AzureADPasswordProtectionProxy.exe.config nella cartella %ProgramFiles%\Azure AD Password Protection Proxy\Service. Includere il contenuto seguente:

<configuration>

<system.net>

<defaultProxy enabled="true">

<proxy bypassonlocal="true"

proxyaddress="http://yourhttpproxy.com:8080" />

</defaultProxy>

</system.net>

</configuration>

Se il proxy HTTP richiede l'autenticazione, aggiungere il tag useDefaultCredentials:

<configuration>

<system.net>

<defaultProxy enabled="true" useDefaultCredentials="true">

<proxy bypassonlocal="true"

proxyaddress="http://yourhttpproxy.com:8080" />

</defaultProxy>

</system.net>

</configuration>

In entrambi i casi sostituire http://yourhttpproxy.com:8080 con l'indirizzo e la porta del server proxy HTTP specifico.

Se il proxy HTTP è configurato per l'uso di criteri di autorizzazione, è necessario concedere l'accesso all'account computer Active Directory del computer che ospita il servizio proxy per la protezione delle password.

È consigliabile arrestare e riavviare il servizio proxy di Protezione password di Microsoft Entra dopo aver creato o aggiornato il file AzureADPasswordProtectionProxy.exe.config.

Il servizio proxy non supporta l'uso di credenziali specifiche per la connessione a un proxy HTTP.

Configurare il servizio proxy per l'ascolto su una porta specifica

Il software dell'agente del controller di dominio di Protezione password di Microsoft Entra usa RPC su TCP per comunicare con il servizio proxy. Per impostazione predefinita, il servizio proxy di Protezione password di Microsoft Entra è in ascolto su qualsiasi endpoint RPC dinamico disponibile. Se necessario a causa dei requisiti del firewall e della topologia di rete nell'ambiente, il servizio potrebbe essere configurato per essere in ascolto su una porta TCP specifica. Quando si configura una porta statica, è necessario aprire la porta 135 e la porta statica scelta.

Per configurare il servizio per l'esecuzione su una porta statica, usare il cmdlet Set-AzureADPasswordProtectionProxyConfiguration come segue:

Set-AzureADPasswordProtectionProxyConfiguration –StaticPort <portnumber>

Avviso

Per rendere effettive queste modifiche, è necessario arrestare e riavviare il servizio proxy di Protezione password di Microsoft Entra.

Per configurare il servizio per l'esecuzione su una porta dinamica, usare la stessa procedura ma impostare StaticPort di nuovo su zero:

Set-AzureADPasswordProtectionProxyConfiguration –StaticPort 0

Avviso

Per rendere effettive queste modifiche, è necessario arrestare e riavviare il servizio proxy di Protezione password di Microsoft Entra.

Dopo qualsiasi modifica della configurazione della porta è necessario riavviare manualmente il servizio proxy di Protezione password di Microsoft Entra. Non è necessario riavviare il servizio dell'agente del controller di dominio di Protezione password di Microsoft Entra nei controller di dominio dopo aver apportato queste modifiche alla configurazione.

Per eseguire una query per la configurazione corrente del servizio, usare il cmdlet Get-AzureADPasswordProtectionProxyConfiguration come illustrato nell'esempio seguente

Get-AzureADPasswordProtectionProxyConfiguration | fl

L'output di esempio seguente mostra che il servizio proxy di Protezione password di Microsoft Entra usa una porta dinamica:

ServiceName : AzureADPasswordProtectionProxy

DisplayName : Azure AD password protection Proxy

StaticPort : 0

Installare il servizio agente del controller di dominio

Per installare il servizio agente del controller di dominio di Protezione password di Microsoft Entra, eseguire il pacchetto AzureADPasswordProtectionDCAgentSetup.msi.

È possibile automatizzare l'installazione del software usando le procedure MSI standard, come illustrato nell'esempio seguente:

msiexec.exe /i AzureADPasswordProtectionDCAgentSetup.msi /quiet /qn /norestart

Il flag /norestart può essere omesso se si preferisce che il programma di installazione riavvii automaticamente il computer.

Per l'installazione o la disinstallazione del software è necessario un riavvio. Ciò è necessario perché le DLL del filtro delle password vengono caricate o scaricate solo in caso di riavvio.

L'installazione di Protezione password di Microsoft Entra locale viene completata dopo l'installazione del software dell'agente del controller di dominio in un controller di dominio e il computer viene riavviato. Non è necessario né possibile eseguire altre configurazioni. Gli eventi di modifica delle password rispetto ai controller di dominio locali usano gli elenchi di password escluse configurati di Microsoft Entra ID.

Per abilitare Protezione password di Microsoft Entra locale o configurare le password personalizzate escluse, vedere Abilitare Protezione password di Microsoft Entra locale.

Suggerimento

È possibile installare l'agente del controller di dominio di Protezione password di Microsoft Entra in un computer che non è ancora un controller di dominio. In questo caso, il servizio viene avviato ed eseguito ma rimane inattivo fino a quando il computer non riceve una promozione a controller di dominio.

Aggiornamento del servizio proxy

Il servizio proxy di Protezione password di Microsoft Entra supporta l'aggiornamento automatico. L'aggiornamento automatico usa il servizio di aggiornamento dell'agente di Microsoft Entra Connect, installato affiancato al servizio proxy. L'aggiornamento automatico è attivato per impostazione predefinita e può essere abilitato o disabilitato usando il cmdlet Set-AzureADPasswordProtectionProxyConfiguration.

È possibile eseguire una query per l'impostazione corrente usando il cmdlet Get-AzureADPasswordProtectionProxyConfiguration. È consigliabile lasciare sempre abilitata l'impostazione di aggiornamento automatico.

Il cmdlet Get-AzureADPasswordProtectionProxy può essere usato per eseguire query sulla versione software di tutti i server proxy di Protezione password di Microsoft Entra attualmente installati in una foresta.

Nota

Il servizio proxy eseguirà automaticamente l'aggiornamento a una versione più recente solo quando sono necessarie patch di sicurezza critiche.

Processo di aggiornamento graduale

L'aggiornamento manuale richiede l'esecuzione della versione più recente del programma di installazione software AzureADPasswordProtectionProxySetup.exe. La versione più recente del software è disponibile nell'Area download Microsoft.

Non è necessario disinstallare la versione corrente del servizio proxy di Protezione password di Microsoft Entra: il programma di installazione esegue un aggiornamento sul posto. Quando si aggiorna il servizio proxy, non è necessario il riavvio del computer. L'aggiornamento del software può essere automatizzato usando le procedure MSI standard, ad esempio AzureADPasswordProtectionProxySetup.exe /quiet.

Aggiornamento dell'agente del controller di dominio

Quando è disponibile una versione più recente del software dell'agente del controller di dominio di Protezione password di Microsoft Entra, l'aggiornamento viene eseguito tramite la versione più recente del pacchetto software AzureADPasswordProtectionDCAgentSetup.msi. La versione più recente del software è disponibile nell'Area download Microsoft.

Non è necessario disinstallare la versione corrente del software dell'agente del controller di dominio: il programma di installazione esegue un aggiornamento sul posto. Un riavvio è sempre necessario quando si aggiorna il software dell'agente del controller di dominio. Questo requisito è causato dal comportamento di base di Windows.

L'aggiornamento del software può essere automatizzato usando le procedure MSI standard, ad esempio msiexec.exe /i AzureADPasswordProtectionDCAgentSetup.msi /quiet /qn /norestart.

Il flag /norestart può essere omesso se si preferisce che il programma di installazione riavvii automaticamente il computer.

È possibile usare il cmdlet Get-AzureADPasswordProtectionDCAgent per eseguire una query per la versione software di tutti gli agenti del controller di dominio di Protezione password di Microsoft Entra attualmente installati in una foresta.

Passaggi successivi

Dopo aver installato i servizi necessari per Protezione password di Microsoft Entra nei server locali, abilitare Protezione password di Microsoft Entra locale per completare la distribuzione.