Accesso condizionale: risorse di destinazione

Le risorse di destinazione (in precedenza app cloud, azioni e contesto di autenticazione) sono segnali chiave in un criterio di accesso condizionale. I criteri di accesso condizionale consentono agli amministratori di assegnare controlli a applicazioni, servizi, azioni o contesto di autenticazione specifici.

- Gli amministratori possono scegliere tra l'elenco di applicazioni o servizi che includono applicazioni Microsoft predefinite e tutte le applicazioni integrate di Microsoft Entra, tra cui raccolta, non raccolta e applicazioni pubblicate tramite Application Proxy.

- Gli amministratori possono scegliere di definire criteri non basati su un'applicazione cloud, ma su un'azione dell'utente, ad esempio Registrare le informazioni di sicurezza o Registrare o aggiungere dispositivi, consentendo l'accesso condizionale per applicare i controlli relativi a tali azioni.

- Gli amministratori possono indirizzare i profili di inoltro del traffico da Accesso sicuro globale per funzionalità avanzate.

- Gli amministratori possono usare il contesto di autenticazione per fornire un livello aggiuntivo di sicurezza nelle applicazioni.

Applicazioni cloud Microsoft

Molte delle applicazioni cloud Microsoft esistenti sono incluse nell'elenco selezionabile di applicazioni.

Gli amministratori possono assegnare criteri di accesso condizionale a queste applicazioni cloud Microsoft. Alcune app come Office 365 e API di Gestione dei Servizi di Windows Azure includono più app o servizi figlio correlati.

Importante

Le applicazioni disponibili per l'accesso condizionale passano attraverso un processo di onboarding e convalida. Queste applicazioni non includono tutte le app Microsoft. Molte applicazioni sono servizi back-end a cui non devono essere applicate direttamente le politiche. Se si sta cercando un'applicazione mancante, è possibile contattare il team dell'applicazione specifico o effettuare una richiesta in UserVoice.

Office 365

Microsoft 365 offre servizi di produttività e collaborazione basati sul cloud come Exchange, SharePoint e Microsoft Teams. I servizi cloud di Microsoft 365 sono profondamente integrati per garantire esperienze uniformi e collaborative. Questa integrazione può causare confusione quando si creano criteri perché alcune app, come ad esempio Microsoft Teams, presentano dipendenze da altre, quali SharePoint o Exchange.

La suite Office 365 consente di fare riferimento a tutti i servizi in una sola volta. È consigliabile usare la nuova famiglia di prodotti Office 365, anziché scegliere come destinazione singole app cloud per evitare problemi con le dipendenze del servizio.

La destinazione di questo gruppo di applicazioni consente di evitare problemi che possono verificarsi a causa di criteri e dipendenze incoerenti. Ad esempio: l'app Exchange Online è associata a dati tradizionali di Exchange Online, ad esempio posta, calendario e informazioni di contatto. I metadati correlati possono essere esposti tramite risorse diverse, ad esempio la ricerca. Per assicurarsi che tutti i metadati siano protetti come previsto, gli amministratori devono assegnare criteri all'app di Office 365.

Gli amministratori possono escludere l'intera famiglia di prodotti Office 365 o specifiche app cloud di Office 365 dai criteri di accesso condizionale.

Un elenco completo di tutti i servizi inclusi è disponibile nell'articolo App incluse nell'accesso condizionale della suite di app di Office 365.

API di gestione del servizio Windows Azure

Quando si usa come destinazione l'applicazione API Gestione dei servizi di Windows Azure, i criteri vengono applicati per i token rilasciati a un set di servizi strettamente associati al portale. Questo raggruppamento include gli ID applicazione di:

- Azure Resource Manager

- Portale di Azure, che copre anche l'interfaccia di amministrazione di Microsoft Entra

- Azure Data Lake

- API Application Insights

- API di Log Analytics

Poiché i criteri vengono applicati al portale di gestione di Azure e all'API, ai servizi o ai client con una dipendenza del servizio API di Azure, possono essere interessati indirettamente. Ad esempio:

- Interfaccia della riga di comando di Azure

- Portale di Azure Data Factory

- Azure DevOps

- Hub eventi di Azure

- Azure PowerShell

- Bus di servizio di Azure

- Database SQL di Azure

- Azure Synapse

- API del modello di distribuzione classica

- Interfaccia di amministrazione di Microsoft 365

- Microsoft IoT Central

- Istanza gestita di SQL

- Portale di amministratore delle sottoscrizioni di Visual Studio

Nota

L'applicazione API Gestione servizi di Windows Azure si applica ad Azure PowerShell, che chiama l'API di Azure Resource Manager. Non si applica a Microsoft Graph PowerShell, che chiama l'API Microsoft Graph .

Per altre informazioni su come configurare un criterio di esempio per Gestione API dei servizi di Windows Azure, vedere Accesso condizionale: richiedere MFA per Gestione di Azure.

Suggerimento

Per Azure per enti pubblici, è necessario specificare come destinazione l'applicazione API di gestione cloud Azure per enti pubblici.

Portale di amministrazione di Microsoft

Quando un criterio di accesso condizionale è destinato all'app cloud del portale di amministrazione di Microsoft, i criteri vengono applicati per i token rilasciati agli ID applicazione dei portali amministrativi Microsoft seguenti:

- Portale di Azure

- Interfaccia di amministrazione di Exchange

- Interfaccia di amministrazione di Microsoft 365

- Portale di Microsoft 365 Defender

- Interfaccia di amministrazione di Microsoft Entra

- Interfaccia di amministrazione di Microsoft Intune

- Portale di conformità di Microsoft Purview

- Interfaccia di amministrazione di Microsoft Teams

Si aggiungono continuamente altri portali amministrativi all’elenco.

Nota

L'app Portale di amministrazione Microsoft si applica solo agli accessi interattivi ai portali di amministrazione elencati. Gli accessi alle risorse o ai servizi sottostanti, ad esempio Microsoft Graph o le API di Azure Resource Manager, non sono coperti da questa applicazione. Queste risorse sono protette dall'app per le API gestione dei servizi di Windows Azure. Questo raggruppamento consente ai clienti di spostarsi nel percorso di adozione dell'autenticazione a più fattori per gli amministratori senza alcun impatto sull'automazione basata sulle API e Su PowerShell. Quando si è pronti, Microsoft consiglia di usare un criterio di che richiede agli amministratori di eseguire sempre l'autenticazione a più fattori per una protezione completa.

Altre applicazioni

Gli amministratori possono aggiungere qualsiasi applicazione registrata Microsoft Entra ai criteri di accesso condizionale. Queste applicazioni possono includere:

- Applicazioni pubblicate tramite il proxy di applicazione di Microsoft Entra

- Applicazioni aggiunte dalla raccolta

- Applicazioni personalizzate non presenti nella raccolta

- Applicazioni legacy pubblicate tramite controller e reti per la distribuzione di app

- Applicazioni che usano l'accesso Single Sign-On basato su password

Nota

Poiché i criteri di accesso condizionale impostano i requisiti per l'accesso a un servizio, non è possibile applicarlo a un'applicazione client (pubblica/nativa). In altre parole, i criteri non vengono impostati direttamente in un'applicazione client (pubblica/nativa), ma vengono applicati quando un client chiama un servizio. Ad esempio, un criterio impostato nel servizio SharePoint si applica a tutti i client che chiamano SharePoint. Un criterio impostato in Exchange si applica al tentativo di accedere alla posta elettronica tramite il client Outlook. Ecco perché le applicazioni client (pubbliche/native) non sono disponibili per la selezione nell'opzione Selezione app e Accesso condizionale non sono disponibili nelle impostazioni dell'applicazione per l'applicazione client (pubblica/nativa) registrata nel tenant.

Alcune applicazioni non vengono visualizzate affatto nella selezione. L'unico modo per includere queste applicazioni in un criterio di accesso condizionale consiste nell'includere tutte le risorse (in precedenza "Tutte le app cloud").

Informazioni sull'accesso condizionale per diversi tipi di client

L'accesso condizionale si applica alle risorse non ai client, tranne quando il client è un client riservato che richiede un token ID.

- Client pubblico

- I client pubblici sono quelli eseguiti localmente nei dispositivi come Microsoft Outlook sul desktop o le app per dispositivi mobili come Microsoft Teams.

- I criteri di accesso condizionale non si applicano al client pubblico stesso, ma si applicano in base alle risorse richieste dai client pubblici.

- Client riservato

- L'accesso condizionale si applica alle risorse richieste dal client e al client riservato stesso se richiede un token ID.

- Ad esempio: se Outlook Web richiede un token per ambiti

Mail.ReadeFiles.Read, l'accesso condizionale applica i criteri per Exchange e SharePoint. Inoltre, se Outlook Web richiede un token ID, l'accesso condizionale applica anche i criteri per Outlook Web.

Per visualizzare i log di accesso per questi tipi di client dall'interfaccia di amministrazione di Microsoft Entra:

- Accedere all'interfaccia di amministrazione di Microsoft Entra almeno un lettore di report .

- Passare a Identità>Monitoraggio & integrazione>log di accesso.

- Aggiungere un filtro per il tipo di credenziale client.

- Modificare il filtro per visualizzare un set specifico di log in base alle credenziali client usate nell'accesso.

Per altre informazioni, vedere l'articolo client pubblico e applicazioni client riservate.

Tutte le risorse

L'applicazione di un criterio di accesso condizionale a Tutte le risorse (in precedenza "Tutte le app cloud") senza esclusioni di app comporta l'applicazione del criterio a tutte le richieste di token provenienti da siti Web e servizi, inclusi i profili di inoltro del traffico di Accesso Sicuro Globale. Questa opzione include le applicazioni che non sono destinate singolarmente ai criteri di accesso condizionale, ad esempio Windows Azure Active Directory (00000002-0000-0000-c000-00000000000000).

Importante

Microsoft consiglia di creare criteri di autenticazione a più fattori di base destinati a tutti gli utenti e a tutte le risorse (senza esclusioni di app), come illustrato in Richiedi autenticazione a più fattori per tutti gli utenti.

Comportamento dell'accesso condizionale quando un criterio di accesso a tutte le risorse ha un'esclusione per un'applicazione

Se un'app viene esclusa dai criteri, per non bloccare inavvertitamente l'accesso utente, alcuni ambiti con privilegi limitati vengono esclusi dall'applicazione dei criteri. Questi ambiti consentono chiamate alle API Graph sottostanti, ad esempio Windows Azure Active Directory (00000002-00000-0000-c000-0000000000000) e Microsoft Graph (00000003-0000-0000-c000-000000000000), per accedere alle informazioni di appartenenza al profilo utente e ai gruppi comunemente usate dalle applicazioni come parte dell'autenticazione. Ad esempio: quando Outlook richiede un token per Exchange, richiede inoltre che l'ambito User.Read sia in grado di visualizzare le informazioni sull'account di base dell'utente corrente.

La maggior parte delle app ha una dipendenza simile, motivo per cui questi ambiti con privilegi limitati vengono esclusi automaticamente ogni volta che è presente un'esclusione di app in un criterio Tutte le risorse. Queste esclusioni di ambito con privilegi limitati non consentono l'accesso ai dati oltre alle informazioni di base sul profilo utente e sul gruppo. Gli ambiti esclusi sono elencati di seguito, il consenso è comunque necessario per consentire alle app di usare queste autorizzazioni.

- I client nativi e le applicazioni a pagina singola hanno accesso agli ambiti con privilegi limitati seguenti:

- Azure AD Graph:

email,offline_access,openid,profile,User.Read - Microsoft Graph:

email,offline_access,openid,profile,User.Read,People.Read

- Azure AD Graph:

- I client riservati hanno accesso agli ambiti con privilegi limitati seguenti, se sono esclusi da un criterio di Tutte le risorse:

- Azure AD Graph:

email,offline_access,openid,profile,User.Read,User.Read.All,User.ReadBasic.All - Microsoft Graph:

email,offline_access,openid,profile,User.Read,User.Read.All,User.ReadBasic.All,People.Read,People.Read.All,GroupMember.Read.All,Member.Read.Hidden

- Azure AD Graph:

Per altre informazioni sugli ambiti indicati, vedere riferimenti alle autorizzazioni di Microsoft Graph e Ambiti e autorizzazioni in Microsoft Identity Platform.

Protezione delle informazioni sulla directory

Se il criterio di autenticazione a più fattori di base consigliato senza esclusioni di app non può essere configurato per motivi aziendali, e il criterio di sicurezza dell'organizzazione deve includere ambiti con privilegi limitati correlati alla directory (User.Read, User.Read.All, User.ReadBasic.All, People.Read, People.Read.All, GroupMember.Read.All, Member.Read.Hidden), l'alternativa consiste nel creare un criterio di accesso condizionale separato destinato a Windows Azure Active Directory (00000002-0000-0000-c000-000000000000). Windows Azure Active Directory (detto anche Azure AD Graph) è una risorsa che rappresenta i dati archiviati nella directory, ad esempio utenti, gruppi e applicazioni. La risorsa di Windows Azure Active Directory è inclusa in Tutte le risorse, ma può essere destinata singolarmente ai criteri di accesso condizionale seguendo questa procedura:

- Accedere all'interfaccia di amministrazione di Microsoft Entra come amministratore definizione attributi e amministratore assegnazione attributi.

- Vai alla protezione >gli attributi di sicurezza personalizzati.

- Creare un nuovo set di attributi e una definizione di attributo. Per altre informazioni, vedere Aggiungere o disattivare definizioni di attributi di sicurezza personalizzati in Microsoft Entra ID.

- Vai a Identità>Applicazioni>Applicazioni aziendali.

- Rimuovere il filtro tipo di applicazione e cercare l'ID applicazione che inizia con 00000002-0000-0000-c000-000000000000.

- Selezionare Attributi di sicurezza personalizzati di Windows Azure Active Directory>>Aggiungi assegnazione.

- Selezionare il set di attributi e il valore dell'attributo che si prevede di usare nei criteri.

- Vai a Protezione >Accesso condizionale>Criteri.

- Creare o modificare un criterio esistente.

- In Risorse di destinazione>Risorse (in precedenza app cloud)>Includi, seleziona >Seleziona le risorse>Modifica filtro.

- Modificare il filtro in modo da includere il set di attributi e la definizione precedenti.

- Salvare la politica

Tutte le risorse Internet con accesso sicuro globale

L'opzione Tutte le risorse Internet con Accesso sicuro globale consente agli amministratori di indirizzare il profilo di inoltro del traffico di accesso a Internet da Accesso a Internet Microsoft Entra.

Questi profili in Accesso sicuro globale consentono agli amministratori di definire e controllare il modo in cui il traffico viene instradato attraverso Accesso a Internet Microsoft Entra e Accesso privato Microsoft Entra. I profili di inoltro del traffico possono essere assegnati a dispositivi e reti remote. Per un esempio di come applicare criteri di accesso condizionale a questi profili di traffico, vedere l'articolo Come applicare i criteri di accesso condizionale al profilo di traffico di Microsoft 365.

Per altre informazioni su questi profili, vedere l'articolo Profili di inoltro del traffico di accesso sicuro globale.

Azioni utente

Le azioni utente sono attività eseguite da un utente. Attualmente, l'accesso condizionale supporta due azioni utente:

- Registra informazioni di sicurezza: questa azione utente consente ai criteri di accesso condizionale di applicare quando gli utenti abilitati per il tentativo combinato di registrazione di registrare le informazioni di sicurezza. Altre informazioni sono disponibili nell'articolo Registrazione di informazioni di sicurezza combinate.

Nota

Quando gli amministratori applicano un criterio destinato alle azioni utente per registrare le informazioni di sicurezza, se l'account utente è un guest da account personale Microsoft (MSA), usando il controllo "Richiedi autenticazione a più fattori", richiederà all'utente del servizio gestito di registrare le informazioni di sicurezza con l'organizzazione. Se l'utente guest proviene da un altro provider, ad esempio Google, l'accesso viene bloccato.

-

Registrare o aggiungere dispositivi: questa azione utente consente agli amministratori di applicare i criteri di accesso condizionale quando gli utenti registrano o aggiungono dispositivi a Microsoft Entra ID. Offre una granularità nella configurazione dell'autenticazione a più fattori per la registrazione o l'aggiunta di dispositivi invece di un criterio a livello di tenant attualmente esistente. Questa azione utente presenta tre considerazioni chiave:

-

Require multifactor authenticationè l'unico controllo di accesso disponibile con questa azione utente e tutti gli altri sono disabilitati. Questa restrizione impedisce conflitti con i controlli di accesso dipendenti dalla registrazione del dispositivo Microsoft Entra o non applicabile alla registrazione del dispositivo Microsoft Entra. -

Client appsLe condizioni ,Filters for deviceseDevice statenon sono disponibili con questa azione utente perché dipendono dalla registrazione del dispositivo Microsoft Entra per applicare i criteri di accesso condizionale.

-

Avviso

Quando i criteri di accesso condizionale sono configurati con l'azione Utente Registra o aggiungi dispositivi, è necessario impostare Identity Devices Overview>No. In caso contrario, i criteri di accesso condizionale con questa azione utente non vengono applicati correttamente. Altre informazioni su questa impostazione del dispositivo sono disponibili in Configurare le impostazioni del dispositivo.

Contesto di autenticazione

Il contesto di autenticazione può essere usato per proteggere ulteriormente i dati e le azioni nelle applicazioni. Queste applicazioni possono essere applicazioni personalizzate, applicazioni line-of-business personalizzate, applicazioni come SharePoint o applicazioni protette da Microsoft Defender for Cloud Apps.

Ad esempio, un'organizzazione potrebbe mantenere i file nei siti di SharePoint come il menu per il pranzo o la ricetta segreta della salsa BARBECUE. Tutti possono avere accesso al sito del menu per il pranzo, ma gli utenti che hanno accesso al sito segreto di ricetta salsa BARBECUE potrebbero dover accedere da un dispositivo gestito e accettare condizioni specifiche per l'utilizzo.

Il contesto di autenticazione funziona con utenti o identità del carico di lavoro, ma non con gli stessi criteri di accesso condizionale.

Configurare i contesti di autenticazione

I contesti di autenticazione vengono gestiti nel contesto di autenticazione dell'accesso>>.

Creare nuove definizioni di contesto di autenticazione selezionando Nuovo contesto di autenticazione. Le organizzazioni sono limitate a un totale di 99 definizioni di contesto di autenticazione c1-c99. Configurare gli attributi seguenti:

- Il nome visualizzato è il nome usato per identificare il contesto di autenticazione in Microsoft Entra ID e nelle applicazioni che utilizzano contesti di autenticazione. È consigliabile usare nomi tra le risorse, ad esempio i dispositivi attendibili, per ridurre il numero di contesti di autenticazione necessari. La presenza di un set ridotto limita il numero di reindirizzamenti e offre un'esperienza migliore per l'utente finale.

- Descrizione fornisce altre informazioni sui criteri, usati dagli amministratori e quelli che applicano contesti di autenticazione alle risorse.

- La casella di controllo Pubblica nelle app quando selezionata annuncia il contesto di autenticazione alle app e le rende disponibili per l'assegnazione. Se non è stato controllato il contesto di autenticazione non è disponibile per le risorse downstream.

- L'ID è di sola lettura e viene usato nei token e nelle app per le definizioni di contesto di autenticazione specifiche della richiesta. Qui sono elencati i casi d'uso per la risoluzione dei problemi e lo sviluppo.

Aggiungere ai criteri di accesso condizionale

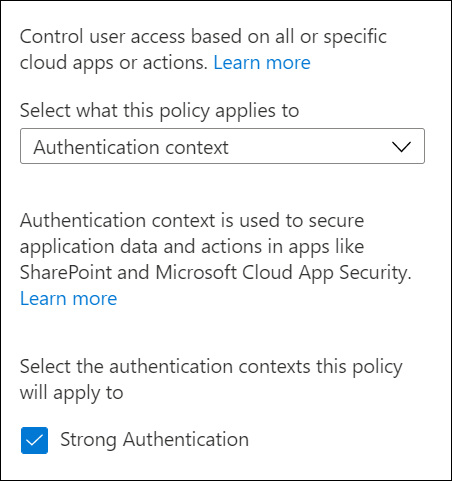

Gli amministratori possono selezionare i contesti di autenticazione pubblicati nei criteri di accesso condizionale in Assegnazioni>App o azioni cloud e selezionare Contesto di autenticazione dal menu Seleziona a cui si applica questo criterio.

Eliminare un contesto di autenticazione

Quando si elimina un contesto di autenticazione, assicurarsi che non siano ancora in uso applicazioni. In caso contrario, l'accesso ai dati dell'app non è più protetto. È possibile confermare questo prerequisito controllando i log di accesso per i casi in cui vengono applicati i criteri di accesso condizionale del contesto di autenticazione.

Per eliminare un contesto di autenticazione, non deve avere criteri di accesso condizionale assegnati e non deve essere pubblicato nelle app. Questo requisito consente di evitare l'eliminazione accidentale di un contesto di autenticazione ancora in uso.

Contrassegna le risorse con contesti di autenticazione

Per altre informazioni sull'uso del contesto di autenticazione nelle applicazioni, vedere gli articoli seguenti.

- Usare le etichette di riservatezza per proteggere il contenuto in Microsoft Teams, gruppi di Microsoft 365 e siti di SharePoint

- Microsoft Defender for Cloud Apps

- Applicazioni personalizzate