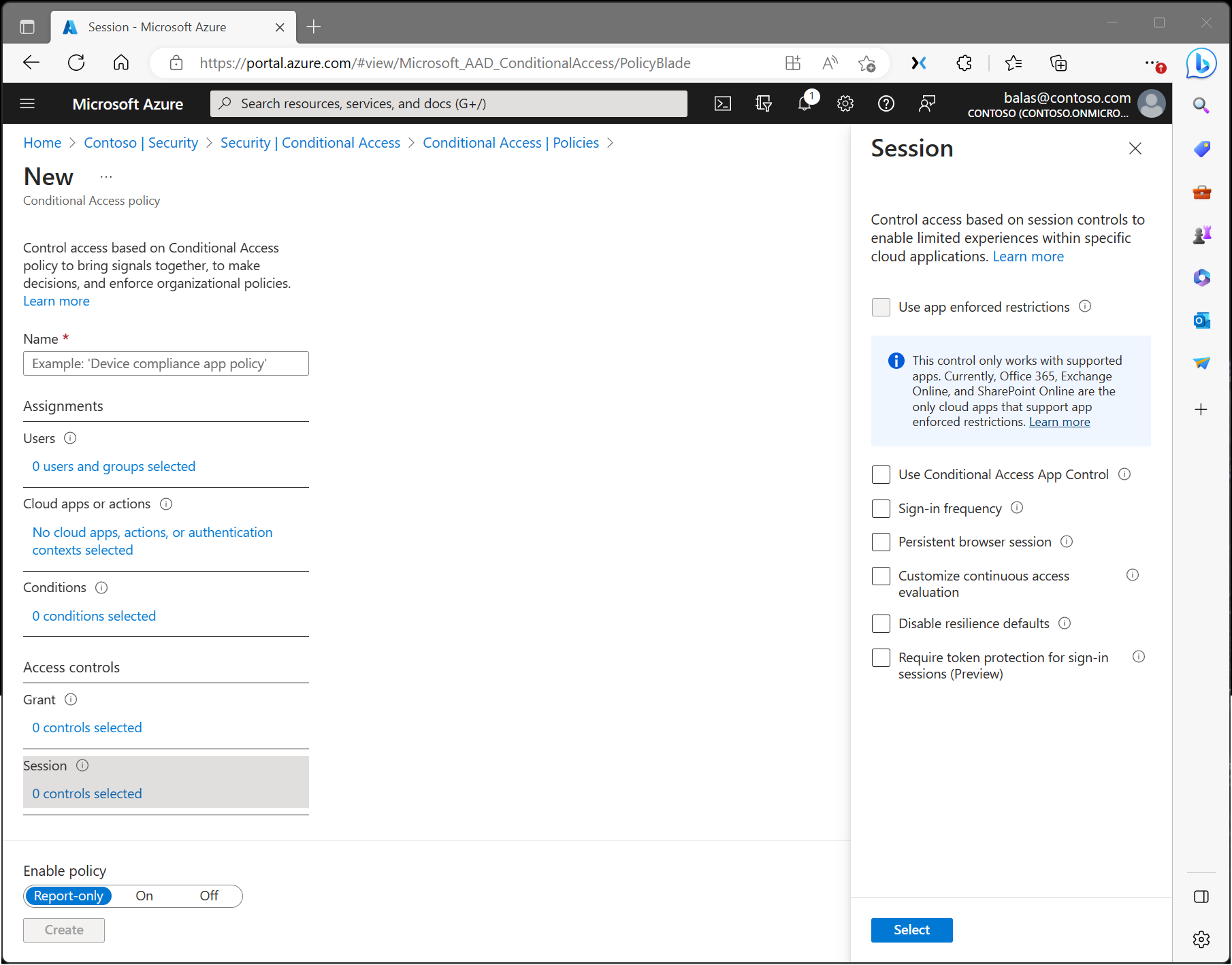

Accesso condizionale: sessione

All'interno di un criterio di accesso condizionale, un amministratore può usare i controlli sessione per abilitare esperienze limitate all'interno di applicazioni cloud specifiche.

Restrizioni applicate dall'applicazione

Le organizzazioni possono usare questo controllo per richiedere a Microsoft Entra ID di passare le informazioni sul dispositivo alle app cloud selezionate. Le informazioni sul dispositivo consentono alle app cloud di sapere se una connessione proviene da un dispositivo conforme o aggiunto al dominio e di aggiornare l'esperienza della sessione. Se selezionata, l'app cloud usa le informazioni sul dispositivo per offrire agli utenti un'esperienza limitata o completa. Limitato quando il dispositivo non è gestito o conforme e completo quando il dispositivo è gestito e conforme.

Per un elenco di applicazioni supportate e come configurare i criteri, vedere gli articoli seguenti:

- Timeout sessione inattiva per Microsoft 365.

- Abilitazione dell'accesso limitato con SharePoint Online

- Abilitazione dell'accesso limitato con Exchange Online

Controllo dell'applicazione per l'accesso condizionale

La funzionalità Controllo app per l'accesso condizionale prevede l'uso di un'architettura di proxy inverso ed è integrata in modo unico con l'accesso condizionale di Microsoft Entra. L'accesso condizionale Microsoft Entra consente di applicare i controlli di accesso alle applicazioni dell'organizzazione in base a determinate condizioni. Le condizioni definiscono a quale utente o gruppo di utenti, app cloud e località e reti si applica un criterio di accesso condizionale. Dopo aver determinato le condizioni, è possibile instradare gli utenti alle app di Microsoft Defender per il cloud in cui è possibile proteggere i dati con controllo app per l'accesso condizionale applicando i controlli di accesso e sessione.

Tramite il controllo delle app con l'accesso condizionale, è possibile monitorare e controllare l'accesso e le sessioni delle app dell'utente in tempo reale, in base ai criteri di accesso e di sessione. I criteri di accesso e sessione vengono usati all'interno del portale delle app di Defender per il cloud per perfezionare i filtri e impostare le azioni da eseguire. Con i criteri di accesso e di sessione è possibile eseguire le operazioni seguenti:

- Impedire l'esfiltrazione di dati: è possibile bloccare le operazioni di download, taglio, copia e stampa di documenti sensibili, ad esempio nei dispositivi non gestiti.

- Applicare la protezione durante il download: invece di bloccare il download dei documenti sensibili, è possibile richiedere che i documenti siano etichettati e protetti con Azure Information Protection. Questa azione garantisce che il documento sia protetto e che l'accesso utente sia limitato in una sessione potenzialmente rischiosa.

- Impedisci il caricamento di file senza etichetta: prima che un file sensibile venga caricato, distribuito e usato, è importante assicurarsi che il file abbia l'etichetta e la protezione corretti. È possibile fare in modo che i file con contenuto sensibile ma non provvisti di etichetta vengano bloccati fino a quando l'utente non classifica il contenuto.

- Monitorare le sessioni utente per la conformità (anteprima): gli utenti rischiosi vengono monitorati quando accedono alle app e le relative azioni vengono registrate dall'interno della sessione. È possibile esaminare e analizzare il comportamento degli utenti per comprendere dove e in quali condizioni applicare i criteri di sessione in futuro.

- Blocca l'accesso (anteprima): è possibile bloccare in modo granulare l'accesso per app e utenti specifici a seconda di diversi fattori di rischio. Ad esempio, è possibile bloccarli se usano certificati client come forma di gestione dei dispositivi.

- Bloccare le attività personalizzate: alcune app presentano scenari unici che comportano rischi, ad esempio l'invio di messaggi con contenuto sensibile in app come Microsoft Teams o Slack. In questi tipi di scenari è possibile analizzare i messaggi alla ricerca di contenuto sensibile e bloccarli in tempo reale.

Per altre informazioni, vedere l'articolo Distribuire controllo app per l'accesso condizionale per le app in primo piano.

Frequenza di accesso

La frequenza di accesso definisce il periodo di tempo prima che all'utente venga richiesto di ripetere l'accesso quando tenta di accedere a una risorsa. Gli amministratori possono selezionare un periodo di tempo (ore o giorni) o scegliere di richiedere la riautenticazione ogni volta.

L'impostazione della frequenza di accesso funziona con le app che implementano protocolli OAUTH2 o OIDC in base agli standard. La maggior parte delle app native Microsoft per Windows, Mac e Mobile, incluse le applicazioni Web seguenti, segue l'impostazione.

- Word, Excel, PowerPoint Online

- OneNote Online

- Office.com

- Portale di amministrazione di Microsoft 365

- Exchange Online

- SharePoint e OneDrive

- Client Web Teams

- Dynamics CRM Online

- Portale di Azure

Per altre informazioni, vedere l'articolo Configurare la gestione delle sessioni di autenticazione con l'accesso condizionale.

Sessione del browser persistente

Una sessione del browser persistente consente agli utenti di rimanere connessi dopo aver chiuso e riaperto la finestra del browser.

Per altre informazioni, vedere l'articolo Configurare la gestione delle sessioni di autenticazione con l'accesso condizionale.

Personalizzare la valutazione continua dell'accesso

La valutazione dell'accesso continuo è abilitata automaticamente come parte dei criteri di accesso condizionale di un'organizzazione. Per le organizzazioni che desiderano disabilitare Valutazione continua dell'accesso, questa configurazione è ora un'opzione all'interno del controllo della sessione all'interno dell'accesso condizionale. È possibile impostare come ambito dei criteri di valutazione continua dell'accesso tutti gli utenti o utenti e gruppi specifici. Gli amministratori possono effettuare la selezione seguente durante la creazione di nuovi criteri o durante la modifica di criteri di accesso condizionale esistenti.

- Disabilita solo quando sono selezionate Tutte le risorse (in precedenza "Tutte le app cloud", non sono selezionate condizioni e Disabilita è selezionata in Personalizza>valutazione dell'accesso continuo in criteri di accesso condizionale. È possibile scegliere di disabilitare tutti gli utenti o utenti e gruppi specifici.

Disabilitare le impostazioni predefinite per la resilienza

Durante un'interruzione, Microsoft Entra ID estende l'accesso alle sessioni esistenti applicando i criteri di accesso condizionale.

Se le impostazioni predefinite per la resilienza sono disabilitate, l'accesso viene negato dopo la scadenza delle sessioni esistenti. Per altre informazioni, vedere l'articolo Accesso condizionale: Impostazioni predefinite per la resilienza.

Richiedere la protezione dei token per le sessioni di accesso (anteprima)

La protezione con token (talvolta definita associazione di token nel settore) tenta di ridurre gli attacchi con furto di token garantendo che un token sia utilizzabile solo dal dispositivo previsto. Quando un utente malintenzionato riesce a rubare un token, tramite una violazione o una riproduzione, può rappresentare la vittima fino alla scadenza o alla revoca del token. Il furto di token è considerato un evento relativamente raro, ma il danno derivante può essere significativo.

L'anteprima funziona solo per scenari specifici. Per altre informazioni, vedere l'articolo Accesso condizionale: Protezione dei token (anteprima).

Usare il profilo di sicurezza di Accesso sicuro globale

L'uso di un profilo di sicurezza con l'accesso condizionale unifica i controlli delle identità con la sicurezza di rete nel prodotto Microsoft Security Service Edge (SSE), Accesso a Internet Microsoft Entra. Se si seleziona questo controllo sessione, è possibile portare l'identità e la consapevolezza del contesto ai profili di sicurezza, che sono raggruppamenti di vari criteri creati e gestiti in Accesso sicuro globale.