Considerazioni sulla progettazione della rete virtuale e opzioni di configurazione per Microsoft Entra Domain Services

Microsoft Entra Domain Services fornisce servizi di autenticazione e gestione ad altre applicazioni e carichi di lavoro. La connettività di rete è un componente chiave. Senza le risorse di rete virtuale configurate correttamente, le applicazioni e i carichi di lavoro non possono comunicare con Domain Services e usarne le funzionalità. Pianificare i requisiti di rete virtuale per assicurarsi che Domain Services possa gestire le applicazioni e i carichi di lavoro in base alle esigenze.

Questo articolo illustra le considerazioni e i requisiti di progettazione per il supporto di Domain Services da parte di una rete virtuale.

Progettazione della rete virtuale di Azure

Per fornire connettività di rete e consentire alle applicazioni e ai servizi di eseguire l'autenticazione in un dominio gestito di Domain Services, usare una rete virtuale e una subnet di Azure. Idealmente, il dominio gestito deve essere implementato nella rete virtuale dell'utente.

È possibile includere una subnet separata per le applicazioni nella stessa rete virtuale per ospitare la VM di gestione o i carichi di lavoro delle applicazioni leggere. Una rete virtuale separata per carichi di lavoro di applicazioni più grandi o complessi, con peering alla rete virtuale di Domain Services, è in genere la progettazione più appropriata.

Altre opzioni di progettazione sono valide, purché siano soddisfatti i requisiti descritti nelle sezioni seguenti per la rete virtuale e la subnet.

Durante la progettazione della rete virtuale per Domain Services, si applicano le considerazioni seguenti:

- Domain Services deve essere implementato nella stessa area di Azure della rete virtuale.

- In questo momento, è possibile implementare un solo dominio gestito per ogni tenant di Microsoft Entra. Il dominio gestito viene implementato in una singola area. Assicurarsi di creare o selezionare una rete virtuale in un'area che supporta Domain Services.

- Prendere in considerazione la prossimità di altre aree di Azure e delle reti virtuali che ospitano i carichi di lavoro di applicazioni.

- Per ridurre al minimo la latenza, mantenere le applicazioni principali vicine o nella stessa area della subnet della rete virtuale per il dominio gestito. È possibile usare il peering di reti virtuali o le connessioni di rete privata virtuale (VPN) tra le reti virtuali di Azure. Queste opzioni di connessione sono descritte nella sezione seguente.

- La rete virtuale non può basarsi su servizi DNS diversi da quelli forniti dal dominio gestito.

- Domain Services fornisce il proprio servizio DNS. La rete virtuale deve essere configurata per l'uso di questi indirizzi del servizio DNS. La risoluzione dei nomi per spazi dei nomi aggiuntivi può essere effettuata usando server d'inoltro condizionale.

- Non è possibile usare le impostazioni personalizzate del server DNS per indirizzare query da altri server DNS, incluse le VM. Le risorse nella rete virtuale devono usare il servizio DNS fornito dal dominio gestito.

Importante

Non è possibile spostare Domain Services in una rete virtuale diversa dopo l'abilitazione del servizio.

Un dominio gestito si connette a una subnet in una rete virtuale di Azure. Progettare questa subnet per Domain Services con le considerazioni seguenti:

Un dominio gestito deve essere implementato nella rispettiva subnet. L'uso di una subnet, di una subnet del gateway o di impostazioni di gateway remoto esistente nel peering di reti virtuali non è supportato.

Durante la distribuzione di un dominio gestito viene creato un gruppo di sicurezza di rete. Questo gruppo di sicurezza di rete contiene le regole necessarie per la corretta comunicazione del servizio.

- Non creare né usare un gruppo di sicurezza di rete esistente con regole personalizzate.

Un dominio gestito richiede 3-5 indirizzi IP. Assicurarsi che l'intervallo di indirizzi IP della subnet possa fornire questo numero di indirizzi.

- La limitazione degli indirizzi IP disponibili può impedire al dominio gestito di mantenere due controller di dominio.

Nota

Non è consigliabile usare indirizzi IP pubblici per le reti virtuali e le relative subnet a causa dei problemi seguenti:

Scarsità dell'indirizzo IP: gli indirizzi IP pubblici IPv4 sono limitati e la loro domanda spesso supera l'offerta disponibile. Inoltre, esiste la possibilità che gli indirizzi IP si sovrappongano agli endpoint pubblici.

Rischi per la sicurezza: l'uso di indirizzi IP pubblici per le reti virtuali espone i dispositivi direttamente a Internet, aumentando il rischio di accessi non autorizzati e potenziali attacchi. Senza misure di sicurezza appropriate, i dispositivi possono diventare vulnerabili a varie minacce.

Complessità: la gestione di una rete virtuale con indirizzi IP pubblici può essere più complessa rispetto all'uso di indirizzi IP privati, in quanto richiede che vengano gestiti gli intervalli IP esterni e che venga garantita la segmentazione corretta e la sicurezza della rete.

È consigliabile usare indirizzi IP privati. Se si usa un indirizzo IP pubblico, assicurarsi di essere il proprietario/l'utente dedicato degli indirizzi IP selezionati nell'intervallo pubblico scelto.

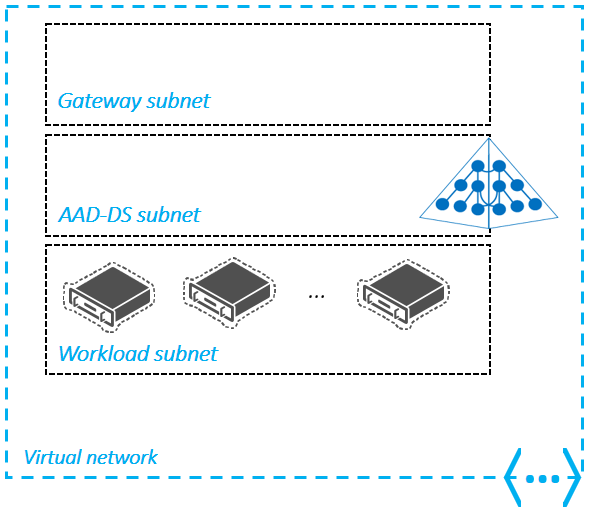

Il diagramma di esempio seguente illustra una progettazione valida in cui il dominio gestito ha una propria subnet, è presente una subnet del gateway per la connettività esterna e i carichi di lavoro di applicazioni si trovano in una subnet connessa all'interno della rete virtuale:

Connessioni alla rete virtuale di Domain Services

Come indicato nella sezione precedente, è possibile creare solo un dominio gestito in una singola rete virtuale in Azure e creare un solo dominio gestito per ogni tenant di Microsoft Entra. In base a questa architettura, potrebbe essere necessario connettere una o più reti virtuali che ospitano i carichi di lavoro di applicazioni per la rete virtuale del dominio gestito.

È possibile connettere i carichi di lavoro di applicazioni ospitati in altre reti virtuali di Azure usando uno dei metodi seguenti:

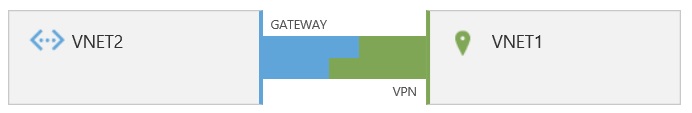

- Peering di reti virtuali

- Rete privata virtuale (VPN)

Peering di reti virtuali

Il peering di rete virtuale è un meccanismo che connette due reti virtuali tramite la rete backbone di Azure, consentendo a risorse come le macchine virtuali (VM) di comunicare tra loro direttamente usando indirizzi IP privati. Il peering di rete virtuale supporta il peering a livello di area, che connette le reti virtuali all'interno della stessa area di Azure e il peering di rete virtuale globale, che connette le reti virtuali tra aree di Azure diverse. Questa flessibilità consente di distribuire un dominio gestito con i carichi di lavoro dell'applicazione in più reti virtuali, indipendentemente dalle posizioni a livello di area.

Per altre informazioni, vedere Informazioni generali sul peering di reti virtuali di Azure.

Rete privata virtuale (VPN)

È possibile connettere una rete virtuale a un'altra rete virtuale (da rete virtuale a rete virtuale) nello stesso modo in cui è possibile configurare una rete virtuale in una posizione del sito locale. Entrambi i collegamenti utilizzano un gateway VPN per creare un tunnel sicuro tramite IPsec/IKE. Questo modello di collegamento consente di implementare il dominio gestito in una rete virtuale di Azure e quindi di connettere posizioni locali o altri cloud.

Per altre informazioni sull'uso della rete privata virtuale, leggere Configurare un collegamento gateway VPN da rete virtuale a rete virtuale tramite l'interfaccia di amministrazione di Microsoft Entra.

Risoluzione dei nomi durante il collegamento di reti virtuali

In genere, le reti virtuali connesse alla rete virtuale del dominio gestito dispongono delle proprie impostazioni DNS. La connessione di reti virtuali non configura automaticamente la risoluzione dei nomi per la rete virtuale di connessione per risolvere i servizi forniti dal dominio gestito. La risoluzione dei nomi nelle reti virtuali di connessione deve essere configurata per consentire ai carichi di lavoro di applicazioni di individuare la posizione del dominio gestito.

È possibile abilitare la risoluzione dei nomi usando server d'inoltro DNS condizionali nel server DNS che supporta le reti virtuali di connessione o usando gli stessi indirizzi IP DNS dalla rete virtuale del dominio gestito.

Risorse di rete usate da Domain Services

Un dominio gestito crea alcune risorse di rete durante la distribuzione. Queste risorse sono necessarie per il corretto funzionamento e la gestione del dominio gestito e non devono essere configurate manualmente.

Non bloccare le risorse di rete usate da Domain Services. Se le risorse di rete vengono bloccate, non possono essere eliminate. Quando i controller di dominio devono essere ricreati in tal caso, è necessario creare nuove risorse di rete con indirizzi IP diversi.

| Risorsa di Azure | Descrizione |

|---|---|

| Scheda di interfaccia di rete | Domain Services ospita il dominio gestito su due controller di dominio (DC) che eseguono il server di Windows come VM di Azure. Ogni VM ha un'interfaccia di rete virtuale che si connette alla subnet della rete virtuale. |

| Indirizzi IP pubblici dinamici standard | Domain Services comunica con il servizio di sincronizzazione e gestione usando un indirizzo IP pubblico SKU standard. Per altre informazioni sugli indirizzi IP pubblici, vedere Tipi di indirizzi IP e metodi di allocazione in Azure. |

| Azure Load Balancer Standard | Domain Services usa un servizio di bilanciamento del carico SKU standard per Network Address Translation (NAT) e il bilanciamento del carico (se usato con LDAP sicuro). Per altre informazioni su Azure Load Balancer, vedere Cos'è Azure Load Balancer? |

| Regole Network Address Translation (NAT) | Domain Services crea e usa due regole NAT in ingresso nel servizio di bilanciamento del carico per la comunicazione remota sicura di PowerShell. Se viene usato un servizio di bilanciamento del carico SKU standard, anche questo avrà una regola NAT in uscita. Per il servizio di bilanciamento del carico SKU di base, non è necessaria alcuna regola NAT in uscita. |

| Regole del servizio di bilanciamento del carico | Quando un dominio gestito è configurato per LDAP sicuro sulla porta TCP 636, vengono create tre regole e usate su un bilanciamento del carico per distribuire il traffico. |

Avviso

Non eliminare o modificare alcuna risorsa di rete creata da Domain Services, ad esempio la configurazione manuale del servizio di bilanciamento del carico o le regole. Se si elimina o si modifica una qualsiasi delle risorse di rete, potrebbe verificarsi un'interruzione del servizio Domain Services.

Gruppi di sicurezza di rete e porte necessarie

Un gruppo di sicurezza di rete (NSG) contiene un elenco di regole per consentire o negare il traffico di rete in una rete virtuale di Azure. Quando si implementa un dominio gestito, viene creato un gruppo di sicurezza di rete con un set di regole che consentono al servizio di fornire funzioni di autenticazione e gestione. Questo gruppo di sicurezza di rete predefinito è associato alla subnet della rete virtuale in cui viene implementato il dominio gestito.

Le sezioni seguenti illustrano i gruppi di sicurezza di rete e i requisiti delle porte in entrata e in uscita.

Connettività in ingresso

Le regole in ingresso seguenti del gruppo di sicurezza di rete sono necessarie affinché il dominio gestito fornisca servizi di autenticazione e gestione. Non modificare o eliminare queste regole del gruppo di sicurezza di rete per la subnet di rete virtuale per il dominio gestito.

| Origine | Tag del servizio di origine | Intervalli porte di origine | Destinazione | Servizio | Intervalli porte di destinazione | Protocollo | Azione | Richiesto | Scopo |

|---|---|---|---|---|---|---|---|---|---|

| Tag di servizio | AzureActiveDirectoryDomainServices | * | Qualsiasi | WinRM | 5986 | TCP | Consenti | Sì | Gestione del dominio. |

| Tag del servizio | CorpNetSaw | * | Any | RDP | 3389 | TCP | Consentire | Facoltativo | Debug per il supporto |

Si noti che il tag del servizio CorpNetSaw non è disponibile usando l'interfaccia di amministrazione di Microsoft Entra e la regola del gruppo di sicurezza di rete per CorpNetSaw deve essere aggiunta usando PowerShell.

Domain Services si basa anche sulle regole di sicurezza predefinite AllowVnetInBound e AllowAzureLoadBalancerInBound.

La regola AllowVnetInBound consente tutto il traffico all'interno della rete virtuale che consente ai DC di comunicare e replicare correttamente; consente inoltre l'aggiunta di un dominio e altri servizi di dominio ai membri del dominio. Per informazioni sulle porte richieste per Windows, vedere Informazioni generali sul servizio e requisiti delle porte di rete per Windows.

La regola AllowAzureLoadBalancerInBound è necessaria anche affinché il servizio possa comunicare correttamente tramite il bilanciamento del carico per gestire i DC. Questo gruppo di sicurezza di rete protegge Domain Services ed è necessario affinché il dominio gestito funzioni correttamente. Non eliminare questo gruppo di sicurezza di rete. Il servizio di bilanciamento del carico non funzionerà correttamente senza di esso.

Se necessario, è possibile creare il gruppo di sicurezza di rete e le regole necessari usando Azure PowerShell.

Avviso

Associare un gruppo di sicurezza di rete non configurato correttamente o una tabella di route definita dall'utente alla subnet in cui viene distribuito il dominio gestito, potrebbe interrompere la capacità di Microsoft di eseguire il servizio e gestire il dominio. Anche la sincronizzazione tra il tenant di Microsoft Entra e il dominio gestito viene interrotta. Seguire tutti i requisiti elencati per evitare una configurazione non supportata che potrebbe interrompere la sincronizzazione, l'applicazione di patch o la gestione.

Se si usa LDAP sicuro, è possibile aggiungere la regola della porta TCP 636 richiesta per consentire il traffico esterno, se necessario. L'aggiunta di questa regola non inserisce le regole del gruppo di sicurezza di rete in uno stato non supportato. Per altre informazioni, vedere Bloccare l'accesso LDAP sicuro tramite internet

Il contratto di servizio di Azure non si applica alle distribuzioni bloccate dagli aggiornamenti o dalla gestione da parte di un gruppo di sicurezza di rete configurato in modo non corretto o una tabella di route definita dall'utente. Una configurazione di rete interrotta può anche impedire l'applicazione di patch di sicurezza.

Connettività in uscita

Per la connettività in uscita, è possibile mantenere AllowVnetOutbound e AllowInternetOutBound o limitare il traffico in uscita usando i ServiceTag elencati nella tabella seguente. Se si usa Log Analytics, aggiungere EventHub alle destinazioni in uscita.

Assicurarsi che nessun altro NGS con priorità più alta neghi la connettività in uscita. Se la connettività in uscita viene negata, la replica non funzionerà tra i set di repliche.

| Numero della porta in uscita | Protocollo | Source (Sorgente) | Destination | Azione | Richiesto | Scopo |

|---|---|---|---|---|---|---|

| 443 | TCP | Qualsiasi | AzureActiveDirectoryDomainServices | Consenti | Sì | Comunicazione con il servizio di gestione di Microsoft Entra Domain Services. |

| 443 | TCP | Any | AzureMonitor | Allow | Sì | Monitoraggio delle macchine virtuali. |

| 443 | TCP | Any | Archiviazione | Allow | Sì | Comunicazione con Archiviazione di Azure. |

| 443 | TCP | Any | Microsoft Entra ID | Consenti | Sì | Comunicazione con Microsoft Entra ID. |

| 443 | TCP | Any | GuestAndHybridManagement | Consenti | Sì | Gestione automatica delle patch di sicurezza. |

Nota

I tag AzureUpdateDelivery e AzureFrontDoor.FirstParty sono deprecati a partire dal 1º luglio 2024. Microsoft Entra Domain Services gestisce WindowsUpdate in modo indipendente, eliminando la necessità di questi tag. Le regolazioni del gruppo di sicurezza di rete non sono necessarie, con o senza tag deprecati.

Porta 5986 - Gestione tramite comunicazione remota di PowerShell

- Utilizzata per eseguire task di gestione con la comunicazione remota di PowerShell nel dominio gestito.

- Senza accesso a questa porta, il dominio gestito non può essere aggiornato, né configurato, né monitorato e non è possibile eseguirne il backup.

- È possibile limitare l'accesso in ingresso a questa porta al tag del servizio AzureActiveDirectoryDomainServices.

Porta 3389 - Gestione con desktop remoto

- Usato per le connessioni desktop remoto ai controller di dominio nel dominio gestito, questa porta non può essere modificata o incapsulata in un'altra porta.

- La regola predefinita del gruppo di sicurezza di rete usa il tag del servizio CorpNetSaw per limitare ulteriormente il traffico.

- Il tag del servizio CorpNetSaw consente solo alle workstation con accesso sicuro sulla rete corporate di Microsoft di usare il desktop remoto per il dominio gestito.

- L'accesso è consentito solo con motivazione aziendale, ad esempio per scenari di gestione o risoluzione dei problemi.

- Questa regola può essere impostata su Deny e può essere impostata solo su Allow quando necessario. La maggior parte dei task di gestione e monitoraggio viene eseguita usando la comunicazione remota di PowerShell. RDP viene usato solo nel raro caso in cui a Microsoft occorra connettersi in remoto al dominio gestito dell'utente per la risoluzione dei problemi avanzata.

Non è possibile selezionare manualmente il tag del servizio CorpNetSaw dal portale se si tenta di modificare questa regola del gruppo di sicurezza di rete. È necessario usare Azure PowerShell o l'interfaccia della riga di comando di Azure per configurare manualmente una regola che usa il tag del servizio CorpNetSaw.

Ad esempio, è possibile usare lo script seguente per creare una regola che consenta RDP:

Get-AzNetworkSecurityGroup -Name "nsg-name" -ResourceGroupName "resource-group-name" | Add-AzNetworkSecurityRuleConfig -Name "new-rule-name" -Access "Allow" -Protocol "TCP" -Direction "Inbound" -Priority "priority-number" -SourceAddressPrefix "CorpNetSaw" -SourcePortRange "*" -DestinationPortRange "3389" -DestinationAddressPrefix "*" | Set-AzNetworkSecurityGroup

Percorsi definiti dall'utente

I percorsi definiti dall'utente non vengono creati per impostazione predefinita e non sono necessari per il corretto funzionamento di Domain Services. Se è necessario usare le tabelle di route, evitare di apportare modifiche al percorso 0.0.0.0. Le modifiche apportate a questo percorso interrompono Domain Services e impostano il dominio gestito in uno stato non supportato.

È anche necessario instradare il traffico in ingresso dagli indirizzi IP inclusi nei rispettivi tag del servizio di Azure alla subnet del dominio gestito. Per altre informazioni sui tag del servizio e sull'indirizzo IP associato, vedere Intervalli IP e tag del servizio di Azure - Cloud pubblico.

Attenzione

Questi intervalli IP del data center di Azure possono cambiare senza preavviso. Assicurarsi di disporre di processi per verificare di avere gli indirizzi IP più recenti.

Passaggi successivi

Per altre informazioni su alcune risorse di rete e sulle opzioni di connessione usate da Domain Services, vedere gli articoli seguenti: