Inviare una richiesta per pubblicare l'applicazione nella raccolta di applicazioni Microsoft Entra

È possibile pubblicare applicazioni sviluppate nella raccolta di applicazioni Microsoft Entra, ovvero un catalogo di migliaia di app. Quando si pubblicano le applicazioni, vengono rese disponibili pubblicamente agli utenti per l'aggiunta ai tenant. Per altre informazioni, vedere Panoramica della raccolta di applicazioni di Microsoft Entra.

Per pubblicare l'applicazione nella raccolta di applicazioni Microsoft Entra, è necessario completare le attività seguenti:

- Assicurarsi di completare i prerequisiti.

- Creare e pubblicare la documentazione.

- Inviare l'applicazione.

- Partecipa alla rete partner Microsoft.

Prerequisiti

Per pubblicare l'applicazione nella raccolta, è necessario prima leggere e accettare termini e condizioni specifici.

- Implementare il supporto per l'accesso Single Sign-On (SSO). Per altre informazioni sulle opzioni supportate, vedere Pianificare una distribuzione single sign-on.

Per l'accesso Single Sign-On basato su password, assicurarsi che l'applicazione supporti l'autenticazione basata su form in modo che sia possibile usare l'insieme di credenziali delle password.

Per le applicazioni federate (SAML/WS-Fed), l'applicazione deve preferibilmente supportare il modello SaaS (Software-as-a-Service), ma non è obbligatorio e può anche essere un'applicazione locale. Le applicazioni della raccolta aziendale devono supportare più configurazioni utente e non un utente specifico.

Per OpenID Connect, la maggior parte delle applicazioni funziona anche con un'applicazione multi-tenant che implementa il framework di consenso di Microsoft Entra. Fare riferimento a questo collegamento per convertire l'applicazione in multi-tenant. Se l'applicazione richiede una configurazione aggiuntiva per istanza, ad esempio i clienti che devono controllare i propri segreti e certificati, è possibile pubblicare un'applicazione Open ID Connect a tenant singolo.

- Il provisioning è facoltativo ma altamente consigliato. Per altre informazioni su Microsoft Entra SCIM, vedere Creare un endpoint SCIM e configurare il provisioning utenti con Microsoft Entra ID.

È possibile iscriversi per ottenere un account di sviluppo gratuito e di test. È gratuito per 90 giorni e ottieni tutte le funzionalità Premium di Microsoft Entra con esso. È anche possibile estendere l'account se lo si usa per il lavoro di sviluppo: partecipare al programma per sviluppatori di Microsoft 365.

Creare e pubblicare la documentazione

Fornire la documentazione dell'app per il sito

La facilità di adozione è un fattore importante per coloro che prendere decisioni sul software aziendale. La documentazione chiara e semplice da seguire aiuta gli utenti ad adottare la tecnologia e riduce i costi di supporto.

Creare la documentazione che include almeno le informazioni seguenti:

- Introduzione alla funzionalità SSO

- Protocolli

- Versione e SKU

- Elenco dei provider di identità supportati con collegamenti alla documentazione

- Informazioni sulle licenze per l'applicazione

- Controllo degli accessi in base al ruolo per la configurazione dell'accesso SSO

- Passaggi di configurazione dell'accesso Single Sign-On

- Elementi di configurazione dell'interfaccia utente per SAML con valori previsti dal provider

- Informazioni sul provider di servizi da passare ai provider di identità

- Se si usa OIDC/OAuth, un elenco di autorizzazioni necessarie per il consenso, con giustificazioni aziendali

- Passaggi di test per gli utenti pilota

- Informazioni sulla risoluzione dei problemi, inclusi codici di errore e messaggi

- Meccanismi di supporto per gli utenti

- Dettagli sull'endpoint SCIM, incluse le risorse e gli attributi supportati

Documentazione dell'app nel sito Microsoft

Quando l'applicazione SAML viene aggiunta alla raccolta, viene creata la documentazione che illustra il processo dettagliato. Per un esempio, vedere Esercitazioni per l'integrazione di applicazioni SaaS con Microsoft Entra ID. Questa documentazione viene creata in base all'invio alla raccolta. È possibile aggiornare facilmente la documentazione se si apportano modifiche all'applicazione usando l'account GitHub.

Per l'applicazione OIDC non è disponibile alcuna documentazione specifica dell'applicazione, è disponibile solo l'esercitazione generica per tutte le applicazioni OpenID Connect.

Inviare l'applicazione

Dopo aver testato che l'applicazione funziona con Microsoft Entra ID, inviare la richiesta di applicazione nel portale di Microsoft Application Network. La prima volta che si prova ad accedere al portale, viene visualizzata una delle due schermate.

- Se viene visualizzato il messaggio "Non funzionato", è necessario contattare il team di integrazione SSO di Microsoft Entra. Specificare l'account di posta elettronica che si vuole usare per inviare la richiesta. È preferibile un indirizzo di posta elettronica aziendale,

name@yourbusiness.comad esempio . Il team di Microsoft Entra aggiunge quindi l'account nel portale di Microsoft Application Network. - Se viene visualizzata una pagina "Richiedi accesso", compilare la motivazione aziendale e selezionare Richiedi accesso.

Dopo aver aggiunto l'account, è possibile accedere al portale di Rete applicazioni Microsoft e inviare la richiesta selezionando il riquadro Invia richiesta (ISV) nella home page. Se viene visualizzato l'errore "L'accesso è stato bloccato" durante l'accesso, vedere Risolvere i problemi di accesso al portale di Microsoft Application Network.

Nota

Attualmente non stiamo eseguendo l'onboarding di nuove applicazioni in FY25 a causa di SFI (Security Future Initiative). È possibile inviare solo le richieste di elenco degli aggiornamenti.

Opzioni specifiche dell'implementazione

Nel modulo di registrazione dell'applicazione selezionare la funzionalità che si vuole abilitare. Selezionare OpenID Connect & OAuth 2.0, SAML 2.0/WS-Fed o Password SSO(UserName & Password) a seconda della funzionalità supportata dall'applicazione.

Se si implementa un endpoint SCIM 2.0 per il provisioning utenti, selezionare Provisioning utenti (SCIM 2.0). Scaricare lo schema da fornire nella richiesta di onboarding. Per altre informazioni, vedere Esportare la configurazione del provisioning ed eseguire il rollback a uno stato valido noto. Lo schema configurato viene usato durante il test dell'applicazione non della raccolta per compilare l'applicazione della raccolta.

Se vuoi registrare un'applicazione MDM nella raccolta di applicazioni Microsoft Entra, seleziona Registra un'app MDM.

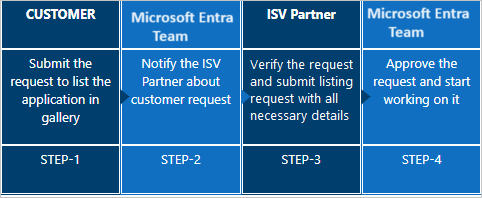

È possibile tenere traccia delle richieste dell'applicazione in base al nome del cliente nel portale di Microsoft Application Network. Per altre informazioni, vedere Richieste di applicazioni da parte dei clienti.

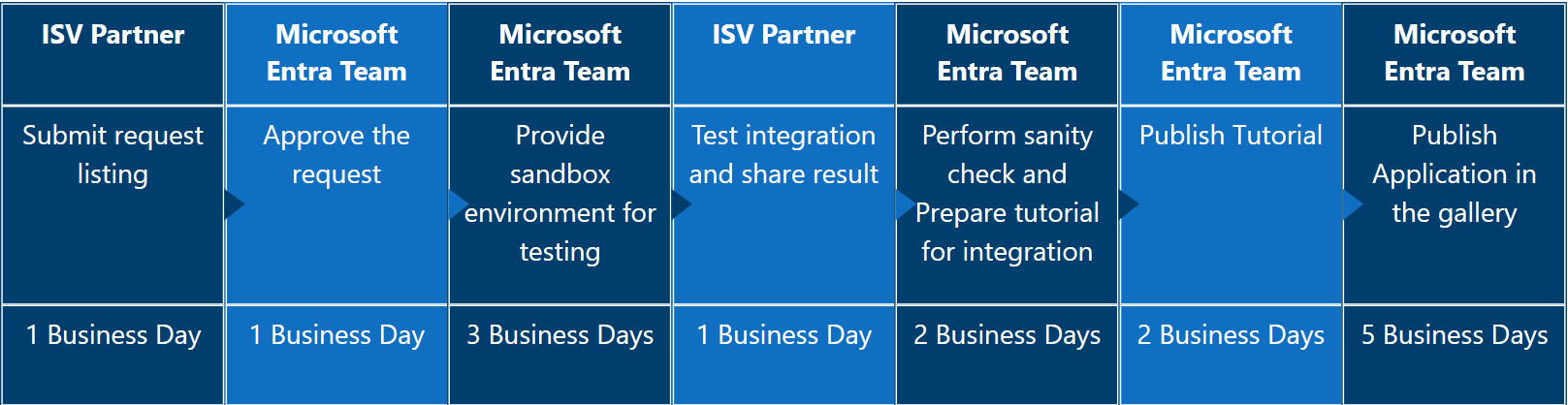

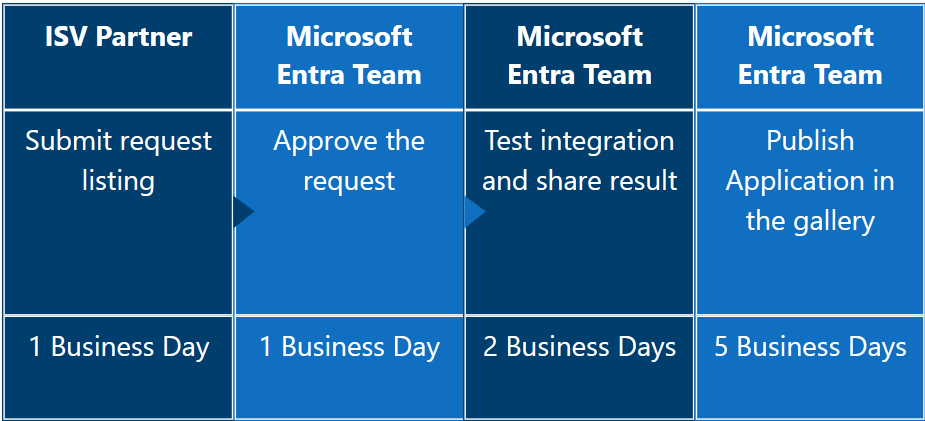

Sequenze temporali

La presentazione di un'applicazione SAML 2.0 o WS-Fed nella raccolta richiede da 12 a 15 giorni lavorativi.

L'elenco di un'applicazione OpenID Connect nella raccolta richiede da 7 a 10 giorni lavorativi.

L'elenco di un'applicazione di provisioning SCIM nella raccolta varia a seconda di numerosi fattori.

Non tutte le applicazioni vengono caricate. In base ai termini e alle condizioni, è possibile prendere una decisione di non elencare un'applicazione. L'onboarding delle applicazioni è alla sola discrezione del team di onboarding.

Ecco il flusso delle applicazioni richieste dal cliente.

Per inoltrare i problemi di qualsiasi tipo, inviare un messaggio di posta elettronica al team di integrazione di Microsoft Entra SSO. Una risposta viene in genere inviata il prima possibile.

Aggiornare o rimuovere l'applicazione dalla raccolta

È possibile inviare la richiesta di aggiornamento dell'applicazione nel portale di Microsoft Application Network. La prima volta che si prova ad accedere al portale, viene visualizzata una delle due schermate.

Se viene visualizzato il messaggio "Non funzionato", è necessario contattare il team di integrazione SSO di Microsoft Entra. Specificare l'account di posta elettronica che si vuole usare per inviare la richiesta. È preferibile un indirizzo di posta elettronica aziendale,

name@yourbusiness.comad esempio . Il team di Microsoft Entra aggiunge quindi l'account nel portale di Microsoft Application Network.Se viene visualizzata una pagina "Richiedi accesso", compilare la motivazione aziendale e selezionare Richiedi accesso.

Dopo aver aggiunto l'account, è possibile accedere al portale di Microsoft Application Network e inviare la richiesta selezionando il riquadro Invia richiesta (ISV) nella home page e selezionare Aggiorna la presentazione dell'applicazione nella raccolta e selezionare una delle opzioni seguenti in base alla propria scelta:

Per aggiornare la funzionalità SSO delle applicazioni, selezionare Aggiorna la funzionalità SSO federata dell'applicazione.

Per aggiornare la funzionalità SSO password, selezionare Aggiorna la funzionalità SSO password dell'applicazione.

Se si vuole aggiornare l'inserzione da Password SSO a Federated SSO, selezionare Upgrade my application from Password SSO to Federated SSO (Aggiornare l'applicazione da Password SSO a Federated SSO).

Se vuoi aggiornare l'inserzione MDM, seleziona Aggiorna l'app MDM.

Per migliorare la funzionalità Provisioning utenti, selezionare Migliorare la funzionalità Provisioning utenti dell'applicazione.

Se si vuole rimuovere l'applicazione dalla raccolta di applicazioni Microsoft Entra, selezionare Rimuovi la presentazione dell'applicazione dalla raccolta.

Se viene visualizzato l'errore Di accesso bloccato durante l'accesso, vedere Risolvere i problemi di accesso al portale di Microsoft Application Network.

Partecipare alla rete partner Microsoft

Microsoft Partner Network offre accesso immediato a programmi, strumenti, connessioni e risorse esclusivi. Per partecipare alla rete e creare il piano go-to-market, vedere Raggiungere i clienti commerciali.

Passaggi successivi

- Altre informazioni sulla gestione delle applicazioni aziendali con Che cos'è la gestione delle applicazioni in Microsoft Entra ID?