Risoluzione dei problemi di sincronizzazione cloud

La sincronizzazione cloud ha molte dipendenze e interazioni diverse, che possono causare diversi problemi. Questo articolo consente di risolvere questi problemi. Introduce le aree tipiche su cui concentrarsi, su come raccogliere informazioni aggiuntive e sulle varie tecniche che è possibile usare per tenere traccia dei problemi.

Problemi dell'agente

Quando si risolvono i problemi dell'agente, verificare che l'agente sia stato installato correttamente e che comunichi con Microsoft Entra ID. In particolare, alcuni dei primi elementi da verificare con l'agente sono:

- È installato?

- L'agente è in esecuzione in locale?

- L'agente è nel portale?

- L'agente è contrassegnato come integro?

È possibile verificare questi elementi nel portale e nel server locale che esegue l'agente.

Verifica dell'agente del centro di amministrazione di Microsoft Entra

Per verificare che Azure rilevi l'agente e che l'agente sia integro, seguire questa procedura:

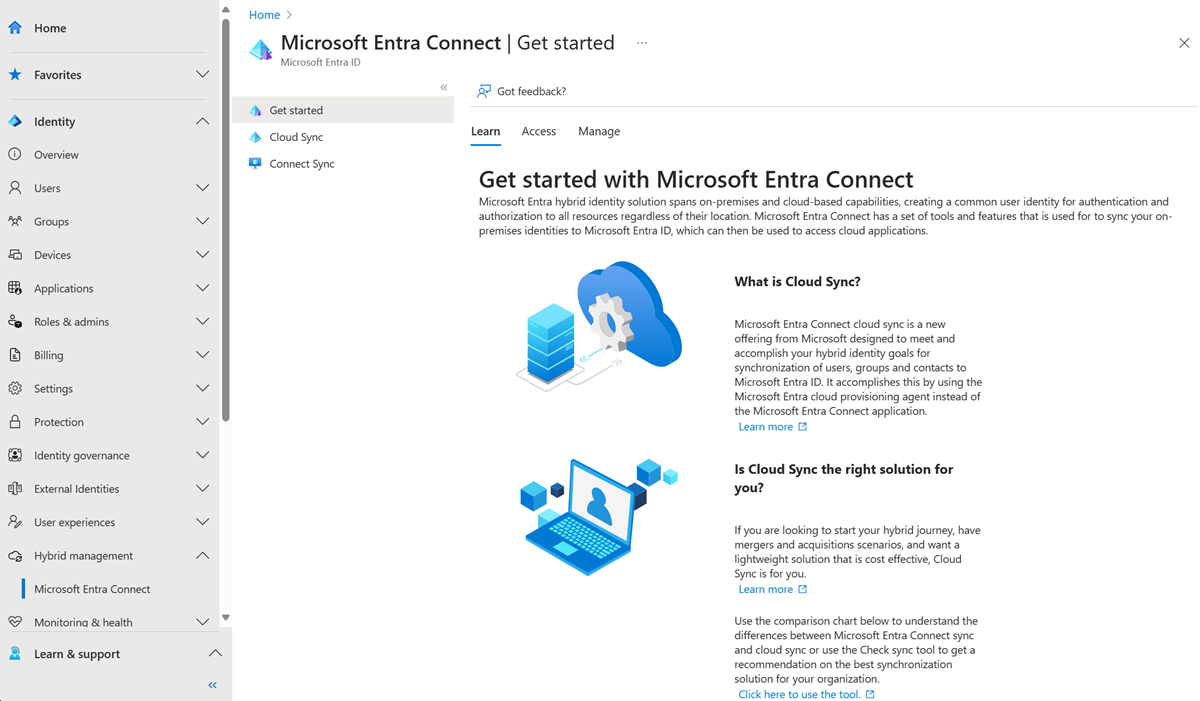

- Accedi all'interfaccia di amministrazione di Microsoft Entra come almeno un amministratore ibrido.

- Passare a Identity>Gestione ibrida>Microsoft Entra Connect>Cloud sync.

- Selezionare la sincronizzazione cloud.

- Dovresti vedere gli agenti che hai installato. Verificare che l'agente in questione sia presente. Se tutto va bene, verrà visualizzato lo stato attivo (verde) per l'agente.

Verificare le porte aperte necessarie

Verificare che l'agente di provisioning Di Microsoft Entra sia in grado di comunicare correttamente con i data center di Azure. Se è presente un firewall nel percorso, assicurarsi che le porte seguenti per il traffico in uscita siano aperte:

| Numero di porta | Come viene usato |

|---|---|

| 80 | Scaricamento degli elenchi di revoca dei certificati (CRL) durante la convalida del certificato TLS/SSL. |

| 443 | Gestione di tutte le comunicazioni in uscita con il servizio Proxy di applicazione. |

Se il firewall applica il traffico in base agli utenti di origine, aprire anche le porte 80 e 443 per il traffico dai servizi Windows eseguiti come servizio di rete.

Consentire l'accesso agli URL

Consentire l'accesso agli URL seguenti:

| URL | Porto | Come viene usato |

|---|---|---|

*.msappproxy.net *.servicebus.windows.net |

443/HTTPS | Comunicazione tra il connettore e il servizio cloud Application Proxy. |

crl3.digicert.com crl4.digicert.com ocsp.digicert.com crl.microsoft.com oneocsp.microsoft.com ocsp.msocsp.com |

80/HTTP | Il connettore usa questi URL per verificare i certificati. |

login.windows.net secure.aadcdn.microsoftonline-p.com *.microsoftonline.com *.microsoftonline-p.com *.msauth.net *.msauthimages.net *.msecnd.net *.msftauth.net *.msftauthimages.net *.phonefactor.net enterpriseregistration.windows.net management.azure.com policykeyservice.dc.ad.msft.net ctldl.windowsupdate.com www.microsoft.com/pkiops |

443/HTTPS | Il connettore usa questi URL durante il processo di registrazione. |

ctldl.windowsupdate.com |

80/HTTP | Il connettore usa questo URL durante il processo di registrazione. |

È possibile consentire le connessioni a *.msappproxy.net, *.servicebus.windows.nete altri URL precedenti, se il firewall o il proxy consente di configurare le regole di accesso in base ai suffissi di dominio. In caso contrario, è necessario consentire l'accesso agli intervalli IP e ai tag di servizio di Azure - cloud pubblico. Gli intervalli IP vengono aggiornati ogni settimana.

Importante

Evitare tutte le forme di ispezione inline e terminazione sulle comunicazioni TLS in uscita tra i connettori di rete privata Microsoft Entra e i servizi cloud proxy per applicazioni di Microsoft Entra.

Risoluzione dei nomi DNS per gli endpoint proxy dell'applicazione Microsoft Entra

I record DNS pubblici per gli endpoint proxy dell'applicazione Microsoft Entra sono record CNAME concatenati, che puntano a un record A. Ciò garantisce la tolleranza di errore e la flessibilità. È garantito che il connettore di rete privata Microsoft Entra accesa sempre ai nomi host con i suffissi di dominio *.msappproxy.net o *.servicebus.windows.net.

Tuttavia, durante la risoluzione dei nomi, i record CNAME potrebbero contenere record DNS con nomi host e suffissi diversi. Per questo motivo, è necessario assicurarsi che il dispositivo possa risolvere tutti i record nella catena e consenta la connessione agli indirizzi IP risolti. Dal momento che i record DNS nella catena potrebbero essere modificati di tanto in tanto, non possiamo fornire un elenco di record DNS.

Nel server locale

Per verificare che l'agente sia in esecuzione, seguire questa procedura:

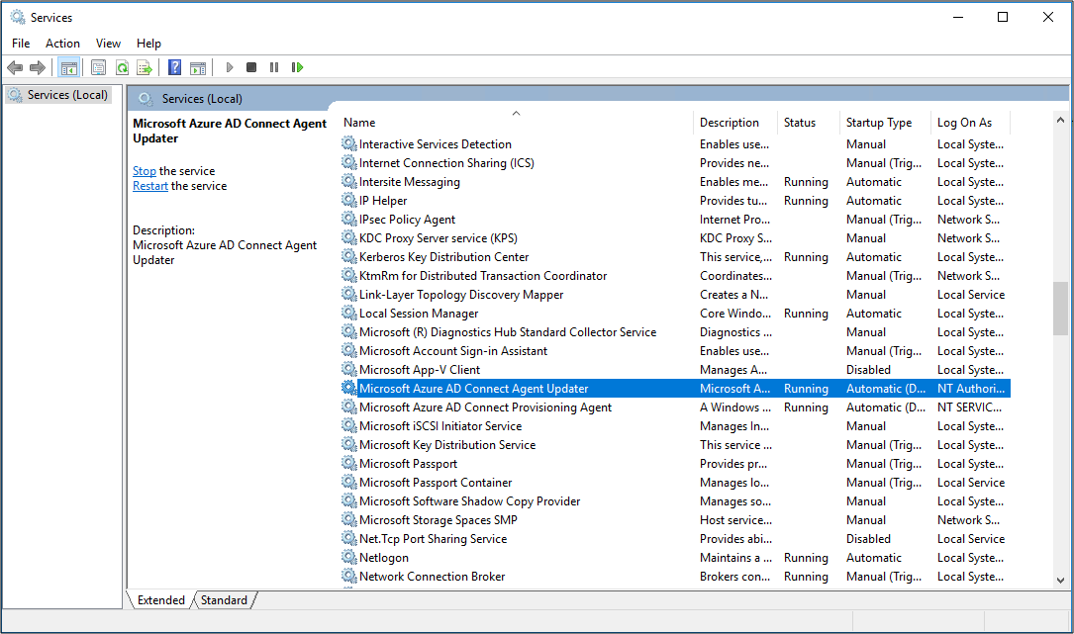

Nel server con l'agente installato aprire Services. A tale scopo, passare a Avviare>Eseguire>Services.msc.

In Servizi, assicurarsi che Microsoft Entra Connect Agent Updater e Microsoft Entra Provisioning Agent siano presenti. Verificare anche che lo stato sia Running.

Problemi comuni di installazione dell'agente

Le sezioni seguenti descrivono alcuni problemi comuni di installazione dell'agente e le soluzioni tipiche di tali problemi.

Impossibile avviare l'agente

È possibile che venga visualizzato un messaggio di errore che indica:

Impossibile avviare il servizio 'Microsoft Entra Provisioning Agent'. Verificare di disporre di privilegi sufficienti per avviare i servizi di sistema.

Questo problema è in genere causato da criteri di gruppo. I criteri impedivano l'applicazione delle autorizzazioni all'account di accesso del servizio NT locale creato dal programma di installazione (NT SERVICE\AADConnectProvisioningAgent). Queste autorizzazioni sono necessarie per avviare il servizio.

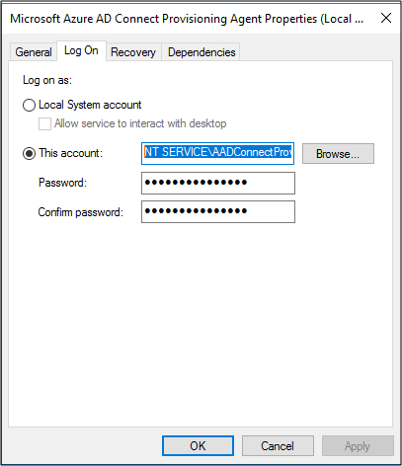

Per risolvere il problema, seguire questa procedura:

Accedere al server con un account amministratore.

Aprire Services passando a Start>Run>Services.msc.

In Servicesfare doppio clic su Microsoft Entra Provisioning Agent.

Nella scheda accesso, modificare Questo account in un amministratore di dominio. Riavviare quindi il servizio.

Timeout dell'agente o certificato non valido

È possibile che venga visualizzato il messaggio di errore seguente quando si tenta di registrare l'agente.

Questo problema è in genere causato dall'impossibilità dell'agente di connettersi al servizio di gestione delle identità ibride. Per risolvere questo problema, configurare un proxy in uscita.

L'agente di provisioning è compatibile con l'uso di un proxy in uscita. È possibile configurarlo modificando il file di .config dell'agente seguente: C:\Program Files\Microsoft Azure AD Connect Provisioning Agent\AADConnectProvisioningAgent.exe.config.

Aggiungere le righe seguenti, verso la fine del file, subito prima del tag di chiusura </configuration>. Sostituire le variabili [proxy-server] e [proxy-port] con i valori di porta e nome del server proxy.

<system.net>

<defaultProxy enabled="true" useDefaultCredentials="true">

<proxy

usesystemdefault="true"

proxyaddress="http://[proxy-server]:[proxy-port]"

bypassonlocal="true"

/>

</defaultProxy>

</system.net>

La registrazione dell'agente non riesce e viene visualizzato un errore di sicurezza

È possibile che venga visualizzato un messaggio di errore quando si installa l'agente di provisioning cloud. Questo problema è in genere causato dall'impossibilità dell'agente di eseguire gli script di registrazione di PowerShell, a causa dei criteri di esecuzione di PowerShell locali.

Per risolvere questo problema, modificare i criteri di esecuzione di PowerShell nel server. È necessario che i criteri computer e utente siano impostati come Undefined o RemoteSigned. Se sono impostati come Unrestricted, verrà visualizzato questo errore. Per altre informazioni, vedere criteri di esecuzione di PowerShell.

File di log

Per impostazione predefinita, l'agente genera messaggi di errore minimi e informazioni di analisi dello stack. È possibile trovare questi log di traccia nella cartella seguente: C:\ProgramData\Microsoft\Azure AD Connect Provisioning Agent\Trace.

Per raccogliere altri dettagli per la risoluzione dei problemi correlati all'agente, seguire questa procedura.

- Installare il modulo PowerShell AADCloudSyncTools.

- Usare il cmdlet di PowerShell

Export-AADCloudSyncToolsLogsper acquisire le informazioni. È possibile usare le opzioni seguenti per ottimizzare la raccolta dati.-

SkipVerboseTracedi esportare solo i log correnti senza acquisire log dettagliati (impostazione predefinita = false). -

TracingDurationMinsspecificare una durata di acquisizione diversa (impostazione predefinita = 3 minuti). -

OutputPathspecificare un percorso di output diverso (predefinito = cartella Documenti dell'utente).

-

Problemi di sincronizzazione degli oggetti

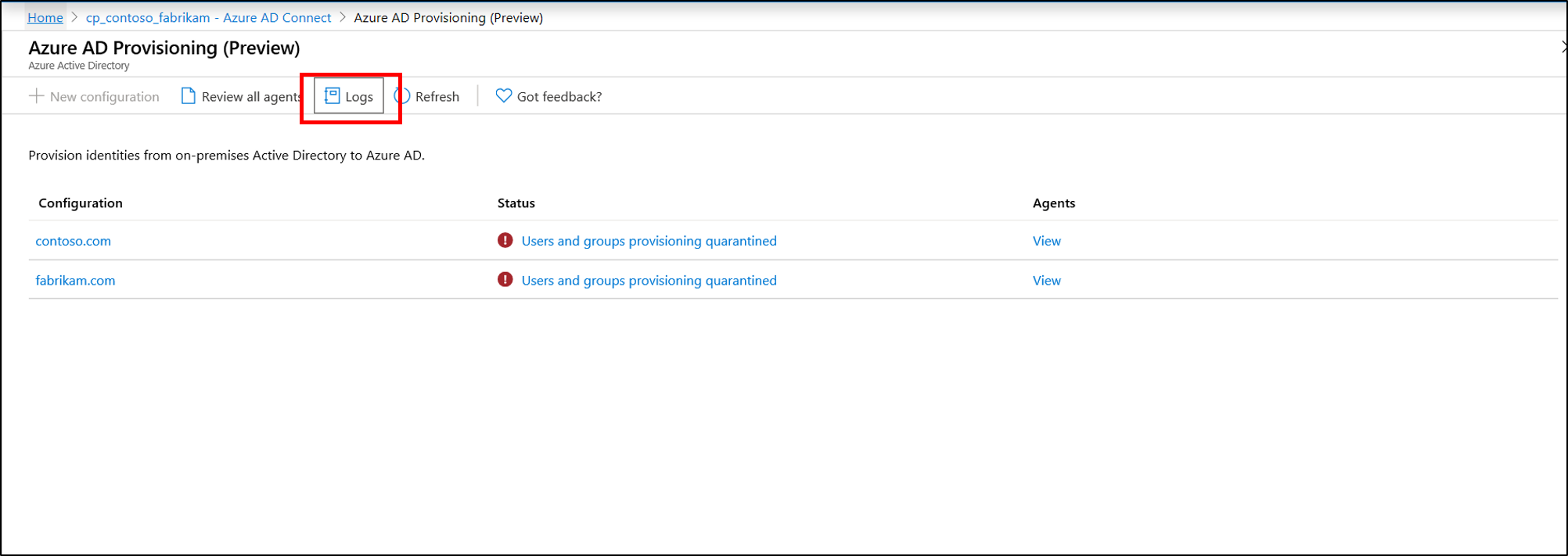

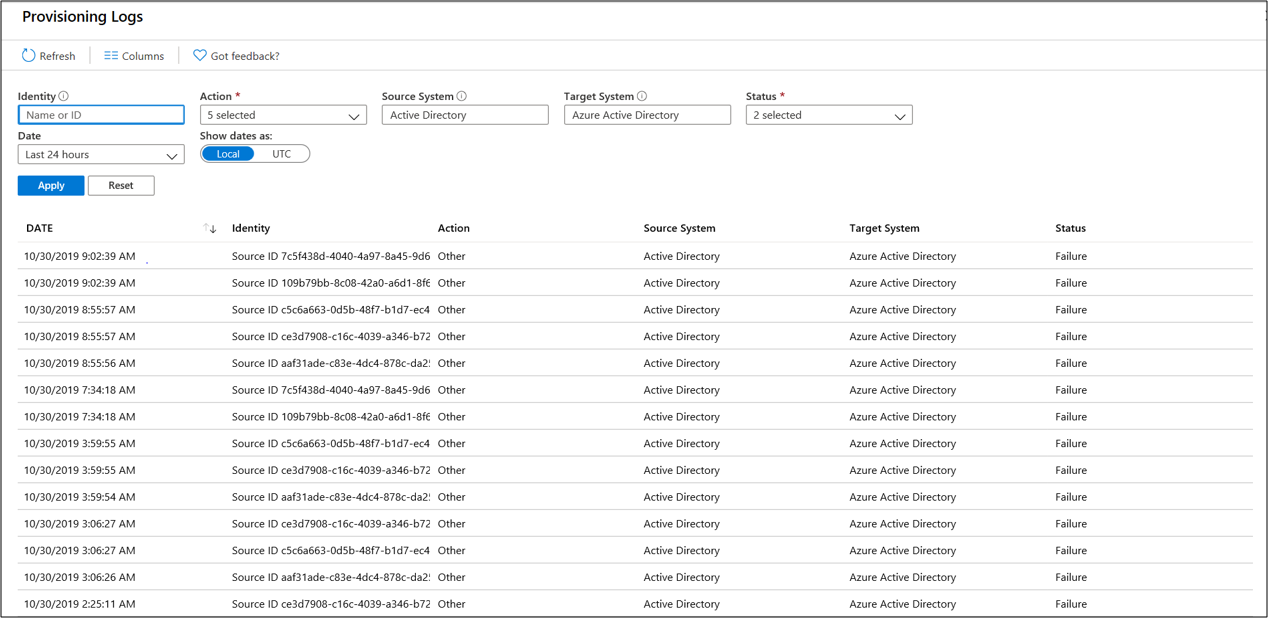

Nel portale è possibile usare i log di provisioning per tenere traccia e risolvere i problemi di sincronizzazione degli oggetti. Per visualizzare i log, selezionare Log.

I log di provisioning offrono un'ampia gamma di informazioni sullo stato degli oggetti sincronizzati tra l'ambiente Active Directory locale e Azure.

È possibile filtrare la visualizzazione per concentrarsi su problemi specifici, ad esempio le date. È anche possibile cercare nei log le attività relative a un oggetto Active Directory usando active Directory ObjectGuid. Fare doppio clic su un singolo evento per visualizzare informazioni aggiuntive.

Queste informazioni forniscono passaggi dettagliati e dove si verifica il problema di sincronizzazione. In questo modo, è possibile individuare il punto esatto del problema.

Oggetti ignorati

Se è stata eseguita la sincronizzazione di utenti e gruppi da Active Directory, potrebbe non essere possibile individuare uno o più gruppi in Microsoft Entra ID. Ciò potrebbe essere dovuto al fatto che la sincronizzazione non è ancora stata completata o non ancora completata con la creazione dell'oggetto in Active Directory, un errore di sincronizzazione che blocca l'oggetto creato in Microsoft Entra ID o una regola di ambito della regola di sincronizzazione potrebbe essere applicata escludendo l'oggetto.

Se si riavvia la sincronizzazione, al termine del ciclo di provisioning, cercare nel log di provisioning le attività relative a un oggetto utilizzando l'Active Directory di quell'oggetto ObjectGuid. Se un evento con un'identità contenente solo un ID origine e uno stato di Skipped è presente nel log, questo può indicare che l'agente ha filtrato l'oggetto Active Directory perché non rientra nell'ambito.

Per impostazione predefinita, le regole di ambito escludono la sincronizzazione degli oggetti seguenti con Microsoft Entra ID:

- utenti, gruppi e contatti con

IsCriticalSystemObjectimpostato su TRUE, inclusi molti utenti e gruppi predefiniti in Active Directory - oggetti vittima della replica

Le restrizioni aggiuntive possono essere presenti nello schema di sincronizzazione .

Soglia di eliminazione dell'oggetto Microsoft Entra

Se si dispone di una topologia di implementazione con Microsoft Entra Connect e Microsoft Entra Cloud Sync, entrambe esportando nello stesso tenant di Microsoft Entra o se si è completamente spostati dall'uso di Microsoft Entra Connect a Microsoft Entra Cloud Sync, è possibile che venga visualizzato il seguente messaggio di errore di esportazione quando si eliminano o si spostano più oggetti dall'ambito definito:

Questo errore non è correlato alla funzionalità di prevenzione delle eliminazioni accidentali della sincronizzazione cloud di Microsoft Entra Connect. È attivato dalla funzionalità di prevenzione delle eliminazioni accidentali impostata nella directory di Microsoft Entra tramite Microsoft Entra Connect. Se non è installato un server Microsoft Entra Connect da cui è possibile attivare o disattivare la funzionalità, è possibile usare il "AADCloudSyncTools" modulo powerShell installato con l'agente di sincronizzazione cloud Microsoft Entra Connect per disabilitare l'impostazione nel tenant e consentire le eliminazioni bloccate dopo aver confermato che sono previste e devono essere consentite. Usare il comando seguente:

Disable-AADCloudSyncToolsDirSyncAccidentalDeletionPrevention -tenantId "aaaabbbb-0000-cccc-1111-dddd2222eeee"

Durante il ciclo di provisioning successivo, gli oggetti contrassegnati per l'eliminazione devono essere eliminati correttamente dalla directory Microsoft Entra.

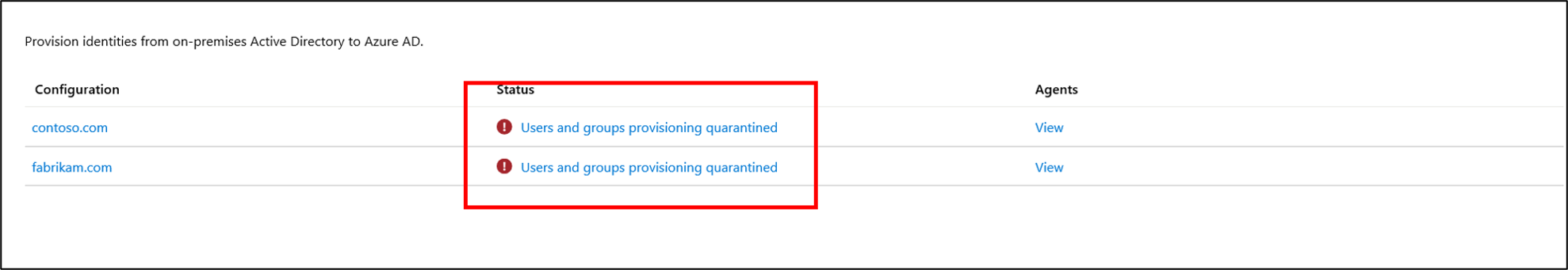

Problemi di provisioning in quarantena

La sincronizzazione cloud monitora l'integrità della configurazione e inserisce oggetti non integri in uno stato di quarantena. Se la maggior parte o tutte le chiamate effettuate sul sistema di destinazione hanno esito negativo in modo coerente a causa di un errore (ad esempio, credenziali di amministratore non valide), il processo di sincronizzazione viene contrassegnato come in quarantena.

Selezionando lo stato, è possibile visualizzare informazioni aggiuntive sulla quarantena. È anche possibile ottenere il codice di errore e il messaggio.

Facendo clic con il pulsante destro del mouse sullo stato verranno visualizzate opzioni aggiuntive per:

- Visualizza i log di provisioning.

- Visualizza gli agenti.

- Cancellare la quarantena.

Risolvere una quarantena

Esistono due modi diversi per risolvere una quarantena. È possibile cancellare la quarantena oppure riavviare il processo di provisioning.

Cancellare la quarantena

Per cancellare la filigrana ed eseguire una sincronizzazione delta nel processo di provisioning dopo averlo verificato, basta fare clic con il pulsante destro del mouse sullo stato e selezionare Cancella quarantena.

Dovresti vedere un avviso che la quarantena sta terminando.

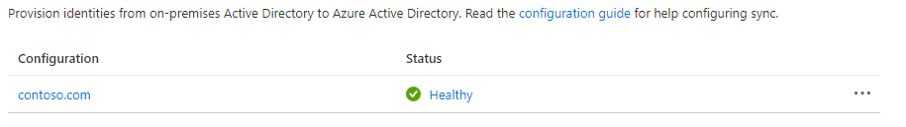

A questo punto, dovresti vedere lo stato dell'agente come in salute.

Riavviare il processo di provisioning

Usare il portale per riavviare il processo di provisioning. Nella pagina di configurazione dell'agente selezionare Riavvia sincronizzazione.

In alternativa, è possibile usare Microsoft Graph per riavviare il processo di provisioning. Si ha il controllo completo su ciò che si riavvia. È possibile scegliere di cancellare:

- Conto di garanzia, per riavviare il contatore dell'escrow che contribuisce allo stato di quarantena.

- Quarantena per rimuovere l'applicazione dalla quarantena.

- Filigrane.

Usare la richiesta seguente:

POST /servicePrincipals/{id}/synchronization/jobs/{jobId}/restart

Ripristina l'account del servizio di sincronizzazione cloud

Se è necessario ripristinare l'account del servizio di sincronizzazione cloud, è possibile usare il comando Repair-AADCloudSyncToolsAccount.

Da una sessione di PowerShell con privilegi amministrativi, digitare o copiare e incollare quanto segue:

Connect-AADCloudSyncToolsImmettere le credenziali di amministratore globale di Microsoft Entra.

Digitare o copiare e incollare quanto segue:

Repair-AADCloudSyncToolsAccountAl termine, dovrebbe apparire il messaggio che l'account è stato riparato con successo.

Ripristino delle password

Per abilitare e usare il writeback delle password con la sincronizzazione cloud, tenere presente quanto segue:

- Se è necessario aggiornare le autorizzazioni dell'account del servizio gestito del gruppo, potrebbero essere necessarie un'ora o più affinché queste autorizzazioni vengano replicate in tutti gli oggetti nella directory. Se non si assegnano queste autorizzazioni, il writeback può sembrare configurato correttamente, ma gli utenti potrebbero riscontrare errori quando aggiornano le password locali dal cloud. Le autorizzazioni devono essere applicate a Questo oggetto e a tutti gli oggetti discendenti per visualizzare Password unexpire.

- Se le password per alcuni account utente non vengono riscritte nella directory locale, assicurarsi di che l'ereditarietà non sia disabilitata per l'account nella ambiente Active Directory Domain Services (AD DS) locale. Le autorizzazioni di scrittura per le password devono essere applicate agli oggetti discendenti per il corretto funzionamento della funzionalità.

- I criteri password nell'ambiente di Active Directory Domain Services locale potrebbero impedire la corretta elaborazione delle reimpostazioni delle password. Se si sta testando questa funzionalità e si vuole reimpostare le password per gli utenti più di una volta al giorno, i criteri di gruppo per la validità minima della password devono essere impostati su 0. È possibile trovare questa impostazione nel percorso seguente: Configurazione computer>Criteri>Impostazioni di Windows>Impostazioni di sicurezza>Criteri account, all'interno di gpmc.msc.

- Se aggiornate i criteri di gruppo, attendete che il criterio aggiornato venga replicato o usate il comando

gpupdate /force. - Affinché le password vengano modificate immediatamente, la validità minima della password deve essere impostata su 0. Tuttavia, se gli utenti rispettano i criteri locali e la validità minima della password è impostata su un valore maggiore di 0, il writeback delle password non funziona dopo la valutazione dei criteri locali.

- Se aggiornate i criteri di gruppo, attendete che il criterio aggiornato venga replicato o usate il comando