Topologie e scenari supportati dalla sincronizzazione cloud di Microsoft Entra

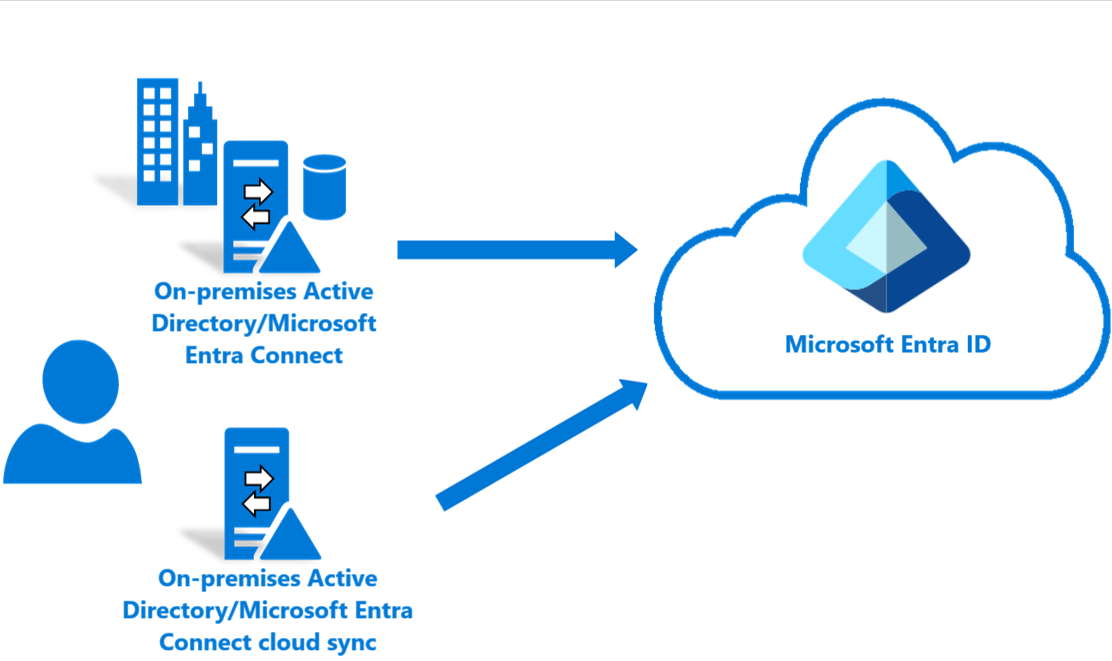

Questo articolo descrive varie topologie locali e Microsoft Entra che usano Microsoft Entra Cloud Sync. Questo articolo include solo le configurazioni e gli scenari supportati.

Importante

Microsoft non supporta la modifica o l'uso di Microsoft Entra Cloud Sync al di fuori delle configurazioni e delle azioni documentate in modo formale. Ognuna di queste configurazioni o azioni potrebbe generare uno stato di Microsoft Entra Cloud Sync incoerente o non supportato. Microsoft pertanto non offre il supporto tecnico per distribuzioni di questo tipo.

Per ulteriori informazioni, vedi il video seguente.

Aspetti da considerare per tutti gli scenari e le topologie

Per la selezione di una soluzione, tenere presenti le informazioni seguenti.

- Gli utenti e i gruppi devono essere identificati in modo univoco in tutte le foreste.

- La corrispondenza tra foreste non si verifica con la sincronizzazione cloud.

- L'ancoraggio di origine per gli oggetti viene scelto automaticamente. Viene usato ms-DS-ConsistencyGuid se presente; in caso contrario, viene usato ObjectGUID.

- Non è possibile cambiare l'attributo usato per l'ancoraggio di origine.

Topologie supportate da Active Directory a Microsoft Entra ID

Per il provisioning da Active Directory a Microsoft Entra ID sono supportate le topologie seguenti.

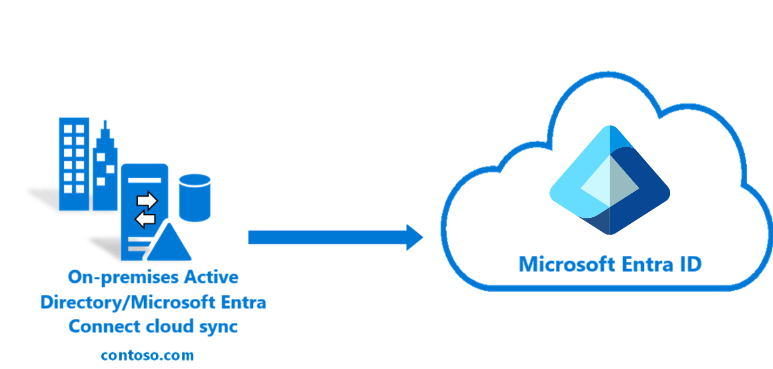

Foresta singola, singolo tenant di Microsoft Entra

La topologia più semplice è costituita da una singola foresta locale, con uno o più domini, e da un singolo tenant di Microsoft Entra. Per un esempio di questo scenario, vedere Esercitazione: Singola foresta con singolo tenant di Microsoft Entra

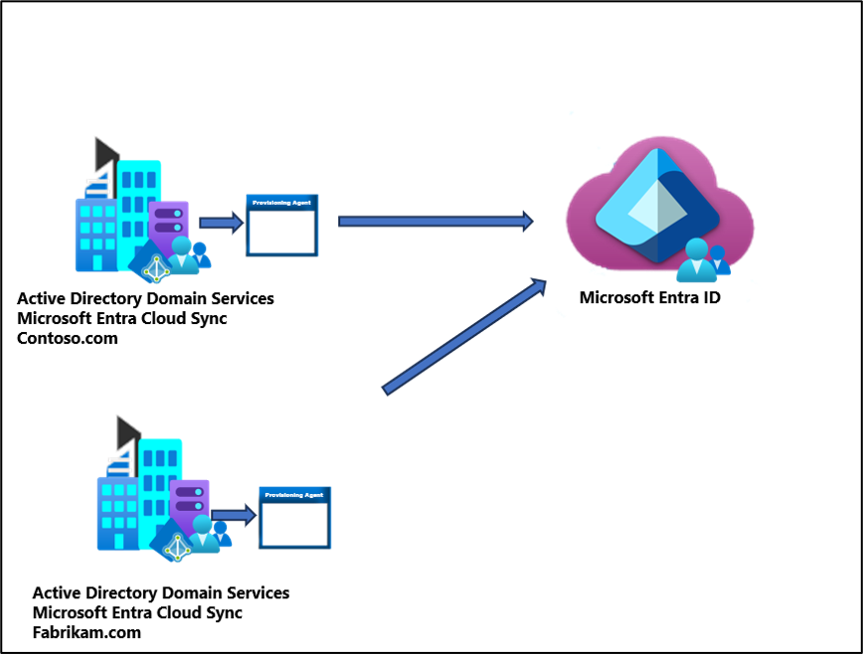

Più foreste e singolo tenant di Microsoft Entra

Una topologia comune è costituita da più foreste di AD, con uno o più domini, e da un singolo tenant di Microsoft Entra.

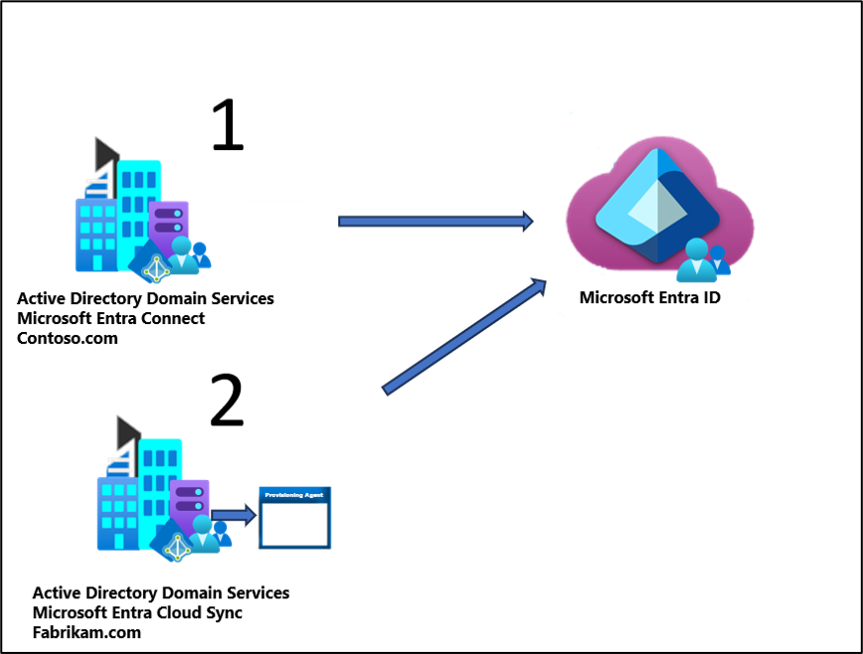

Foresta esistente con Microsoft Entra Connect e nuova foresta con provisioning cloud

Questo scenario è una topologia simile a quella con più foreste, ma in questo caso comprende un ambiente Microsoft Entra Connect esistente e quindi l'introduzione di una nuova foresta tramite Microsoft Entra Cloud Sync. Per un esempio di questo scenario, vedere Esercitazione: Foresta esistente con singolo tenant di Microsoft Entra

Distribuzione pilota di Microsoft Entra Cloud Sync in una foresta di AD ibrida

Lo scenario della distribuzione pilota prevede l'esistenza sia di Microsoft Entra Connect che di Microsoft Entra Cloud Sync nella stessa foresta, con l'ambito di utenti e gruppi definito di conseguenza. NOTA: un oggetto può essere incluso nell'ambito di un solo strumento.

Per un esempio di questo scenario, vedere Esercitazione: Distribuzione pilota di Microsoft Entra Cloud Sync in una foresta di AD sincronizzata esistente

Unione di oggetti da origini disconnesse

(Anteprima pubblica)

In questo scenario gli attributi di un utente vengono forniti da due foreste di Active Directory disconnesse.

Un esempio sarebbe:

- Una foresta (1) contiene la maggior parte degli attributi.

- Una seconda foresta (2) contiene alcuni attributi.

Poiché la seconda foresta non ha connettività di rete al server Microsoft Entra Connect, l'oggetto non può essere unito tramite Microsoft Entra Connect. La sincronizzazione cloud nella seconda foresta consente di recuperare il valore dell'attributo dalla seconda foresta. Il valore può quindi essere unito all'oggetto in Microsoft Entra ID sincronizzato da Microsoft Entra Connect.

Questa configurazione è avanzata ed esistono alcune avvertenze per questa topologia:

- È necessario usare

ms-DS-ConsistencyGuidcome ancoraggio di origine nella configurazione di sincronizzazione cloud. - Il valore

ms-DS-ConsistencyGuiddell'oggetto utente nella seconda foresta deve corrispondere a quello dell'oggetto corrispondente in Microsoft Entra ID. - È necessario popolare l'attributo

UserPrincipalNamee l'attributoAliasnella seconda foresta e devono corrispondere a quelli sincronizzati dalla prima foresta. - Nella configurazione di sincronizzazione cloud è necessario rimuovere dal mapping degli attributi tutti gli attributi che non hanno un valore o che possono avere un valore diverso nella seconda foresta; non è possibile avere mapping degli attributi sovrapposti tra la prima e la seconda foresta.

- Se nella prima foresta non è presente alcun oggetto corrispondente a un oggetto sincronizzato dalla seconda foresta, la sincronizzazione cloud creerà comunque l'oggetto in Microsoft Entra ID. L'oggetto avrà solo gli attributi definiti nella configurazione di mapping della sincronizzazione cloud per la seconda foresta.

- Se si elimina l'oggetto dalla seconda foresta, verrà eliminato temporaneamente da Microsoft Entra ID. Verrà ripristinato automaticamente dopo il successivo ciclo di Microsoft Entra Connect Sync.

- Se si elimina l'oggetto dalla prima foresta, verrà eliminato temporaneamente da Microsoft Entra ID. L'oggetto verrà ripristinato solo se verrà modificato nella seconda foresta. Dopo 30 giorni l'oggetto verrà eliminato definitivamente da Microsoft Entra ID e, se verrà modificato nella seconda foresta, verrà creato come nuovo oggetto in Microsoft Entra ID.

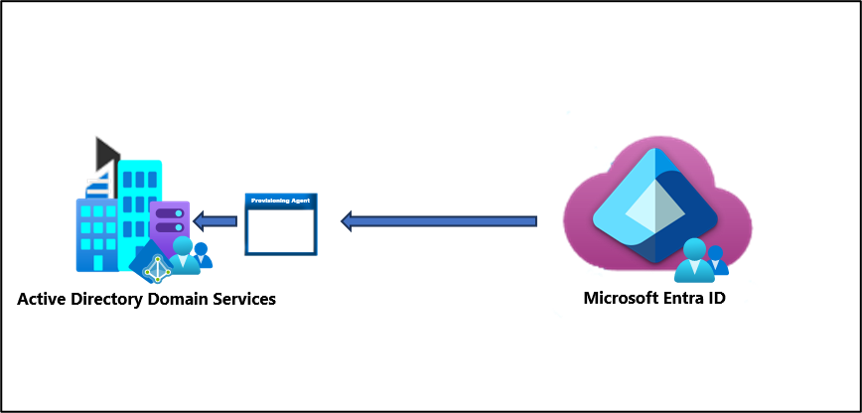

Topologie supportate da Microsoft Entra ID ad Active Directory

Per il provisioning da Microsoft Entra ID ad Active Directory sono supportate le topologie seguenti.

Provisioning di gruppi a singola foresta in Active Directory

La topologia più semplice del provisioning di gruppi è costituita da una singola foresta locale, con uno o più domini, e da un singolo tenant di Microsoft Entra. Per un esempio di questo scenario, vedere Effettuare il provisioning di gruppi in Active Directory

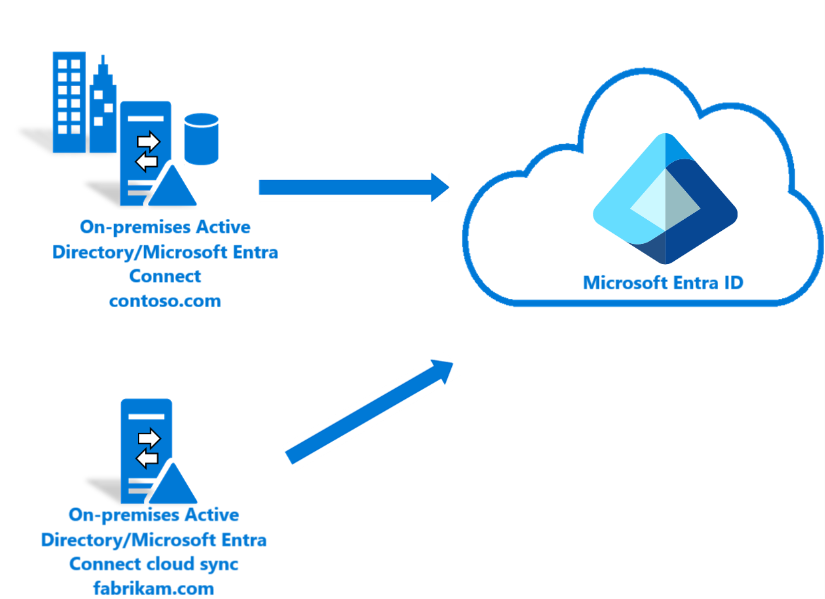

Provisioning di gruppi a più foreste in Active Directory

Una topologia più avanzata di provisioning dei gruppi è costituita da più foreste di Active Directory locali che condividono un singolo tenant di Microsoft Entra ID.

Questa configurazione è avanzata ed esistono alcuni aspetti da considerare per questa topologia:

- I gruppi di cui è stato effettuato il provisioning in Active Directory tramite la sincronizzazione cloud possono contenere solo utenti sincronizzati locali e/o altri gruppi di sicurezza creati nel cloud.

- Tutti questi utenti devono avere l'attributo onPremisesObjectIdentifier impostato sul relativo account.

- L'attributo onPremisesObjectIdentifier deve corrispondere a un objectGUID corrispondente nell'ambiente AD di destinazione.

- Un attributo objectGUID degli utenti locali può essere sincronizzato con un attributo onPremisesObjectIdentifier degli utenti cloud usando Microsoft Entra Cloud Sync (1.1.1370.0) o Microsoft Entra Connect Sync (2.2.8.0)

- All'interno del tenant è possibile condividere un gruppo comune che contiene utenti di entrambe le foreste.

- Tuttavia, gli utenti che non esistono nell'altra foresta NON verranno sottoposti a provisioning come membri del gruppo quando ne viene effettuato il provisioning in locale. Pertanto, se si dispone di un gruppo in Microsoft Entra ID che contiene utenti di contoso.com e fabrikam.com, solo gli utenti presenti nella foresta contoso.com saranno membri del gruppo quando ne viene effettuato il provisioning in contoso.com. Lo stesso vale per fabrikam.