Come Microsoft Entra ID offre la gestione regolata da cloud per carichi di lavoro locali

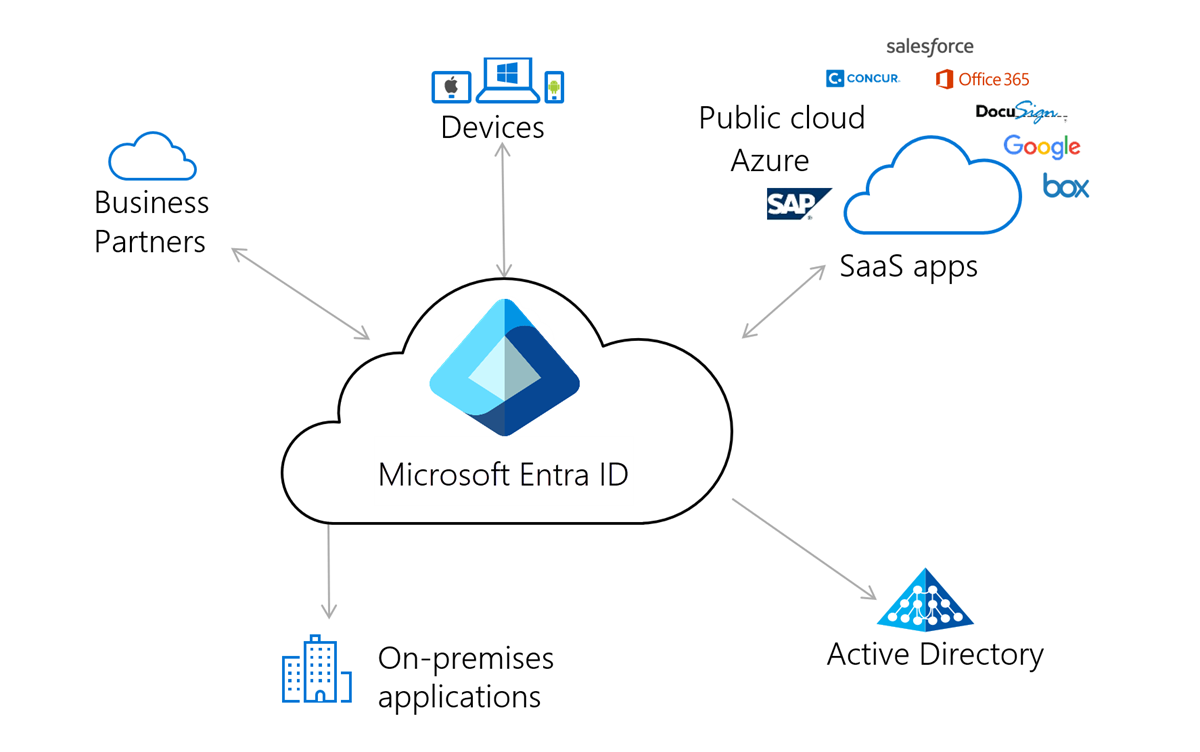

Microsoft Entra ID è una soluzione IDaaS (Identity as a Service) completa usata da milioni di organizzazioni che abbraccia tutti gli aspetti di identità, gestione degli accessi e sicurezza. Microsoft Entra ID contiene più di un miliardo di identità utente e consente agli utenti di accedere in modo sicuro a:

- Risorse esterne come Microsoft 365, l'interfaccia di amministrazione di Microsoft Entra e migliaia di altre applicazioni Software as a Service (SaaS).

- Risorse interne come applicazioni nella rete aziendale e nella rete privata di un'organizzazione, oltre a qualsiasi applicazione cloud sviluppata da tale organizzazione.

Le organizzazioni possono fare uso di Microsoft Entra ID se sono "solo con cloud" o come distribuzione "ibrida" se hanno carichi di lavoro locali. Una distribuzione ibrida di Microsoft Entra ID può far parte di una strategia di un'organizzazione per eseguire la migrazione degli asset IT al cloud o per continuare a integrare l'infrastruttura locale esistente insieme a nuovi servizi cloud.

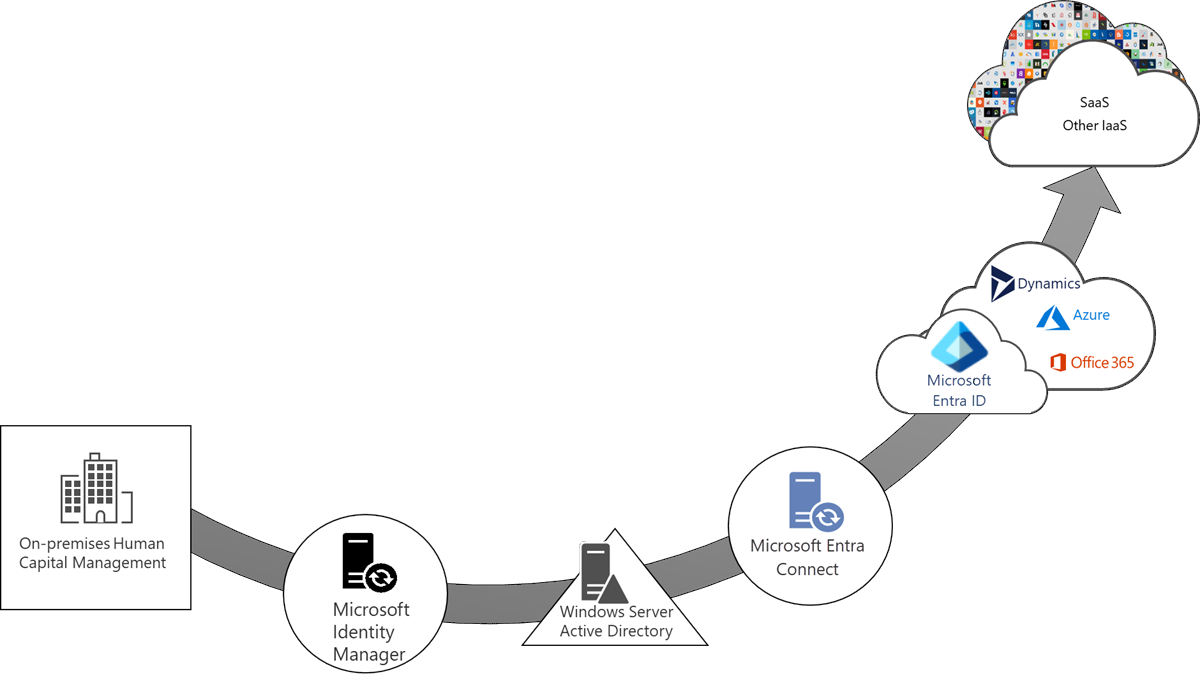

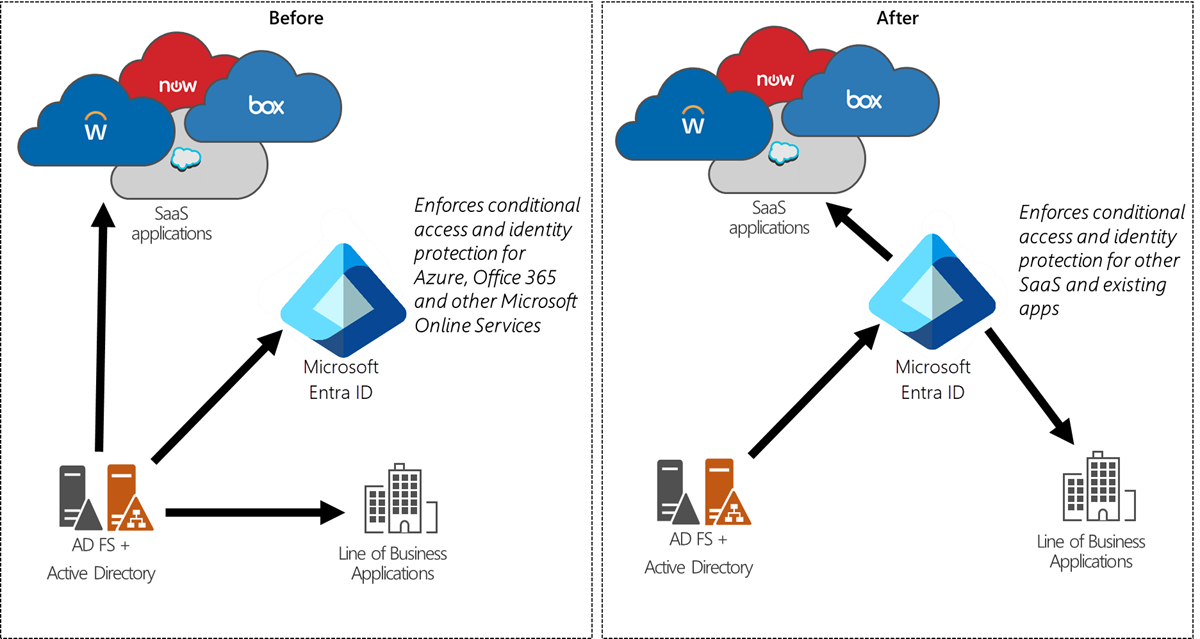

In passato, le organizzazioni "ibride" consideravano Microsoft Entra ID come un’estensione dell'infrastruttura locale esistente. In queste distribuzioni, l'amministrazione di Identity Governance locale, Windows Server Active Directory o altri sistemi di directory interni, sono punti di controllo, e utenti e gruppi vengono sincronizzati da tali sistemi a una directory cloud, ad esempio Microsoft Entra ID. Una volta che queste identità sono nel cloud, possono essere rese disponibili a Microsoft 365, Azure e altre applicazioni.

Man mano che le organizzazioni spostano sempre più delle loro infrastrutture IT insieme ad applicazioni nel cloud, molte desiderano funzionalità di sicurezza ottimizzate e funzionalità di gestione semplificate per la gestione delle identità come servizio. Le funzionalità IDaaS fornite dal cloud in Microsoft Entra ID accelerano la transizione alla gestione regolata dal cloud, fornendo le soluzioni e funzionalità che consentono alle organizzazioni di adottare e spostare rapidamente la propria gestione delle identità dai sistemi locali tradizionali a Microsoft Entra ID, continuando a supportare applicazioni sia esistenti che nuove.

Questo documento descrive la strategia di Microsoft per IDaaS ibrido e illustra come le organizzazioni possono usare Microsoft Entra ID per applicazioni esistenti.

L'approccio Microsoft Entra ID alla gestione delle identità regolata dal cloud

Man mano che le organizzazioni passano al cloud, hanno bisogno di garanzie di avere il controllo sul proprio ambiente completo: maggiore sicurezza e maggiore visibilità sulle attività, supportate da automazione e informazioni dettagliate proattive. "Gestione regolata dal cloud" descrive come le organizzazioni gestiscono e regolano gli utenti, le applicazioni, i gruppi e i dispositivi dal cloud.

Nel nostro mondo moderno, le organizzazioni devono essere capaci di gestione efficace su larga scala, a causa della proliferazione di applicazioni SaaS e del ruolo sempre più fondamentale di collaborazione e identità esterne. Il nuovo panorama di rischi del cloud richiede che un'organizzazione sia più reattiva: un soggetto malintenzionato che comprometta un utente cloud potrebbe influire su applicazioni cloud e locali.

In particolare, le organizzazioni ibride devono essere in grado di delegare e automatizzare attività che erano in passato eseguite manualmente da IT. Per automatizzare attività, hanno bisogno di API e processi che orchestrano il ciclo di vita delle diverse risorse correlate all'identità (utenti, gruppi, applicazioni, dispositivi), in modo da poter delegare la gestione quotidiana di tali risorse a più utenti esterni al personale IT principale. Microsoft Entra ID soddisfa questi requisiti tramite la gestione degli account utente e l'autenticazione nativa per gli utenti senza bisogno di infrastrutture di identità locali. Non creare un'infrastruttura locale può beneficiare organizzazioni che dispongono di nuove community di utenti, ad esempio partner aziendali, che non hanno avuto origine nella directory locale, ma la cui gestione degli accessi è fondamentale per ottenere risultati aziendali.

Inoltre, la gestione non è completa senza governance --- e la governance, nel mondo di oggi, è una parte integrata del sistema di gestione delle identità anziché un componente aggiuntivo. La governance delle identità offre alle organizzazioni la possibilità di gestire l'identità e il ciclo di vita degli accessi tra dipendenti, partner commerciali e fornitori e servizi e applicazioni.

L'incorporamento della governance delle identità semplifica la transizione dell'organizzazione alla gestione regolata dal cloud, consente alI’IT di essere ridimensionato, affronta nuove difficoltà con guest e offre informazioni dettagliate e automazione più approfondite rispetto a quelle di cui i clienti disponevano con l'infrastruttura locale. Nel mondo di oggi, la governance significa la capacità di un'organizzazione di garantire trasparenza, visibilità e controlli appropriati sull'accesso alle risorse all'interno dell'organizzazione. Con Microsoft Entra ID, le operazioni di sicurezza e i team di controllo hanno visibilità su chi abbia - e chi debba deve avere - accesso alle risorse dell'organizzazione (su quali dispositivi), come gli utenti stiano facendo uso di tale accesso e se l'organizzazione abbia e faccia uso di controlli appropriati per rimuovere o limitare l'accesso in conformità ai criteri aziendali o normativi.

Il nuovo modello di gestione offre vantaggi a organizzazioni con sia applicazioni SaaS che line-of-business (LOB), in quanto sono più facilmente in grado di gestire e proteggere l'accesso a tali applicazioni. Integrando applicazioni con Microsoft Entra ID, le organizzazioni saranno in grado di usare e gestire l'accesso in modo coerente nelle identità sia cloud che locali. La gestione del ciclo di vita delle applicazioni diventa più automatizzata e Microsoft Entra ID fornisce informazioni dettagliate sull'utilizzo delle applicazioni, il che non era facilmente conseguibile nella gestione delle identità locale. Tramite l'ID Microsoft Entra, i gruppi di Microsoft 365 e le funzionalità self-service di Teams, le organizzazioni possono creare facilmente gruppi per la gestione degli accessi e la collaborazione e aggiungere o rimuovere utenti dal cloud per abilitare i requisiti di collaborazione e gestione degli accessi.

La scelta di funzionalità di Microsoft Entra appropriate per la gestione regolata dal cloud dipende dalle applicazioni che si desidera usare e dal modo in cui tali applicazioni verranno integrate con Microsoft Entra ID. Le sezioni seguenti illustrano gli approcci da adottare per applicazioni integrate con AD e applicazioni che usano protocolli federativi, ad esempio SAML, OAuth o OpenID Connect.

Gestione regolata dal cloud per applicazioni integrate con AD

Microsoft Entra ID migliora la gestione delle applicazioni integrate con Active Directory locali di un'organizzazione tramite accesso remoto sicuro e accesso condizionale a tali applicazioni. Inoltre, Microsoft Entra ID fornisce anche la gestione del ciclo di vita degli account e la gestione delle credenziali per gli account utente AD esistenti, tra cui:

- Proteggere l'accesso remoto e l'accesso condizionale per applicazioni locali

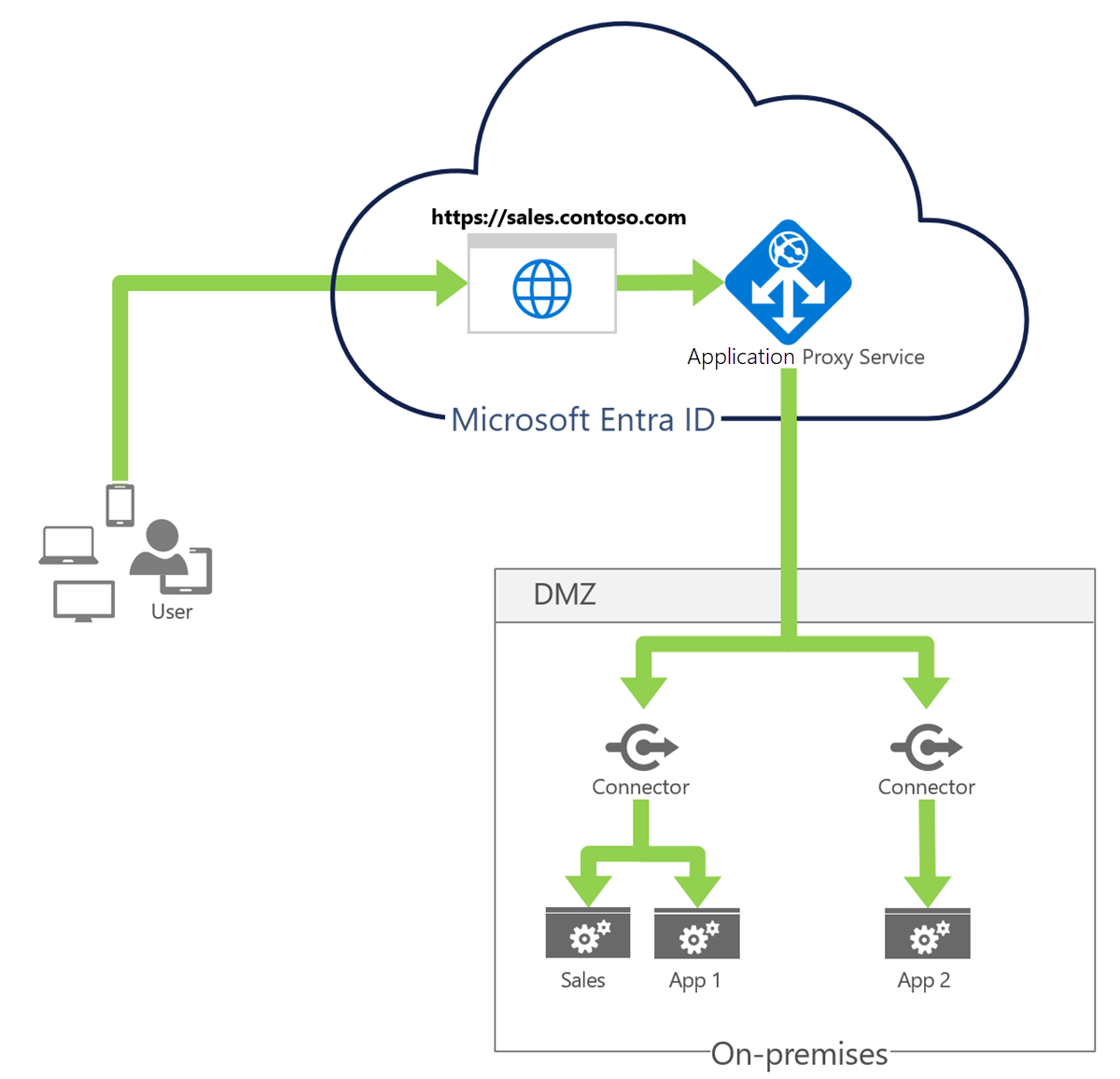

Per molte organizzazioni, il primo passaggio per la gestione dell'accesso dal cloud per applicazioni Web integrate con AD locale e basate su desktop remoto consiste nel distribuire il proxy dell'applicazione davanti a tali applicazioni per fornire accesso remoto sicuro.

Dopo un accesso singolo (SSO) ad Microsoft Entra ID, gli utenti possono accedere sia alle applicazioni nel cloud che a quelle locali tramite un URL esterno o un portale per le applicazioni interno. Ad esempio, Application Proxy fornisce accesso remoto e accesso Single Sign-On a Desktop remoto, SharePoint, nonché app come Tableau e Qlik e applicazioni line-of-business (LOB). Inoltre, i criteri di accesso condizionale possono includere la visualizzazione delle condizioni per l'utilizzo e garantire che l'utente abbia acconsentito ad esse prima di poter accedere a un'applicazione.

- Gestione automatica del ciclo di vita per account Active Directory

Identity governance consente alle organizzazioni trovare un equilibrio tra produttività (la velocità con cui una persona può accedere alle risorse necessarie, ad esempio quando inizia a collaborare con un'azienda) e sicurezza (in che modo l'accesso deve cambiare nel tempo, ad esempio in seguito a variazioni della posizione lavorativa di tale persona). La gestione del ciclo di vita delle identità è la base per la governance delle identità e per una governance efficace su larga scala occorre modernizzare l'infrastruttura di gestione del ciclo di vita delle identità per le applicazioni.

Per molte organizzazioni, il ciclo di vita delle identità dei dipendenti è associato alla rappresentazione dell'utente in un sistema di gestione delle risorse umane (HCM). Per organizzazioni che usano Workday come sistema HCM, Microsoft Entra ID può garantire che venga effettuato automaticamente il provisioning e il deprovisioning degli account utente in AD per lavoratori in Workday. In questo modo, è possibile migliorare la produttività degli utenti tramite l'automazione degli account ereditati e gestire i rischi garantendo che l'accesso alle applicazioni venga aggiornato automaticamente quando un utente cambia ruolo o lascia l'organizzazione. Il piano di distribuzione del provisioning utenti guidato da Workday è una guida dettagliata che illustra alle organizzazioni le procedure consigliate di implementazione della soluzione Workday per il provisioning utenti di Active Directory in un processo in cinque passaggi.

Microsoft Entra ID P1 o P2 include anche Microsoft Identity Manager, che può importare record da altri sistemi HCM locali, tra cui SAP, Oracle eBusiness e Oracle PeopleSoft.

La collaborazione business-to-business richiede sempre più di frequente di concedere l'accesso a persone esterne all'organizzazione. La collaborazione Microsoft Entra B2B consente alle organizzazioni di condividere in modo sicuro le applicazioni e i servizi con utenti guest e partner esterni mantenendo al tempo stesso il controllo sui propri dati aziendali.

Microsoft Entra ID può creare automaticamente account per utenti guest in AD in base alle esigenze, consentendo agli utenti guest aziendali di accedere alle applicazioni integrate in AD locale senza richiedere un'altra password. Le organizzazioni possono configurare criteri di autenticazione a più fattori per utenti guest in modo che i controlli MFA vengano eseguiti durante l'autenticazione del proxy dell'applicazione. Inoltre, tutte le verifiche di accesso eseguite sugli utenti B2B cloud sono applicate agli utenti locali. Ad esempio, se l'utente cloud viene eliminato tramite criteri di gestione del ciclo di vita, viene eliminato anche l'utente locale.

Gestione delle credenziali per account Active Directory

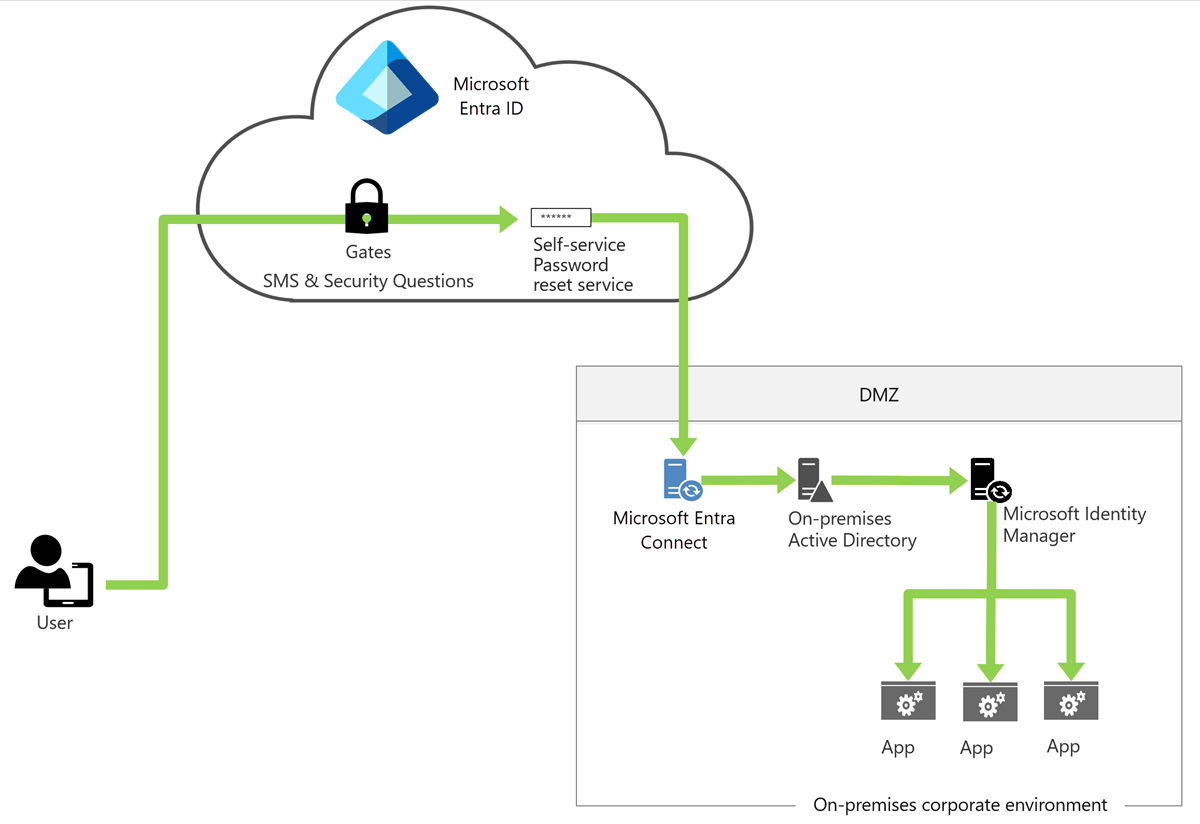

La reimpostazione della password self-service in Microsoft Entra ID consente agli utenti che hanno dimenticato la propria password di effettuare nuovamente l’autenticazione e reimpostare la password, con le password modificate scritte in Active Directory locale. Il processo di reimpostazione della password può anche usare i criteri password di Active Directory locale: quando un utente reimposta la password, questa viene controllata per assicurarsi che soddisfi i criteri di Active Directory locali prima di eseguirne il commit in tale directory. Il piano di distribuzione per la reimpostazione della password self-service illustra le procedure consigliate per implementare la reimpostazione della password self-service agli utenti tramite esperienze Web e integrate in Windows.

Infine, per organizzazioni che consentono agli utenti di modificare le proprie password in AD, AD può essere configurato per l'uso degli stessi criteri password dell'organizzazione in Microsoft Entra ID tramite la funzionalità di protezione password di Microsoft Entra, attualmente in anteprima pubblica.

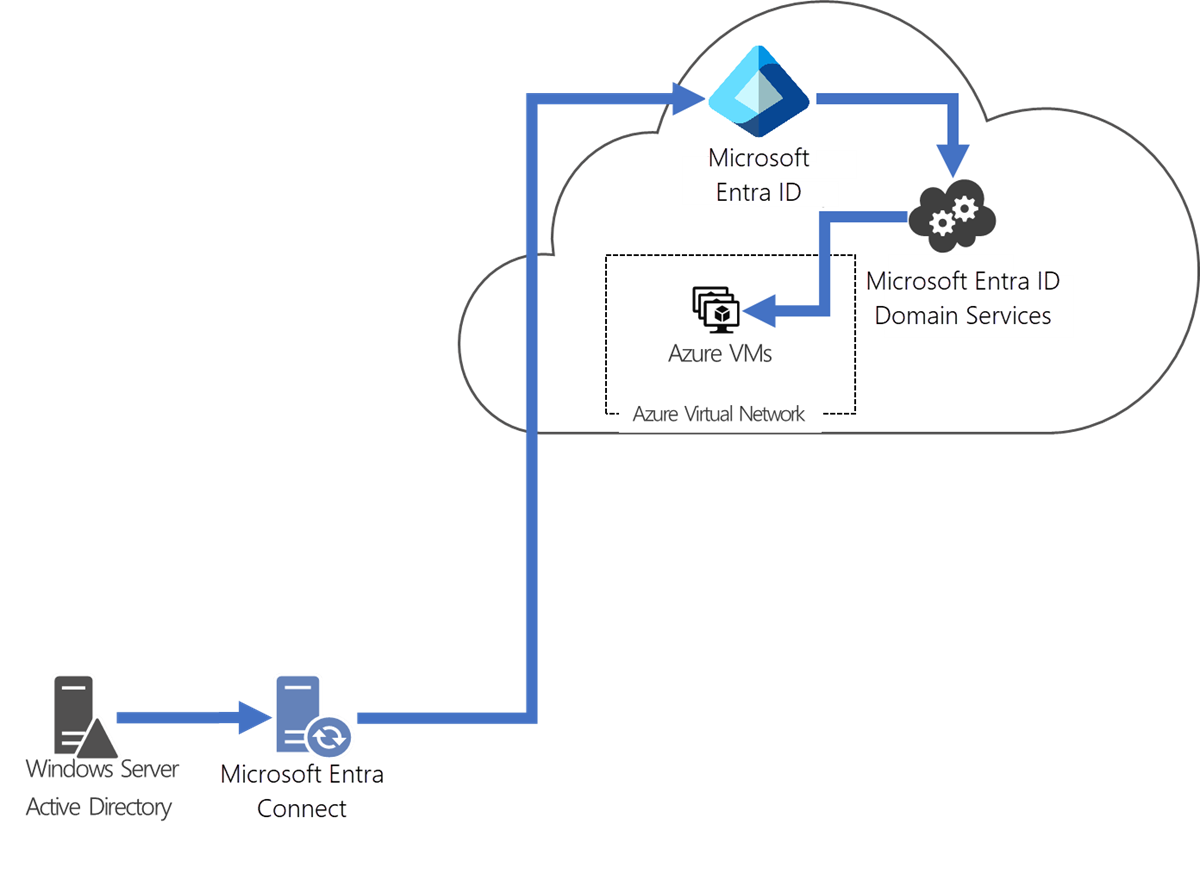

Quando un'organizzazione è pronta per spostare un'applicazione integrata in AD al cloud, spostando il sistema operativo che ospita l'applicazione in Azure, Microsoft Entra Domain Services fornisce servizi di dominio compatibili con AD (ad esempio, aggiunta a un dominio, criteri di gruppo, LDAP e autenticazione Kerberos/NTLM). Microsoft Entra Domain Services si integra con il tenant Microsoft Entra esistente dell'organizzazione, consentendo agli utenti di accedere usando le proprie credenziali aziendali. Inoltre, i gruppi e gli account utente esistenti possono essere usati per proteggere l'accesso alle risorse, garantendo un trasferimento in modalità “lift-and-shift" più semplice delle risorse locali ai servizi dell'infrastruttura di Azure.

Gestione regolata dal cloud per applicazioni locali basate su federazione

Per un'organizzazione che usa già un provider di identità locale, lo spostamento di applicazioni in Microsoft Entra ID consente un accesso più sicuro e un'esperienza amministrativa più semplice per la gestione della federazione. Microsoft Entra ID consente di configurare controlli di accesso granulari specifici a un’applicazione, tra cui l'autenticazione a più fattori Microsoft Entra, tramite l'accesso condizionale Microsoft Entra. Microsoft Entra ID supporta altre funzionalità, inclusi i certificati di firma dei token specifici dell'applicazione e le date di scadenza del certificato configurabili. Queste funzionalità, strumenti e linee guida consentono alle organizzazioni di ritirare i propri provider di identità locali. L'IT di Microsoft, ad esempio, ha spostato 17.987 applicazioni dagli Active Directory Federation Services (AD FS) interni di Microsoft a Microsoft Entra ID.

Per iniziare la migrazione di applicazioni federate a Microsoft Entra ID come provider di identità, fare riferimento a https://aka.ms/migrateapps, il quale include collegamenti a:

Il white paper Migrazione di applicazioni a Microsoft Entra ID, che presenta i vantaggi della migrazione e descrive come pianificarla in quattro fasi chiaramente delineate: individuazione, classificazione, migrazione e gestione continuativa. Verranno fornite istruzioni dettagliate per riflettere sul processo e suddividere il progetto in parti di facile consumo. Nel documento vengono forniti collegamenti a importanti risorse di supporto per l'utente durante il processo.

La guida alla soluzione Migrazione dell'autenticazione dell'applicazione da Active Directory Federation Services a Microsoft Entra ID esplora in modo più dettagliato le stesse quattro fasi di pianificazione l’esecuzione di un progetto di migrazione dell'applicazione. In questa guida si apprenderà come applicare queste fasi all'obiettivo specifico di spostare un'applicazione da Active Directory Federation Services (AD FS) a Microsoft Entra ID.

Lo Script di preparazione della migrazione di Active Directory Federation Services può essere eseguito su server Active Directory Federation Services (AD FS) locali esistenti per determinare l'idoneità delle applicazioni per la migrazione a Microsoft Entra ID.

Gestione continuativa degli accessi tra applicazioni cloud e locali

Le organizzazioni necessitano di un processo per gestire l'accesso scalabile. Gli utenti continuano ad accumulare diritti di accesso e finiscono per avere più diritti di accesso di quanti ne fosse stato effettuato il provisioning per loro. Inoltre, le organizzazioni aziendali devono disporre di scalabilità efficiente per poter sviluppare e applicare criteri e controlli di accesso in modo continuativo.

In genere, l'IT delega le decisioni in merito all'approvazione dell'accesso ai decision maker aziendali. Inoltre, l'IT può comprendere gli utenti stessi. Ad esempio, gli utenti che accedono a dati riservati dei clienti nell'applicazione di marketing di un'azienda in Europa devono conoscere i criteri dell'azienda. Gli utenti guest potrebbero non essere a conoscenza dei requisiti di gestione dei dati in un'organizzazione in cui sono stati invitati.

Le organizzazioni possono automatizzare il processo del ciclo di vita di accesso tramite tecnologie come gruppi di appartenenza dinamici, insieme al provisioning utenti ad applicazioni SaaS o ad applicazioni integrate usando lo standard System for Cross-Domain Identity Management (SCIM). Le organizzazioni possono anche controllare quali utenti guest hanno accesso alle applicazioni locali. I diritti di accesso possono quindi essere riesaminati regolarmente usando le verifiche di accesso ricorrenti di Microsoft Entra.

Indicazioni future

In ambienti ibridi, la strategia di Microsoft consiste nell'abilitare le distribuzioni in cui il cloud è il piano di controllo per l'identità e directory locali e altri sistemi di identità come Active Directory e altre applicazioni locali sono la destinazione per il provisioning di utenti con accesso. Questa strategia continuerà a garantire i diritti, le identità e l'accesso in tali applicazioni e i carichi di lavoro che si basano su di esse. A questo stato finale, le organizzazioni saranno in grado di guidare la produttività degli utenti finali interamente dal cloud.

Passaggi successivi

Per altre informazioni su come iniziare a usare questo percorso, vedere i piani di distribuzione di Microsoft Entra. Questi piani forniscono indicazioni end-to-end per la distribuzione delle funzionalità di Microsoft Entra. Ogni piano illustra il valore aziendale, le considerazioni sulla pianificazione, la progettazione e le procedure operative necessarie per implementare correttamente le funzionalità comuni di Microsoft Entra. Microsoft aggiorna continuamente i piani di distribuzione con procedure consigliate apprese dalle distribuzioni dei clienti e altro feedback quando si aggiungono nuove funzionalità alla gestione dal cloud con Microsoft Entra ID.