Autenticazione pass-through di Microsoft Entra: approfondimento tecnico

Questo articolo offre una panoramica del funzionamento dell'autenticazione pass-through di Microsoft Entra. Per informazioni approfondite di tipo tecnico e relative alla sicurezza, vedere l'articolo di approfondimento sulla sicurezza.

Come funziona l'autenticazione pass-through di Microsoft Entra?

Nota

Come prerequisito per il funzionamento dell'autenticazione pass-through, gli utenti devono essere sottoposti a provisioning in Microsoft Entra ID da Active Directory locale usando Microsoft Entra Connessione. La funzionalità di autenticazione pass-through non può essere applicata agli utenti solo cloud.

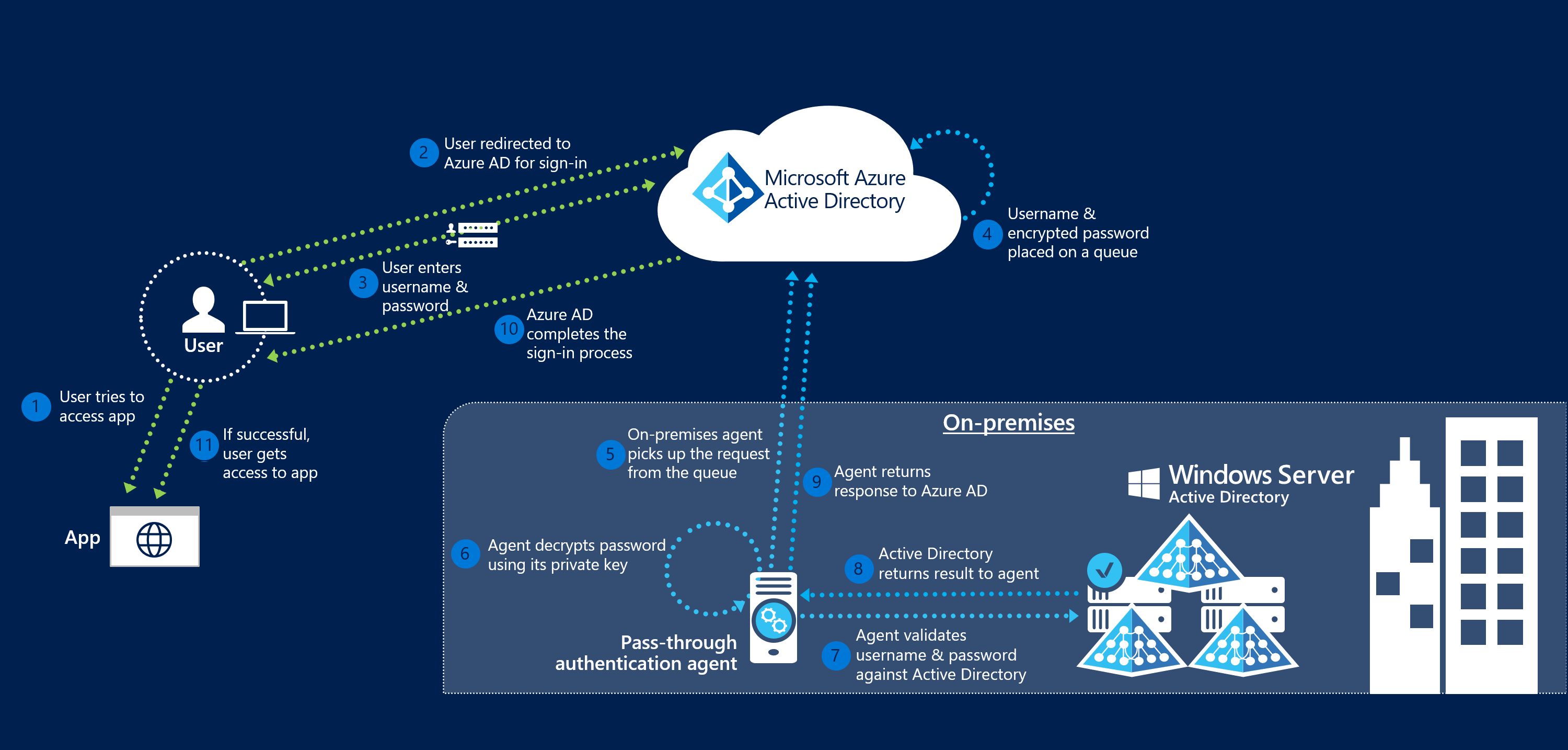

Quando un utente tenta di accedere a un'applicazione protetta da Microsoft Entra ID e se l'autenticazione pass-through è abilitata nel tenant, si verificano i passaggi seguenti:

- L'utente tenta di accedere a un'applicazione, ad esempio Outlook Web App.

- Se l'utente non ha già eseguito l'accesso, l'utente viene reindirizzato alla pagina di accesso utente di Microsoft Entra ID.

- L'utente immette il proprio nome utente nella pagina di accesso di Microsoft Entra e quindi seleziona il pulsante Avanti .

- L'utente immette la password nella pagina di accesso di Microsoft Entra e quindi seleziona il pulsante Accedi .

- Microsoft Entra ID, quando riceve la richiesta di accesso, inserisce il nome utente e la password (crittografati usando la chiave pubblica degli agenti di autenticazione) in una coda.

- Un agente di autenticazione locale recupera il nome utente e la password crittografata dalla coda. Si noti che l'agente non esegue di frequente il polling per le richieste dalla coda, ma recupera le richieste su una connessione permanente prestabilita.

- L'agente decrittografa la password tramite la chiave privata.

- L'agente convalida il nome utente e la password in Active Directory usando le API Windows standard. Questo meccanismo è simile a quello usato da Active Directory Federation Services (AD FS). Il nome utente può essere il nome utente predefinito locale, in genere

userPrincipalNameo un altro attributo configurato in Microsoft Entra Connessione (noto comeAlternate ID). - Il controller di dominio (DC, Domain Controller) di Active Directory locale valuta la richiesta e restituisce all'agente la risposta appropriata che può essere esito positivo, errore, password scaduta o utente bloccato.

- L'agente di autenticazione, a sua volta, restituisce questa risposta all'ID Microsoft Entra.

- Microsoft Entra ID valuta la risposta e risponde all'utente in base alle esigenze. Ad esempio, Microsoft Entra ID firma immediatamente l'utente o richiede l'autenticazione a più fattori di Microsoft Entra.

- Se l'accesso dell'utente ha esito positivo, l'utente può accedere all'applicazione.

Il diagramma seguente illustra tutti i componenti e i passaggi interessati:

Passaggi successivi

- Limitazioni correnti: apprendere quali sono gli scenari supportati.

- Guida introduttiva: iniziare a usare l'autenticazione pass-through di Microsoft Entra.

- Eseguire la migrazione delle app a Microsoft Entra ID: risorse che consentono di eseguire la migrazione dell'accesso e dell'autenticazione delle applicazioni all'ID Microsoft Entra.

- Blocco intelligente: configurare la funzionalità Blocco intelligente nel tenant per proteggere gli account utente.

- Domande frequenti: risposte alle domande più frequenti.

- Risoluzione dei problemi: apprendere come risolvere i problemi comuni relativi alla funzionalità di autenticazione pass-through.

- Approfondimento sulla sicurezza: informazioni tecniche approfondite sull'autenticazione pass-through di Azure AD.

- Aggiunta ibrida a Microsoft Entra: configurare la funzionalità di aggiunta ibrida di Microsoft Entra nel tenant per l'accesso Single Sign-On tra le risorse cloud e locali.

- Microsoft Entra seamless SSO: altre informazioni su questa funzionalità complementare.

- UserVoice: usare il forum di Microsoft Entra per inviare nuove richieste di funzionalità.