Microsoft Entra Connect Sync: estensioni della directory

È possibile usare le estensioni della directory per estendere lo schema in Microsoft Entra ID con attributi personalizzati dall'istanza di Active Directory locale. Questa funzionalità consente di compilare app line-of-business che utilizzano attributi che continuano a essere gestiti in locale. Questi attributi possono essere utilizzati tramite le estensioni. È possibile visualizzare gli attributi disponibili usando Microsoft Graph Explorer. È anche possibile usare questa funzionalità per creare gruppi di appartenenza dinamica in Microsoft Entra ID.

Attualmente nessun carico di lavoro di Microsoft 365 utilizza questi attributi.

Importante

Se è stata esportata una configurazione che contiene una regola personalizzata usata per sincronizzare gli attributi dell'estensione della directory e si tenta di importare questa regola in un'installazione nuova o esistente di Microsoft Entra Connect, la regola verrà creata durante l'importazione, ma gli attributi dell'estensione della directory non verranno mappati. Sarà necessario selezionare nuovamente gli attributi dell'estensione della directory e associarli nuovamente alla regola o ricreare completamente la regola per risolvere il problema.

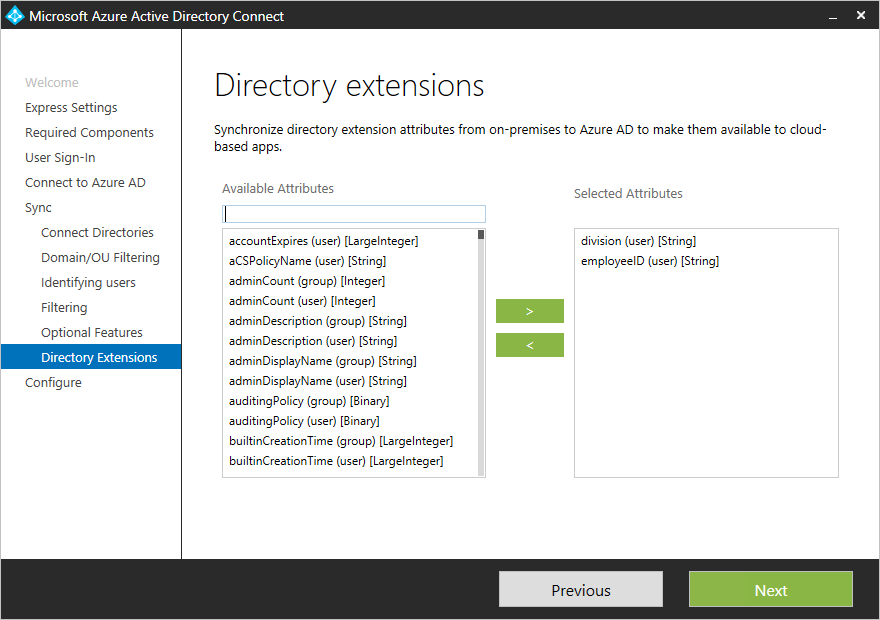

Personalizzare gli attributi da sincronizzare con Microsoft Entra ID

È possibile configurare gli attributi aggiuntivi da sincronizzare nel percorso delle impostazioni personalizzate nell'installazione guidata.

Nota

La modifica manuale o la clonazione delle regole di sincronizzazione per le estensioni della directory possono causare problemi di sincronizzazione. Non è supportato gestire le estensioni della directory all'esterno di questa pagina della procedura guidata.

L'installazione mostra gli attributi seguenti, che sono candidati validi:

- Tipi di oggetto utente e gruppo

- Attributi a valore singolo: String, Boolean, Integer, Binary

- Attributi multivalore: String, Binary

Nota

Non tutte le funzionalità di Microsoft Entra ID supportano attributi di estensione multivalore. Fare riferimento alla documentazione della funzionalità in cui si prevede di usare questi attributi per verificare che siano supportati.

L'elenco di attributi viene letto dalla cache dello schema creata durante l'installazione di Microsoft Entra Connect. Se è stato esteso lo schema di Active Directory con altri attributi, prima che questi nuovi attributi siano visibili è necessario aggiornare lo schema.

Un oggetto in Microsoft Entra ID può avere fino a 100 attributi per le estensioni della directory. La lunghezza massima consentita è di 250 caratteri. Se il valore di un attributo è più lungo, viene troncato dal motore di sincronizzazione.

Nota

Non è supportata la sincronizzazione degli attributi costruiti, ad esempio msDS-UserPasswordExpiryTimeComputed. Se si esegue l'aggiornamento da una versione precedente di Microsoft Entra Connect, è comunque possibile che questi attributi vengano visualizzati nell'installazione guidata, non è consigliabile abilitarli. Se lo si fa, il valore non verrà sincronizzato con Microsoft Entra ID. Altre informazioni sugli attributi costruiti sono disponibili in questo articolo. Non è inoltre consigliabile tentare di sincronizzare attributi non replicati, ad esempio badPwdCount, Last-Logon e Last-Logoff, perché i relativi valori non verranno sincronizzati con Microsoft Entra ID.

Modifiche alle configurazione in Microsoft Entra ID apportate dalla procedura guidata

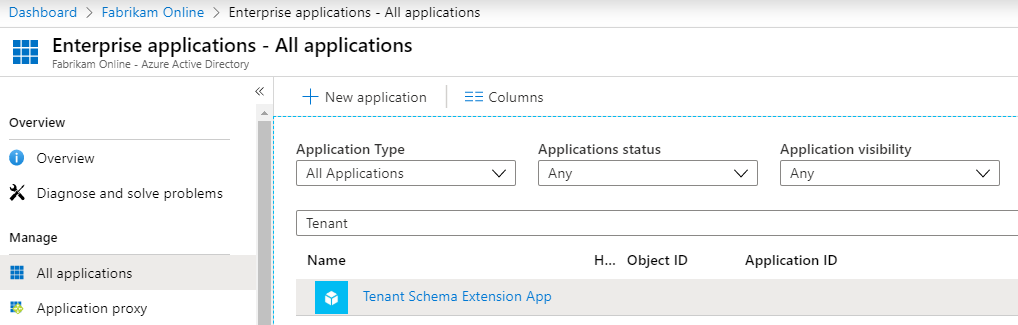

Durante l'installazione di Microsoft Entra Connect viene registrata un'applicazione in cui sono disponibili questi attributi. È possibile visualizzare questa applicazione nell'interfaccia di amministrazione di Microsoft Entra. Il nome è sempre Tenant Schema Extension App.

Nota

Tenant Schema Extension App è un'applicazione di sola sistema che non può essere eliminata e le definizioni di estensione degli attributi non possono essere rimosse.

Assicurarsi di selezionare Tutte le applicazioni per visualizzare l'app.

Gli attributi sono preceduti da extensionextension _{ApplicationId}_. ApplicationId ha lo stesso valore per tutti gli attributi nel tenant di Microsoft Entra. Questo valore sarà necessario per tutti gli altri scenari in questo argomento.

Visualizzazione degli attributi tramite l'API Microsoft Graph

Questi attributi sono ora disponibili tramite l'API Microsoft Graph usando Microsoft Graph Explorer.

Nota

Nell'API Microsoft Graph è necessario richiedere la restituzione degli attributi. Selezionare in modo esplicito gli attributi come il seguente: https://graph.microsoft.com/beta/users/abbie.spencer@fabrikamonline.com?$select=extension_9d98ed114c4840d298fad781915f27e4_employeeID,extension_9d98ed114c4840d298fad781915f27e4_division.

Per altre informazioni, vedere Microsoft Graph: Usare parametri di query.

Nota

Non è supportato sincronizzare i valori degli attributi da Microsoft Entra Connect agli attributi di estensione non creati da Microsoft Entra Connect. In questo modo possono verificarsi problemi di prestazioni e risultati imprevisti. Per la sincronizzazione sono supportati solo gli attributi di estensione creati come illustrato in precedenza.

Usare gli attributi nei gruppi di appartenenza dinamica

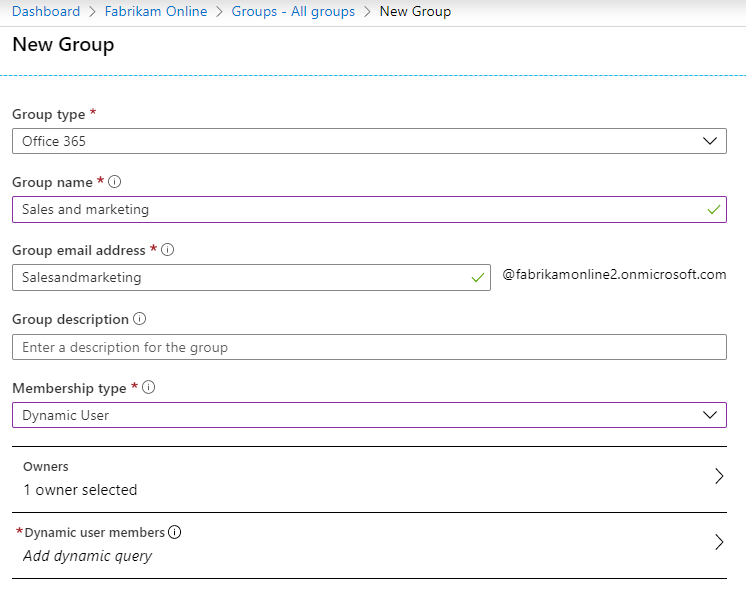

Uno degli scenari più utili consiste nell'usare questi attributi in gruppi di sicurezza dinamica o Microsoft 365.

Creare un nuovo gruppo in Microsoft Entra ID. Assegnare un nome valido e assicurarsi che il Tipo di appartenenza sia Utente dinamico.

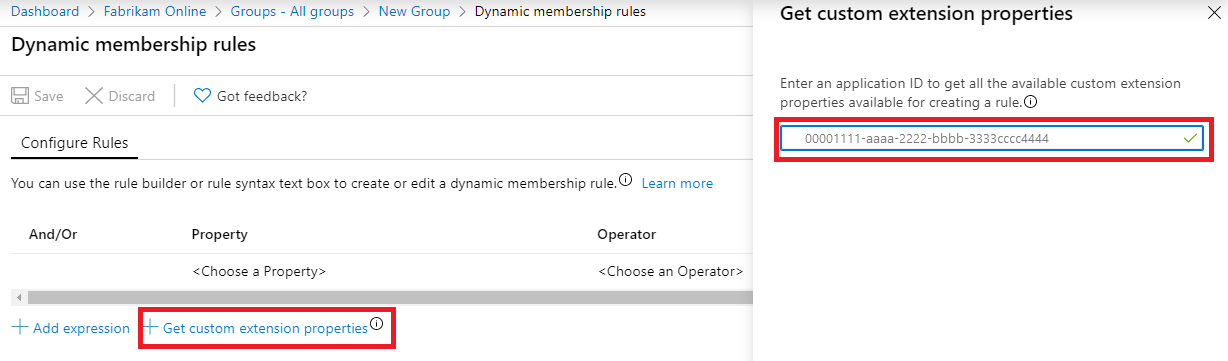

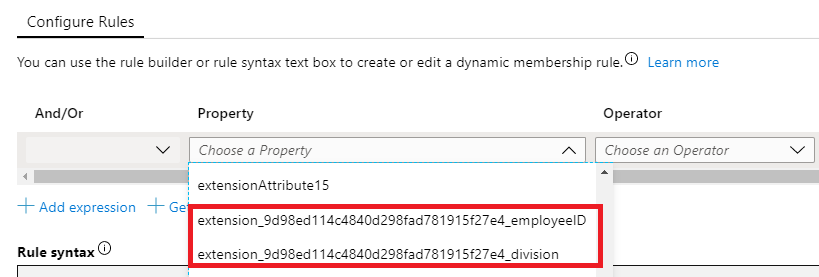

Selezionare per aggiungere query dinamica. Se si esaminano le proprietà, questi attributi estesi non verranno visualizzati. È prima necessario aggiungerli. Fare clic su Ottieni proprietà di estensione personalizzate, immettere l'ID applicazione e fare clic su Aggiorna proprietà.

Aprire l'elenco a discesa della proprietà e notare che gli attributi aggiunti sono ora visibili.

Completare l'espressione in base alle esigenze. In questo esempio la regola è impostata su (user.extension_9d98ed114c4840d298fad781915f27e4_division -eq "Sales and marketing").

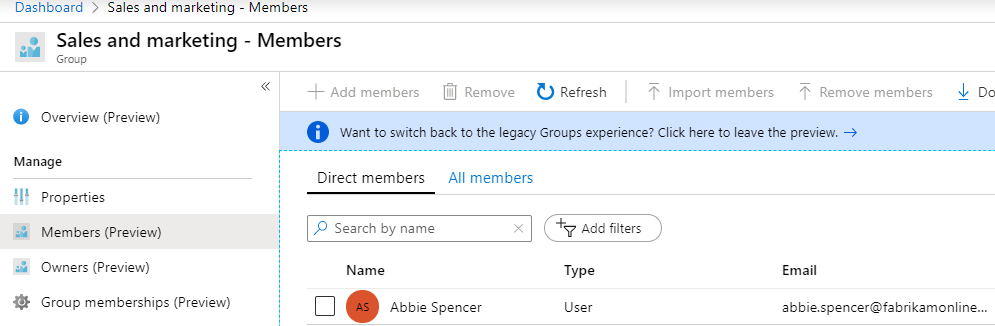

Dopo aver creato il gruppo, assegnare a Microsoft Entra un po' di tempo per popolare i membri e successivamente esaminare i membri.

Passaggi successivi

Ulteriori informazioni sulla configurazione della sincronizzazione di Microsoft Entra Connect.

Ulteriori informazioni sull'integrazione di identità locali con Microsoft Entra ID.