Assegnare a un'identità gestita l'accesso a una risorsa di Azure o a un'altra risorsa

Identità gestite per le risorse di Azure è una funzionalità di Microsoft Entra ID. Tutti i servizi di Azure che supportano le identità gestite per le risorse di Azure sono soggetti alla sequenza temporale di tali entità. Prima di iniziare, assicurarsi di esaminare lo stato di disponibilità delle identità gestite per la risorsa e i problemi noti.

Questo articolo mostra come assegnare a un'identità gestita di una macchina virtuale di Azure l'accesso a un account di archiviazione di Azure. Dopo aver configurato una risorsa di Azure con un'identità gestita, è possibile concedere all'identità gestita l'accesso a un'altra risorsa, come per qualsiasi entità di sicurezza.

Prerequisiti

- Assicurarsi di aver abilitato l'identità gestita in una risorsa di Azure, ad esempio una macchina virtuale di Azure o un set di scalabilità di macchine virtuali di Azure. Per altre informazioni sulle identità gestite per le risorse di Azure, vedere Informazioni sulle identità gestite per le risorse di Azure.

- Esaminare la differenza tra identità assegnata dal sistema e identità gestita assegnata dall'utente.

- Se non si ha un account Azure, registrarsi per ottenere un account gratuito prima di continuare.

Usare il controllo degli accessi in base al ruolo di Azure per assegnare all'identità gestita l'accesso a un'altra risorsa usando il portale di Azure

Suggerimento

I passaggi descritti in questo articolo possono variare leggermente in base al portale da cui si inizia.

Importante

I passaggi descritti di seguito illustrano come concedere l'accesso a un servizio usando il controllo degli accessi in base al ruolo di Azure. Controllare la documentazione specifica del servizio su come concedere l'accesso. Vedere, ad esempio, Esplora dati di Azure per istruzioni. Per alcuni servizi di Azure è in corso l'adozione del controllo degli accessi in base al ruolo di Azure nel piano dati.

Accedere al portale di Azure usando un account associato alla sottoscrizione di Azure in cui è stata configurata l'identità gestita.

Passare alla risorsa desiderata in cui si desidera modificare il controllo di accesso. Poiché in questo esempio si concederà a una macchina virtuale di Azure l'accesso a un account di archiviazione e si passerà quindi all'account di archiviazione.

Seleziona Controllo di accesso (IAM).

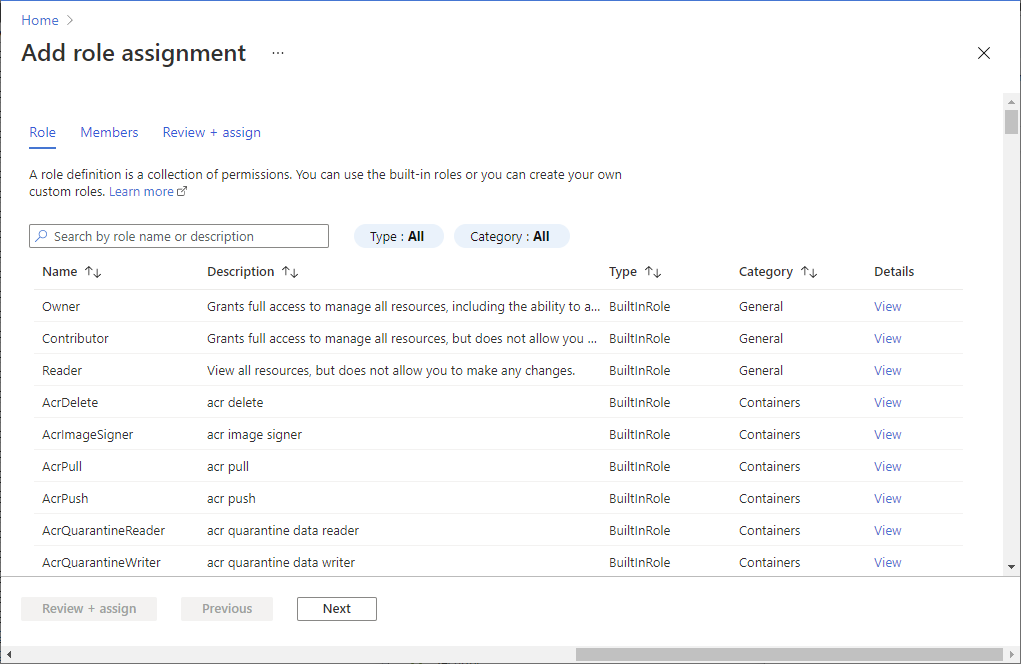

Selezionare Aggiungi>Aggiungi assegnazione di ruolo per aprire la pagina Aggiungi assegnazione di ruolo.

Selezionare il ruolo e l'identità gestita. Per la procedura dettagliata, vedere Assegnare ruoli di Azure usando il portale di Azure.

Usare il controllo degli accessi in base al ruolo di Azure per assegnare all'identità gestita l'accesso a un'altra risorsa usando l'interfaccia della riga di comando di Azure

Usare l'ambiente Bash in Azure Cloud Shell. Per altre informazioni, vedere Avvio rapido su Bash in Azure Cloud Shell.

Se si preferisce eseguire i comandi di riferimento dell'interfaccia della riga di comando in locale, installare l'interfaccia della riga di comando di Azure. Per l'esecuzione in Windows o macOS, è consigliabile eseguire l'interfaccia della riga di comando di Azure in un contenitore Docker. Per altre informazioni, vedere Come eseguire l'interfaccia della riga di comando di Azure in un contenitore Docker.

Se si usa un'installazione locale, accedere all'interfaccia della riga di comando di Azure con il comando az login. Per completare il processo di autenticazione, seguire la procedura visualizzata nel terminale. Per altre opzioni di accesso, vedere Accedere tramite l'interfaccia della riga di comando di Azure.

Quando richiesto, al primo utilizzo installare l'estensione dell'interfaccia della riga di comando di Azure. Per altre informazioni sulle estensioni, vedere Usare le estensioni con l'interfaccia della riga di comando di Azure.

Eseguire az version per trovare la versione e le librerie dipendenti installate. Per eseguire l'aggiornamento alla versione più recente, eseguire az upgrade.

In questo esempio si concede a una macchina virtuale di Azure l'accesso a un account di archiviazione. Prima di tutto usare il comando az resource list per ottenere l'entità servizio per una macchina virtuale denominata myVM:

spID=$(az resource list -n myVM --query [*].identity.principalId --out tsv)Per un set di scalabilità di macchine virtuali di Azure il comando è uguale. In questo caso, tuttavia, si ottiene l'entità servizio per il set di scalabilità di macchine virtuali denominato "DevTestVMSS":

spID=$(az resource list -n DevTestVMSS --query [*].identity.principalId --out tsv)Dopo aver ottenuto l'ID dell'entità servizio, usare il comando az role assignment create per concedere alla macchina virtuale o al set di scalabilità di macchine virtuali l'accesso Lettore a un account di archiviazione denominato "myStorageAcct":

az role assignment create --assignee $spID --role 'Reader' --scope /subscriptions/<mySubscriptionID>/resourceGroups/<myResourceGroup>/providers/Microsoft.Storage/storageAccounts/myStorageAcct

Usare il controllo degli accessi in base al ruolo di Azure per assegnare all'identità gestita l'accesso a un'altra risorsa usando PowerShell

Nota

È consigliabile usare il modulo Azure Az PowerShell per interagire con Azure. Per iniziare, vedere Installare Azure PowerShell. Per informazioni su come eseguire la migrazione al modulo AZ PowerShell, vedere Eseguire la migrazione di Azure PowerShell da AzureRM ad Az.

Per eseguire gli script in questo esempio, sono disponibili due opzioni:

- Usare Azure Cloud Shell, che è possibile aprire con il pulsante Prova nell'angolo in alto a destra dei blocchi di codice.

- Eseguire gli script in locale installando l'ultima versione di Azure PowerShell, quindi accedere ad Azure usando

Connect-AzAccount.

Abilitare l'identità gestita in una risorsa di Azure, ad esempio una macchina virtuale di Azure.

Concedere alla macchina virtuale di Azure l'accesso a un account di archiviazione.

- Usare il comando Get-AzVM per ottenere l'entità servizio per la macchina virtuale denominata

myVM, che è stata creata quando è stata abilitata l'identità gestita. - Usare il comando New-AzRoleAssignment per concedere alla macchina virtuale l'accesso Lettore a un account di archiviazione denominato

myStorageAcct:

$spID = (Get-AzVM -ResourceGroupName myRG -Name myVM).identity.principalid New-AzRoleAssignment -ObjectId $spID -RoleDefinitionName "Reader" -Scope "/subscriptions/<mySubscriptionID>/resourceGroups/<myResourceGroup>/providers/Microsoft.Storage/storageAccounts/<myStorageAcct>"- Usare il comando Get-AzVM per ottenere l'entità servizio per la macchina virtuale denominata

Passaggi successivi

- Per abilitare le identità gestite in una macchina virtuale di Azure, vedere Configurare identità gestite per le risorse di Azure.

- Per abilitare le identità gestite in un set di scalabilità di macchine virtuali di Azure, vedere Configurare identità gestite per le risorse di Azure in un set di scalabilità di macchine virtuali.