Analizzare i log attività di Microsoft Entra con Log Analytics

Dopo aver integrato i log attività di Microsoft Entra con i log di Monitoraggio di Azure, è possibile usare le funzionalità di Log Analytics e dei log di Monitoraggio di Azure per ottenere informazioni dettagliate sull'ambiente.

Confrontare i log di accesso di Microsoft Entra con i log di sicurezza pubblicati da Microsoft Defender per il cloud.

Risolvere i problemi di colli di bottiglia delle prestazioni nella pagina di accesso dell'applicazione tramite la correlazione dei dati sulle prestazioni delle applicazioni da Azure Application Insights.

Analizzare i log degli utenti rischiosi di protezione dell’identità e dei rilevamenti dei rischi per rilevare le minacce nell'ambiente in uso.

Questo articolo descrive come analizzare i log attività di Microsoft Entra nell'area di lavoro Log Analytics.

Prerequisiti

Per analizzare i log attività con Log Analytics, è necessario:

- Tenant microsoft Entra funzionante con una licenza P1 o P2 di Microsoft Entra ID associata.

- Un'area di lavoro Log Analytics e accesso a tale area di lavoro

- Ruoli appropriati per Monitoraggio di Azure e Microsoft Entra ID

area di lavoro Log Analytics

È necessario creare un'area di lavoro Log Analytics. Esistono diversi fattori che determinano l'accesso alle aree di lavoro Log Analytics. Sono necessari i ruoli appropriati per l'area di lavoro e le risorse che inviano i dati.

Per altre informazioni, vedere Gestire l'accesso a un'area di lavoro Log Analytics.

Ruoli di Monitoraggio di Azure

Monitoraggio di Azure offre due ruoli predefiniti per la visualizzazione dei dati di monitoraggio e la modifica delle impostazioni di monitoraggio. Il controllo degli accessi in base al ruolo di Azure offre anche due ruoli predefiniti di Log Analytics che concedono un accesso simile.

Visualizza:

- Lettore di monitoraggio

- Lettore di Log Analytics

Visualizzare e modificare le impostazioni:

- Collaboratore al monitoraggio

- Collaboratore di Log Analytics

Per altre informazioni sui ruoli predefiniti di Monitoraggio di Azure, vedere Ruoli, autorizzazioni e sicurezza in Monitoraggio di Azure.

Per altre informazioni sui ruoli di Log Analytics, vedere Ruoli predefiniti di Azure

Ruoli di Microsoft Entra

L'accesso in sola lettura consente di visualizzare i dati di log di Microsoft Entra ID all'interno di una cartella di lavoro, eseguire query sui dati da Log Analytics o leggere i log nell'Interfaccia di amministrazione di Microsoft Entra. L'accesso agli aggiornamenti consente di creare e modificare le impostazioni di diagnostica per inviare i dati di Microsoft Entra a un'area di lavoro Log Analytics.

Read:

- Amministratore che legge i report

- Ruolo con autorizzazioni di lettura per la sicurezza

- Ruolo con autorizzazioni di lettura globali

Aggiornamento:

- Amministratore della sicurezza

Per altre informazioni sui ruoli predefiniti di Microsoft Entra, vedere Ruoli predefiniti di Microsoft Entra.

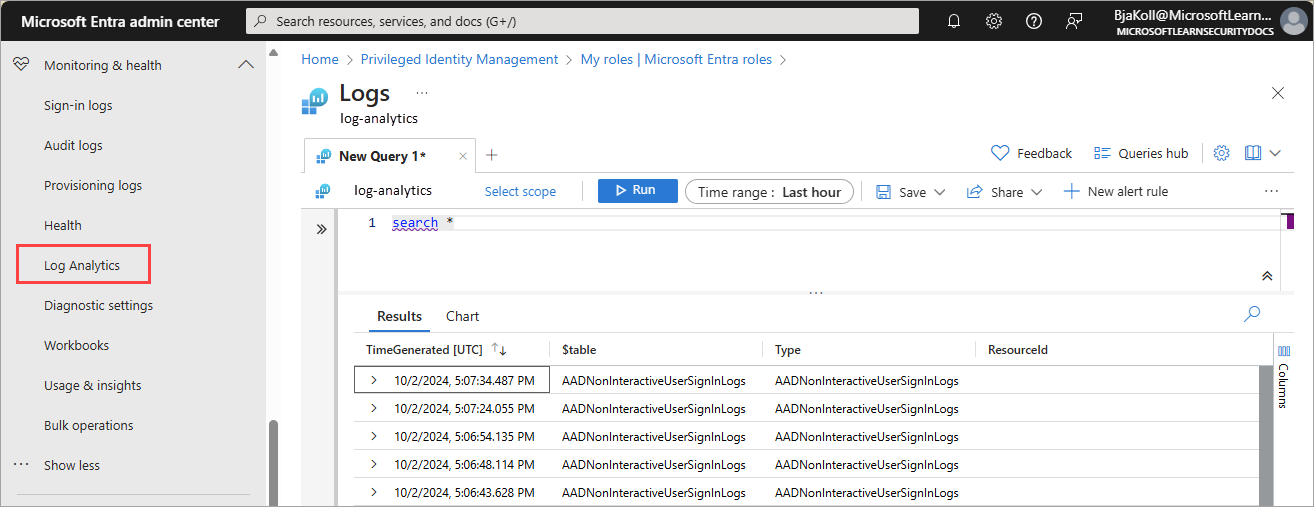

Accedere a Log Analytics

Per visualizzare Microsoft Entra ID Log Analytics, è necessario inviare già i log attività da Microsoft Entra ID a un'area di lavoro Log Analytics. Questo processo è illustrato nell'articolo Come integrare i log attività con Monitoraggio di Azure.

Suggerimento

I passaggi descritti in questo articolo possono variare leggermente in base al portale da cui si inizia.

Accedere all'interfaccia di amministrazione di Microsoft Entra almeno con il ruolo Lettore report.

Passare a Identità>Monitoraggio e integrità>Log Analytics. Viene eseguita una query di ricerca predefinita.

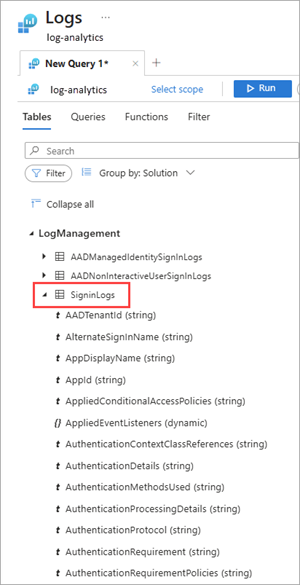

Espandere la categoria LogManagement per visualizzare l'elenco delle query correlate al log.

Selezionare o passare il puntatore del mouse sul nome di una query per visualizzare una descrizione e altri dettagli utili.

Espandere una query nell'elenco per visualizzare lo schema.

Eseguire query nei log attività

È possibile eseguire query sui log attività indirizzati a un'area di lavoro Log Analytics. Ad esempio, per ottenere un elenco di applicazioni con il maggior numero di accessi durante la settimana appena trascorsa, immettere la query seguente e selezionare il pulsante Esegui.

SigninLogs

| where CreatedDateTime >= ago(7d)

| summarize signInCount = count() by AppDisplayName

| sort by signInCount desc

Per trovare eventi di accesso rischiosi, usare la query seguente:

SigninLogs

| where RiskState contains "atRisk"

Per ottenere i principali eventi di controllo nell'ultima settimana, usare la query seguente:

AuditLogs

| where TimeGenerated >= ago(7d)

| summarize auditCount = count() by OperationName

| sort by auditCount desc