Procedure consigliate per i ruoli di Microsoft Entra

Questo articolo descrive alcune delle procedure consigliate per l'uso del controllo degli accessi in base al ruolo di Microsoft Entra .This article describes some of the best practices for using Microsoft Entra role-based access control (Microsoft Entra RBAC). Queste procedure consigliate derivano dalla nostra esperienza con il controllo degli accessi in base al ruolo di Microsoft Entra e le esperienze dei clienti come te stesso. È consigliabile leggere anche le linee guida dettagliate sulla sicurezza in Protezione dell'accesso con privilegi per le distribuzioni ibride e cloud in Microsoft Entra ID.

1. Applicare il principio dei privilegi minimi

Quando si pianifica la strategia di controllo degli accessi, è consigliabile concedere il privilegio minimo. Concedere il privilegio minimo significa concedere agli amministratori esclusivamente l'autorizzazione necessaria per eseguire il proprio lavoro. Quando si assegna un ruolo agli amministratori è necessario considerare tre aspetti: un set specifico di autorizzazioni, in un ambito specifico, per un periodo di tempo specifico. Evitare di assegnare ruoli più ampi in ambiti più ampi anche se inizialmente sembra più pratico. Limitando ruoli e ambiti, si limitano anche le risorse a rischio in caso di compromissione dell’entità di sicurezza. Il controllo degli accessi in base al ruolo di Microsoft Entra supporta più di 65 ruoli predefiniti. Sono disponibili ruoli di Microsoft Entra per gestire oggetti directory come utenti, gruppi e applicazioni e anche per gestire servizi di Microsoft 365 come Exchange, SharePoint e Intune. Per comprendere meglio i ruoli predefiniti di Microsoft Entra, vedere Informazioni sui ruoli in Microsoft Entra ID. Se non esiste un ruolo predefinito che soddisfi le proprie esigenze, è possibile creare ruoli personalizzati.

Trovare i ruoli appropriati

Seguire questa procedura per trovare il ruolo giusto.

Accedi all'Interfaccia di amministrazione di Microsoft Entra.

Passare a Identità>Ruoli e amministratori>Ruoli e amministratori.

Usare il filtro Servizio per restringere l'elenco dei ruoli.

Fare riferimento alla documentazione dei ruoli predefiniti di Microsoft Entra. Le autorizzazioni associate a ogni ruolo vengono elencate insieme per migliorare la leggibilità. Per comprendere la struttura e il significato delle autorizzazioni del ruolo, vedere Come comprendere le autorizzazioni dei ruoli.

Fare riferimento alla documentazione relativa al ruolo con privilegi minimi per attività .

2. Usare Privileged Identity Management per concedere l'accesso JIT

Uno dei principi dei privilegi minimi è che l'accesso deve essere concesso solo quando necessario. Microsoft Entra Privileged Identity Management (PIM) consente di concedere l'accesso JIT agli amministratori. Microsoft consiglia di usare PIM in Microsoft Entra ID. Usando PIM, un utente può essere reso idoneo per un ruolo Microsoft Entra in cui può quindi attivare il ruolo per un periodo di tempo limitato quando necessario. L'accesso con privilegi viene rimosso automaticamente al termine dell'intervallo di tempo. È anche possibile configurare le impostazioni di PIM per richiedere l'approvazione, ricevere messaggi di posta elettronica di notifica quando un utente attiva l'assegnazione di ruolo o altre impostazioni del ruolo. Con le notifiche si riceve un avviso quando vengono aggiunti nuovi utenti a ruoli con privilegi elevati. Per altre informazioni, vedere Configurare le impostazioni dei ruoli di Microsoft Entra in Privileged Identity Management.

3. Attivare l'autenticazione a più fattori per tutti gli account amministratore

In base ai nostri studi, il tuo account è del 99,9% meno probabile che venga compromesso se usi l'autenticazione a più fattori (MFA).

È possibile abilitare l'autenticazione a più fattori nei ruoli di Microsoft Entra usando due metodi:

- Impostazioni del ruolo in Privileged Identity Management

- Accesso condizionale

4. Configurare le verifiche di accesso ricorrenti per revocare le autorizzazioni non necessarie nel tempo

Le verifiche di accesso consentono alle organizzazioni di esaminare regolarmente l'accesso degli amministratori per assicurarsi che solo le persone autorizzate abbiano accesso continuo. Il controllo regolare degli amministratori è fondamentale per i motivi seguenti:

- Un soggetto malintenzionato può compromettere un account.

- Le persone spostano i team all'interno di un'azienda. Senza un controllo, possono accumulare accessi non necessari nel tempo.

Microsoft consiglia di usare le verifiche di accesso per trovare e rimuovere le assegnazioni di ruolo non più necessarie. Ciò consente di ridurre il rischio di accesso non autorizzato o eccessivo e di mantenere gli standard di conformità.

Per informazioni sulle verifiche di accesso per i ruoli, vedere Creare una verifica di accesso delle risorse di Azure e dei ruoli di Microsoft Entra in PIM. Per informazioni sulle verifiche di accesso dei gruppi assegnati, vedere Creare una verifica di accesso di gruppi e applicazioni in Microsoft Entra ID.

5. Limitare il numero di amministratori globali a meno di 5

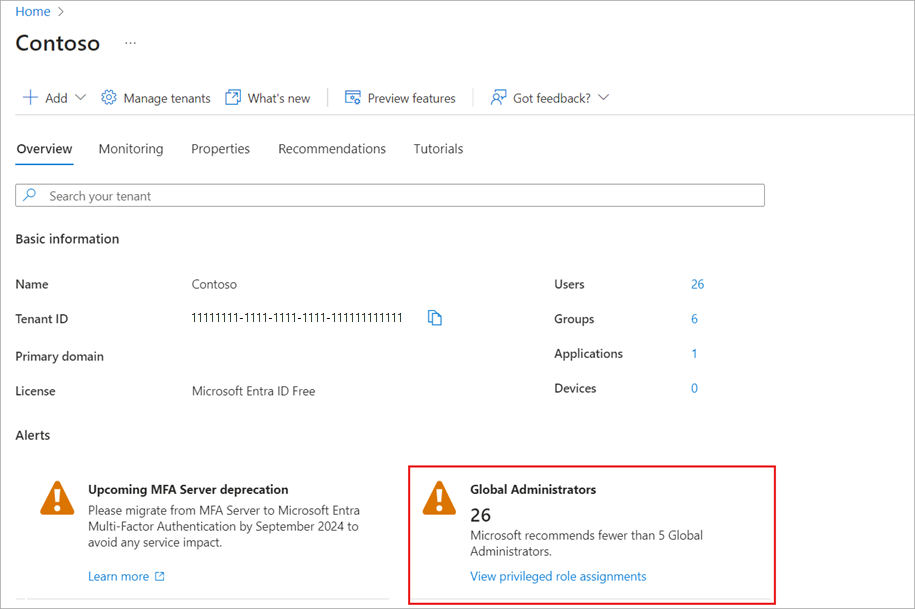

Come procedura consigliata, Microsoft consiglia di assegnare il ruolo di Amministratore globale a meno di cinque persone nell'organizzazione. Gli amministratori globali hanno essenzialmente accesso senza restrizioni ed è opportuno mantenere bassa la superficie di attacco. Come indicato in precedenza, tutti questi account devono essere protetti con l'autenticazione a più fattori.

Se si dispone di 5 o più assegnazioni di ruolo amministratore globale con privilegi, viene visualizzata una scheda di avviso Amministratori globali nella pagina Panoramica di Microsoft Entra per monitorare le assegnazioni di ruolo amministratore globale.

Per impostazione predefinita, quando un utente effettua l'iscrizione a un servizio cloud Microsoft, viene creato un tenant di Microsoft Entra e all'utente viene assegnato il ruolo Amministratore globale. Gli utenti a cui è assegnato il ruolo di amministratore globale possono leggere e modificare quasi tutte le impostazioni amministrative nell'organizzazione Microsoft Entra. Con alcune eccezioni, gli amministratori globali possono anche leggere e modificare tutte le impostazioni di configurazione nell'organizzazione di Microsoft 365. Gli amministratori globali hanno anche la possibilità di elevare l'accesso ai dati di lettura.

Microsoft consiglia alle organizzazioni di avere due account di accesso di emergenza solo cloud assegnati in modo permanente al ruolo di amministratore globale. Si tratta di account con privilegi elevati non assegnati a utenti specifici. Tali account sono limitati a scenari di emergenza o "break glass", in cui gli account normali non possono essere usati o tutti gli altri amministratori vengono accidentalmente bloccati. Questi account devono essere creati seguendo le raccomandazioni per l'account di accesso di emergenza.

6. Limitare il numero di assegnazioni di ruolo con privilegi a meno di 10

Alcuni ruoli includono autorizzazioni con privilegi, ad esempio la possibilità di aggiornare le credenziali. Poiché questi ruoli possono potenzialmente portare all'elevazione dei privilegi, è consigliabile limitare l'uso di queste assegnazioni di ruolo con privilegi a meno di 10 nell'organizzazione. Se si superano 10 assegnazioni di ruolo con privilegi, nella pagina Ruoli e amministratori viene visualizzato un avviso.

È possibile identificare ruoli, autorizzazioni e assegnazioni di ruolo con privilegi cercando l'etichetta PRIVILEGED . Per altre informazioni, vedere Ruoli e autorizzazioni con privilegi in Microsoft Entra ID.

7. Utilizzare i gruppi per le assegnazioni di ruolo di Microsoft Entra e delegare l'assegnazione di ruolo

Se si dispone di un sistema di governance esterno che sfrutta i gruppi, è consigliabile assegnare ruoli ai gruppi di Microsoft Entra, anziché ai singoli utenti. È anche possibile gestire i gruppi a cui è possibile assegnare ruoli in PIM per assicurarsi che non siano presenti proprietari o membri permanenti in questi gruppi con privilegi. Per altre informazioni, vedere Privileged Identity Management (PIM) per i gruppi.

È possibile assegnare un proprietario a gruppi a cui poter assegnare ruoli. Il proprietario decide chi viene aggiunto o rimosso dal gruppo e in questo modo decide indirettamente chi ottiene l'assegnazione di ruolo. In questo modo, un amministratore del ruolo con privilegi può delegare la gestione dei ruoli in base al ruolo usando i gruppi. Per ulteriori informazioni vedere, Usare i gruppi di Microsoft Entra per gestire le assegnazioni di ruolo.

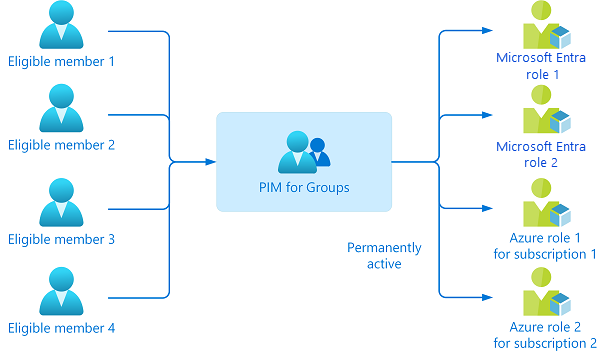

8. Attivare più ruoli contemporaneamente usando PIM per i gruppi

È possibile che un individuo disponga di cinque o sei assegnazioni idonee ai ruoli di Microsoft Entra tramite PIM. L'utente dovrà attivare ogni ruolo singolarmente, operazione che può ridurre la produttività. Peggio ancora, può avere anche decine o centinaia di risorse di Azure assegnate, elemento che aggrava il problema.

In questo caso, è consigliabile usare Privileged Identity Management (PIM) per i gruppi. Creare un PIM per i gruppi e concedergli l'accesso permanente a più ruoli (MICROSOFT Entra ID e/o Azure). Rendere l'utente un membro o un proprietario idoneo del gruppo. Con un'unica attivazione, potrà avere accesso a tutte le risorse collegate.

9. Usare gli account nativi del cloud per i ruoli di Microsoft Entra

Evitare di usare account sincronizzati locali per le assegnazioni di ruolo Microsoft Entra. Se l'account locale è compromesso, può compromettere anche le risorse di Microsoft Entra.