Panoramica delle configurazioni di IA e LLM in Microsoft Cloud for Sovereignty (anteprima)

Importante

Questa è una funzionalità di anteprima. Queste informazioni si riferiscono a una funzionalità non definitiva che potrebbe essere sostanzialmente modificata prima del rilascio. Microsoft non offre alcuna garanzia, esplicita o implicita, relativamente alle informazioni fornite.

Le organizzazioni del settore pubblico possono trarre vantaggio dalla più recente innovazione dell'intelligenza artificiale nel cloud pubblico, gestendo al tempo stesso i propri dati in conformità con le politiche locali e i requisiti normativi mediante Microsoft Cloud for Sovereignty.

Microsoft Cloud for Sovereignty offre agilità e flessibilità, funzionalità avanzate di cybersecurity e accesso alle innovazioni più recenti, come OpenAI di Azure, per accelerare la trasformazione digitale e la fornitura di servizi pubblici essenziali. Questa soluzione consente ai clienti di creare e trasformare digitalmente i carichi di lavoro in Microsoft Cloud soddisfacendo nel contempo molti dei relativi requisiti relativi a conformità, sicurezza e criteri.

Il servizio OpenAI di Azure fornisce l'accesso a potenti modelli linguistici di OpenAI tra cui le serie di modelli GPT-4, GPT-3.5 (ChatGPT), Codex e Embeddings. Questi modelli linguistici fondamentali sono stato precedentemente sottoposti a training con grandi quantità di dati per eseguire attività, come la generazione di contenuti, il riepilogo, la ricerca semantica e la traduzione dal linguaggio naturale al codice. Puoi usare il servizio OpenAI di Azure per accedere ai modelli sottoposti a training preliminare e creare applicazioni basata sull'intelligenza artificiale più rapidamente e con il minimo sforzo utilizzando al contempo Microsoft Cloud for Sovereignty per applicare i requisiti relativi a conformità, sicurezza e criteri con controlli sovrani su scala aziendale e architettura cloud.

Benefit

Puoi utilizzare i servizi OpenAI di Azure sui dati per:

Aumentare la produttività dei dipendenti riducendo la quantità di tempo di cui hanno bisogno per trovare informazioni critiche nella Knowledge Base collettiva dell'organizzazione.

Aumentare la soddisfazione degli utenti semplificando regolamenti o requisiti di programma complessi.

Caso d'uso di esempio

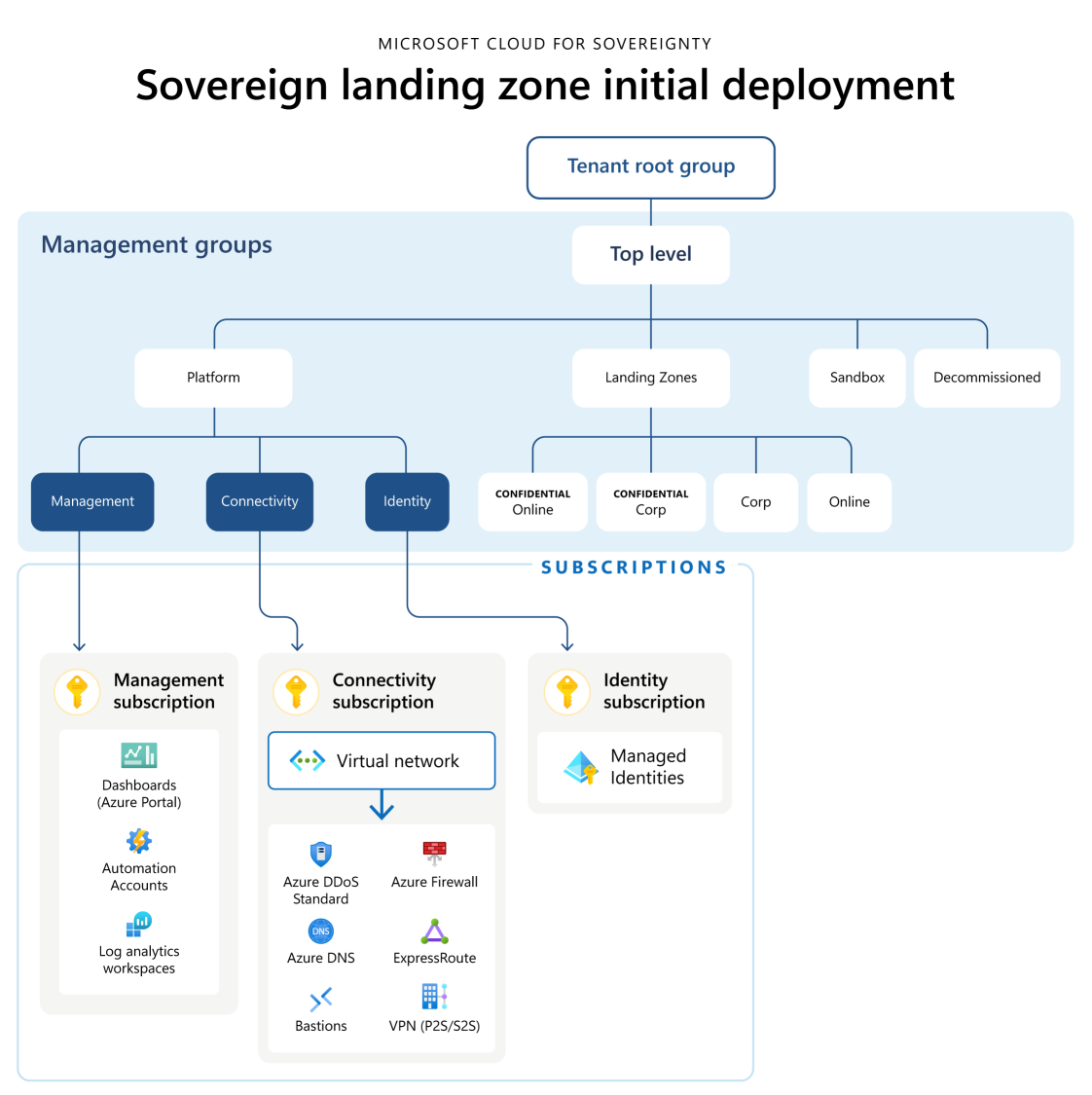

I casi d'uso sovrani sono meglio implementati in base alla zona di destinazione sovrana (SLZ). La SLZ è costituita da una gerarchia di gruppi di gestione e da risorse di piattaforma comuni per facilitare le identità di rete, registrazione e servizio gestito. Il diagramma seguente mostra l'architettura di riferimento delle configurazioni dell'IA e dell'LLM sovrane.

Il gruppo di gestione radice di una SLZ viene comunemente definito zona di destinazione o zona di destinazione su scala aziendale. Le singole sottoscrizioni che risiedono in uno dei gruppi di gestione figlio sotto quello padre vengono comunemente definite zone di destinazione delle applicazioni o zone di destinazione dei carichi di lavoro. I carichi di lavoro delle applicazioni possono essere distribuiti in un ambiente SLZ in una delle quattro zone di destinazione predefinite:

Aziendale - Carichi di lavoro non riservati senza connessione Internet

Online - Carichi di lavoro non riservati con connessione Internet

Aziendale riservata - Carichi di lavoro riservati senza connessione Internet (consente solo l'utilizzo di risorse di computing riservato)

Riservata online - Carichi di lavoro riservati con connessione Internet (consente solo l'utilizzo di risorse di computing riservato)

La differenza principale tra i gruppi di gestione Aziendale e Online è il modo in cui gestiscono gli endpoint pubblici. L'ambiente Online consente l'utilizzo di endpoint pubblici, a differenza dell'ambiente Aziendale. Ulteriori informazioni sull'architettura della SLZ.

In un ambiente SLZ, è consigliabile distribuire le soluzioni basate su LLM come carichi di lavoro dedicati nelle relative sottoscrizioni entro la gerarchia del gruppo di gestione Aziendale o Online.

È consigliabile utilizzare l'ambiente Aziendale come modello standard sicuro per l'implementazione di applicazioni basate su LLM o RAG come i copiloti destinati a essere utilizzati all'interno dell'organizzazione. Occorre che le connessioni ExpressRoute o basate su VPN accedano alle API front-end o alle interfacce utente che si connettono ai servizi di Azure per intelligenza artificiale e forniscono funzionalità LLM agli utenti finali o consumatori.

Per offrire al pubblico applicazioni basate su LLM o RAG, utilizza le zone di destinazione dei carichi di lavoro nella gerarchia del gruppo di gestione Online. Tuttavia, devi accedere a tutti i servizi richiesti per l'implementazione tramite endpoint privati in modo sicuro nella rete virtuale. Specifica solo l'API o l'applicazione Web front-end tramite un endpoint pubblico agli utenti finali o ai consumatori.

In questo caso, è consigliabile che tu protegga l'endpoint pubblico con un Web Application Firewall. Dovresti anche applicare e configurare DDoS appropriati e altri servizi di sicurezza. A seconda delle preferenza, questa configurazione potrebbe avvenire a livello centrale nella rete virtuale dell'hub o in modo decentralizzato nella rete virtuale del carico di lavoro.

Se devi integrare i dati provenienti da zone di destinazione Riservate con carichi di lavoro basati su LLM, devi eseguire i processi di trasformazione che elaborano e archiviano i dati in servizi come i servizi di Azure per intelligenza artificiale, ad esempio Azure AI Search o OpenAI di Azure, in una zona di destinazione Riservata. Inoltre, questi processi devono filtrare e gestire attivamente i dati per impedire l'invio di dati riservati che devono essere crittografati durante l'utilizzo in servizi e carichi di lavoro non riservati. Devi implementare questo filtro nelle regole business personalizzate caso per caso.

Se devi inserire, trasformare e consumare dati provenienti da carichi di lavoro basati su LLM, ti consigliamo di distribuire una zona di destinazione dei dati allineata ai domini di dati. Una zona di destinazione dei dati presenta diversi livelli che consentono l'agilità per la gestione delle integrazioni dei dati e dei prodotti dati che contiene.

Puoi distribuire una nuova zona di destinazione dei dati con un set standard di servizi che consentono alla zona di destinazione dei dati di iniziare ad acquisire e analizzare i dati. Puoi connettere la zona di destinazione dei dati alla zona di destinazione dei dati LLM e a tutte le altre zone di destinazione dei dati con il peering di reti virtuali. Questo meccanismo ti consente di condividere i dati in modo sicuro attraverso la rete interna di Azure, ottenendo al contempo una latenza inferiore e una velocità effettiva più elevata rispetto alla trasmissione attraverso l'hub.

Alcune implementazioni potrebbero richiedere l'uso di dati sensibili o riservati che richiedono la crittografia in uso, disponibile con il computing riservato. Per questo scenario, puoi eseguire soluzioni di dati basate su macchine virtuali nelle zone di destinazione del gruppo di gestione Riservata. Alcuni servizi di dati PaaS potrebbero non essere eseguiti in macchine virtuali riservate.

Passaggi successivi

- Informazioni su come usare LLM e OpenAI di Azure nel modello RAG (Retrieval Augmented Generation) (anteprima).