Esercitazione: abilitare la co-gestione per i nuovi dispositivi basati su Internet

Quando si investe nel cloud tramite l'uso di Intune per la sicurezza e il provisioning moderno, potrebbe non voler perdere i processi consolidati per l'uso di Configuration Manager per gestire i PC nell'organizzazione. Con la co-gestione, è possibile mantenere tale processo in atto.

In questa esercitazione viene configurata la co-gestione dei dispositivi Windows 10 o versioni successive in un ambiente in cui si usa sia Microsoft Entra ID che Active Directory locale, ma non si dispone di un'istanza ibrida di Microsoft Entra ID . L'ambiente di Configuration Manager include un singolo sito primario con tutti i ruoli del sistema del sito che si trovano nello stesso server, il server del sito. Questa esercitazione inizia con la premessa che i dispositivi Windows 10 o versioni successive sono già registrati con Intune.

Se si dispone di un'istanza ibrida di Microsoft Entra che aggiunge Active Directory locale con l'ID Microsoft Entra, è consigliabile seguire l'esercitazione complementare Abilita la co-gestione per i client di Configuration Manager.

Usare questa esercitazione quando:

- Hai dispositivi Windows 10 o versioni successive da portare in co-gestione. È possibile che sia stato effettuato il provisioning di questi dispositivi tramite Windows Autopilot o che siano diretti dall'OEM hardware.

- In Internet sono presenti dispositivi Windows 10 o versioni successive attualmente gestiti con Intune e si vuole aggiungervi il client di Configuration Manager.

In questa esercitazione si vedrà come:

- Esaminare i prerequisiti per Azure e l'ambiente locale.

- Richiedere un certificato SSL pubblico per il gateway di gestione cloud.Request a public SSL certificate for the cloud management gateway (CMG).

- Abilitare i servizi di Azure in Configuration Manager.

- Distribuire e configurare un cmg.

- Configurare il punto di gestione e i client per l'uso di CMG.

- Abilitare la co-gestione in Configuration Manager.

- Configurare Intune per installare il client di Configuration Manager.

Prerequisiti

Servizi e ambiente di Azure

Sottoscrizione di Azure (versione di valutazione gratuita).

Microsoft Entra ID P1 o P2.

Sottoscrizione di Microsoft Intune, con Intune configurato per la registrazione automatica dei dispositivi.

Consiglio

Una versione di valutazione gratuita di Enterprise Mobility + Security include sia Microsoft Entra ID P1 o P2 che Microsoft Intune.

Non è più necessario acquistare e assegnare le singole licenze di Intune o Enterprise Mobility + Security agli utenti. Per altre informazioni, vedere Domande frequenti sul prodotto e sulle licenze.

Infrastruttura locale

Versione supportata di Configuration Manager Current Branch.

Questa esercitazione usa HTTP avanzato per evitare requisiti più complessi per un'infrastruttura a chiave pubblica. Quando si usa HTTP avanzato, il sito primario usato per gestire i client deve essere configurato in modo da usare i certificati generati da Configuration Manager per i sistemi del sito HTTP.

L'autorità di gestione dei dispositivi mobili (MDM) è impostata su Intune.

Certificati esterni

Certificato di autenticazione del server cmg. Questo certificato SSL proviene da un provider di certificati pubblico e attendibile a livello globale. Questo certificato verrà esportato come file con estensione pfx con la chiave privata.

Più avanti in questa esercitazione verranno fornite indicazioni su come configurare la richiesta per questo certificato.

Autorizzazioni

In questa esercitazione usare le autorizzazioni seguenti per completare le attività:

- Un account amministratore globale per Microsoft Entra ID

- Un account amministratore di dominio nell'infrastruttura locale

- Un account amministratore completo per tutti gli ambiti in Configuration Manager

Richiedere un certificato pubblico per il gateway di gestione cloud

Quando i dispositivi si trovano su Internet, la co-gestione richiede il cmg di Configuration Manager. Il cmg consente ai dispositivi Windows basati su Internet di comunicare con la distribuzione di Configuration Manager locale. Per stabilire un trust tra i dispositivi e l'ambiente di Configuration Manager, il cmg richiede un certificato SSL.

Questa esercitazione usa un certificato pubblico denominato certificato di autenticazione del server CMG che deriva l'autorità da un provider di certificati attendibile a livello globale. Sebbene sia possibile configurare la co-gestione usando certificati che derivano l'autorità dall'autorità di certificazione Microsoft locale, l'uso di certificati autofirmati non rientra nell'ambito di questa esercitazione.

Il certificato di autenticazione del server cmg viene usato per crittografare il traffico di comunicazione tra il client di Configuration Manager e il cmg. Il certificato torna a una radice attendibile per verificare l'identità del server nel client. Il certificato pubblico include una radice attendibile che i client Windows considerano già attendibili.

Informazioni su questo certificato:

- È possibile identificare un nome univoco per il servizio CMG in Azure e quindi specificare tale nome nella richiesta di certificato.

- Generare la richiesta di certificato in un server specifico e quindi inviare la richiesta a un provider di certificati pubblico per ottenere il certificato SSL necessario.

- Importare il certificato ricevuto dal provider nel sistema che ha generato la richiesta. Si usa lo stesso computer per esportare il certificato quando si distribuirà il cmg in Azure in un secondo momento.

- Quando il cmg viene installato, crea un servizio CMG in Azure usando il nome specificato nel certificato.

Identificare un nome univoco per il gateway di gestione cloud in Azure

Quando si richiede il certificato di autenticazione del server CMG, è necessario specificare un nome univoco per identificare il servizio cloud (versione classica) in Azure. Per impostazione predefinita, il cloud pubblico di Azure usa cloudapp.net e il cmg è ospitato all'interno del dominio cloudapp.net come <YourUniqueDnsName.cloudapp.net>.

Consiglio

In questa esercitazione il certificato di autenticazione del server CMG usa un nome di dominio completo (FQDN) che termina con contoso.com. Dopo aver creato il cmg, si configurerà un record di nome canonico (CNAME) nel DNS pubblico dell'organizzazione. Questo record crea un alias per il cmg che esegue il mapping al nome usato nel certificato pubblico.

Prima di richiedere il certificato pubblico, verificare che il nome che si vuole usare sia disponibile in Azure. Non si crea direttamente il servizio in Azure. Configuration Manager usa invece il nome specificato nel certificato pubblico per creare il servizio cloud quando si installa cmg.

Accedere al portale di Microsoft Azure.

Selezionare Crea una risorsa, selezionare la categoria Calcolo e quindi selezionare Servizio cloud. Verrà visualizzata la pagina Servizio cloud (versione classica).

Per Nome DNS specificare il nome del prefisso per il servizio cloud che si userà.

Questo prefisso deve corrispondere a quello usato in un secondo momento quando si richiede un certificato pubblico per il certificato di autenticazione del server cmg. In questa esercitazione viene usato MyCSG, che crea lo spazio dei nomi di MyCSG.cloudapp.net. L'interfaccia conferma se il nome è disponibile o già in uso da un altro servizio.

Dopo aver confermato che il nome che si vuole usare è disponibile, è possibile inviare la richiesta di firma del certificato.

Richiedere il certificato

Usare le informazioni seguenti per inviare una richiesta di firma del certificato per il cmg a un provider di certificati pubblico. Modificare i valori seguenti in modo che siano rilevanti per l'ambiente:

- MyCMG per identificare il nome del servizio del gateway di gestione cloud

- Contoso come nome della società

- Contoso.com come dominio pubblico

È consigliabile usare il server del sito primario per generare la richiesta csr. Quando si ottiene il certificato, è necessario registrarlo nello stesso server che ha generato la richiesta csr. Questa registrazione garantisce che sia possibile esportare la chiave privata del certificato, che è necessaria.

Richiedere un tipo di provider di chiavi versione 2 quando si genera una richiesta csr. Sono supportati solo i certificati della versione 2.

Consiglio

Per impostazione predefinita, quando si distribuisce un cmg, viene selezionata l'opzione Consenti a CMG di funzionare come punto di distribuzione cloud e gestire il contenuto da Archiviazione di Azure . Anche se il contenuto basato sul cloud non è necessario per usare la co-gestione, è utile nella maggior parte degli ambienti.

Il punto di distribuzione basato sul cloud (CDP) è deprecato. A partire dalla versione 2107, non è possibile creare nuove istanze CDP. Per fornire contenuto ai dispositivi basati su Internet, abilitare cmg per distribuire il contenuto. Per altre informazioni, vedere Funzionalità deprecate.

Di seguito sono riportati i dettagli relativi alla richiesta csr del gateway di gestione cloud:

- Nome comune: CloudServiceNameCMG.YourCompanyPubilcDomainName.com (esempio: MyCSG.contoso.com)

- Nome alternativo soggetto: uguale al nome comune (CN)

- Organizzazione: nome dell'organizzazione

- Reparto: per l'organizzazione

- Città: per l'organizzazione

- Stato: per l'organizzazione

- Paese: per l'organizzazione

- Dimensioni chiave: 2048

- Provider: Provider di crittografia SChannel microsoft RSA

Importare il certificato

Dopo aver ricevuto il certificato pubblico, importarlo nell'archivio certificati locale del computer che ha creato la csr. Esportare quindi il certificato come file con estensione pfx in modo che sia possibile usarlo per il cmg in Azure.

I provider di certificati pubblici in genere forniscono istruzioni per l'importazione del certificato. Il processo di importazione del certificato dovrebbe essere simile alle indicazioni seguenti:

Nel computer in cui verrà importato il certificato individuare il file con estensione pfx del certificato.

Fare clic con il pulsante destro del mouse sul file e quindi scegliere Installa PFX.

All'avvio dell'Importazione guidata certificati, selezionare Avanti.

Nella pagina File da importare selezionare Avanti.

Nella pagina Password immettere la password per la chiave privata nella casella Password e quindi selezionare Avanti.

Selezionare l'opzione per rendere esportabile la chiave.

Nella pagina Archivio certificati selezionare Seleziona automaticamente l'archivio certificati in base al tipo di certificato e quindi selezionare Avanti.

Seleziona Fine.

Esportare il certificato

Esportare il certificato di autenticazione del server cmg dal server. La riesportazione del certificato lo rende utilizzabile per il gateway di gestione cloud in Azure.

Nel server in cui è stato importato il certificato SSL pubblico eseguire certlm.msc per aprire la console di Gestione certificati.

Nella console di Gestione certificati selezionare Certificati personali>. Fare quindi clic con il pulsante destro del mouse sul certificato di autenticazione del server CMG registrato nella procedura precedente e scegliere Tutte le attività>esporta.

Nell'Esportazione guidata certificati selezionare Avanti, selezionare Sì, esportare la chiave privata e quindi selezionare Avanti.

Nella pagina Formato file di esportazione selezionare Scambio di informazioni personali - PKCS #12 (. PFX), selezionare Avanti e specificare una password.

Per il nome del file, specificare un nome come C:\ConfigMgrCloudMGServer. Si farà riferimento a questo file quando si crea il cmg in Azure.

Selezionare Avanti e quindi confermare le impostazioni seguenti prima di selezionare Fine per completare l'esportazione:

- Esporta chiavi: Sì

- Includere tutti i certificati nel percorso di certificazione: Sì

- Formato file: Personal Information Exchange (*.pfx)

Dopo aver completato l'esportazione, individuare il file con estensione pfx e inserirlo in C:\Certs nel server del sito primario di Configuration Manager che gestirà i client basati su Internet.

La cartella Certs è una cartella temporanea da usare durante lo spostamento dei certificati tra server. Si accede al file di certificato dal server del sito primario quando si distribuisce il cmg in Azure.

Dopo aver copiato il certificato nel server del sito primario, è possibile eliminare il certificato dall'archivio certificati personale nel server membro.

Abilitare i servizi cloud di Azure in Configuration Manager

Per configurare i servizi di Azure dall'interno della console di Configuration Manager, usare la Configurazione guidata servizi di Azure e creare due app Microsoft Entra:

- App server: app Web in Microsoft Entra ID.

- App client: app client nativa nell'ID Microsoft Entra.

Eseguire la procedura seguente dal server del sito primario:

Aprire la console di Configuration Manager, passare ad Amministrazione>servizi cloud di>Servizi di Azure e quindi selezionare Configura servizi di Azure.

Nella pagina Configura servizio di Azure specificare un nome descrittivo per il servizio di gestione cloud che si sta configurando. Ad esempio: Servizio di gestione cloud personale.

Selezionare quindi Cloud ManagementNext (Gestione > cloudsuccessiva).

Consiglio

Per altre informazioni sulle configurazioni eseguite nella procedura guidata, vedere Avviare la Procedura guidata di Servizi di Azure.

Nella pagina Proprietà app selezionare Sfogliaper aprire la finestra di dialogo App server. Selezionare Crea e quindi configurare i campi seguenti:

Nome applicazione: specificare un nome descrittivo per l'app, ad esempio App Web di gestione cloud.

URL homepage: Configuration Manager non usa questo valore, ma l'ID Microsoft Entra lo richiede. Per impostazione predefinita, questo valore è

https://ConfigMgrService.URI ID app: questo valore deve essere univoco nel tenant di Microsoft Entra. Si tratta del token di accesso usato dal client di Configuration Manager per richiedere l'accesso al servizio. Per impostazione predefinita, questo valore è

https://ConfigMgrService. Modificare il valore predefinito in uno dei formati consigliati seguenti:-

api://{tenantId}/{string}Per esempioapi://5e97358c-d99c-4558-af0c-de7774091dda/ConfigMgrService -

https://{verifiedCustomerDomain}/{string}Per esempiohttps://contoso.onmicrosoft.com/ConfigMgrService

-

Selezionare quindi Accedi e specificare un account amministratore globale di Microsoft Entra. Configuration Manager non salva queste credenziali. Questa persona non richiede autorizzazioni in Configuration Manager e non deve essere lo stesso account che esegue la Procedura guidata servizi di Azure.

Dopo l'accesso, vengono visualizzati i risultati. Selezionare OK per chiudere la finestra di dialogo Crea applicazione server e tornare alla pagina Proprietà app .

Per App native client selezionare Sfoglia per aprire la finestra di dialogo App client .

Selezionare Crea per aprire la finestra di dialogo Crea applicazione client e quindi configurare i campi seguenti:

Nome applicazione: specificare un nome descrittivo per l'app, ad esempio app client nativa di Gestione cloud.

URL di risposta: Configuration Manager non usa questo valore, ma l'ID Microsoft Entra lo richiede. Per impostazione predefinita, questo valore è

https://ConfigMgrClient.

Selezionare quindi Accedi e specificare un account amministratore globale di Microsoft Entra. Analogamente all'app Web, queste credenziali non vengono salvate e non richiedono autorizzazioni in Configuration Manager.

Dopo l'accesso, vengono visualizzati i risultati. Selezionare OK per chiudere la finestra di dialogo Crea applicazione client e tornare alla pagina Proprietà app . Selezionare quindi Avanti per continuare.

Nella pagina Configura impostazioni di individuazione selezionare la casella di controllo Abilita individuazione utente Microsoft Entra . Selezionare Avanti e quindi completare la configurazione delle finestre di dialogo di individuazione per l'ambiente.

Continuare con le pagine Riepilogo, Stato e Completamento e quindi chiudere la procedura guidata.

I servizi di Azure per l'individuazione utenti di Microsoft Entra sono ora abilitati in Configuration Manager. Lasciare aperta la console per il momento.

Aprire un browser e accedere al portale di Azure.

Selezionare Tutti i servizi>Registrazioni dell'appMicrosoft Entra ID> e quindi:

Selezionare l'app Web creata.

Passare a Autorizzazioni API, selezionare Concedi consenso amministratore per il tenant e quindi selezionare Sì.

Selezionare l'app client nativa creata.

Passare a Autorizzazioni API, selezionare Concedi consenso amministratore per il tenant e quindi selezionare Sì.

Nella console di Configuration Manager passare a Panoramica dell'amministrazione>>servizi cloud di>Servizi di Azure e selezionare il servizio di Azure. Fare quindi clic con il pulsante destro del mouse sull'utente di Microsoft Entra Individua e scegliere Esegui individuazione completa. Selezionare Sì per confermare l'azione.

Nel server del sito primario aprire il file di SMS_AZUREAD_DISCOVERY_AGENT.log di Configuration Manager e cercare la voce seguente per verificare che l'individuazione funzioni: UDX pubblicato correttamente per gli utenti di Microsoft Entra.

Per impostazione predefinita, il file di log è in %Program_Files%\Microsoft Configuration Manager\Logs.

Creare il servizio cloud in Azure

In questa sezione dell'esercitazione si creerà il servizio cloud CMG e quindi si creeranno record CNAME DNS per entrambi i servizi.

Creare il cmg

Usare questa procedura per installare un gateway di gestione cloud come servizio in Azure. Il cmg viene installato nel sito di livello superiore della gerarchia. In questa esercitazione si continua a usare il sito primario in cui i certificati sono stati registrati ed esportati.

Nel server del sito primario aprire la console di Configuration Manager. Passare aPanoramica>dell'amministrazione>Cloud Services>Cloud Management Gateway e quindi selezionare Crea gateway di gestione cloud.

Nella pagina Generale :

Selezionare l'ambiente cloud per l'ambiente Azure. Questa esercitazione usa AzurePublicCloud.

Selezionare Distribuzione di Azure Resource Manager.

Accedere alla sottoscrizione di Azure. Configuration Manager inserisce informazioni aggiuntive in base alle informazioni configurate quando sono stati abilitati i servizi cloud di Azure per Configuration Manager.

Selezionare Avanti per continuare.

Nella pagina Impostazioni passare a e selezionare il file denominato ConfigMgrCloudMGServer.pfx. Questo file è quello esportato dopo l'importazione del certificato di autenticazione del server CMG. Dopo aver specificato la password, le informazioni sul nome del servizio e sul nome della distribuzione vengono compilate automaticamente, in base ai dettagli nel file del certificato con estensione pfx.

Impostare le informazioni sull'area .

Per Gruppo di risorse, usare un gruppo di risorse esistente o creare un gruppo con un nome descrittivo che non usa spazi, ad esempio ConfigMgrCloudServices. Se si sceglie di creare un gruppo, il gruppo viene aggiunto come gruppo di risorse in Azure.

A meno che non si sia pronti per la configurazione su larga scala, immettere 1 per istanze di macchina virtuale. Il numero di istanze di macchine virtuali consente a un singolo servizio cloud cmg di aumentare le prestazioni per supportare più connessioni client. In seguito, è possibile usare la console di Configuration Manager per restituire e modificare il numero di istanze di macchina virtuale usate.

Selezionare la casella di controllo Verifica revoca certificato client .

Selezionare la casella di controllo Consenti al cmg di funzionare come punto di distribuzione cloud e gestire il contenuto da Archiviazione di Azure .

Selezionare Avanti per continuare.

Esaminare i valori nella pagina Avviso e quindi selezionare Avanti.

Esaminare la pagina Riepilogo e selezionare Avanti per creare il servizio cloud cmg. Selezionare Chiudi per completare la procedura guidata.

Nel nodo CMG della console di Configuration Manager è ora possibile visualizzare il nuovo servizio.

Creare record CNAME DNS

Quando si crea una voce DNS per cmg, si abilitano i dispositivi Windows 10 o versioni successive sia all'interno che all'esterno della rete aziendale per usare la risoluzione dei nomi per trovare il servizio cloud CMG in Azure.

L'esempio di record CNAME è MyCMG.contoso.com, che diventa MyCMG.cloudapp.net. Nell'esempio:

Il nome della società è Contoso con uno spazio dei nomi DNS pubblico di contoso.com.

Il nome del servizio CMG è MyCMG, che diventa MyCMG.cloudapp.net in Azure.

Configurare il punto di gestione e i client per l'uso di CMG

Configurare le impostazioni che consentono ai client e ai punti di gestione locali di usare il gateway di gestione cloud.

Poiché si usa HTTP avanzato per le comunicazioni client, non è necessario usare un punto di gestione HTTPS.

Creare il punto di connessione cmg

Configurare il sito per supportare HTTP avanzato:

Nella console di Configuration Manager passare a Panoramica dell'amministrazione>>Siti di configurazione> del sito. Aprire le proprietà del sito primario.

Nella scheda Sicurezza delle comunicazioni selezionare l'opzione HTTPS o HTTP per Usare i certificati generati da Configuration Manager per i sistemi del sito HTTP. Selezionare quindi OK per salvare la configurazione.

Passare aPanoramicadell'amministrazione>>Server di configurazione>del sito e ruoli del sistema del sito. Selezionare il server con un punto di gestione in cui si vuole installare il punto di connessione cmg.

Selezionare Aggiungi ruoli> del sistema del sitoAvanti>.

Selezionare Punto di connessione del gateway di gestione cloud e quindi selezionare Avanti per continuare.

Esaminare le selezioni predefinite nella pagina Punto di connessione del gateway di gestione cloud e verificare che sia selezionato il gateway di gestione cloud corretto.

Se sono presenti più cmg, è possibile usare l'elenco a discesa per specificare un cmg diverso. È anche possibile modificare il cmg in uso, dopo l'installazione.

Selezionare Avanti per continuare.

Selezionare Avanti per avviare l'installazione e quindi visualizzare i risultati nella pagina Completamento . Selezionare Chiudi per completare l'installazione del punto di connessione.

Passare aPanoramicadell'amministrazione>>Server di configurazione>del sito e ruoli del sistema del sito. Aprire Proprietà per il punto di gestione in cui è stato installato il punto di connessione.

Nella scheda Generale selezionare la casella di controllo Consenti traffico del gateway di gestione cloud di Configuration Manager e quindi selezionare OK per salvare la configurazione.

Consiglio

Anche se non è necessario abilitare la co-gestione, è consigliabile apportare questa stessa modifica per tutti i punti di aggiornamento software.

Configurare le impostazioni client per indirizzare i client all'uso di CMG

Usare Le impostazioni client per configurare i client di Configuration Manager per comunicare con cmg:

Aprire Configuration Manager ConsoleAdministration Overview Client Settings (Panoramicadell'amministrazione> della console > di Configuration Manager)>Impostazioni client e quindi modificare le informazioni sulle impostazioni client predefinite.

Selezionare Servizi cloud.

Nella pagina Impostazioni predefinite impostare le impostazioni seguenti su Sì:

Registrare automaticamente nuovi dispositivi windows 10 aggiunti a un dominio con l'ID Microsoft Entra

Abilitare i client per l'uso di un gateway di gestione cloud

Consentire l'accesso al punto di distribuzione cloud

Nella pagina Criteri client impostare Abilita richieste di criteri utente dai client Internet su Sì.

Selezionare OK per salvare questa configurazione.

Abilitare la co-gestione in Configuration Manager

Con le configurazioni di Azure, i ruoli del sistema del sito e le impostazioni client, è possibile configurare Configuration Manager per abilitare la co-gestione. Tuttavia, sarà comunque necessario eseguire alcune configurazioni in Intune dopo aver abilitato la co-gestione prima del completamento di questa esercitazione.

Una di queste attività consiste nel configurare Intune per distribuire il client di Configuration Manager. Questa attività è resa più semplice salvando la riga di comando per la distribuzione client disponibile dall'interno della Configurazione guidata co-gestione. Ecco perché abilitiamo la co-gestione ora, prima di completare le configurazioni per Intune.

Il termine gruppo pilota viene usato in tutte le finestre di dialogo di configurazione e funzionalità di co-gestione. Un gruppo pilota è una raccolta che contiene un subset dei dispositivi di Configuration Manager. Usare un gruppo pilota per i test iniziali. Aggiungere i dispositivi in base alle esigenze finché non si è pronti per spostare i carichi di lavoro per tutti i dispositivi di Configuration Manager.

Non esiste alcun limite di tempo per quanto tempo un gruppo pilota può essere usato per i carichi di lavoro. È possibile usare un gruppo pilota a tempo indeterminato se non si vuole spostare un carico di lavoro in tutti i dispositivi di Configuration Manager.

È consigliabile creare una raccolta appropriata prima di avviare la procedura per creare un gruppo pilota. È quindi possibile selezionare la raccolta senza uscire dalla procedura a tale scopo. Potrebbero essere necessarie più raccolte, perché è possibile assegnare un gruppo pilota diverso per ogni carico di lavoro.

Abilitare la co-gestione per le versioni 2111 e successive

A partire da Configuration Manager versione 2111, l'esperienza di onboarding di co-gestione è cambiata. La Configurazione guidata collegamento cloud semplifica l'abilitazione della co-gestione e di altre funzionalità cloud. È possibile scegliere un set semplificato di impostazioni predefinite consigliate o personalizzare le funzionalità di collegamento cloud. È anche disponibile una nuova raccolta di dispositivi incorporata per i dispositivi idonei per la co-gestione che consentono di identificare i client. Per altre informazioni sull'abilitazione della co-gestione, vedere Abilitare il collegamento cloud.

Nota

Con la nuova procedura guidata non si spostano i carichi di lavoro contemporaneamente all'abilitazione della co-gestione. Per spostare i carichi di lavoro, si modificheranno le proprietà di co-gestione dopo aver abilitato il collegamento cloud.

Abilitare la co-gestione per le versioni 2107 e precedenti

Quando si abilita la co-gestione, è possibile usare il cloud pubblico di Azure, il cloud di Azure per enti pubblici o il cloud Azure China 21Vianet (aggiunto nella versione 2006). Per abilitare la co-gestione, seguire queste istruzioni:

Nella console di Configuration Manager passare all'area di lavoro Amministrazione , espandere Servizi cloud e selezionare il nodo Collegamento cloud . Selezionare Configura collegamento cloud sulla barra multifunzione per aprire la Configurazione guidata collegamento cloud.

Per la versione 2103 e versioni precedenti, espandere Servizi cloud e selezionare il nodo Co-management . Selezionare Configura co-gestione sulla barra multifunzione per aprire la Configurazione guidata co-gestione.

Nella pagina di onboarding della procedura guidata scegliere uno degli ambienti seguenti per l'ambiente Azure:

Cloud pubblico di Azure

Cloud di Azure per enti pubblici

Cloud di Azure Cina (aggiunto nella versione 2006)

Nota

Aggiornare il client di Configuration Manager alla versione più recente nei dispositivi prima di eseguire l'onboarding nel cloud di Azure Cina.

Quando si seleziona il cloud di Azure Cina o il cloud di Azure per enti pubblici, l'opzione Carica nell'interfaccia di amministrazione di Microsoft Endpoint Manager per il collegamento al tenant è disabilitata.

Scegliere Accedi. Accedere come amministratore globale di Microsoft Entra e quindi selezionare Avanti. L'accesso viene eseguita una sola volta ai fini di questa procedura guidata. Le credenziali non vengono archiviate o riutilizzate altrove.

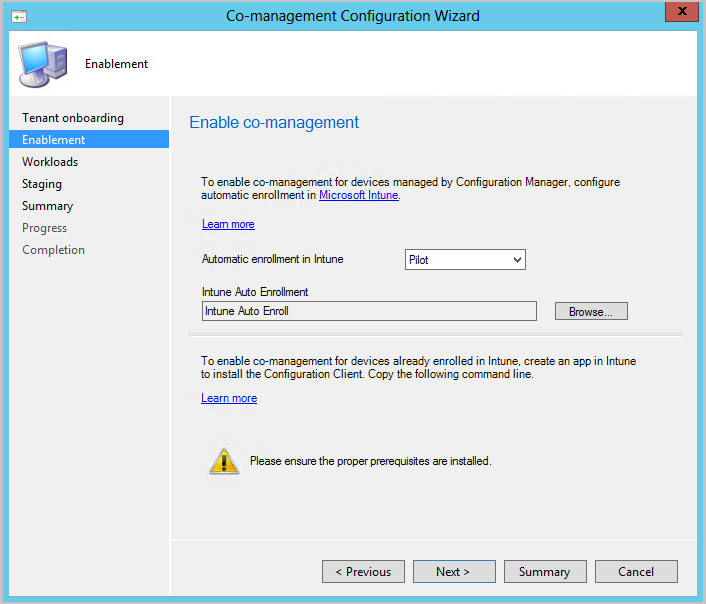

Nella pagina Abilitazione scegliere le impostazioni seguenti:

Registrazione automatica in Intune: abilita la registrazione client automatica in Intune per i client di Configuration Manager esistenti. Questa opzione consente di abilitare la co-gestione in un subset di client per testare inizialmente la co-gestione e quindi implementare la co-gestione usando un approccio in più fasi. Se l'utente annulla la registrazione di un dispositivo, il dispositivo verrà registrato nuovamente alla successiva valutazione dei criteri.

- Pilota: solo i client di Configuration Manager membri della raccolta di registrazione automatica di Intune vengono registrati automaticamente in Intune.

- Tutto: abilitare la registrazione automatica per tutti i client che eseguono Windows 10 versione 1709 o successiva.

- Nessuno: disabilitare la registrazione automatica per tutti i client.

Registrazione automatica di Intune: questa raccolta deve contenere tutti i client di cui si vuole eseguire l'onboarding nella co-gestione. Si tratta essenzialmente di un superset di tutte le altre raccolte di staging.

La registrazione automatica non è immediata per tutti i client. Questo comportamento consente una migliore scalabilità della registrazione per ambienti di grandi dimensioni. Configuration Manager esegue la registrazione in modo casuale in base al numero di client. Ad esempio, se l'ambiente include 100.000 client, quando si abilita questa impostazione, la registrazione avviene per diversi giorni.

Un nuovo dispositivo co-gestito viene ora registrato automaticamente nel servizio Microsoft Intune in base al token del dispositivo Microsoft Entra. Non è necessario attendere l'accesso di un utente al dispositivo per l'avvio della registrazione automatica. Questa modifica consente di ridurre il numero di dispositivi con lo stato di registrazione Accesso utente in sospeso. Per supportare questo comportamento, il dispositivo deve eseguire Windows 10 versione 1803 o successiva. Per altre informazioni, vedere Stato della registrazione di co-gestione.

Se i dispositivi sono già registrati nella co-gestione, i nuovi dispositivi vengono registrati immediatamente dopo aver soddisfatto i prerequisiti.

Per i dispositivi basati su Internet già registrati in Intune, copiare e salvare il comando nella pagina Abilitazione . Questo comando verrà usato per installare il client di Configuration Manager come app in Intune per i dispositivi basati su Internet. Se non si salva questo comando ora, è possibile esaminare la configurazione di co-gestione in qualsiasi momento per ottenere questo comando.

Consiglio

Il comando viene visualizzato solo se sono stati soddisfatti tutti i prerequisiti, ad esempio la configurazione di un gateway di gestione cloud.

Nella pagina Carichi di lavoro scegliere il gruppo di dispositivi da spostare per la gestione con Intune per ogni carico di lavoro. Per altre informazioni, vedere Carichi di lavoro.

Se si vuole abilitare solo la co-gestione, non è necessario cambiare i carichi di lavoro ora. È possibile cambiare i carichi di lavoro in un secondo momento. Per altre informazioni, vedere Come cambiare i carichi di lavoro.

- Intune pilota: consente di passare al carico di lavoro associato solo per i dispositivi nelle raccolte pilota che verranno specificate nella pagina Gestione temporanea . Ogni carico di lavoro può avere una raccolta pilota diversa.

- Intune: cambia il carico di lavoro associato per tutti i dispositivi Windows 10 o versioni successive co-gestiti.

Importante

Prima di cambiare i carichi di lavoro, assicurarsi di configurare e distribuire correttamente il carico di lavoro corrispondente in Intune. Assicurarsi che i carichi di lavoro siano sempre gestiti da uno degli strumenti di gestione per i dispositivi.

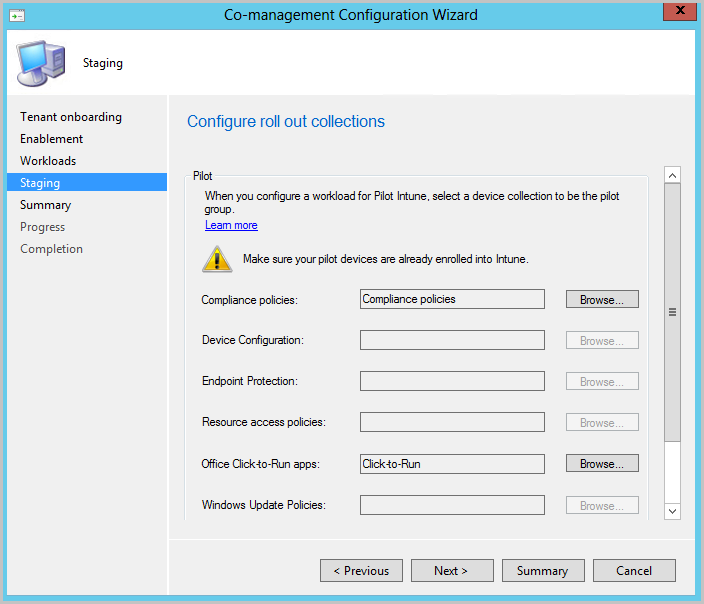

Nella pagina Staging specificare la raccolta pilota per ognuno dei carichi di lavoro impostati su Intune pilota.

Per abilitare la co-gestione, completare la procedura guidata.

Usare Intune per distribuire il client di Configuration Manager

È possibile usare Intune per installare il client di Configuration Manager nei dispositivi Windows 10 o versioni successive attualmente gestiti solo con Intune.

Quindi, quando un dispositivo Windows 10 o versioni successive non gestito in precedenza si registra con Intune, installa automaticamente il client di Configuration Manager.

Nota

Se si prevede di distribuire il client di Configuration Manager nei dispositivi che passano attraverso Autopilot, è consigliabile scegliere come destinazione gli utenti per l'assegnazione del client di Configuration Manager anziché dei dispositivi.

Questa azione eviterà un conflitto tra l'installazione di app line-of-business e le app Win32 durante Autopilot.

Creare un'app di Intune per installare il client di Configuration Manager

Dal server del sito primario accedere all'interfaccia di amministrazione di Microsoft Intune. Passare quindi ad App>tutte le app>aggiunte.

Per Tipo di app selezionare App line-of-business in Altro.

Per il file del pacchetto dell'app, passare al percorso del file di Configuration Manager ccmsetup.msi (ad esempio, C:\Programmi\Microsoft Configuration Manager\bin\i386\ccmsetup.msi). Selezionare quindi Apri>OK.

Selezionare Informazioni sull'app e quindi specificare i dettagli seguenti:

Descrizione: immettere Client di Configuration Manager.

Autore: immettere Microsoft.

Argomenti della riga di comando: specificare il

CCMSETUPCMDcomando. È possibile usare il comando salvato dalla pagina Abilitazione della Configurazione guidata co-gestione. Questo comando include i nomi del servizio cloud e valori aggiuntivi che consentono ai dispositivi di installare il software client di Configuration Manager.La struttura della riga di comando dovrebbe essere simile a questo esempio, che usa solo i

CCMSETUPCMDparametri eSMSSiteCode:CCMSETUPCMD="CCMHOSTNAME=<ServiceName.CLOUDAPP.NET/CCM_Proxy_MutualAuth/<GUID>" SMSSiteCode="<YourSiteCode>"Consiglio

Se il comando non è disponibile, è possibile visualizzare le proprietà di nella console di

CoMgmtSettingsProdConfiguration Manager per ottenere una copia del comando. Il comando viene visualizzato solo se sono stati soddisfatti tutti i prerequisiti, ad esempio la configurazione di un cmg.

Selezionare OK>Aggiungi. L'app viene creata e diventa disponibile nella console di Intune. Dopo aver reso disponibile l'app, è possibile usare la sezione seguente per assegnare l'app ai dispositivi da Intune.

Assegnare l'app Intune per installare il client di Configuration Manager

La procedura seguente distribuisce l'app per l'installazione del client di Configuration Manager creato nella procedura precedente:

Accedere all'Interfaccia di amministrazione di Microsoft Intune. Selezionare App>tutte le app e quindi selezionare Bootstrap configurazione client ConfigMgr. Si tratta dell'app creata per distribuire il client di Configuration Manager.

Selezionare Proprietà e quindi selezionare Modifica per Assegnazioni. Selezionare Aggiungi gruppo in Assegnazioni necessarie per impostare i gruppi di Microsoft Entra con utenti e dispositivi a cui si vuole partecipare alla co-gestione.

Selezionare Rivedi e salva>Salva per salvare la configurazione. L'app è ora richiesta dagli utenti e dai dispositivi a cui è stata assegnata. Dopo l'installazione del client di Configuration Manager in un dispositivo, l'app viene gestita dalla co-gestione.

Riepilogo

Dopo aver completato i passaggi di configurazione di questa esercitazione, è possibile iniziare a co-gestire i dispositivi.

Passaggi successivi

- Esaminare lo stato dei dispositivi co-gestiti usando il dashboard di co-gestione.

- Usare Windows Autopilot per effettuare il provisioning di nuovi dispositivi.

- Usare le regole di conformità dell'accesso condizionale e di Intune per gestire l'accesso degli utenti alle risorse aziendali.