Come creare e distribuire criteri antimalware per Endpoint Protection in Configuration Manager

Si applica a: Configuration Manager (Current Branch)

È possibile distribuire criteri antimalware in raccolte di computer client di Configuration Manager per specificare in che modo Endpoint Protection li protegge da malware e altre minacce. Questi criteri includono informazioni sulla pianificazione dell'analisi, sui tipi di file e cartelle da analizzare e sulle azioni da eseguire quando viene rilevato malware. Quando si abilita Endpoint Protection, ai computer client viene applicato un criterio antimalware predefinito. È anche possibile usare uno dei modelli di criteri forniti o creare criteri personalizzati per soddisfare le esigenze specifiche dell'ambiente.

Configuration Manager fornisce una selezione di modelli predefiniti. Questi sono ottimizzati per vari scenari e possono essere importati in Configuration Manager. Questi modelli sono disponibili nella cartella <ConfigMgr Install Folder>\AdminConsole\XMLStorage\EPTemplates.

Importante

Se si crea un nuovo criterio antimalware e lo si distribuisce in una raccolta, questo criterio antimalware sostituisce il criterio antimalware predefinito.

Usare le procedure descritte in questo argomento per creare o importare criteri antimalware e assegnarli ai computer client di Configuration Manager nella gerarchia.

Nota

Prima di eseguire queste procedure, assicurarsi che Configuration Manager sia configurato per Endpoint Protection come descritto in Configurazione di Endpoint Protection.

Modificare i criteri antimalware predefiniti

Nella console di Configuration Manager fare clic su Asset e conformità.

Nell'area di lavoro Asset e conformità espandere Endpoint Protection e quindi fare clic su Criteri antimalware.

Selezionare il criterio antimalware Default Client Antimalware Policy (Criteri antimalware client predefiniti) e quindi nel gruppo Proprietà della scheda Home fare clic su Proprietà.

Nella finestra di dialogo Criteri antimalware predefiniti configurare le impostazioni necessarie per questo criterio antimalware e quindi fare clic su OK.

Nota

Per un elenco delle impostazioni che è possibile configurare, vedere Elenco delle impostazioni dei criteri antimalware in questo argomento.

Creare un nuovo criterio antimalware

Nella console di Configuration Manager fare clic su Asset e conformità.

Nell'area di lavoro Asset e conformità espandere Endpoint Protection e quindi fare clic su Criteri antimalware.

Nel gruppo Crea della scheda Home fare clic su Crea criteri antimalware.

Nella sezione Generale della finestra di dialogo Crea criteri antimalware immettere un nome e una descrizione per il criterio.

Nella finestra di dialogo Crea criteri antimalware configurare le impostazioni necessarie per questo criterio antimalware e quindi fare clic su OK. Per un elenco delle impostazioni che è possibile configurare, vedere Elenco delle impostazioni dei criteri antimalware.

Verificare che i nuovi criteri antimalware siano visualizzati nell'elenco Criteri antimalware .

Importare un criterio antimalware

Nella console di Configuration Manager fare clic su Asset e conformità.

Nell'area di lavoro Asset e conformità espandere Endpoint Protection e quindi fare clic su Criteri antimalware.

Nel gruppo Crea della scheda Home fare clic su Importa.

Nella finestra di dialogo Apri passare al file dei criteri da importare e quindi fare clic su Apri.

Nella finestra di dialogo Crea criteri antimalware esaminare le impostazioni da usare e quindi fare clic su OK.

Verificare che i nuovi criteri antimalware siano visualizzati nell'elenco Criteri antimalware .

Distribuire criteri antimalware nei computer client

Nella console di Configuration Manager fare clic su Asset e conformità.

Nell'area di lavoro Asset e conformità espandere Endpoint Protection e quindi fare clic su Criteri antimalware.

Nell'elenco Criteri antimalware selezionare i criteri antimalware da distribuire. Quindi, nel gruppo Distribuzione della scheda Home fare clic su Distribuisci.

Nota

L'opzione Distribuisci non può essere usata con i criteri malware client predefiniti.

Nella finestra di dialogo Seleziona raccolta selezionare la raccolta di dispositivi in cui si desidera distribuire i criteri antimalware e quindi fare clic su OK.

Elenco delle impostazioni dei criteri antimalware

Molte delle impostazioni antimalware sono autoesplicativi. Usare le sezioni seguenti per altre informazioni sulle impostazioni che potrebbero richiedere altre informazioni prima di configurarle.

- Impostazioni analisi pianificate

- Impostazioni analisi

- Impostazioni azioni predefinite

- Impostazioni di protezione in tempo reale

- Impostazioni di esclusione

- Impostazioni avanzate

- Impostazioni delle sostituzioni delle minacce

- Servizio Cloud Protection

- Impostazioni degli aggiornamenti delle definizioni

Impostazioni analisi pianificate

Tipo di analisi : è possibile specificare uno dei due tipi di analisi da eseguire nei computer client:

Analisi rapida : questo tipo di analisi controlla i processi e le cartelle in memoria in cui viene in genere trovato malware. Richiede meno risorse rispetto a un'analisi completa.

Analisi completa : questo tipo di analisi aggiunge un controllo completo di tutti i file e le cartelle locali agli elementi analizzati nell'analisi rapida. Questa analisi richiede più tempo di un'analisi rapida e usa più risorse di elaborazione della CPU e memoria nei computer client.

Nella maggior parte dei casi, usare Analisi rapida per ridurre al minimo l'uso delle risorse di sistema nei computer client. Se la rimozione di malware richiede un'analisi completa, Endpoint Protection genera un avviso visualizzato nella console di Configuration Manager. Il valore predefinito è Analisi rapida.

Nota

Quando si pianificano le analisi per individuare i momenti in cui gli endpoint non sono in uso, è importante notare che la configurazione della limitazione della CPU non viene rispettata. Le analisi sfruttano appieno le risorse disponibili per completare il più rapidamente possibile.

Impostazioni analisi

Analizzare i messaggi di posta elettronica e gli allegati di posta elettronica : impostare su Sì per attivare l'analisi della posta elettronica.

Analizzare i dispositivi di archiviazione rimovibili, ad esempio unità USB : impostare su Sì per analizzare le unità rimovibili durante le analisi complete.

Analizzare i file di rete : impostare su Sì per analizzare i file di rete.

Analizzare le unità di rete mappate durante l'esecuzione di un'analisi completa : impostare su Sì per analizzare le unità di rete mappate nei computer client. L'abilitazione di questa impostazione potrebbe aumentare significativamente il tempo di analisi nei computer client.

L'impostazione Analizza file di rete deve essere impostata su Sì perché questa impostazione sia disponibile per la configurazione.

Per impostazione predefinita, questa impostazione è impostata su No, il che significa che un'analisi completa non accederà alle unità di rete mappate.

Analizzare i file archiviati : impostare su Sì per analizzare i file archiviati, ad esempio file .zip o .rar.

Consenti agli utenti di configurare l'utilizzo della CPU durante le analisi : impostare su Sì per consentire agli utenti di specificare la percentuale massima di utilizzo della CPU durante un'analisi. Le analisi non sempre usano il carico massimo definito dagli utenti, ma non possono superarlo.

Controllo utente delle analisi pianificate : specificare il livello di controllo utente. Consente agli utenti di impostare solo l'ora di analisi o il controllo completo delle analisi antivirus nei propri dispositivi.

Impostazioni azioni predefinite

Selezionare l'azione da eseguire quando viene rilevato malware nei computer client. È possibile applicare le azioni seguenti, a seconda del livello di minaccia di avviso del malware rilevato.

Consigliato : usare l'azione consigliata nel file di definizione del malware.

Quarantena : mettere in quarantena il malware ma non rimuoverlo.

Rimuovi : rimuovere il malware dal computer.

Consenti : non rimuovere o mettere in quarantena il malware.

Impostazioni di protezione in tempo reale

| Nome dell'impostazione | Descrizione |

|---|---|

| Abilitare la protezione in tempo reale | Impostare su Sì per configurare le impostazioni di protezione in tempo reale per i computer client. È consigliabile abilitare questa impostazione. |

| Monitorare l'attività di file e programmi nel computer | Impostare su Sì se si desidera che Endpoint Protection monitori quando i file e i programmi iniziano a essere eseguiti nei computer client e per avvisare l'utente delle azioni eseguite o delle azioni eseguite su di essi. |

| Analizzare i file di sistema | Questa impostazione consente di configurare se i file di sistema in ingresso, in uscita o in ingresso e in uscita vengono monitorati per individuare malware. Per motivi di prestazioni, potrebbe essere necessario modificare il valore predefinito Di analisi dei file in ingresso e in uscita se un server ha un'attività di file in ingresso o in uscita elevata. |

| Abilitare il monitoraggio del comportamento | Abilitare questa impostazione per usare l'attività del computer e i dati dei file per rilevare minacce sconosciute. Quando questa impostazione è abilitata, potrebbe aumentare il tempo necessario per analizzare i computer alla ricerca di malware. |

| Abilitare la protezione dagli exploit basati sulla rete | Abilitare questa impostazione per proteggere i computer da exploit di rete noti controllando il traffico di rete e bloccando eventuali attività sospette. |

| Abilitare l'analisi degli script | Per Configuration Manager senza solo Service Pack. Abilitare questa impostazione se si desidera analizzare eventuali script eseguiti nei computer alla ricerca di attività sospette. |

| Bloccare le applicazioni potenzialmente indesiderate al momento del download e prima dell'installazione |

Le potenziali applicazioni indesiderate (PUA) sono una classificazione delle minacce basata sulla reputazione e sull'identificazione basata sulla ricerca. Più comunemente, questi sono bundler di applicazioni indesiderate o le loro applicazioni in bundle. Microsoft Edge fornisce anche le impostazioni per bloccare le applicazioni potenzialmente indesiderate. Esplorare queste opzioni per la protezione completa dalle applicazioni indesiderate. Questa impostazione dei criteri di protezione è disponibile e impostata su Abilitato per impostazione predefinita. Se abilitata, questa impostazione blocca pua in fase di download e installazione. Tuttavia, è possibile escludere file o cartelle specifici per soddisfare le esigenze specifiche dell'azienda o dell'organizzazione. A partire da Configuration Manager versione 2107, è possibile selezionare Controlla questa impostazione. Usare la protezione PUA in modalità di controllo per rilevare applicazioni potenzialmente indesiderate senza bloccarle. La protezione PUA in modalità di controllo è utile se l'azienda vuole il misuratore dell'impatto che l'abilitazione delle protezioni PUA avrà nell'ambiente. L'abilitazione della protezione in modalità di controllo consente di determinare l'impatto sugli endpoint prima di abilitare la protezione in modalità blocco. |

Impostazioni di esclusione

Per informazioni su cartelle, file e processi consigliati per l'esclusione in Configuration Manager 2012 e Current Branch, vedere Esclusioni antivirus consigliate per Configuration Manager 2012 e server del sito di succursali correnti, sistemi del sito e client.

File e cartelle esclusi:

Fare clic su Imposta per aprire la finestra di dialogo Configura esclusioni file e cartelle e specificare i nomi dei file e delle cartelle da escludere dalle analisi di Endpoint Protection.

Se si desidera escludere singolarmente i file e le cartelle che si trovano in un'unità di rete mappata, specificare il nome di ogni cartella nell'unità di rete. Ad esempio, se un'unità di rete è mappata come F:\MyFolder e contiene sottocartelle denominate Folder1, Folder2 e Folder 3, specificare le esclusioni seguenti:

F:\MyFolder\Folder1

F:\MyFolder\Folder2

F:\MyFolder\Folder3

A partire dalla versione 1602, l'impostazione Exclude files and folders (Escludi file e cartelle ) esistente nella sezione Impostazioni di esclusione di un criterio antimalware è stata migliorata per consentire le esclusioni dei dispositivi. Ad esempio, è ora possibile specificare quanto segue come esclusione: \device\mvfs (per Multiversion File System). Il criterio non convalida il percorso del dispositivo; i criteri di Endpoint Protection vengono forniti al motore antimalware nel client che deve essere in grado di interpretare la stringa del dispositivo.

Tipi di file esclusi:

Fare clic su Imposta per aprire la finestra di dialogo Configura esclusioni tipi di file e specificare le estensioni di file da escludere dalle analisi di Endpoint Protection. È possibile usare caratteri jolly quando si definiscono gli elementi nell'elenco di esclusione. Per altre informazioni, vedere Usare caratteri jolly negli elenchi di esclusione del nome file e della cartella o dell'estensione.

Processi esclusi:

Fare clic su Imposta per aprire la finestra di dialogo Configura esclusioni processo e specificare i processi da escludere dalle analisi di Endpoint Protection. È possibile usare caratteri jolly quando si definiscono gli elementi nell'elenco di esclusione, tuttavia, esistono alcune limitazioni. Per altre informazioni, vedere Usare caratteri jolly nell'elenco di esclusione dei processi

Nota

Quando un dispositivo è destinato a due o più criteri Antimalware, le impostazioni per le esclusioni antivirus verranno unite prima di essere applicate al client.

Impostazioni avanzate

Abilitare l'analisi del reparse point : impostare su Sì se si vuole che Endpoint Protection analizzi i punti di analisi NTFS.

Per altre informazioni sui punti di reparse, vedi Reparse Points in Windows Dev Center.

Casualizzare gli orari di inizio dell'analisi pianificata (entro 30 minuti): impostare su Sì per evitare un sovraccarico della rete, che può verificarsi se tutti i computer inviano contemporaneamente i risultati delle analisi antimalware al database di Configuration Manager. Per Windows Defender Antivirus, l'ora di inizio dell'analisi viene casuale a qualsiasi intervallo compreso tra 0 e 4 ore oppure per FEP e SCEP, a qualsiasi intervallo più o meno 30 minuti. Questa operazione può essere utile nelle distribuzioni di macchine virtuali o VDI. Questa impostazione è utile anche quando si eseguono più macchine virtuali in un singolo host. Selezionare questa opzione per ridurre la quantità di accesso simultaneo al disco per l'analisi antimalware.

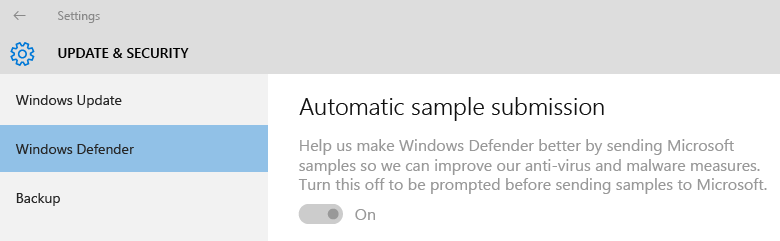

A partire dalla versione 1602 di Configuration Manager, il motore antimalware può richiedere l'invio di esempi di file a Microsoft per ulteriori analisi. Per impostazione predefinita, verrà sempre richiesto prima di inviare tali esempi. Gli amministratori possono ora gestire le impostazioni seguenti per configurare questo comportamento:

Abilitare l'invio automatico di file di esempio per consentire a Microsoft di determinare se alcuni elementi rilevati sono dannosi - Impostare su Sì per abilitare l'invio automatico di file di esempio. Per impostazione predefinita, questa impostazione è No , il che significa che l'invio automatico di file di esempio è disabilitato e agli utenti viene richiesto prima di inviare esempi.

Consenti agli utenti di modificare le impostazioni di invio automatico di file di esempio : ciò determina se un utente con diritti di amministratore locale in un dispositivo può modificare l'impostazione di invio automatico di file di esempio nell'interfaccia client. Per impostazione predefinita, questa impostazione è "No", ovvero può essere modificata solo dalla console di Configuration Manager e gli amministratori locali in un dispositivo non possono modificare questa configurazione.

Ad esempio, il codice seguente mostra questa impostazione impostata dall'amministratore come abilitata e disattivata per impedire modifiche da parte dell'utente.

Impostazioni delle sostituzioni delle minacce

Nome della minaccia e azione di override : fare clic su Imposta per personalizzare l'azione di correzione da eseguire per ogni ID minaccia quando viene rilevato durante un'analisi.

Nota

L'elenco dei nomi delle minacce potrebbe non essere disponibile immediatamente dopo la configurazione di Endpoint Protection. Attendere che il punto di Endpoint Protection abbia sincronizzato le informazioni sulle minacce e quindi riprovare.

Servizio Cloud Protection

Il servizio Cloud Protection consente la raccolta di informazioni sul malware rilevato nei sistemi gestiti e sulle azioni eseguite. Queste informazioni vengono inviate a Microsoft.

Appartenenza al servizio Cloud Protection

- Non partecipare al servizio Cloud Protection - Non vengono inviate informazioni

- Basic - Raccogliere e inviare elenchi di malware rilevati

- Avanzate : informazioni di base e informazioni più complete che potrebbero contenere informazioni personali. Ad esempio, percorsi di file e dump di memoria parziale.

Consenti agli utenti di modificare le impostazioni del servizio Cloud Protection : attiva/disattiva il controllo utente delle impostazioni del servizio Cloud Protection.

Livello per il blocco di file sospetti : specificare il livello a cui il servizio Cloud Protection di Endpoint Protection bloccherà i file sospetti.

- Normal - Livello di blocco predefinito di Windows Defender

- Alta : blocca in modo aggressivo i file sconosciuti ottimizzando le prestazioni (maggiore probabilità di bloccare i file non dannosi)

- Elevata con protezione aggiuntiva : blocca in modo aggressivo i file sconosciuti e applica misure di protezione aggiuntive (potrebbe influire sulle prestazioni del dispositivo client)

- Blocca programmi sconosciuti - Blocca tutti i programmi sconosciuti

Consenti il controllo cloud esteso per bloccare e analizzare fino a (secondi): specifica il numero di secondi in cui il servizio Cloud Protection può bloccare un file mentre il servizio verifica che il file non sia noto per essere dannoso.

Nota

Il numero di secondi selezionati per questa impostazione si aggiunge a un timeout predefinito di 10 secondi. Ad esempio, se si immette 0 secondi, il servizio Cloud Protection blocca il file per 10 secondi.

Dettagli della creazione di report del servizio Cloud Protection

| Frequenza | Dati raccolti o inviati | Uso dei dati |

|---|---|---|

| Quando Windows Defender aggiorna i file di definizione o protezione da virus e spyware | - Versione delle definizioni di virus e spyware- Versione di protezione da virus e spyware |

Microsoft usa queste informazioni per assicurarsi che i più recenti aggiornamenti di virus e spyware siano presenti nei computer. Se non è presente, Windows Defender viene aggiornato automaticamente in modo che la protezione dei computer rimanga aggiornata. |

| Se Windows Defender trova software potenzialmente dannoso o indesiderato nei computer | - Nome del software potenzialmente dannoso o indesiderato - Come è stato trovato il software - Qualsiasi azione che Windows Defender ha preso per gestire il software - File interessati dal software - Informazioni sul computer dal produttore (Sysconfig, SysModel, SysMarker) |

Windows Defender usa queste informazioni per determinare il tipo e la gravità del software potenzialmente indesiderato e l'azione migliore da intraprendere. Microsoft usa anche queste informazioni per migliorare l'accuratezza della protezione da virus e spyware. |

| Una volta al mese | - Stato dell'aggiornamento della definizione di virus e spyware- Stato del monitoraggio di virus e spyware in tempo reale (attivato o disattivato) |

Windows Defender usa queste informazioni per verificare che i computer dispongano della versione e delle definizioni più recenti di protezione da virus e spyware. Microsoft vuole anche assicurarsi che il monitoraggio di virus e spyware in tempo reale sia attivato. Questa è una parte fondamentale per aiutare a proteggere i computer da software potenzialmente dannoso o indesiderato. |

| Durante l'installazione o ogni volta che gli utenti eseguono manualmente l'analisi di virus e spyware del computer | Elenco dei processi in esecuzione nella memoria del computer | Per identificare eventuali processi che potrebbero essere stati compromessi da software potenzialmente dannoso. |

Microsoft raccoglie solo i nomi dei file interessati, non il contenuto dei file stessi. Queste informazioni consentono di determinare quali sistemi sono particolarmente vulnerabili a minacce specifiche.

Impostazioni degli aggiornamenti delle definizioni

Impostare le origini e l'ordine per gli aggiornamenti client di Endpoint Protection : fare clic su Imposta origine per specificare le origini per gli aggiornamenti del motore di definizione e analisi. È anche possibile specificare l'ordine in cui vengono usate queste origini. Se Configuration Manager viene specificato come una delle origini, le altre origini vengono usate solo se gli aggiornamenti software non riescono a scaricare gli aggiornamenti client.

Se si usa uno dei metodi seguenti per aggiornare le definizioni nei computer client, i computer client devono essere in grado di accedere a Internet.

Aggiornamenti distribuiti da Microsoft Update

Aggiornamenti distribuiti da Microsoft Malware Protection Center

Importante

I client scaricano gli aggiornamenti delle definizioni usando l'account di sistema predefinito. È necessario configurare un server proxy per questo account per consentire a questi client di connettersi a Internet.

Se è stata configurata una regola di distribuzione automatica degli aggiornamenti software per distribuire gli aggiornamenti delle definizioni ai computer client, questi aggiornamenti verranno recapitati indipendentemente dalle impostazioni degli aggiornamenti delle definizioni.