Microsoft Tunnel per la gestione di applicazioni mobili per Android

Nota

Questa funzionalità è disponibile come componente aggiuntivo Intune. Per altre informazioni, vedere Usare le funzionalità del componente aggiuntivo Intune Suite.

Quando si aggiunge Microsoft Tunnel for Mobile Application Management (MAM) al tenant, è possibile usare Microsoft Tunnel Gateway VPN con dispositivi Android non registrazione per supportare scenari MAM. Con il supporto per MAM, i dispositivi non registrazione possono usare Tunnel per connettersi in modo sicuro all'organizzazione consentendo agli utenti e alle app di accedere in modo sicuro ai dati dell'organizzazione.

Si applica a:

- Android Enterprise

Per estendere la configurazione di Microsoft Tunnel esistente per supportare MAM, creare e distribuire tre profili che configurano questo supporto nei dispositivi non registrazione:

- Criteri di configurazione dell'app per Microsoft Defender. Questo criterio configura Microsoft Defender per endpoint in un dispositivo come app client del tunnel VPN.

- Criteri di configurazione delle app per Microsoft Edge. Questo criterio configura Microsoft Edge in modo da supportare il commutatore di identità, che si connette e disconnette automaticamente il tunnel VPN quando si passa da un account Microsoft "Aziendale o dell'istituto di istruzione" a un "account personale" Microsoft in Microsoft Edge.

- Protezione di app criteri per avviare automaticamente la connessione a Microsoft Tunnel quando l'app abilitata per MAM nel dispositivo accede alle risorse aziendali.

Con questi criteri, le configurazioni esistenti del sito e del server per tunnel supportano l'accesso da dispositivi non registrati in Intune. È anche possibile scegliere di distribuire le configurazioni per il tunnel MAM nei dispositivi registrati anziché usare le configurazioni del tunnel MDM. Tuttavia, un dispositivo registrato deve usare solo le configurazioni del tunnel MDM o le configurazioni del tunnel MAM, ma non entrambe. Ad esempio, i dispositivi registrati non possono avere un'app come Microsoft Edge che usa le configurazioni del tunnel MAM, mentre altre app usano configurazioni del tunnel MDM.

Provare la demo interattiva:

La demo interattiva di Microsoft Tunnel for Mobile Application Management per Android mostra come Tunnel per MAM estende il Gateway VPN di Microsoft Tunnel per supportare i dispositivi Android non registrati con Intune.

Prerequisiti

Infrastruttura e tenant:

Il tunnel per MAM richiede le stesse considerazioni e gli stessi prerequisiti dell'uso del tunnel per i dispositivi registrati. Per altre informazioni, vedere Prerequisiti del tunneling.

Dopo aver configurato Microsoft Tunnel, si sarà pronti per aggiungere i due criteri di configurazione dell'app e i criteri di Protezione di app che consentono ai dispositivi non registrazione di usare Tunnel. La configurazione di questi criteri è descritta in dettaglio nelle sezioni seguenti.

Dispositivi:

Gli utenti di dispositivi che non sono registrati con Intune devono installare le app seguenti nel dispositivo Android prima di poter usare lo scenario Tunnel for MAM. Tutte queste app possono essere installate manualmente da Google Play Store:

Microsoft Defender: scaricalo da Microsoft Defender - App su Google Play. Microsoft Defender include l'app client tunnel usata dal dispositivo per connettersi a Microsoft Tunnel. Per supportare Tunnel per MAM, Microsoft Defender per endpoint deve essere versione 1.0.4722.0101 o successiva.

Microsoft Edge : scaricalo da Microsoft Edge: Web Browser - App su Google Play.

Portale aziendale: scaricalo in Portale aziendale Intune - App su Google Play. I dispositivi devono installare l'app Portale aziendale, anche se gli utenti non dovranno accedere all'app o registrare il dispositivo con Intune.

App line-of-business:

Per le app Line of Business (LOB), integrarle con MAM SDK. Successivamente, è possibile aggiungere le app LOB ai criteri di protezione delle app e ai criteri di configurazione delle app per il tunnel MAM. Vedere Introduzione a MAM per Android.

Nota

Assicurarsi che le applicazioni LOB Android supportano la configurazione automatica del proxy o del proxy diretto sia per MDM che per MAM.

Versione di MAM SDK:

Per usare la funzionalità Android Trusted Roots per Microsoft Tunnel per MAM richiede una versione di MAM SDK della versione 9.5.0 o successiva, passare alla versione 9.5.0 · msintuneappsdk/ms-intune-app-sdk-android in github.com.

Supporto del cloud per enti pubblici

Microsoft Tunnel per MAM in Android è supportato con gli ambienti cloud sovrani seguenti:

- U.S. Government Community Cloud (GCC) High

- Dipartimento della Difesa degli Stati Uniti (DoD)

Microsoft Tunnel per MAM in Android non supporta FIPS (Federal Information Processing Standard).

Per altre informazioni, vedere Microsoft Intune per la descrizione del servizio GCC del governo degli Stati Uniti.

Configurare i criteri per supportare Microsoft Tunnel per MAM

Per supportare l'uso di Tunnel per MAM, creare e distribuire i tre profili descritti in dettaglio nelle sezioni seguenti. Questi criteri possono essere creati in qualsiasi ordine:

- Criteri di configurazione delle app per Microsoft Edge

- Criteri di configurazione delle app per Microsoft Defender

- criteri di Protezione di app per Microsoft Edge

Quando tutti e tre sono configurati e distribuiti negli stessi gruppi, i criteri di protezione delle app attivano automaticamente tunnel per connettersi alla VPN ogni volta che viene avviato Microsoft Edge.

È anche possibile configurare un profilo certificato attendibile per l'uso con Microsoft Edge e con le app line-of-business quando devono connettersi alle risorse locali e sono protetti da un certificato SSL/TLS emesso da un'autorità di certificazione locale o privata. Per impostazione predefinita, Microsoft Edge supporta i certificati radice attendibili. Per le app LOB, si usa MAM SDK per aggiungere il supporto per i certificati radice attendibili.

Criteri di configurazione delle app per Microsoft Defender

Creare un criterio di configurazione dell'app per configurare Microsoft Defender per endpoint nel dispositivo da usare come app client tunnel.

Nota

Assicurarsi che solo un singolo criterio di configurazione dell'app Defender sia destinato al dispositivo non registrato. La destinazione di più di 1 criterio di configurazione dell'app con impostazioni di tunnel diverse per Defender per endpoint creerà problemi di connessione tunnel nel dispositivo.

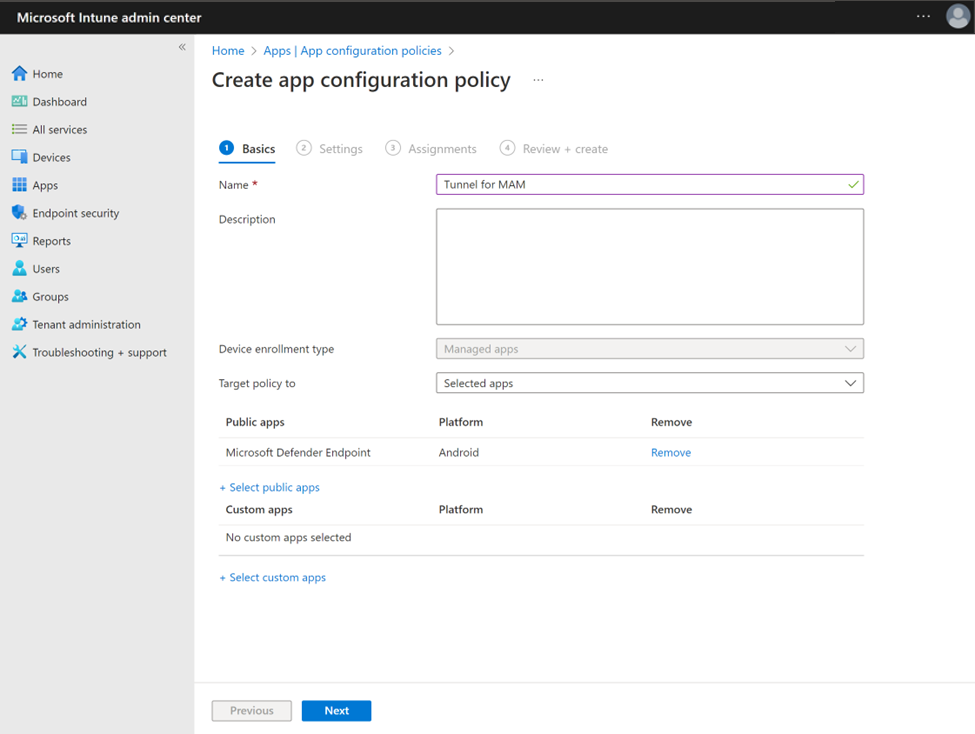

Accedere all'interfaccia di amministrazione Microsoft Intune e passare ad App>Configurazione app criteri>Aggiungi>app gestite.

Nella scheda Nozioni di base :

- Immettere un nome per questo criterio e una descrizione (facoltativa).

- Fare clic su Seleziona app pubbliche, selezionare Microsoft Defender Endpoint per Android e quindi fare clic su Seleziona.

Quando Microsoft Defender endpoint è elencato per App pubbliche, selezionare Avanti.

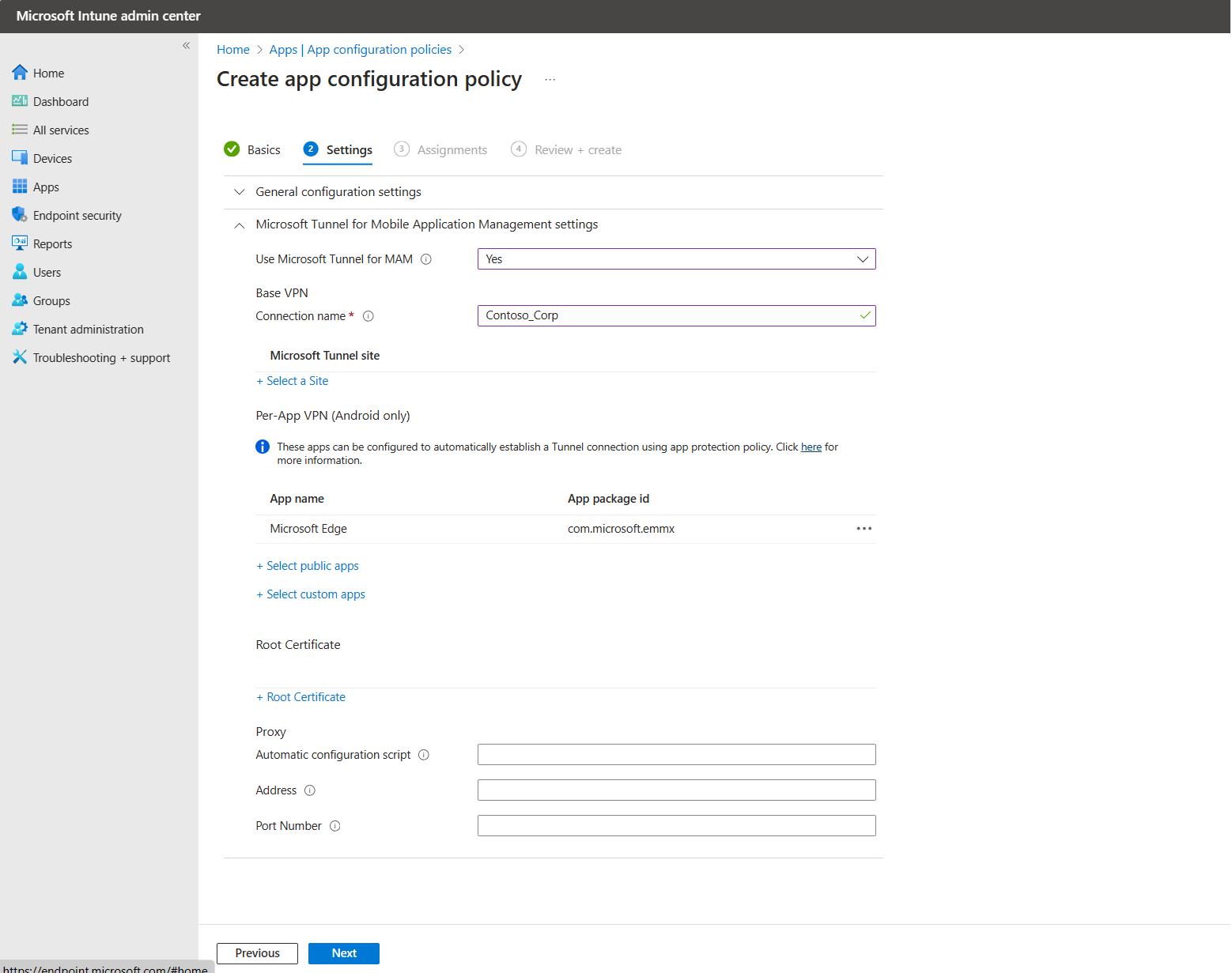

Nella scheda Impostazioni ignorare la categoria Impostazioni di configurazione generale , che non viene usata per questo criterio. Per la categoria delle impostazioni di Microsoft Tunnel , eseguire le configurazioni seguenti:

- Impostare Usa VPN di Microsoft Tunnel su Sì.

- In Nome connessione specificare il nome di connessione della VPN.

Fare quindi clic su Seleziona un sito:

In Nome sito selezionare un sito disponibile e quindi fare clic su OK.

Vpn per app (solo Android) è un'impostazione facoltativa. Selezionare app pubbliche o personalizzate per limitare l'uso della connessione VPN tunnel a queste app specificate.

Importante

Per garantire un cambio di identità facile e notifiche tunnel accurate all'interno di Microsoft Edge, è essenziale includere Edge nell'elenco VPN per app.

Importante

MAM Tunnel per Android non supporta l'uso della VPN Always-on. Quando la VPN Always-on è impostata su Abilita, tunnel non si connette correttamente e invia notifiche di errore di connessione all'utente del dispositivo.

Proxy è un'impostazione facoltativa. Configurare le impostazioni proxy per soddisfare i requisiti di rete locali.

Nota

Le configurazioni del server proxy non sono supportate con le versioni di Android precedenti alla versione 10. Per altre informazioni, vedere VpnService.Builder nella documentazione per sviluppatori Android.

Quando si è pronti, selezionare Avanti per continuare.

Nella scheda Assegnazioni selezionare Aggiungi Gruppi e quindi selezionare gli stessi gruppi Microsoft Entra in cui è stato distribuito il profilo di configurazione dell'app Microsoft Edge e quindi selezionare Avanti.

Nella scheda Rivedi e crea selezionare Crea per completare la creazione dei criteri e distribuire i criteri ai gruppi assegnati.

I nuovi criteri vengono visualizzati nell'elenco dei criteri di configurazione delle app.

Criteri di configurazione delle app per Microsoft Edge

Creare un criterio di configurazione dell'app per Microsoft Edge. Questo criterio configura Microsoft Edge per supportare il cambio di identità, offrendo la possibilità di connettere automaticamente il tunnel VPN durante l'accesso o il passaggio a un account Microsoft "Aziendale o dell'istituto di istruzione" e disconnettere automaticamente il tunnel VPN quando si passa a un account personale Microsoft.

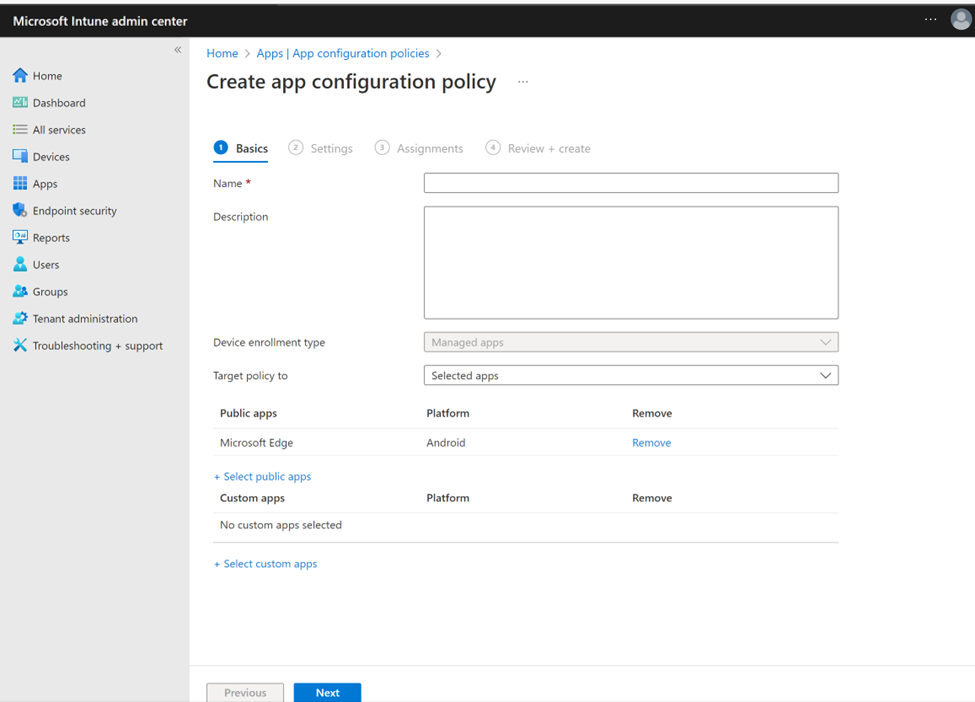

Accedere all'interfaccia di amministrazione Microsoft Intune e passare ad App>Configurazione app criteri>Aggiungi>app gestite.

Nella scheda Nozioni di base :

- Immettere un nome per il criterio e una descrizione (facoltativa).

- Fare clic su Seleziona app pubbliche, selezionare Microsoft Edge per Android e quindi fare clic su Seleziona.

Dopo aver elencato Microsoft Edge per App pubbliche, selezionare Avanti.

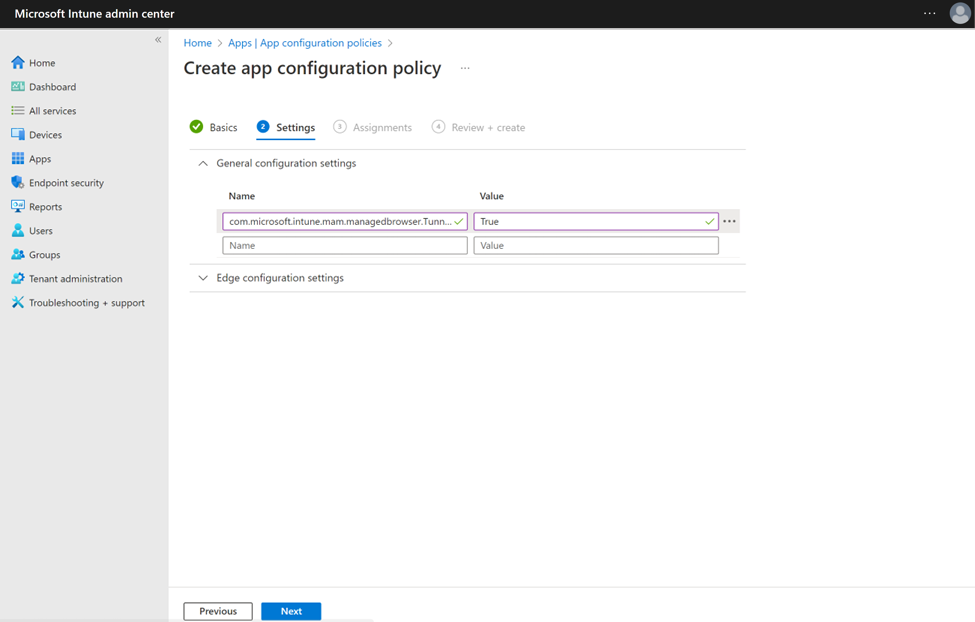

Nella scheda Impostazioni configurare la coppia Nome e Valore nella categoria Impostazioni di configurazione generale come indicato di seguito:

Nome Descrizione com.microsoft.intune.mam.managedbrowser.StrictTunnelMode

Valore:TrueSe impostato su True, fornisce il supporto della modalità tunnel strict a Edge. Quando gli utenti accedono a Edge con un account dell'organizzazione, se la VPN non è connessa, la modalità tunnel strict blocca il traffico Internet.

Quando la VPN si riconnette, l'esplorazione internet è nuovamente disponibile.com.microsoft.intune.mam.managedbrowser.TunnelAvailable.IntuneMAMOnly

Valore:TrueSe impostato su True, fornisce il supporto del commutatore Identity a Edge.

Quando gli utenti accedono con l'account aziendale o dell'istituto di istruzione, Edge si connette automaticamente alla VPN. Quando gli utenti abilitano l'esplorazione privata, Edge passa a un account personale e disconnette la VPN.L'immagine seguente mostra l'impostazione

Identity switchin un criterio di configurazione dell'app per Microsoft Edge:

Nota

Assicurarsi che non siano presenti spazi finali alla fine dell'impostazione Configurazione generale.

È possibile usare questo stesso criterio per configurare altre configurazioni di Microsoft Edge nella categoria delle impostazioni di configurazione di Microsoft Edge . Dopo aver completato eventuali configurazioni aggiuntive per Microsoft Edge, selezionare Avanti.

Nella scheda Assegnazioni selezionare Aggiungi Gruppi e quindi selezionare uno o più Microsoft Entra gruppi che riceveranno questo criterio. Dopo aver configurato i gruppi, selezionare Avanti.

Nella scheda Rivedi e crea selezionare Crea per completare la creazione dei criteri e distribuire i criteri ai gruppi assegnati.

I nuovi criteri vengono visualizzati nell'elenco dei criteri di configurazione delle app.

criteri di Protezione di app per Microsoft Edge

Creare un criterio di protezione delle app per avviare automaticamente la connessione VPN di Microsoft Tunnel all'avvio dell'app.

Nota

Quando l'app viene avviata, la connessione VPN tunnel tenterà di avviarsi, una volta avviata, il dispositivo avrà accesso alle route di rete locali disponibili tramite il gateway di Microsoft Tunnel. Se si vuole limitare l'accesso alla rete tunnel a app specifiche, configurare le impostazioni "VPN per app (solo Android).

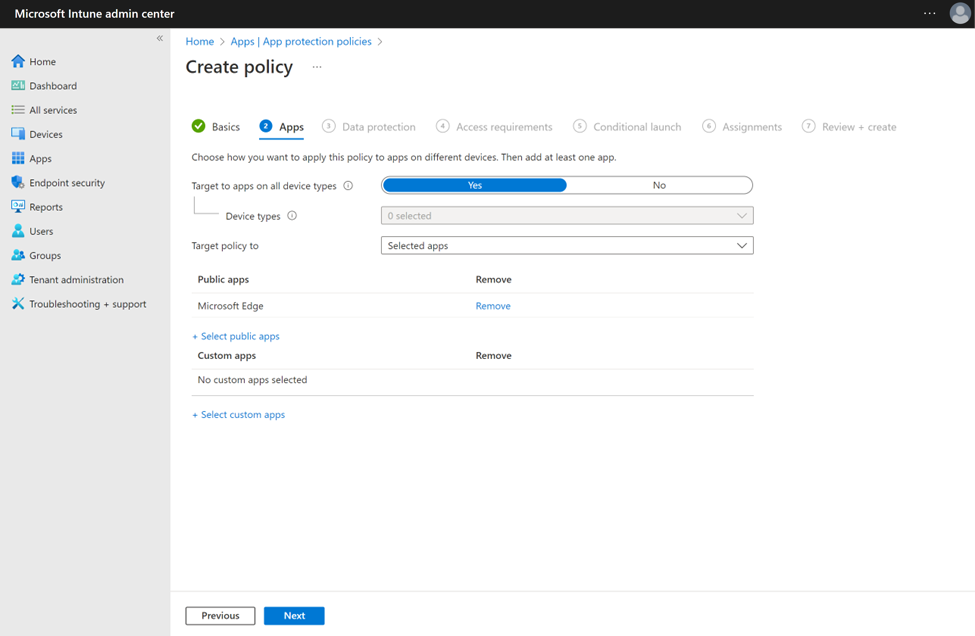

Accedere all'interfaccia di amministrazione Microsoft Intune e passare ad App>Protezione di app criteri>Creare criteri>Android.

Nella scheda Informazioni di base immettere un nome per questo criterio e una descrizione (facoltativa) e quindi selezionare Avanti.

Nella scheda App fare clic su Seleziona app pubbliche, selezionare Microsoft Edge e quindi fare clic su Seleziona.

Quando Microsoft Edge è elencato per App pubbliche, selezionare Avanti.

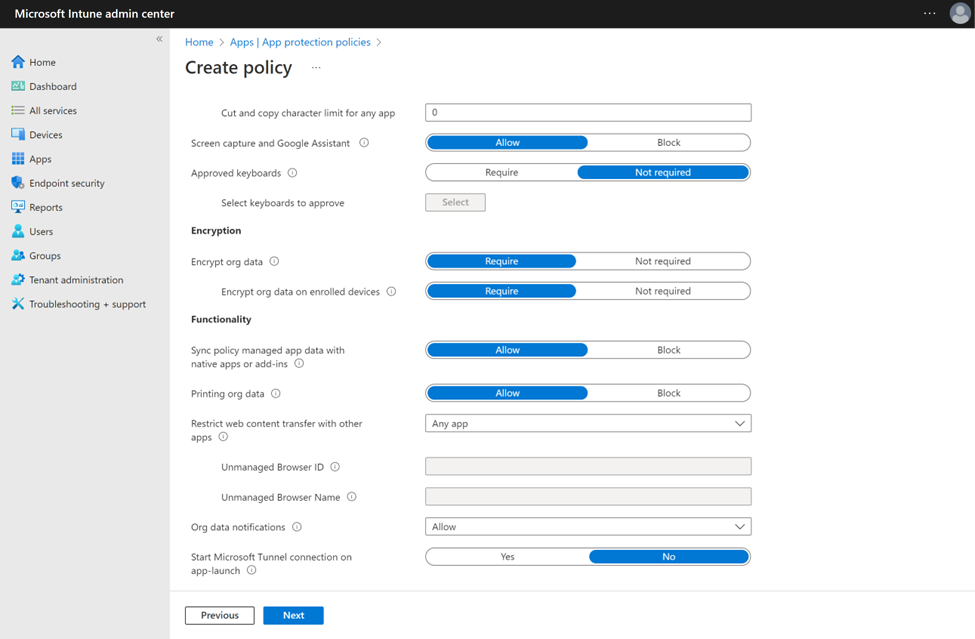

Nella scheda Protezione dati scorrere fino alla fine e impostare Avvia connessione Microsoft Tunnel all'avvio dell'app suSì e quindi selezionare Avanti.

Continuare oltre le schede Requisiti di accesso e Avvio condizionale .

Nella scheda Assegnazioni selezionare Aggiungi Gruppi, quindi selezionare gli stessi gruppi Microsoft Entra in cui sono stati distribuiti i due profili di configurazione dell'app e quindi selezionare Avanti.

Nella scheda Rivedi e crea selezionare Crea per completare la creazione dei criteri e distribuire i criteri ai gruppi assegnati.

I nuovi criteri vengono visualizzati nell'elenco dei criteri di configurazione dell'app.

Configurare le applicazioni line-of-business

Se le app LOB sono state integrate con MAM SDK, è possibile usarle con Microsoft Tunnel aggiungendole come app personalizzate ai tre criteri del tunnel MAM creati in precedenza.

Per altre informazioni sull'aggiunta di app personalizzate ai criteri, vedere gli articoli seguenti per i due tipi di criteri:

- Criteri di configurazione delle app per le app gestite di Intune App SDK

- Come creare e assegnare criteri di protezione delle app

Per supportare le app LOB nei dispositivi non registrazione, le app devono essere distribuite come app disponibili dall'interfaccia di amministrazione Microsoft Intune. Non è possibile usare Intune per distribuire le app come app obbligatorie nei dispositivi non registrazione.

Usare un profilo certificato attendibile

Le app LOB che usano il tunnel MAM in Android sono necessarie per l'integrazione con Intune App SDK e devono usare il nuovo gestore di attendibilità Tunnel for MAM per usare il supporto dei certificati radice attendibili per le app LOB. Per supportare i certificati radice attendibili, è necessario usare la versione minima dell'SDK (o versione successiva) come descritto nella sezione Prerequisiti di questo articolo.

Gestione certificati radice attendibili:

Se l'applicazione richiede certificati SSL/TLS emessi da un'autorità di certificazione locale o privata per fornire l'accesso sicuro a siti Web e applicazioni interni, Intune App SDK ha aggiunto il supporto per la gestione dell'attendibilità dei certificati usando le classi API MAMTrustedRootCertsManager e MAMCertTrustWebViewClient.

Requisiti:

Formati di certificato supportati da Tunnel per MAM Android:

- Codice binario con codifica DER X.509

- PEM

MAMCertTrustWebViewClient supporta:

- Android 10 o versione successiva

MAMTrustedRootCertsManager supporta:

- SSLContext

- SSLSocketFactory

- TrustManager

- WebView

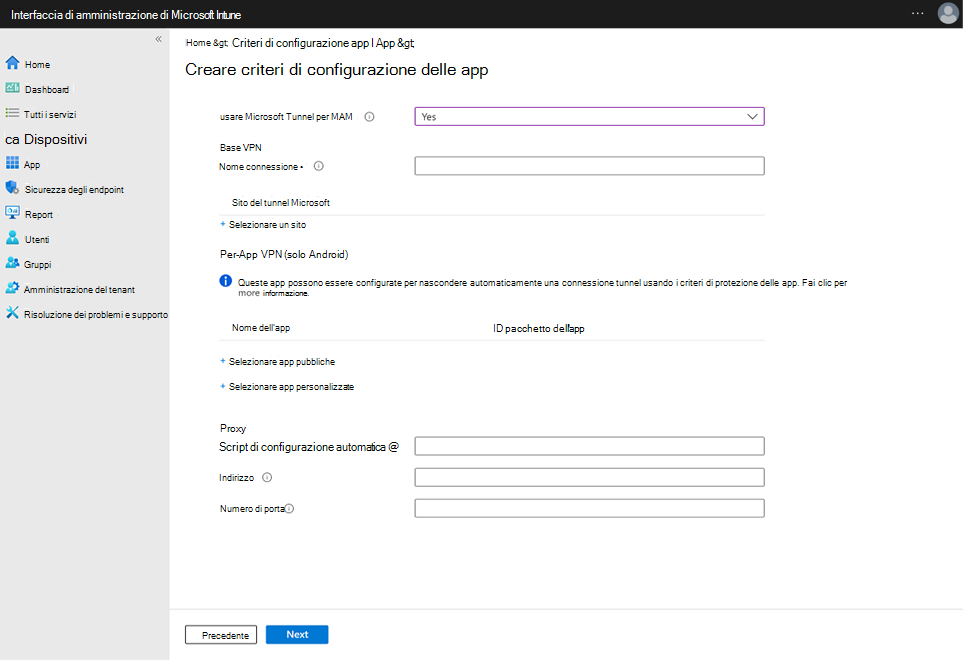

Durante la configurazione del profilo di configurazione dell'app per un'app che userà Tunnel per MAM, selezionare il profilo certificato che verrà usato:

Nella scheda Impostazioni del profilo di configurazione dell'app espandere Impostazioni di Gestione applicazioni di Microsoft Tunnel per dispositivi mobili.

Configurare le opzioni seguenti:

- Impostare Usa Microsoft Tunnel per MAM su Sì.

- In Nome connessione specificare un nome utente per questa connessione, ad esempio mam-tunnel-vpn.

- Selezionare quindi Selezionare un sito e scegliere uno dei siti del gateway di Microsoft Tunnel. Se non è stato configurato un sito del gateway tunnel, vedere Configurare Microsoft Tunnel.

- Se l'app richiede un certificato attendibile, selezionare Certificato radice per aprire il riquadro Seleziona certificati radice e quindi selezionare un profilo certificato attendibile da usare.

Per informazioni sulla configurazione dei profili certificato radice, vedere Profili di certificato radice attendibili per Microsoft Intune.

Dopo aver configurato le impostazioni di Tunnel MAM, selezionare Avanti per aprire la scheda Assegnazioni .

Problemi noti

Di seguito sono riportati i problemi noti o le limitazioni per MAM Tunnel per Android.

Tunnel for Mobile Application Management non supporta Microsoft Defender in modalità Profilo personale

Per informazioni su Microsoft Defender in modalità profilo personale, vedere Microsoft Defender in Profilo personale in Android Enterprise in modalità BYOD.

Soluzione alternativa: nessuna.

Tunnel MAM non supportato quando si usa il tunnel MDM

È possibile scegliere di usare il tunnel MAM con i dispositivi registrati anziché usare le configurazioni del tunnel MDM. Tuttavia, un dispositivo registrato deve usare solo le configurazioni del tunnel MDM o le configurazioni del tunnel MAM, ma non entrambe. Ad esempio, i dispositivi registrati non possono avere un'app come Microsoft Edge che usa le configurazioni del tunnel MAM, mentre altre app usano configurazioni del tunnel MDM.

Soluzione alternativa: nessuna.

Applicazione line-of-business che usa WebView e Intune SDK per il supporto radice attendibile, gli endpoint interni non sono disponibili per il rendering

Soluzione alternativa: distribuire e installare manualmente il certificato radice attendibile nei dispositivi Android non registrazione che usano app LOB con WebView nel tunnel.

Android non riesce a compilare la catena di certificati quando si usa l'autorità di certificazione privata

Quando si usa WebView con MAMCertTrustWebViewClient in MAM per convalidare i certificati, MAM delega ad Android per creare una catena di certificati dai certificati forniti dagli amministratori e dal server. Se un server che usa certificati privati fornisce la catena completa al webview di connessione, ma l'amministratore distribuisce solo il certificato radice, Android può non riuscire a compilare la catena di certificati e non riesce durante il controllo dell'attendibilità del server. Questo comportamento si verifica perché Android richiede certificati intermedi per compilare la catena a un livello accettabile.

Soluzione alternativa: per garantire la convalida corretta del certificato, gli amministratori devono distribuire il certificato radice e tutti i certificati intermedi in Intune. Se il certificato radice e tutti i certificati intermedi non vengono distribuiti, Android può non riuscire a compilare la catena di certificati e non considerare attendibile il server.

Errore del certificato defender per endpoint quando si usa un certificato TLS/SSL da un'autorità di certificazione privata

Quando il server gateway di Microsoft Tunnel usa un certificato TLS/SSL emesso da una CA privata (locale), Microsoft Defender per endpoint genera un errore di certificato durante il tentativo di connessione.

Soluzione alternativa: installare manualmente il certificato radice attendibile corrispondente dell'autorità di certificazione privata nel dispositivo Android. Un aggiornamento futuro dell'app Defender per endpoint fornirà supporto e rimuoverà la necessità di installare manualmente il certificato radice attendibile.

Microsoft Edge non è in grado di raggiungere le risorse interne per un breve periodo di tempo dopo l'avvio

Immediatamente dopo l'apertura di Microsoft Edge, il browser tenta di connettersi alle risorse interne prima di connettersi correttamente al tunnel. Questo comportamento comporta la segnalazione da parte del browser che la risorsa o l'URL di destinazione non è disponibile.

Soluzione alternativa: aggiornare la connessione del browser nel dispositivo. La risorsa diventa disponibile dopo aver stabilito la connessione al tunnel.

Le tre app necessarie per supportare il tunnel per i dispositivi non registrazione non sono visibili nell'app Portale aziendale in un dispositivo

Dopo che Microsoft Edge, Microsoft Defender per endpoint e il Portale aziendale, vengono assegnati a un dispositivo come disponibile con o senza registrazione, l'utente di destinazione non riesce a trovare le app nel Portale aziendale o in portal.manage.microsoft.com.

Soluzione alternativa: installare tutte e tre le app manualmente da Google Play Store. È possibile trovare collegamenti a tutte e tre le app in Google Play in questa sezione Prerequisiti di questo articolo.

Errore: "IMPOSSIBILE avviare la VPN MSTunnel, contattare l'amministratore IT per assistenza"

Questo messaggio di errore può verificarsi anche se il tunnel è connesso.

Soluzione alternativa: questo messaggio può essere ignorato.

Errore: Licenze non valide, contattare l'amministratore

Questo errore si verifica quando la versione di Microsoft Defender per endpoint non supporta tunnel.

Soluzione alternativa: installare la versione supportata di Defender per endpoint da Microsoft Defender - App in Google Play.

L'uso di più criteri per Defender per configurare siti di tunnel diversi per app diverse non è supportato

L'uso di due o più criteri di configurazione dell'app per Microsoft Defender che specificano siti tunnel diversi non è supportato e può causare una race condition che impedisce l'uso corretto del tunnel.

Soluzione alternativa: impostare come destinazione ogni dispositivo con un singolo criterio di configurazione dell'app per Microsoft Defender, assicurando che ogni dispositivo non registrato sia configurato per l'uso di un solo sito.

Disconnessione automatica con app line-of-business

Non è supportata la disconnessione automatica negli scenari line-of-business (LOB).

Se Edge è l'unica applicazione elencata nella configurazione VPN per app, la funzionalità di disconnessione automatica funzionerà correttamente. Se sono incluse altre applicazioni nella configurazione VPN per app, la funzionalità di disconnessione automatica non funzionerà. In questo caso, gli utenti devono disconnettersi manualmente per assicurarsi che tutte le connessioni vengano terminate.

Soluzione alternativa: gli utenti devono disconnettere manualmente le connessioni negli scenari lob.

Passaggi successivi

Vedere anche: