Abilitare il connettore Mobile Threat Defense in Intune

Microsoft Intune può integrare i dati di un partner di Mobile Threat Defense (MTD) per l'uso da parte dei criteri di conformità dei dispositivi e delle regole di accesso condizionale del dispositivo. È possibile usare queste informazioni per proteggere le risorse aziendali, ad esempio Exchange e SharePoint, bloccando l'accesso da dispositivi mobili compromessi.

Dopo aver configurato il partner MTD e aver configurato il connettore Intune nella console del partner MTD, è possibile abilitare la connessione MTD per l'applicazione partner MTD dall'interfaccia di amministrazione di Intune.

Si applica a:

Autorizzazioni necessarie per il controllo degli accessi in base al ruolo

Per abilitare correttamente il connettore Mobile Threat Defense, è necessario usare un account a cui sono assegnate autorizzazioni di controllo degli accessi in base al ruolo equivalenti al ruolo di amministratore predefinito di Endpoint Security Manager per Intune. Se si usa un ruolo personalizzato, assicurarsi che includa i diritti di lettura e modifica per l'autorizzazione Intune Mobile Threat Defense.

Per abilitare il connettore Mobile Threat Defense

Accedere all'Interfaccia di amministrazione di Microsoft Intune.

Selezionare Amministrazione del tenant>Connettori e token>Mobile Threat Defense.

Nel riquadro Mobile Threat Defense selezionare Aggiungi.

Per configurare il connettore Mobile Threat Defense, selezionare la soluzione partner MTD nell'elenco a discesa.

Nota

A partire dalla versione del servizio Intune di agosto 2023 (2308), i criteri di accesso condizionale classico non vengono più creati per il connettore Microsoft Defender per endpoint. A partire da aprile 2024 Intune versione del servizio (2404), i criteri CA classici non sono più necessari per i connettori Mobile Threat Defense di terze parti. Se il tenant dispone di un criterio CA classico creato in precedenza per l'integrazione con Microsoft Defender per endpoint o connettori Mobile Threat Defense di terze parti, è possibile eliminarlo.

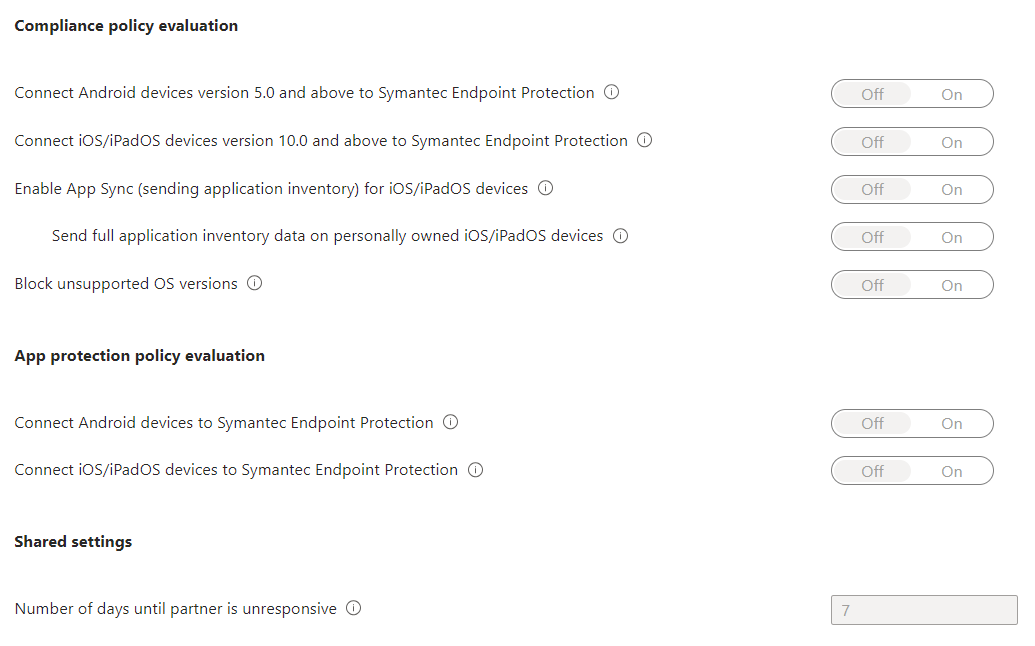

Abilitare le opzioni di attivazione/disattivazione in base ai requisiti dell'organizzazione. Le opzioni di attivazione/disattivazione visibili possono variare a seconda del partner MTD. Ad esempio, l'immagine seguente mostra le opzioni disponibili per Symantec Endpoint Protection:

Opzioni di attivazione/disattivazione di Mobile Threat Defense

Nota

Verificare che l'autorità MDM del tenant sia impostata su Intune per visualizzare l'elenco completo delle opzioni di attivazione/disattivazione.

Le opzioni disponibili per i connettori sono suddivise in tre categorie. Quando un partner non supporta una categoria, tale categoria non è disponibile:

- Valutazione dei criteri di conformità

- valutazione dei criteri Protezione di app

- Impostazioni condivise

Abilitare gli interruttori per le opzioni richieste dall'organizzazione.

Valutazione dei criteri di conformità

Connettere le versioni> supportate della versione< dei dispositivi Android e versioni successive al <nome> del partner MTD: quando si abilita questa opzione, i criteri di conformità che usano la regola Livello di minaccia del dispositivo per i dispositivi Android (nelle versioni supportate del sistema operativo) valutano i dispositivi, inclusi i dati di questo connettore.

Connettere le versioni> supportate dei dispositivi< iOS/iPadOS e versioni successive al <nome> del partner MTD: quando si abilita questa opzione, i criteri di conformità che usano la regola Livello di minaccia del dispositivo per i dispositivi iOS/iPadOS (nelle versioni del sistema operativo supportate) valutano i dispositivi inclusi i dati di questo connettore.

Abilita sincronizzazione app per dispositivi iOS: consente a questo partner di Mobile Threat Defense di richiedere i metadati delle applicazioni iOS da Intune da usare a scopo di analisi delle minacce. Questo dispositivo iOS deve essere registrato con MDM e fornire dati dell'app aggiornati durante l'archiviazione del dispositivo. È possibile trovare le frequenze di check-in dei criteri di Intune standard nei tempi del ciclo di aggiornamento.

Nota

I dati di Sincronizzazione app vengono inviati ai partner di Mobile Threat Defense a un intervallo in base all'archiviazione del dispositivo e non devono essere confusi con l'intervallo di aggiornamento per il report App individuate.

Inviare dati completi sull'inventario delle applicazioni nei dispositivi iOS/iPadOS di proprietà personale: questa impostazione controlla i dati di inventario dell'applicazione che Intune condivisi con questo partner Mobile Threat Defense. I dati vengono condivisi quando il partner sincronizza i dati dell'app e richiede l'elenco di inventario delle app.

Scegliere una delle seguenti opzioni:

- On : consente a questo partner di Mobile Threat Defense di richiedere un elenco di applicazioni iOS/iPadOS da Intune per dispositivi iOS/iPadOS di proprietà personale. Questo elenco include le app non gestite (app non distribuite tramite Intune) e le app distribuite tramite Intune.

- Disattivato : i dati sulle app non gestite non vengono forniti al partner. Intune condivide i dati per le app distribuite tramite Intune.

Questa impostazione non ha alcun effetto per i dispositivi aziendali. Per i dispositivi aziendali, Intune invia dati sulle app gestite e non gestite quando richiesto da questo fornitore MTD.

Blocca le versioni del sistema operativo non supportate: blocca se il dispositivo esegue un sistema operativo inferiore alla versione minima supportata. I dettagli della versione minima supportata verranno condivisi all'interno della documentazione per il fornitore di Mobile Threat Defense.

valutazione dei criteri Protezione di app

Connettere i dispositivi Android delle <versioni> supportate al <nome> del partner MTD per la valutazione dei criteri di protezione delle app: quando si abilita questa opzione, i criteri di protezione delle app che usano la regola "Livello di minaccia massimo consentito" valutano i dispositivi, inclusi i dati di questo connettore.

Connettere le versioni> supportate della versione< dei dispositivi iOS al <nome> del partner MTD per la valutazione dei criteri di protezione delle app: quando si abilita questa opzione, i criteri di protezione delle app che usano la regola "Livello di minaccia massimo consentito" valutano i dispositivi, inclusi i dati di questo connettore.

Per altre informazioni sull'uso dei connettori di Mobile Threat Defense per Intune valutazione dei criteri di protezione delle app, vedere Configurare Mobile Threat Defense per i dispositivi non registrazione.

Impostazioni condivise

- Numero di giorni dopo i quali il partner risulta non reattivo: numero di giorni di inattività prima che Intune consideri il partner non reattivo a causa della perdita della connessione. Intune ignora lo stato di conformità per i partner MTD non reattivi.

Importante

Quando possibile, è consigliabile aggiungere e assegnare le app MTD prima di creare la conformità del dispositivo e le regole dei criteri di accesso condizionale. In questo modo si garantisce che l'app MTD sia pronta e disponibile per l'installazione da parte degli utenti finali prima di poter accedere alla posta elettronica o ad altre risorse aziendali.

Consiglio

Nel riquadro Mobile Threat Defence sono visualizzati lo Stato connessione e l'ora dell'Ultima sincronizzazione tra Intune e il partner MTD.