Esercitazione: Proteggere la posta elettronica di Exchange Online in dispositivi iOS non gestiti con Microsoft Intune

Questa esercitazione illustra come usare i criteri di protezione delle app di Microsoft Intune con l'accesso condizionale di Microsoft Entra per bloccare l'accesso a Exchange Online da parte degli utenti che usano un dispositivo iOS non gestito o un'app diversa dall'app Outlook per dispositivi mobili per accedere alla posta elettronica di Microsoft 365. I risultati di questi criteri si applicano quando i dispositivi iOS non sono registrati in una soluzione di gestione dei dispositivi come Intune.

In questa esercitazione si apprenderà come:

- Creare criteri di protezione delle app di Intune per l'app Outlook. Limitare le operazioni che l'utente può eseguire con i dati dell'app impedendo Salva con nome e limitando le azioni taglia, copia e incolla .

- Creare criteri di accesso condizionale di Microsoft Entra che consentono solo all'app Outlook di accedere alla posta elettronica aziendale in Exchange Online. Si richiederà inoltre l'autenticazione a più fattori (MFA) per i client con autenticazione moderna, come Outlook per iOS e Android.

Prerequisiti

Per questa esercitazione è consigliabile usare sottoscrizioni di valutazione non di produzione.

Le sottoscrizioni di valutazione consentono di evitare di influire su un ambiente di produzione con configurazioni errate durante questa esercitazione. Le versioni di valutazione consentono anche di usare solo l'account creato durante la creazione della sottoscrizione di valutazione per configurare e gestire Intune, in quanto dispone delle autorizzazioni per completare ogni attività per questa esercitazione. L'uso di questo account elimina la necessità di creare e gestire account amministrativi come parte dell'esercitazione.

Questa esercitazione richiede un tenant di test con le sottoscrizioni seguenti:

- Sottoscrizione di Microsoft Intune Piano 1 (iscrizione per un account di valutazione gratuito)

- Microsoft Entra ID P1 (versione di valutazione gratuita)

- Abbonamento a Microsoft 365 Apps for business che include Exchange (versione di valutazione gratuita)

Accedere a Intune

Per questa esercitazione, quando si accede all'interfaccia di amministrazione di Microsoft Intune, accedere con l'account creato al momento dell'iscrizione alla sottoscrizione di valutazione di Intune. Continuare a usare questo account per accedere all'interfaccia di amministrazione durante questa esercitazione.

Creare criteri di protezione delle app

In questa esercitazione viene configurato un criterio di protezione delle app di Intune per iOS per l'app Outlook per implementare le protezioni a livello di app. Sarà necessario un PIN per aprire l'app in un contesto aziendale. Si limiterà inoltre la condivisione dei dati tra app e si impedirà che i dati aziendali vengano salvati in un percorso personale.

Accedere all'Interfaccia di amministrazione di Microsoft Intune.

Selezionare App>Criteri di protezione> delle appCrea criterio e quindi selezionare iOS/iPadOS.

Nella pagina Informazioni di base è possibile configurare le impostazioni seguenti:

- In Nome immettere Test dei criteri per le app Outlook.

- In Descrizione immettere Test dei criteri per le app Outlook.

Il valore platform è stato impostato nel passaggio precedente selezionando iOS/iPadOS.

Selezionare Avanti per continuare.

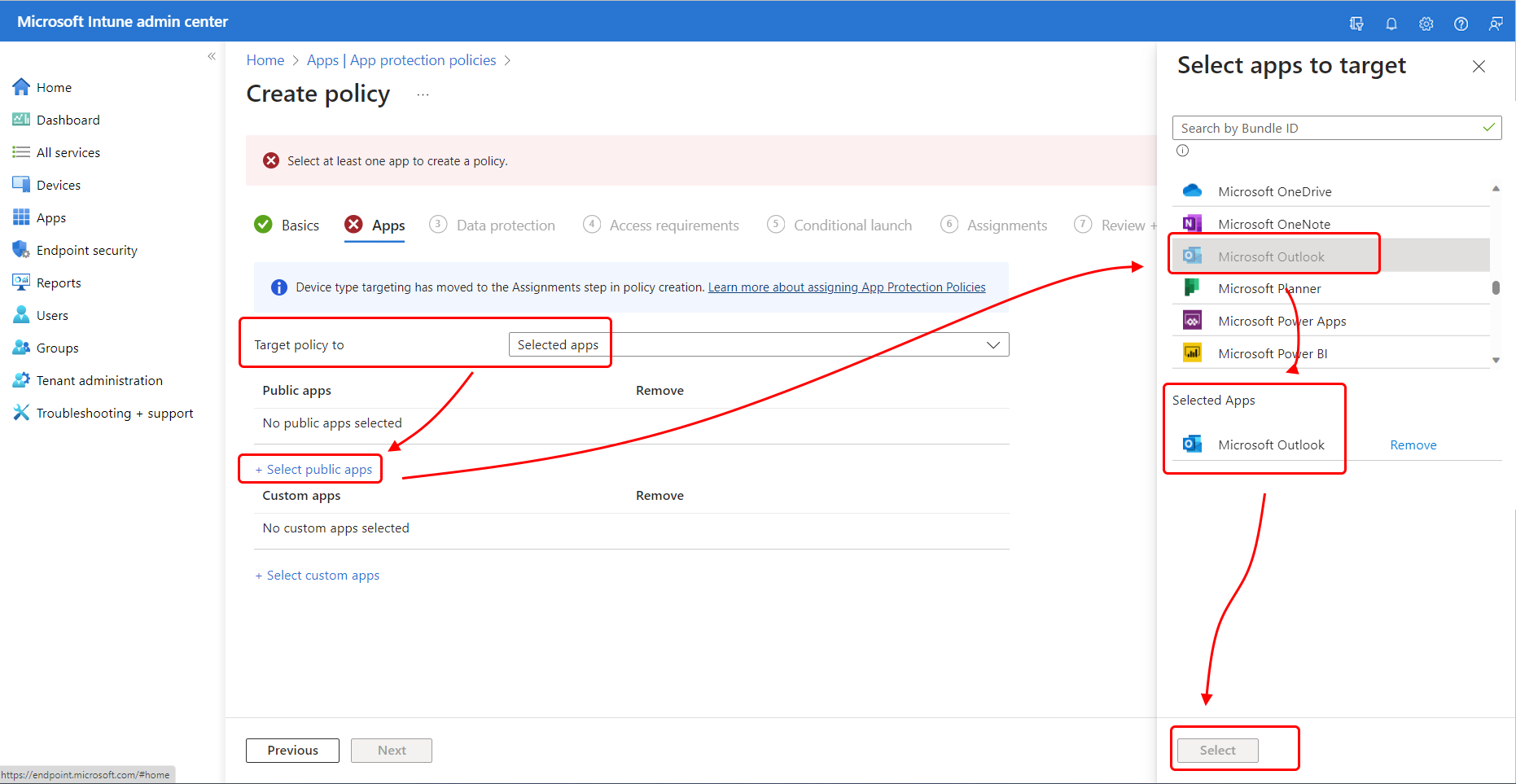

Nella pagina App scegliere le app gestite da questo criterio. Per questa esercitazione verranno aggiunti solo Microsoft Outlook:

Verificare che i criteri di destinazione su siano impostati su App selezionate.

Scegliere + Selezionare le app pubbliche per aprire il riquadro Selezionare le app per la destinazione . Nell'elenco Delle app selezionare Quindi Microsoft Outlook per aggiungerlo all'elenco App selezionate . È possibile cercare un'app in base all'ID bundle o al nome. Scegliere Seleziona per salvare la selezione dell'app.

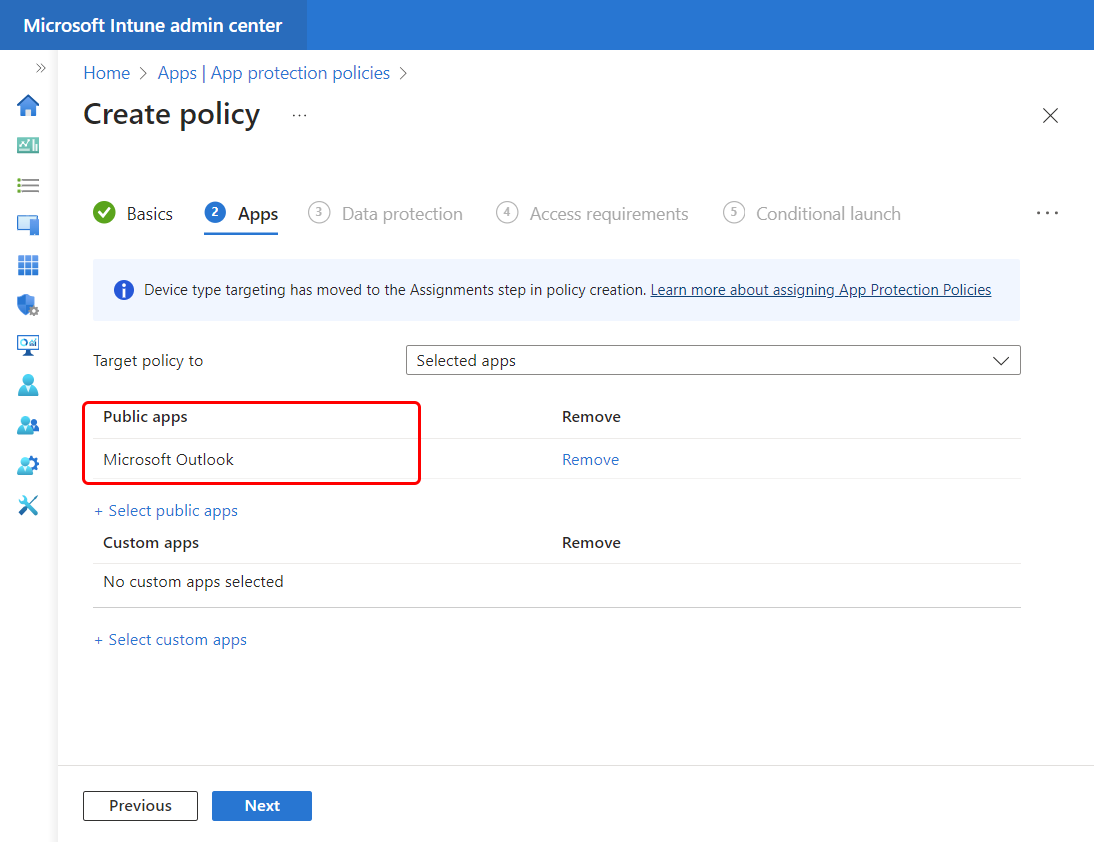

Il riquadro Seleziona app per la destinazione si chiude e Microsoft Outlook ora viene visualizzato in App pubbliche nella pagina App.

Selezionare Avanti per continuare.

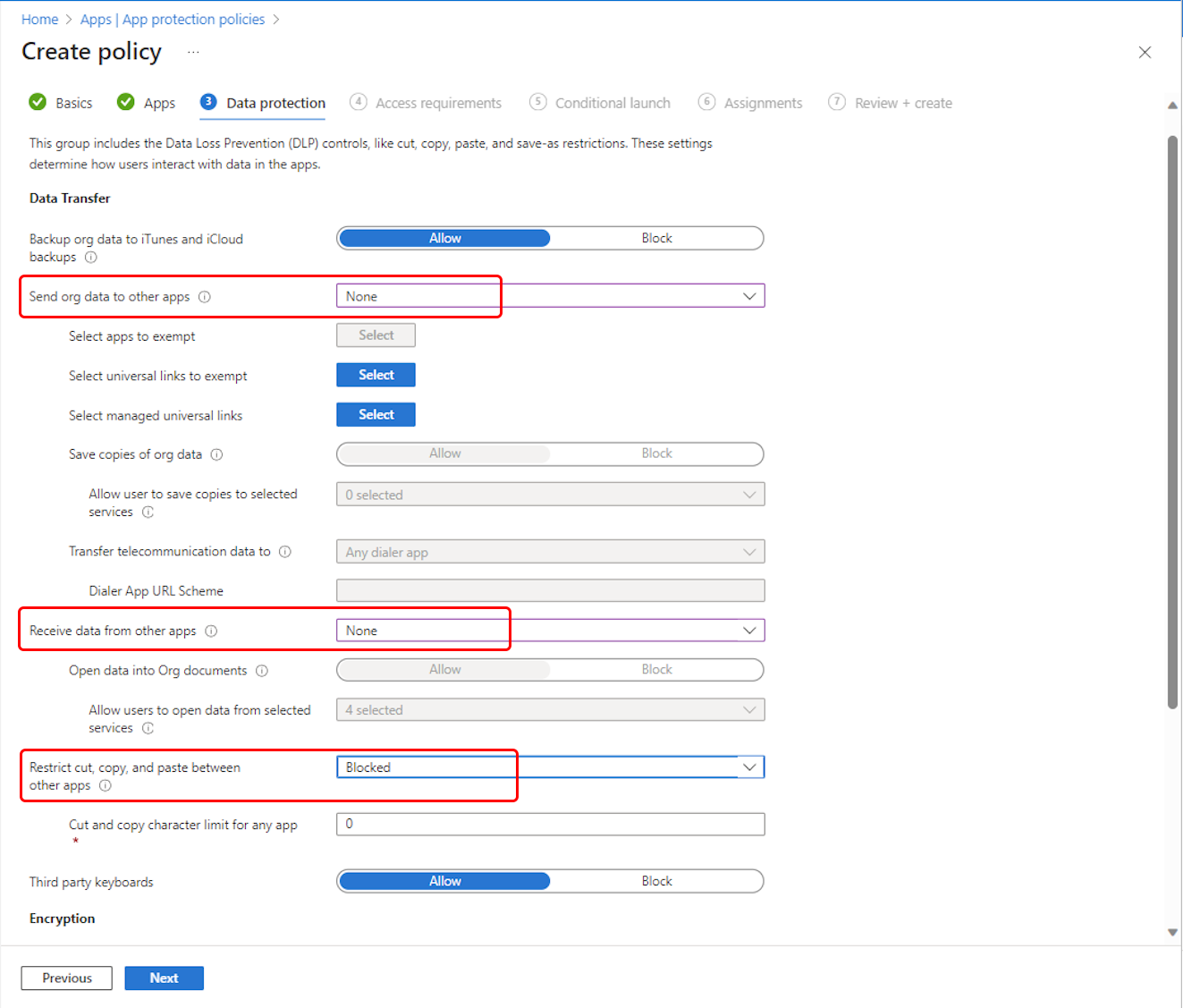

Nella pagina Protezione dati configurare le impostazioni che determinano come gli utenti possono interagire con i dati usando le app protette da questo criterio di protezione delle app. Configurare le opzioni seguenti:

Per la categoria Trasferimento dati , configurare le impostazioni seguenti e lasciare tutte le altre impostazioni ai valori predefiniti:

- Inviare dati dell'organizzazione ad altre app : nell'elenco a discesa selezionare Nessuno.

- Ricevere dati da altre app : nell'elenco a discesa selezionare Nessuno.

- Limita taglia, copia e incolla tra altre app. Nell'elenco a discesa selezionare Bloccato.

Selezionare Avanti per continuare.

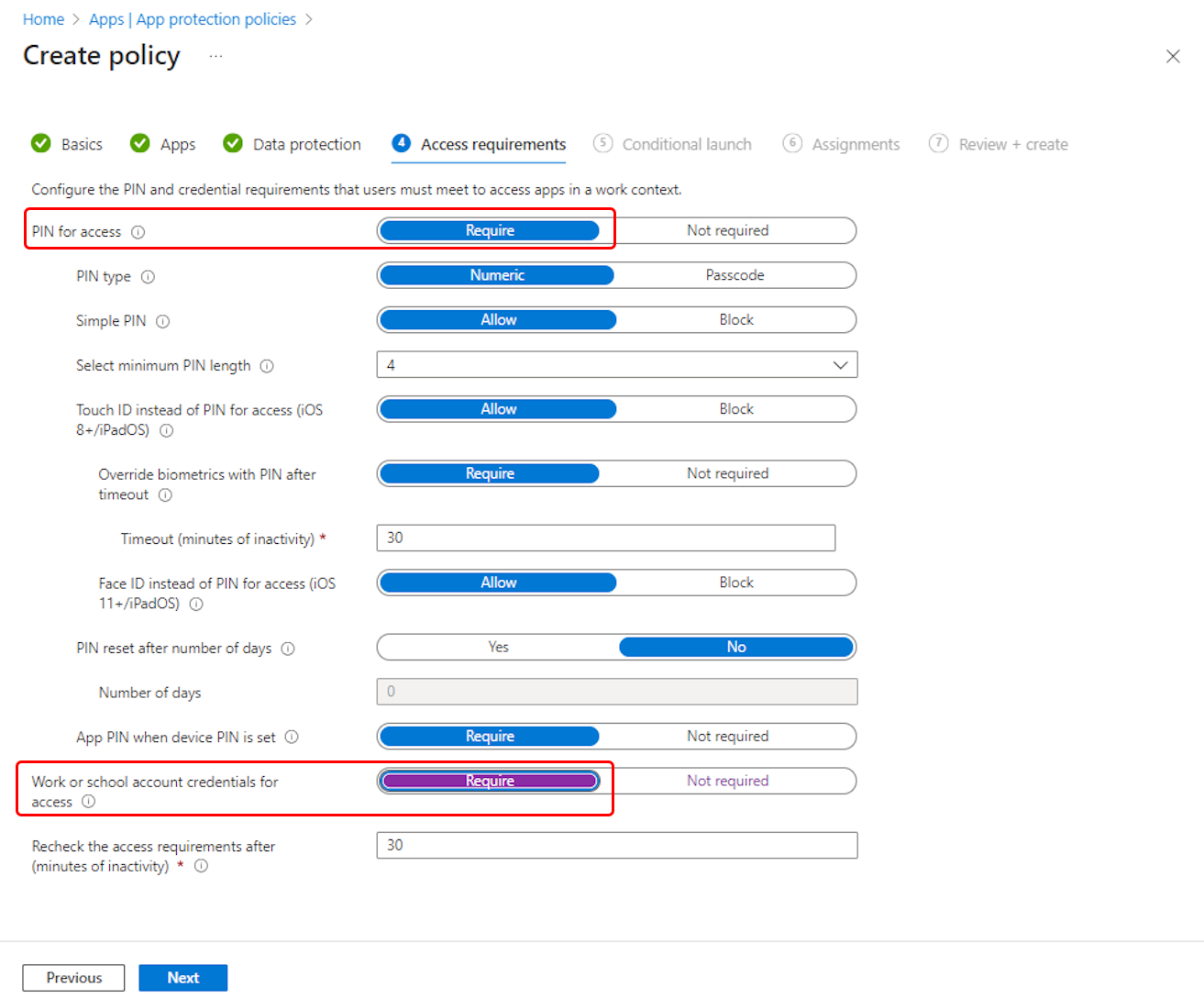

La pagina Requisiti di accesso fornisce le impostazioni che consentono di configurare i requisiti di PIN e credenziali che gli utenti devono soddisfare prima di poter accedere alle app protette in un contesto di lavoro. Configurare le impostazioni seguenti, lasciando i valori predefiniti per tutte le altre impostazioni:

- Per PIN per l'accesso selezionare Richiedi.

- Per Credenziali dell'account aziendale o dell'istituto di istruzione per l'accesso selezionare Richiedi.

Selezionare Avanti per continuare.

Nella pagina Avvio condizionale configurare i requisiti di sicurezza di accesso per questo criterio di protezione delle app. Per questa esercitazione non è necessario configurare queste impostazioni.

Selezionare Avanti per continuare.

La pagina Assegnazioni consente di assegnare i criteri di protezione delle app a gruppi di utenti. Per questa esercitazione, questo criterio non viene assegnato a un gruppo.

Selezionare Avanti per continuare.

Nella pagina Avanti: Rivedi e crea esaminare i valori e le impostazioni immessi per questo criterio di protezione delle app. Selezionare Crea per creare i criteri di protezione delle app in Intune.

La creazione dei criteri di protezione delle app per Outlook è completata. È quindi possibile configurare l'accesso condizionale per richiedere ai dispositivi di usare l'app Outlook.

Creare criteri di Accesso condizionale

Usare quindi l'interfaccia di amministrazione di Microsoft Intune per creare due criteri di accesso condizionale per coprire tutte le piattaforme dei dispositivi. È possibile integrare l'accesso condizionale con Intune per controllare i dispositivi e le app che possono connettersi alla posta elettronica e alle risorse dell'organizzazione.

Il primo criterio richiede che i client di autenticazione moderna usno l'app Outlook approvata e l'autenticazione a più fattori (MFA). I client con autenticazione moderna includono Outlook per iOS e Outlook per Android.

Il secondo criterio richiede che i client Exchange ActiveSync usno l'app Outlook approvata. (Attualmente, Exchange Active Sync non supporta condizioni diverse dalla piattaforma del dispositivo). È possibile configurare i criteri di accesso condizionale nell'interfaccia di amministrazione di Microsoft Entra o usare l'interfaccia di amministrazione di Microsoft Intune, che presenta l'interfaccia utente di accesso condizionale di Microsoft Entra. Poiché siamo già nell'interfaccia di amministrazione, è possibile creare i criteri qui.

Quando si configurano i criteri di accesso condizionale nell'interfaccia di amministrazione di Microsoft Intune, questi criteri vengono effettivamente configurati nei pannelli Accesso condizionale dal portale di Azure. Di conseguenza, l'interfaccia utente è leggermente diversa dall'interfaccia usata per altri criteri per Intune.

Creare criteri di autenticazione a più fattori per i client di autenticazione moderna

Accedere all'Interfaccia di amministrazione di Microsoft Intune.

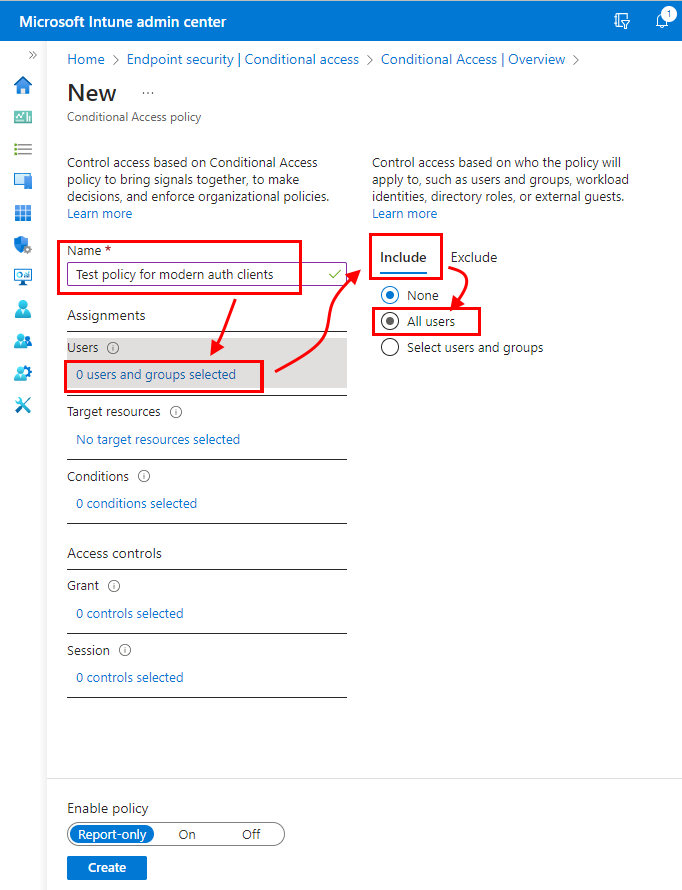

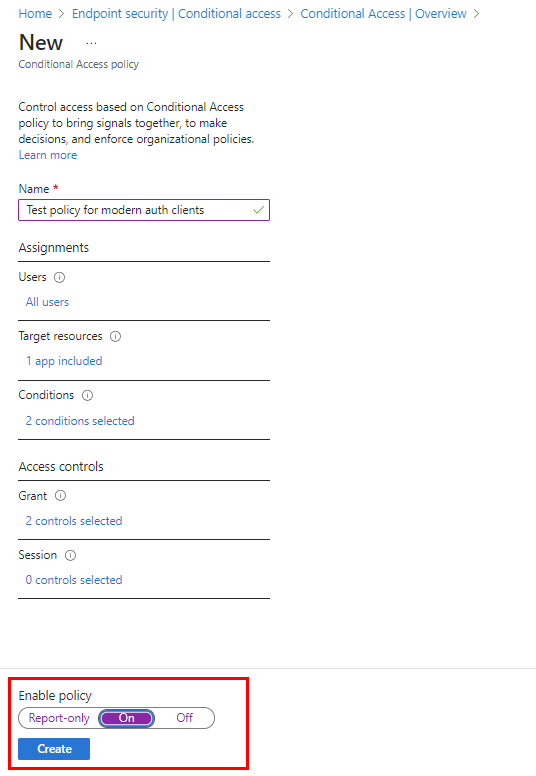

Selezionare Endpoint security>Conditional access>Create new policy (Crea nuovi criteri).

Per Nome immettere Criterio di test per i client di autenticazione moderni.

In Assegnazioni selezionare 0 utenti e gruppi selezionati in Utenti. Nella scheda Includi selezionare Tutti gli utenti. Il valore di Users viene aggiornato a Tutti gli utenti.

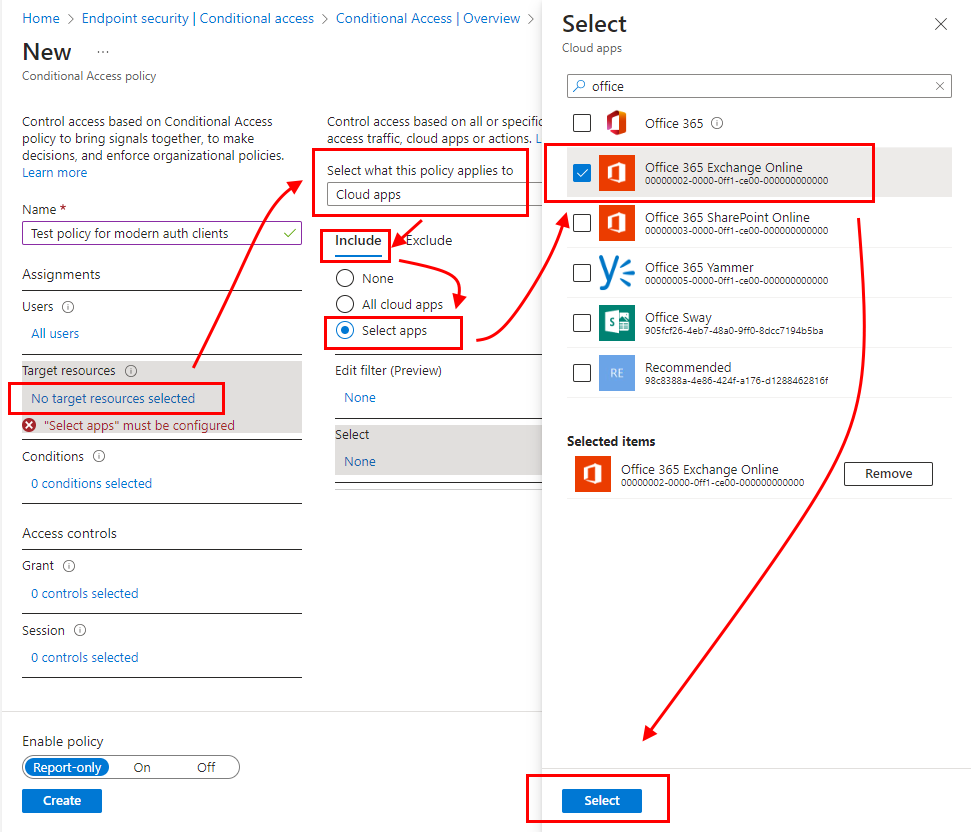

In Assegnazioni selezionare Nessuna risorsa di destinazione selezionata in Risorse di destinazione. Assicurarsi che Selezionare l'oggetto a cui si applica questo criterio sia impostato su App cloud. Poiché si vuole proteggere la posta elettronica di Microsoft 365 Exchange Online, selezionarla seguendo questa procedura:

- Nella scheda Includi scegliere Seleziona app.

- In Seleziona fare clic su Nessuno per aprire il riquadro Seleziona app cloud.

- Nell'elenco delle applicazioni selezionare la casella di controllo per Office 365 Exchange Online e quindi scegliere Seleziona.

- Selezionare Fine per tornare al riquadro Nuovo criterio.

In Assegnazioni, per Condizioni selezionare 0 condizioni selezionate e quindi per Piattaforme dispositivo selezionare Non configurato per aprire il riquadro Piattaforme del dispositivo:

- Impostare l'interruttore Configura su Sì.

- Nella scheda Includi scegliere Seleziona piattaforme per dispositivi e quindi selezionare le caselle di controllo per Android e per iOS.

- Selezionare Fine per salvare la configurazione delle piattaforme del dispositivo.

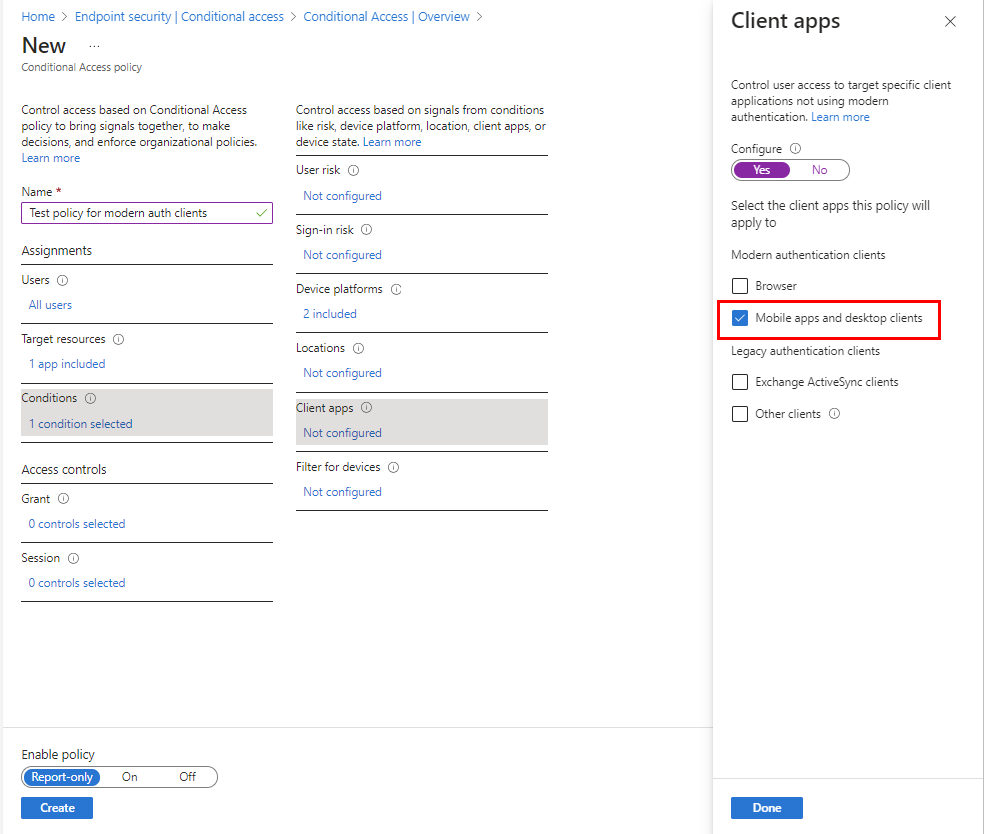

Rimanere nel riquadro Condizioni e selezionare Non configurato per le app client per aprire il riquadro App client:

- Impostare l'interruttore Configura su Sì.

- Selezionare le caselle di controllo per app per dispositivi mobili e client desktop.

- Deselezionare le altre caselle di controllo.

- Selezionare Fine per tornare al riquadro Nuovo criterio.

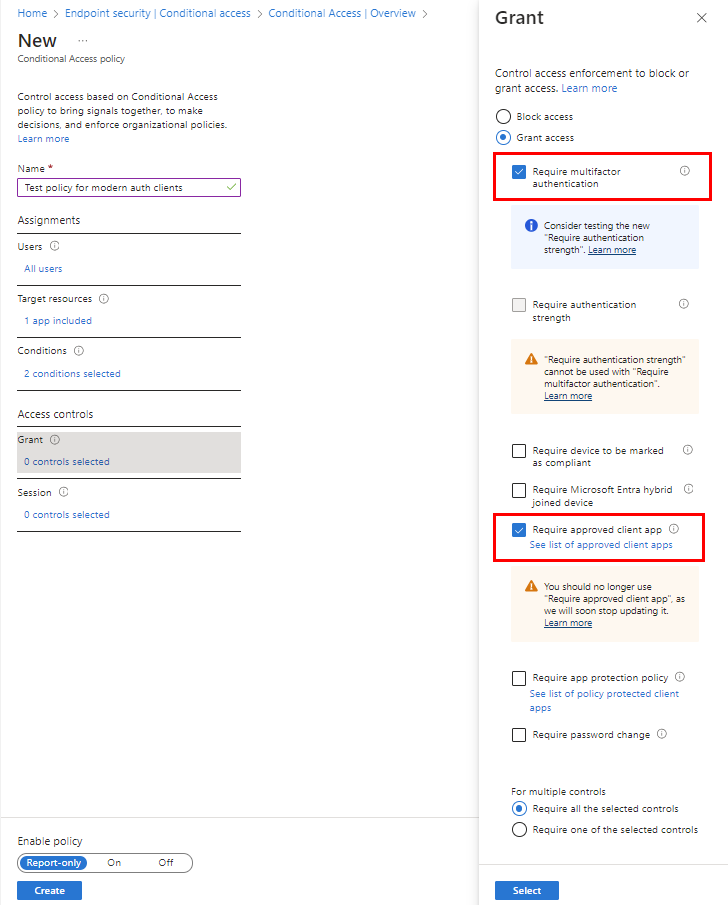

In Controlli di accesso selezionare 0 condizioni selezionate in Concedi e quindi:

- Nel riquadro Concedi selezionare Concedi accesso.

- Selezionare Richiedi autenticazione a più fattori .

- Selezionare Richiedi app client approvata.

- Impostare Per più controlli su Richiedi tutti i controlli selezionati. Questa impostazione garantisce che entrambi i requisiti selezionati vengano applicati quando un dispositivo tenta di accedere alla posta elettronica.

- Scegliere Seleziona per salvare la configurazione concedi.

In Attiva criterio selezionare Sì e quindi Crea.

La creazione del criterio di accesso condizionale per i client con autenticazione moderna è stata completata. È ora possibile creare il criterio per i client di Exchange ActiveSync.

Creare un criterio per i client di Exchange ActiveSync

Il processo per configurare questo criterio è simile ai criteri di accesso condizionale precedenti:

Accedere all'Interfaccia di amministrazione di Microsoft Intune.

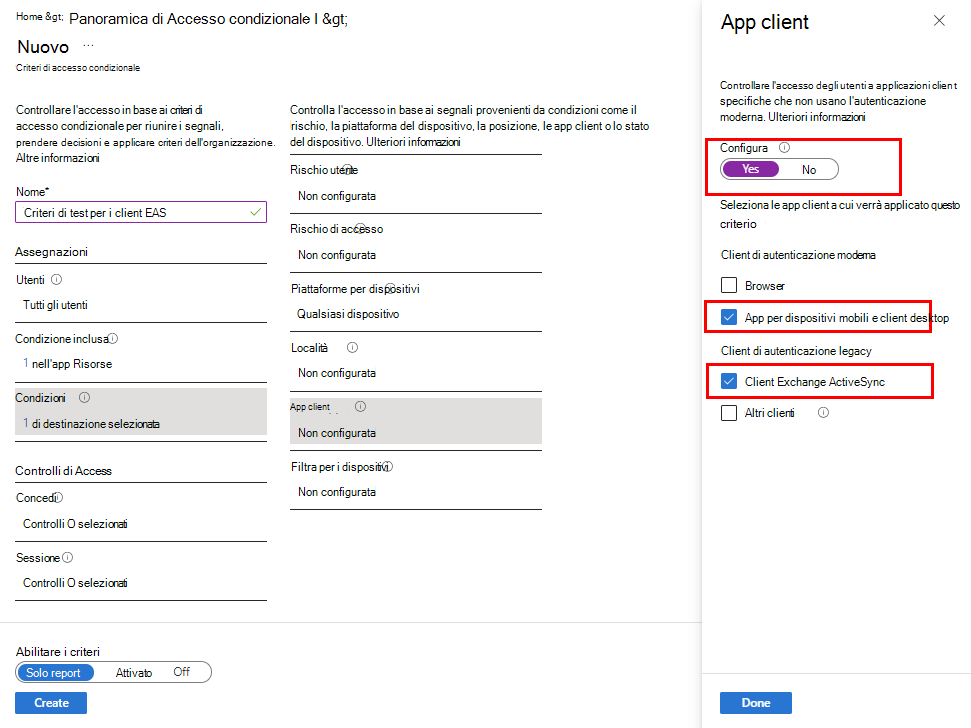

Selezionare Endpoint security>Conditional Access>Create new policy (Crea nuovi criteri).

In Nome immettere Test dei criteri per i client EAS.

In Assegnazioni selezionare 0 utenti e gruppi in Utenti. Nella scheda Includi selezionare Tutti gli utenti.

In Assegnazioni selezionare Nessuna risorsa di destinazione selezionata in Risorse di destinazione. Assicurarsi che Selezionare l'oggetto a cui si applica questo criterio sia impostato su App cloud e quindi configurare la posta elettronica di Microsoft 365 Exchange Online con la procedura seguente:

- Nella scheda Includi scegliere Seleziona app.

- In Seleziona scegliere Nessuno.

- Nell'elenco App cloud selezionare la casella di controllo per Office 365 Exchange Online e quindi scegliere Seleziona.

In Assegnazioni aprire Condizioni>Piattaforme dispositivo e quindi:

- Impostare l'interruttore Configura su Sì.

- Nella scheda Includi selezionare Qualsiasi dispositivo, quindi selezionare Fine.

Rimanere nella panoramica Condizioni , espandere App client e quindi:

- Impostare l'interruttore Configura su Sì.

- Selezionare App per dispositivi mobili e client desktop.

- Selezionare client Exchange ActiveSync.

- Deselezionare tutte le altre caselle di controllo.

- Scegliere Fine.

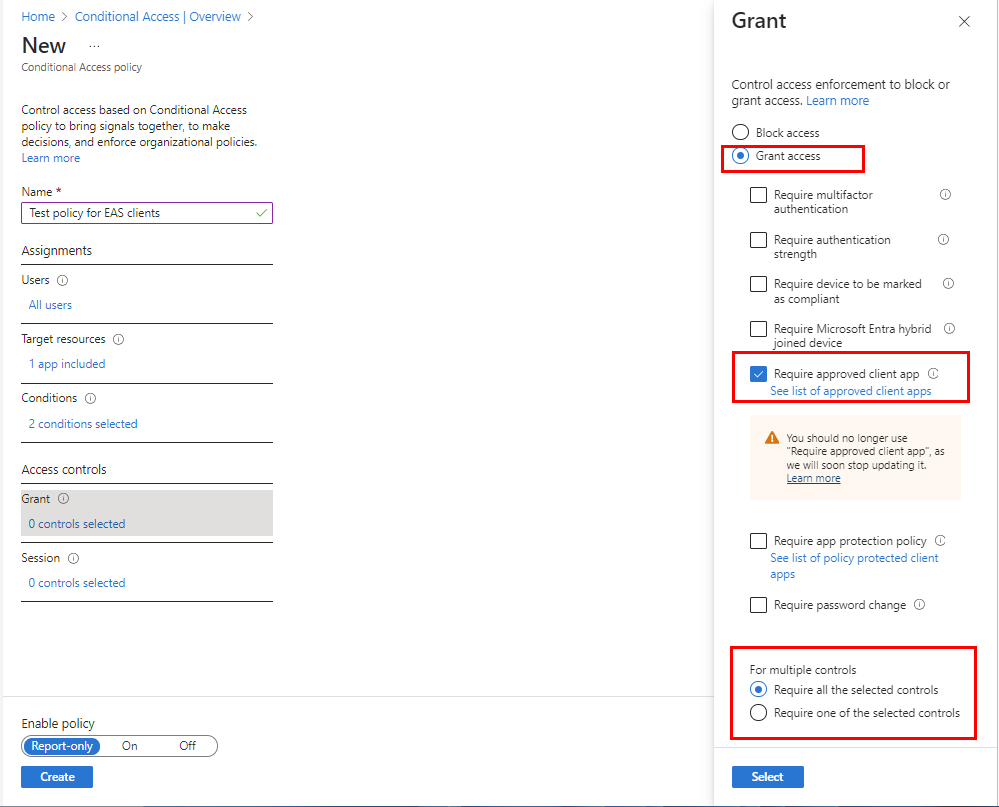

In Controlli di accesso espandere Concedi e quindi:

- Nel riquadro Concedi selezionare Concedi accesso.

- Selezionare Richiedi app client approvata. Deselezionare tutte le altre caselle di controllo, ma lasciare la configurazione Per più controlli impostata su Richiedi tutti i controlli selezionati.

- Scegliere Seleziona.

In Attiva criterio selezionare Sì e quindi Crea.

I criteri di protezione delle app e l'accesso condizionale sono ora disponibili e pronti per il test.

Procedura

Con i criteri creati in questa esercitazione, i dispositivi devono registrarsi in Intune e usare l'app Outlook per dispositivi mobili prima che il dispositivo possa essere usato per accedere alla posta elettronica di Microsoft 365. Per testare questo scenario in un dispositivo iOS, provare ad accedere a Exchange Online usando le credenziali di un utente nel tenant di test.

Per eseguire il test in un iPhone, passare a Impostazioni>Password e account>Aggiungi account>Exchange.

Immettere l'indirizzo di posta elettronica per un utente nel tenant e quindi premere Avanti.

Premere Accedi.

Immettere la password dell'utente di test e premere Accedi.

Verrà visualizzato un messaggio per segnalare che sono necessarie altre informazioni, ovvero che è necessario configurare l'autenticazione a più fattori. Procedere e configurare un altro metodo di verifica.

Verrà quindi visualizzato un messaggio per segnalare che si sta provando ad aprire la risorsa con un'app che non è approvata dal reparto IT. Ciò significa che non si è autorizzati a usare l'app di posta elettronica nativa. Annullare l'accesso.

Aprire l'app Outlook e selezionare Impostazioni>Aggiungi account>Aggiungi account di posta elettronica.

Immettere l'indirizzo di posta elettronica per un utente nel tenant di test, quindi premere Avanti.

Scegliere Accedi a Office 365 . Verrà richiesta un'altra autenticazione e registrazione. Dopo aver eseguito l'accesso, è possibile testare azioni come taglia, copia, incolla e Salva con nome.

Pulire le risorse

Quando i criteri di test non sono più necessari, è possibile rimuoverli.

Accedere all'Interfaccia di amministrazione di Microsoft Intune.

Selezionare Conformità dispositivi>.

Nell'elenco Nome criterio selezionare il menu di scelta rapida (...) per i criteri di test e quindi selezionare Elimina. Selezionare OK per confermare.

Passare a Criteri di accesso >condizionaleper la sicurezza> degli endpoint.

Nell'elenco Nome criterio selezionare il menu di scelta rapida (...) per ciascuno dei criteri di test, quindi selezionare Elimina. Selezionare Sì per confermare.

Passaggi successivi

In questa esercitazione sono stati creati dei criteri di protezione delle app per limitare le operazioni che l'utente può eseguire con l'app Outlook, e criteri di accesso condizionale per richiedere l'uso dell’app Outlook e l'autenticazione a più fattori per i client con autenticazione moderna. Per altre informazioni sull'uso di Intune con l'accesso condizionale per proteggere altri servizi e app, vedere Informazioni sull'accesso condizionale e Intune.