Proteggere da malware e altre minacce informatiche

Questo articolo descrive come aumentare la protezione dalle minacce con Microsoft 365 Business Premium. È fondamentale proteggere l'azienda da phishing, malware e altre minacce. Usare questo articolo come guida per seguire questa procedura:

- Esaminare e applicare criteri di sicurezza predefiniti per la posta elettronica e la collaborazione. I criteri di sicurezza predefiniti possono risparmiare molto tempo nella configurazione e nella configurazione.

- Attivare Microsoft Defender for Business ora in modo da essere pronti per proteggere i dispositivi gestiti dell'organizzazione.

- Modificare le impostazioni di condivisione per i file e le cartelle di SharePoint e OneDrive per evitare la sovrascitazione accidentale dei file.

- Configurare ed esaminare i criteri di avviso per la protezione dalla perdita di dati.

- Gestire la condivisione del calendario per determinare se i dipendenti possono condividere i propri calendari con utenti esterni o gestire il livello di dettaglio che può essere condiviso.

- Creare altri criteri di sicurezza per la posta elettronica e la collaborazione (se necessario). I criteri di sicurezza predefiniti offrono una protezione avanzata; tuttavia, è possibile definire criteri personalizzati in base alle esigenze dell'azienda.

1. Esaminare e applicare criteri di sicurezza predefiniti per la posta elettronica e la collaborazione

L’ abbonamento include criteri di sicurezza predefiniti che usano le impostazioni consigliate per la protezione da posta indesiderata, antimalware e anti-phishing. Per impostazione predefinita, la protezione predefinita è abilitata; tuttavia, prendi in considerazione l'applicazione di una protezione standard o rigorosa per una maggiore sicurezza.

Nota

I criteri di sicurezza predefiniti non sono uguali alle impostazioni predefinite per la sicurezza. In genere, si useranno prima le impostazioni predefinite di sicurezza o l'accesso condizionale e quindi si aggiungeranno i criteri di sicurezza. I criteri di sicurezza predefiniti semplificano il processo di aggiunta dei criteri di sicurezza. È anche possibile creare criteri di sicurezza personalizzati facoltativi (se necessario).

Che cosa sono i criteri di sicurezza predefiniti?

I criteri di sicurezza predefiniti offrono protezione per il contenuto di posta elettronica e collaborazione. Questi criteri sono costituiti da:

- Profili, che determinano il livello di protezione

- Criteri (ad esempio protezione dalla posta indesiderata, antimalware, anti-phishing, impostazioni di spoofing, rappresentazione, allegati e collegamenti sicuri)

- Impostazioni dei criteri (ad esempio gruppi, utenti o domini per ricevere i criteri ed eventuali eccezioni)

La tabella seguente riepiloga i livelli di protezione e i tipi di criteri predefiniti.

| Livello di protezione | Descrizione |

|---|---|

|

La protezione standard include (consigliato per la maggior parte delle aziende) |

La protezione standard utilizza un profulo di base adatto alla maggior parte degli utenti. La protezione standard include protezione da posta indesiderata, antimalware, anti-phishing, impostazioni di spoofing, impostazioni di rappresentazione, collegamenti sicuri e criteri di allegati sicuri. |

| Protezione rigorosa | La protezione rigorosa include gli stessi tipi di criteri della protezione standard, ma con impostazioni più rigorose. Se l'azienda deve soddisfare requisiti o normative di sicurezza aggiuntivi, valutare la possibilità di applicare una protezione rigorosa almeno agli utenti con priorità o agli obiettivi di valore elevato. |

| Protezione predefinita | Protegge da collegamenti e allegati dannosi nella posta elettronica. La protezione predefinita è abilitata e applicata a tutti gli utenti per impostazione predefinita. |

Consiglio

Puoi specificare gli utenti, i gruppi e i domini per ricevere i criteri predefiniti e puoi definire determinate eccezioni, ma non puoi modificare i criteri predefiniti stessi. Se vuoi usare impostazioni diverse per i criteri di sicurezza, puoi creare criteri personalizzati in base alle esigenze dell'azienda.

Ordine di priorità dei criteri

Se agli utenti vengono assegnati più criteri, viene usato un ordine di priorità per applicare i criteri. L'ordine di priorità funziona come segue:

La protezione rigorosa riceve la priorità più alta e sostituisce tutti gli altri criteri.

La protezione standard include

Criteri di sicurezza personalizzati

La protezione predefinita riceve la priorità più bassa ed è sostituita da una protezione rigorosa, da una protezione standard e da criteri personalizzati.

La protezione rigorosa sostituisce tutti gli altri criteri e altri criteri sostituiscono la protezione predefinita.

Per altre informazioni sui criteri di sicurezza predefiniti, vedere Preimpostare i criteri di sicurezza in EOP e Microsoft Defender per Office 365.

Come assegnare criteri di sicurezza predefiniti agli utenti?

Importante

Prima di iniziare, assicurati di avere uno dei ruoli seguenti assegnati in Exchange Online (incluso nell’abbonamento):

- Gestione organizzazione

- Amministratore della sicurezza

Per altre informazioni, vedere Autorizzazioni in Exchange Online e Informazioni sui ruoli dell'amministrazione.

Per assegnare criteri di sicurezza predefiniti, segui questa procedura:

Passare al portale di Microsoft Defender (https://security.microsoft.com) e accedere.

Passare a Email &Criteri di collaborazione >& Regole>Criteri di minaccia>Preimpostati criteri di sicurezza nella sezione Criteri con modelli. (Per passare direttamente alla pagina Criteri di sicurezza predefiniti, usa https://security.microsoft.com/presetSecurityPolicies.)

Nella pagina Criteri di sicurezza predefiniti selezionare Gestisci impostazioni di protezione nella sezione Protezione Standard o Protezione rigorosa.

La procedura guidata Applica protezione standard o Applica protezione rigorosa viene avviata in un riquadro a comparsa. Nella pagina Protezione EOP si applicano a identifica i destinatari interni a cui si applicano i criteri (condizioni del destinatario):

- Utenti

- Gruppi

- Domini

Nella casella appropriata iniziare a digitare un valore e quindi selezionare il valore desiderato dai risultati. Ripetere questa procedura tutte le volte necessarie. Per rimuovere un valore esistente, fai clic sull’ icona Rimuovi accanto al valore.

Per utenti o gruppi è possibile usare la maggior parte degli identificatori, ad esempio nome, nome visualizzato, alias, indirizzo di posta elettronica, nome dell'account e così via, ma il nome visualizzato corrispondente viene visualizzato nei risultati. Per gli utenti, digitare un asterisco (*) da solo per visualizzare tutti i valori disponibili.

Per specificare un'esclusione, seleziona la casella di controllo Escludi utenti, gruppi e domini e quindi specifica utenti, gruppi o domini da escludere.

Al termine dell'operazione, fai clic su Avanti.

Nella pagina protezioni di Defender for Office 365 applicano alla per identificare i destinatari interni a cui si applicano i criteri (condizioni del destinatario). Specifica utenti, gruppi e domini esattamente come nel passaggio precedente.

Al termine dell'operazione, fai clic su Avanti.

Nella pagina Rivedi e conferma le modifiche, verifica le selezioni e quindi seleziona Conferma.

Consiglio

Per altre informazioni sull'assegnazione di criteri di sicurezza predefiniti, vedi gli articoli seguenti:

- Usare il portale di Microsoft Defender per assegnare agli utenti criteri di sicurezza predefiniti Standard e Strict

- Impostazioni consigliate per i contenuti di posta elettronica e collaborazione (Microsoft 365 Business Premium include Exchange Online Protection e Microsoft Defender per Office 365 piano 1)

2. Attivare Microsoft Defender for Business

Microsoft 365 Business Premium include Defender for Business, che offre protezione avanzata per i dispositivi dell'organizzazione, inclusi computer client, tablet e telefoni cellulari. La protezione del server è disponibile anche se si dispone di Microsoft Defender for Business per server.

Per attivare Defender for Business, si avvia effettivamente il processo di provisioning.

Passare al portale di Microsoft Defender (https://security.microsoft.com) e accedere.

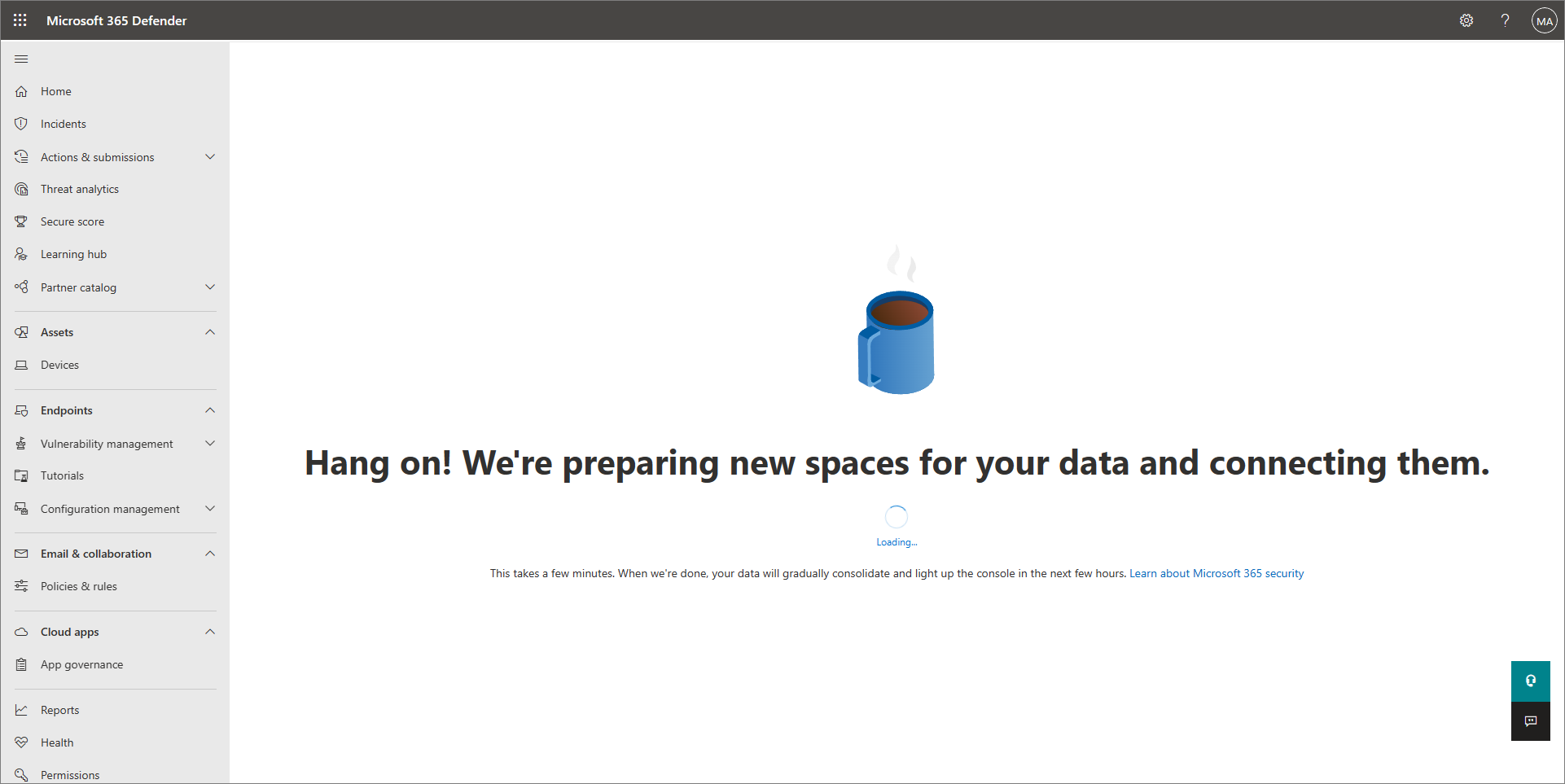

Nella barra di spostamento passare a Dispositivi asset>. Questa azione avvia il provisioning di Defender for Business per il tenant. Si sa che questo processo è stato avviato quando viene visualizzato un messaggio simile a quello visualizzato nello screenshot seguente:

Il completamento del provisioning del tenant potrebbe richiedere alcune ore prima di poter eseguire l'onboarding dei dispositivi o completare il processo di configurazione e configurazione.

Eseguire uno dei seguenti passaggi:

- Passare a 3. Modificare le impostazioni di condivisione per i file e le cartelle di SharePoint e OneDrive (scelta consigliata) e configurare Defender for Business in un secondo momento, quando si arriva a Mission 6: Proteggere i dispositivi gestiti con Microsoft 365 Business Premium.

- Configurare e configurare Microsoft Defender for Business ora e quindi tornare a questo articolo per completare i passaggi rimanenti.

3. Modificare le impostazioni di condivisione per i file e le cartelle di SharePoint e OneDrive

Per impostazione predefinita, i livelli di condivisione sono impostati sul livello più permissivo sia per SharePoint che per OneDrive. È consigliabile modificare le impostazioni predefinite per proteggere meglio l'azienda.

Passare alla pagina Condivisione nell'interfaccia di amministrazione di SharePoint all'indirizzo https://admin.microsoft.com/sharepoint?page=sharing& modern=true e accedere con un account con autorizzazioni di amministratore per l'organizzazione.

In Condivisione esterna specifica il livello di condivisione. (È consigliabile usare Il meno permissivo per impedire la condivisione esterna.)

In Collegamenti a file e cartelle seleziona un'opzione (ad esempio Utenti specifici). Scegli quindi se concedere le autorizzazioni di Visualizzazione o Modifica per impostazione predefinita per i collegamenti condivisi (ad esempio Visualizzazione).

In Altre impostazioni seleziona le opzioni da usare.

Scegli quindi Salva.

Consiglio

Per altre informazioni, vedere Gestisci le impostazioni di condivisione.

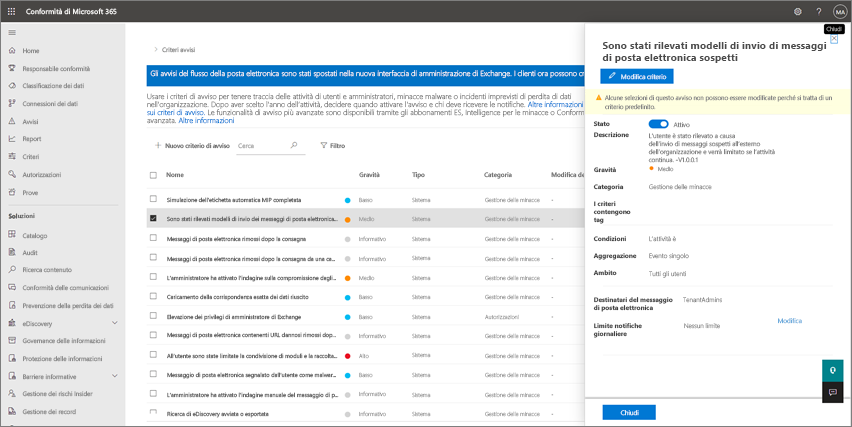

4. Configurare ed esaminare i criteri di avviso

I criteri di avviso sono utili per tenere traccia delle attività degli utenti e degli amministratori, delle potenziali minacce malware e degli eventi imprevisti di perdita di dati nell'azienda. L’abbonamento include un set di criteri predefiniti, ma puoi anche crearne di personalizzati. Ad esempio, se archivi un file importante in SharePoint che non vuoi condividere esternamente, puoi creare una notifica che avvisa l'utente se qualcuno lo condivide.

L'immagine seguente mostra alcuni dei criteri predefiniti inclusi in Microsoft 365 Business Premium.

Visualizza i criteri di avviso

Passare al portale di conformità di Microsoft Purview all https://compliance.microsoft.com e accedere.

Nel riquadro di spostamento scegli Criteri e quindi scegli Criteri di avviso.

Seleziona un singolo criterio per visualizzare altri dettagli o modificare il criterio. L'immagine seguente mostra un elenco di criteri di avviso con un criterio selezionato:

Consiglio

Per altre informazioni, vedere Criteri di avviso.

Come visualizzare gli avvisi

È possibile visualizzare gli avvisi nel portale di Microsoft Defender o nel Portale di conformità di Microsoft Purview.

| Tipo di avviso | Soluzione |

|---|---|

| Avviso di sicurezza, ad esempio quando un utente seleziona un collegamento dannoso, un messaggio di posta elettronica viene segnalato come malware o phish o un dispositivo viene rilevato come contenente malware | Passare al portale di Microsoft Defender in https://security.microsoft.com e in Collaborazione Email & selezionare Criteri & regole>Criteri di avviso. In alternativa, puoi passare direttamente a https://security.microsoft.com/alertpolicies. |

| Avviso di conformità, ad esempio quando un utente condivide informazioni sensibili o riservate (avviso di prevenzione della perdita dei dati) o si verifica un volume insolito di condivisione di file esterni (avviso di governance delle informazioni) | Passare alla Portale di conformità di Microsoft Purview in https://compliance.microsoft.com/e quindi selezionare Criteri di>avviso Criteri diavviso>. |

Per altre informazioni, vedi Visualizza gli avvisi.

5. Gestire la condivisione del calendario

È possibile aiutare gli utenti dell'organizzazione a condividere i calendari in modo appropriato per una collaborazione migliore. È possibile gestire il livello di dettaglio che possono condividere, ad esempio limitando i dettagli condivisi solo agli orari di disponibilità.

Passare a Impostazioni organizzazione nel interfaccia di amministrazione di Microsoft 365 e accedere.

Scegli Calendario e scegli se gli utenti dell'organizzazione possono condividere i propri calendari con utenti esterni che hanno Office 365 o Exchange o con altri utenti. È consigliabile deselezionare l'opzione Condivisione esterna. Se si sceglie di condividere i calendari con chiunque, è possibile scegliere di condividere solo le informazioni sulla disponibilità.

Scegli Salva modifiche nella parte inferiore della pagina.

L'immagine seguente mostra che la condivisione del calendario non è consentita.

L'immagine seguente mostra le impostazioni quando è consentita la condivisione del calendario con un collegamento di posta elettronica con solo informazioni sulla disponibilità.

Se agli utenti è consentito condividere i calendari, vedere queste istruzioni per la condivisione da Outlook sul web.

6. Creare criteri di sicurezza aggiuntivi per la posta elettronica e la collaborazione (se necessario)

I criteri di sicurezza predefiniti descritti in precedenza in questo articolo offrono una protezione avanzata per la maggior parte delle aziende. Tuttavia, non devi limitarti all'uso solo di criteri di sicurezza predefiniti. Puoi definire criteri di sicurezza personalizzati in base alle esigenze dell'azienda.

Per altre informazioni sull'uso di criteri di sicurezza predefiniti o criteri personalizzati, vedere Determinare la strategia dei criteri di protezione.

Per le impostazioni dei criteri consigliate, vedere le tabelle in Impostazioni consigliate per EOP e sicurezza Microsoft Defender per Office 365.

Per creare e configurare i criteri di sicurezza, vedere gli articoli seguenti:

- Configurare i criteri antimalware in EOP

- Configurare criteri di protezione dalla posta indesiderata in EOP

- Configurare i criteri anti-phishing in Microsoft Defender per Office 365

- Configurare i criteri allegati sicuri in Microsoft Defender per Office 365

- Impostare i criteri dei collegamenti sicuri in Microsoft Defender per Office 365

Passaggi successivi

Procedere a: